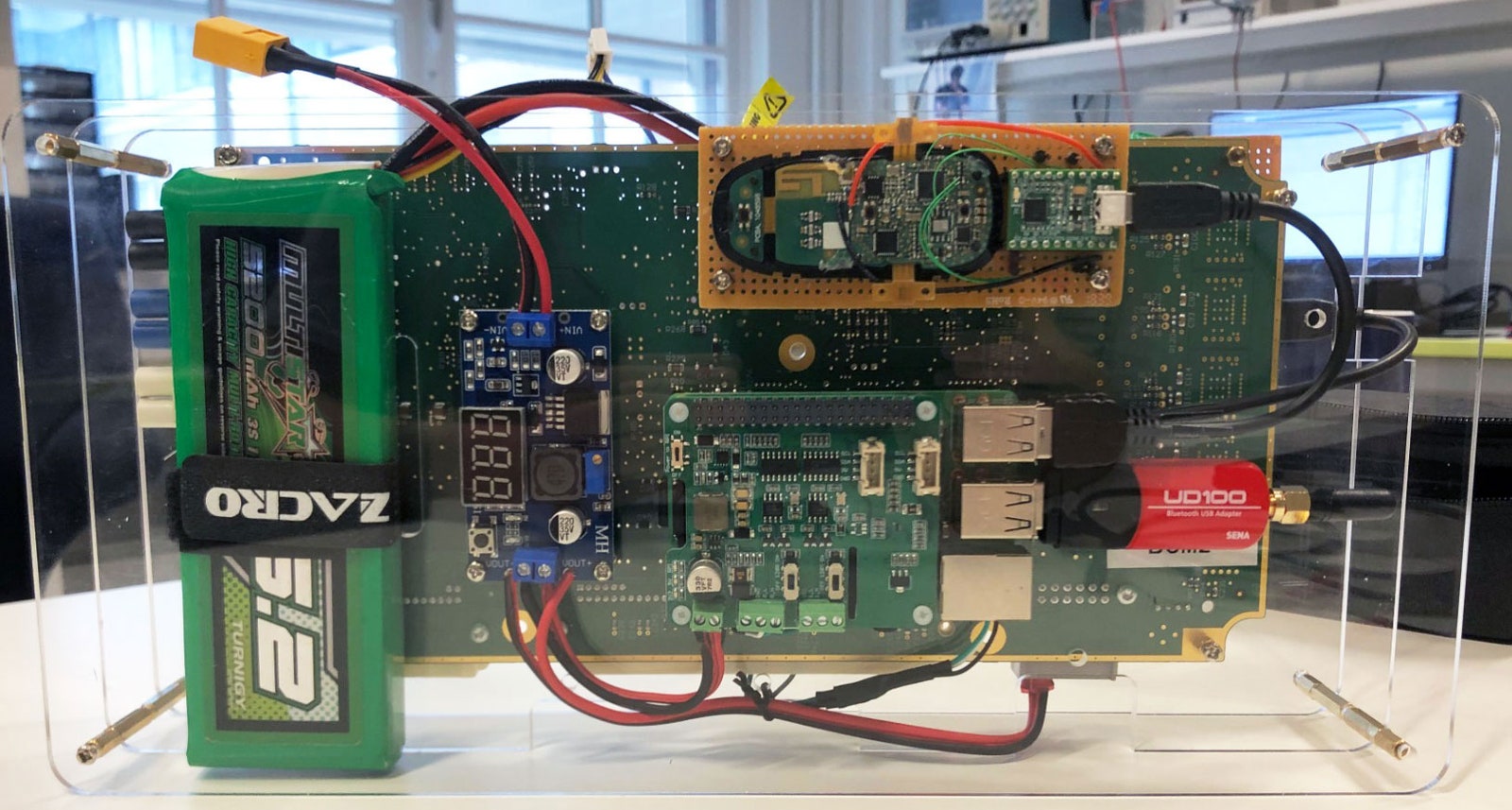

研究人员认为,问题在于密钥卡和X型车载计算机之间没有足够安全的通信协议,首先要通过蓝牙更新密钥固件,并且不以任何方式检查代码的有效性。没错,固件更新模式本身是非标准的,要激活它,Wyters只需更换一块特斯拉车载模块。

通常,只有在更换电池后,才能在Tesla加密狗中激活蓝牙模块。 Wyuters发现,也可以从汽车上打开无线通信-车身控制模块对此负责。这是在eBay上找到的:在那里它们的售价为50-100美元。下一个实现错误是一种通信协议,其中来自车身控制模块的信号由基于VIN编号的后五位的代码进行验证。但是您可以监视它:就像在几乎所有汽车中一样,它可以在挡风玻璃下看到。

下一步:连接到钥匙串后,您需要重写其固件。反过来,这使您可以从硬件存储中提取密钥。该密钥允许攻击者打开车辆。但是,仅此而已。启动汽车,然后开走。为此,在汽车中时,您需要连接到CAN总线并强制内置的车身控制模块将入侵者的密钥卡注册为受信任的。

结果是一次非常美丽且相当复杂的攻击,以上视频显示了该攻击的戏剧性版本。 Wyuters指出,Tesla钥匙的漏洞与其他制造商的汽车的漏洞没有太大不同,只是Elon Musk的电动汽车更容易被黑客入侵。

对于永久连接汽车的制造商而言,所描述的场景绝不是一场噩梦-远程安全系统的完全折衷。在这里,车主将不得不跟进,并在盗窃之前深入挖掘汽车。但是,相同的特斯拉计算机化技术,尤其是通过无线方式更新关键固件的能力,在修复错误时是有益的。在类似的情况下,另一个所有者将不得不使用该服务来重新刷新钥匙串。在这里,漏洞已被简单地关闭:更新程序通过空中飞入汽车,并且自动将密钥卡缝在了汽车上。

还发生了什么:

周三,Amazon Web Services云基础架构发生了重大故障。 US-EAST-1群集无法使用数小时,导致网络服务大量中断,包括IoT设备(如Roomba吸尘器和Amazon Ring智能铃)。事件的详细描述揭示了原因:意外地超出了操作系统对执行线程数的限制。受影响的服务器必须手动重新启动。许多公司VMware产品中的一个

严重漏洞(新闻,公告)尚未得到修补,但是共享了一个临时解决方案,该解决方案可以防止攻击者远程执行命令。

网络犯罪分子 积极利用MobileIron移动设备管理系统中的另一个关键漏洞。