英特尔Boot Guard技术的设计正是为了排除此类攻击:从理论上讲,它保证在计算机启动的初始阶段仅加载受信任的代码。事实证明,当计算机从S3睡眠状态唤醒时,并非所有设备都对闪存的内容进行身份验证,这使您可以更改代码。此类攻击的后果可能很严重。特别地,如果可以读取存储在RAM中的密钥,则可以解密硬盘上的数据。

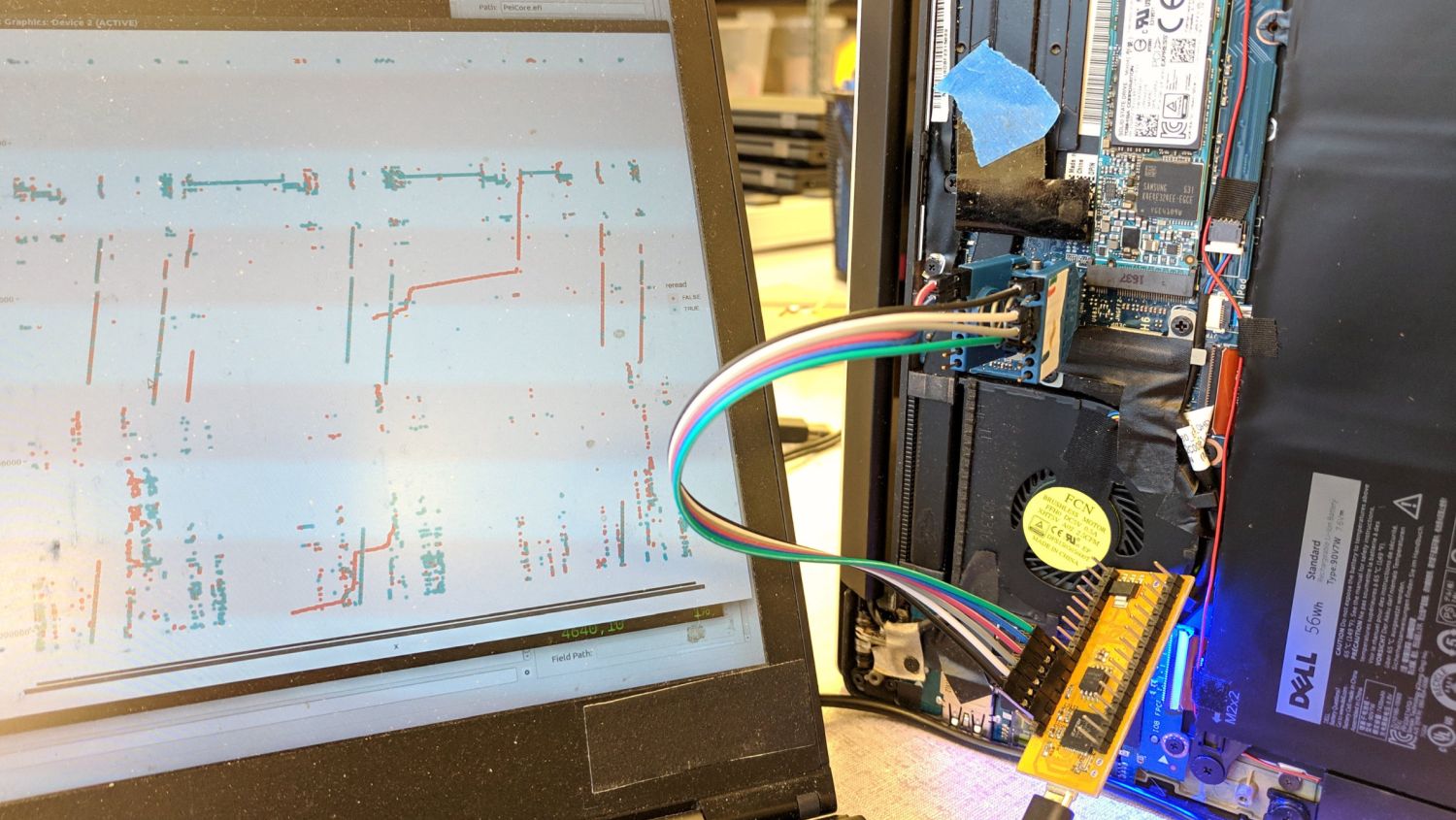

为了检测攻击,Trammell使用了他自己的开发-硬件闪存仿真器spispy,它既可以跟踪对BIOS芯片的访问,又可以部分或全部实时替换启动代码。该漏洞被视为“检查时间/使用时间(TOCTOU)”错误-此术语描述了在“错误的时刻”对代码进行验证并且经过验证后,仍然存在软件替代的可能性。

该研究表明,硬件制造商经常拒绝对BIOS代码进行额外的验证(Hudson在来自五个不同供应商的设备中发现了问题)。也许他们这样做是由于Microsoft的要求,该要求对从睡眠中醒来后Windows徽标出现的时间设置了严格的限制。如果确实如此,那么为了用户的舒适性就牺牲了安全性。这些参数是在硬件中设置的,而不能由软件更改,这使问题更加严重。

尽管哈德森不完全知道英特尔如何解决该问题,但是现在很可能会部分忽略供应商的设置,并且CSME模块的新固件在退出睡眠状态时会强制检查BIOS代码的有效性。

从定义上说,像哈德森描述的那样的攻击虽然规模不大,但要消除该漏洞并不容易-您必须等到补丁通过笔记本电脑或主板制造商到达特定设备。另一方面,您可以保护自己的宝贵数据免遭此类攻击:仅在笔记本计算机无人看管的情况下将其关闭。

还有什么事

卡巴斯基实验室专家详细检查了两个勒索软件木马Ragnar Locker和Egregor的工作。这两个例子表明,网络罪犯不仅会勒索钱财进行解密,而且还会窃取受害者的数据并威胁要发布这些数据。

Nvidia已修复了其软件中的另一个主要错误,这次是在GeForce Now软件中。任意代码执行漏洞与软件中使用的开源库OpenSSL有关。

Avast在Google Play上发现了一堆应用程序,据说可以扩展Minecraft游戏的功能,但实际上每周向受害者收取30美元。

Microsoft的每月补丁程序集已经关闭了至少一个“零日”(我们在两周前写过关于此漏洞的文章),以及一个网络文件系统服务中的严重漏洞。另一个漏洞(CVE-2020-1599)允许恶意代码附加到可执行文件,同时保持数字签名的有效性。同时,谷歌浏览器又修复了两个零时差问题。

苹果要求软件供应商提供清单,详细说明如何处理用户数据。公司本身因macOS Big Sur中的新功能而受到批评(请参阅上面的推文):系统应用程序现在可以直接连接到公司的服务器,而无需使用自定义防火墙和VPN客户端。首先,这种做法可以被恶意软件利用。其次,这种方法可以揭示用户的真实IP,即使他想隐藏它也是如此。