15年来,我一直在新西伯利亚“ Tornado Modular Systems”这家俄罗斯公司的一家规模不大但颇为知名的公司工作,该公司开发和实施用于能源设施过程控制系统的软件和硬件组合。多年来,我从事的领域完全不同:为MP继电器保护和自动化编程专用的顶级软件系统,建立机电和自动化过程控制系统,参与现代工业计算机的开发并以数千万卢布的价格出售复杂的项目。如此多的生产任务,也许预先确定了我对这个新方向感兴趣的地方-IS ACS TP。

但是首先是第一件事。现在似乎可以说,解决自动化过程控制系统的信息安全问题的设备,软件和服务的市场出现了雪崩般的增长,这是由于外部对技术过程产生影响的威胁的出现,这也导致FSTEC监管机构等的监管框架自然增长。这种观点在很大程度上是正确的,但是,在我看来,这些过程的基础是以太网接口的不受控制的传播,这是组织工业控制系统工业网络的事实上的标准。为什么无法控制?怎么说呢我认为这是有原因的。 IS ACS TP的主题不久前就出现了,在此之前,任何ACS或子系统的设计人员都可以轻松动动,将动力装置,站台的开关站,主控制面板以及更多小型且不是非常控制和管理系统的网络连接起来。所有这些都是根据客户的订单完成的,以确保设施的更大可观察性并提高控制和管理的质量。

这些善意的结果是什么?维护技术监视和控制系统的专家很大程度上失去了对这些LAN中正在发生的过程的理解,以及它们对维护技术过程的可操作性的可能影响。您可能会认为这是员工素质低下的结果。但是在很多情况下,这是不正确的。事实是,人员分析的信息规模会影响对控制对象状态感知的充分性。当今工业网络的数量和活动设备的数量使得即使是合格的专家也无法预见到对ICS控制器,网络设备的设置进行更改,安装新设备或什至将控制子系统置于维修或例行调整模式的可能后果。而且我还没有以各种任务以及渗透和影响力的手段来探讨外部黑客的问题。

因此,一般而言,信息安全专家在检查站的工业设施中的出现与工业网络日益增长的压力有机地吻合,在这种压力下,英勇的操作人员已经开始屈服。这些防火墙,反病毒防御和入侵检测系统的骑士本应承担工业安全的旗号,并通过Internet连接,远程通信通道,MES和ERP从过程控制系统中吸取千兆字节的数据来确保其在现代条件下的平稳运行。

我认为,在许多方面,该任务将由过程控制系统的信息安全系统的现代开发人员解决,或者将在未来几年主要解决。当然,存在困难,并非所有ICS都在坚定地将信息安全工具的集成转移到其敏感的体系结构中。但是这些都是工作时间。但是,我认为信息安全ICS工具的供应商和集成商应分析许多概念问题。

为了了解确保APCS信息安全性的手段的有效性,考虑提供目标任务的手段是很有用的。 APCS的主要任务是按优先顺序排列:

1.维护工艺流程

2.如果无法挽救第一台工艺设备和人员生命

如果发生技术事故,则有两种选择来发展这种情况。紧急情况的发生可以通过保护子系统的自动动作(作为APCS的软件和硬件组合的一部分)来停止,或者通过值班人员使用紧急控制面板来停止工艺过程来停止。在这种情况下,将执行工艺过程的例行关闭。如果由于某种原因,这些措施不允许例行停止工艺流程,则可能会发生紧急情况,并带来无法预料的后果。因此,所有现代APCS都包括软件和硬件以及为自动或手动安全关闭工艺流程而设计的简单硬件。

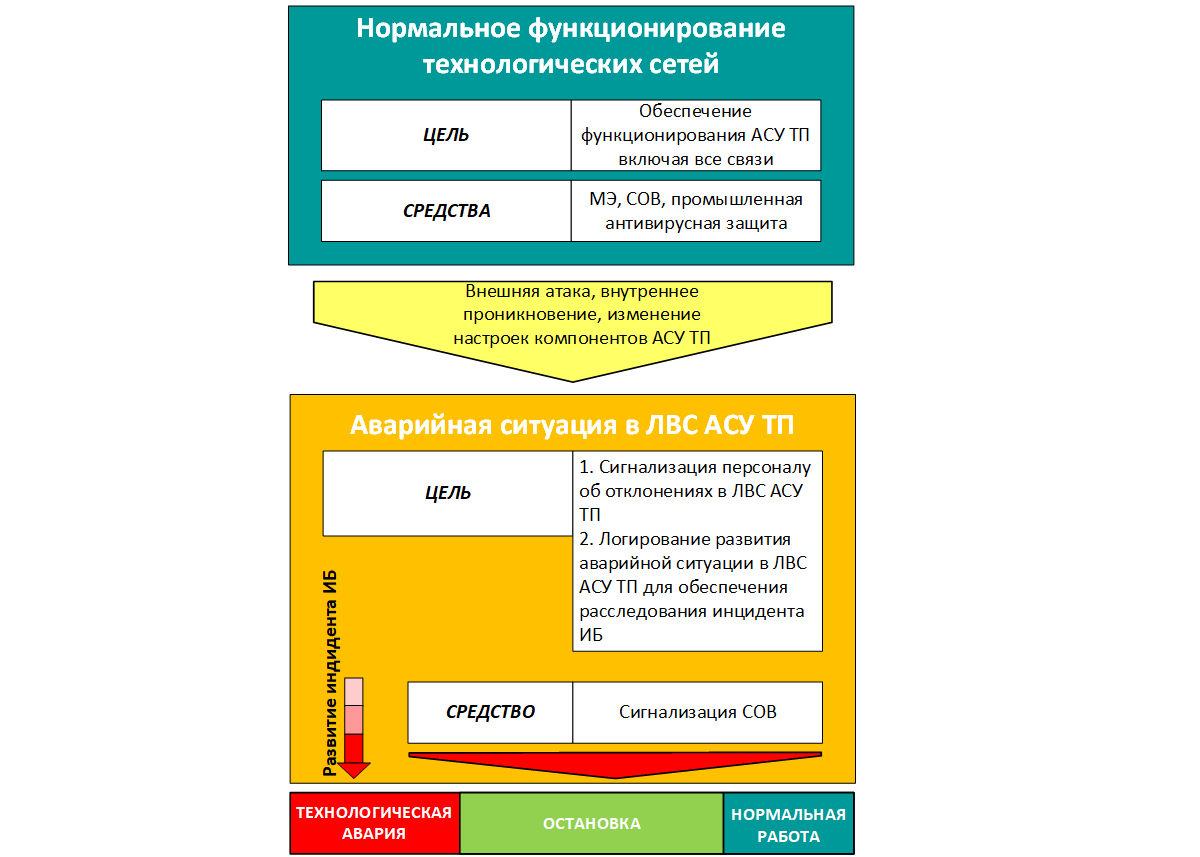

现在,我们将考虑APCS IS的目标任务。过去,为信息安全控制系统开发软件和硬件的公司一直是IT市场相同解决方案的开发商。但是IS IT和IS ICS的任务在思想上是不同的。在信息安全IT中,任务是维护组织的整个IT基础架构的可操作性,包括所有连接(与Internet的连接,与分支机构的VPN的连接等)。我们甚至可以说,这些连接的性能是主要优先事项之一,因为许多组织的有用产品在断开连接时,例如与Internet的连接往往为零。关于APCS的IS,今天的主要任务是:

1.确保APCS的功能,包括所有通信

请注意以下事实:在发生信息安全事件时,其结果可能是任何事情,甚至是技术事故,而且实际上不取决于设施值班人员的情况。当前,几乎没有找到带有APCS的对象的SOC,并且可以通过评估其财务状况,尤其是APCS的目标效率来限制其外观。这意味着,在成功渗透到ICS的局域网之后,对IS ICS事件的发展缺乏积极影响的手段,从而成为IS ICS发展的现有范例。

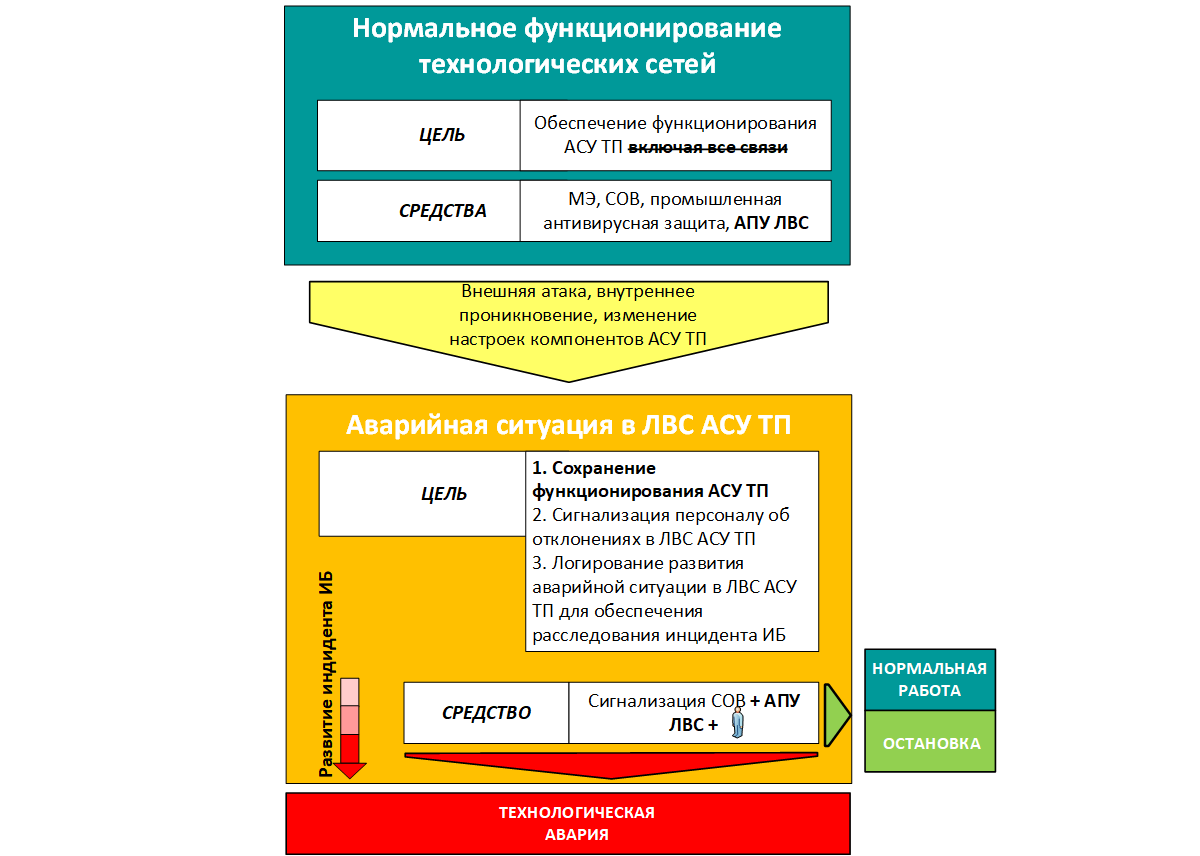

实际上,在工业设施中,我们可以将所有工业网络分解为有条件的隔离段,这些段本身可以确保技术过程的运行。因此,在紧急情况下,或对工业设施的IS的危险性增加的情况下,从技术过程的角度来看,此类子网的连接是没有价值的。这是第一个不和谐之处-信息安全专家习惯于将保存组织整个基础架构的可操作性作为目标,而在信息安全ICS中,他们必须开始理解并非所有连接都是有价值的。因此,在某些情况下,可以在物理上禁用它们,以最小化或阻止破坏性过程在APCS网络中的传播。

让我举一个例子。我们都知道Sayano-Shushenskaya HPP发生的事故。我将不谈这个对象本身,对事故的发展进行了很好的描述。导致这种情况的因素之一是Sayano-Shushenskaya HPP向电力系统中的频率控制模式的转移。进行此传输的原因是,布拉茨克水力发电站的通讯室发生火灾,这是西伯利亚电力系统中的主要频率调节器。结果,西伯利亚ODU的主要调度中心与Bratsk HPP的所有自动化系统(包括自动频率和功率控制系统)完全失去了通信。因此,西伯利亚的主要能源设施之一退出了自动调节流程。自动化系统的通信中断。这如何影响布拉茨克水电站本身的功能?实际上,几乎没有。当然,该站不再执行自动调节,但是发电机仍在运行,该站通过来自西伯利亚ODU的语音通信通道进行控制,并且该站的自动化系统正常工作。此示例表明,即使丢失重要的控制和管理通道也可能不会导致流程关闭。关于APCS的众多信息连接,我们能说些什么-数据传输到ERP和MES,通用设备控制面板,远程访问通道等。因此,就确保IS ICS的措施而言,应该出现一条新原则-并非ICS的所有LAN连接都是有价值的,在开发IS ICS项目时应确定此类连接,项目必须提供物理断开此类链接的可能性。

我感到的第二个不和谐之处在于对信息安全ICS事件的响应。作为参与自动化过程控制系统的人,我已经习惯了这样的事实,即当出现任何愤怒时,控制系统及其算法将弥补这种愤怒。即,存在活跃的反应。术语“对ICS的信息安全事件的响应”是什么意思?在大多数情况下,在工业设施中,此操作意味着对事件进行事后分析,并采取措施在信息安全和APCS方面调整保护和设置,以防止将来再次发生这种情况。定期关闭大型技术设备并随后重新启动的情况可能会花费数千万卢布,而关闭技术设备并损坏技术设备的情况会花费数亿卢布。所以呢,所有攻击和入侵都发生得如此之快,以至于值班人员(至少现在是该机构的信息安全专家,不是值班人员)无法做任何事情?在大多数情况下,不会。现代化的IDS软件以及对APCS局域网连接价值的分析,使得形成有效的情况成为可能,以使值班的设施人员对APCS工业网络中的事件做出响应。

禁用不必要的链接可以阻止攻击,或阻止其传播到其他连接的ICS LAN。当然,在此问题上,有必要形成某些方案来分析IDS消息并评估事件中对象的可控性是否适当,在此基础上必须为操作和值班人员在威胁或实施信息安全事件的情况下的行动制定指令。为了实现断开不必要连接的功能,可以提供APCS的紧急LAN控制面板,其中包含以太网断路器。

最后一个方面涉及为过程控制系统引入现代IDS系统。在我看来,至少在今天,过程控制系统的主要危险是工厂自己的人员或借调的专家。而且,即使他们没有安装会损坏APCS的设备,或者他们自己不知道他们的闪存驱动器具有自动穿透APCS的程序,我也认为它们很危险。当今的现实情况是,在技术过程的正常操作模式下,重新配置任何保护终端都可以使网络负载增加10%。在将技术过程转换为紧急状态和紧急模式时,这可能会导致LAN故障,并可能导致技术保护失败,设备损坏。这种情况应促使IDS的开发人员创建显示过程控制系统技术网络关键指标的方法。例如:各个网段的加载(平均间隔,最大值),响应时间,显示不同子网之间的信息流以诊断局域网分段不足等。在我看来,操作人员将需要这些信息,并将维持所需的过程卫生水平在自动化过程控制系统的工业网络中交换技术数据。操作人员将有需求,并将允许维持过程控制系统的工业网络中交换技术数据的过程的卫生要求。操作人员将有需求,并将允许维持过程控制系统的工业网络中交换技术数据的过程的卫生要求。