我们对解决方案进行了多次完善:我们更好地研究了攻击媒介和攻击者的行为,添加并配置了新的防御措施,改善了客户端交互过程。我将告诉您我们的服务是如何在FortiWeb的基础上开发的,以及需要保护您的Web应用程序的注意事项。

服务背景

对于我们自己的站点,我们曾经从Fortinet选择了FortiWeb,我们已经知道使用它的复杂性。在我眼前是Fortinet在云中的WAF即服务体验。

在西方,自助服务模式在WAF中很普遍。当然,在所需的云(AWS,Azure和GCP)中(当然不是在俄罗斯联邦中)为客户端提供了用于自我配置的专用实例。该模型有其自身的困难:

- 客户端信息安全专家必须深刻理解Web应用程序的安全功能。

- 客户的专家需要了解特定WAF的功能和设置,才能创建保护配置文件。以友好的方式,与WAF一起工作需要独立的工程师不断更改设置。

- 他需要与站点的开发人员不断进行互动,并确定要关闭WAF上的哪些漏洞,并通过代码本身解决这些漏洞。尽管如此,WAF还是一种反补贴措施,某些问题最好在开发级别解决。

拥有大量员工的大公司可以应对这三点。我们希望考虑较小企业的要求。向这些客户提供了由我们的工程师管理的交钥匙服务。他们开始从建筑问题中收集它。

该服务被放置在符合PCI DSS的云中。对于使用支付数据的站点,该证书非常重要:零售商,服务提供商,加工公司。

WAF服务也进入了PCI DSS范围。

服务容错能力已单独考虑。对于FortiWeb,供应商提供了几个群集选项。我们测试了同步会话的不同方法,并选择了活动备份模式:一台FortiWeb虚拟机仍然是主要的虚拟机,部分流量则流向了第二台。在这种情况下,当节点崩溃时,该服务将无法使用超过10秒钟。配置了计算机的位置,以便它们始终在不同的主机上运行。

然后,我们通过在云中分离客户端解决了该问题。 FortiWeb不支持多租户:我们不能像以前那样将WAF划分为多个域由FortiGate提供支持的NGFW即服务。剩下的就是政策分离。如果我们将此类政策置于客户的摆布之下,就有可能影响我们的邻居。因此,我们负责服务的IS工程师自己创建WAF的客户端站点并监视服务设置。并且为客户提供了一个单独的工具,其中包含报告和统计信息。

因此,我们添加了以下服务:服务本身不仅限于WAF:

- Qualys漏洞扫描器,

- 来自Qrator的DDoS保护

- ELK用于统计信息收集,可视化和数据分析。

我会告诉您更多有关每个组件的信息。

我们扫描网站的漏洞

为了搜索站点代码中的漏洞,我们添加了Qualys-一种用于扫描和分析Web应用程序安全性的解决方案。我们已经部署了单独的漏洞扫描服务,仅需对其进行配置以与WAF协同工作。

在为WAF设置站点之前,我们第一次启动扫描程序,然后将报告发送给应用程序开发人员。只有在此之后,我们才能关闭WAF上无法在代码级别消除的漏洞。

接下来,我们设置每月扫描并将报告发送给客户。对于未来,我们正在测试一种方案,该方案将立即将报告直接上载到FortiWeb。

了解交通清洁

FortiWeb可以很好地抵御应用程序层攻击,例如:如果一个Web应用程序将受到大量GET请求的攻击,则WAF上的DoS-Protection会有所帮助。但是除此以外,您还需要一个单独的解决方案来应对低于此级别的DDoS攻击,例如SYN-flood。一些客户拥有自己的防DDoS,我们将其与WAF服务集成在一起。但这是一个特例。

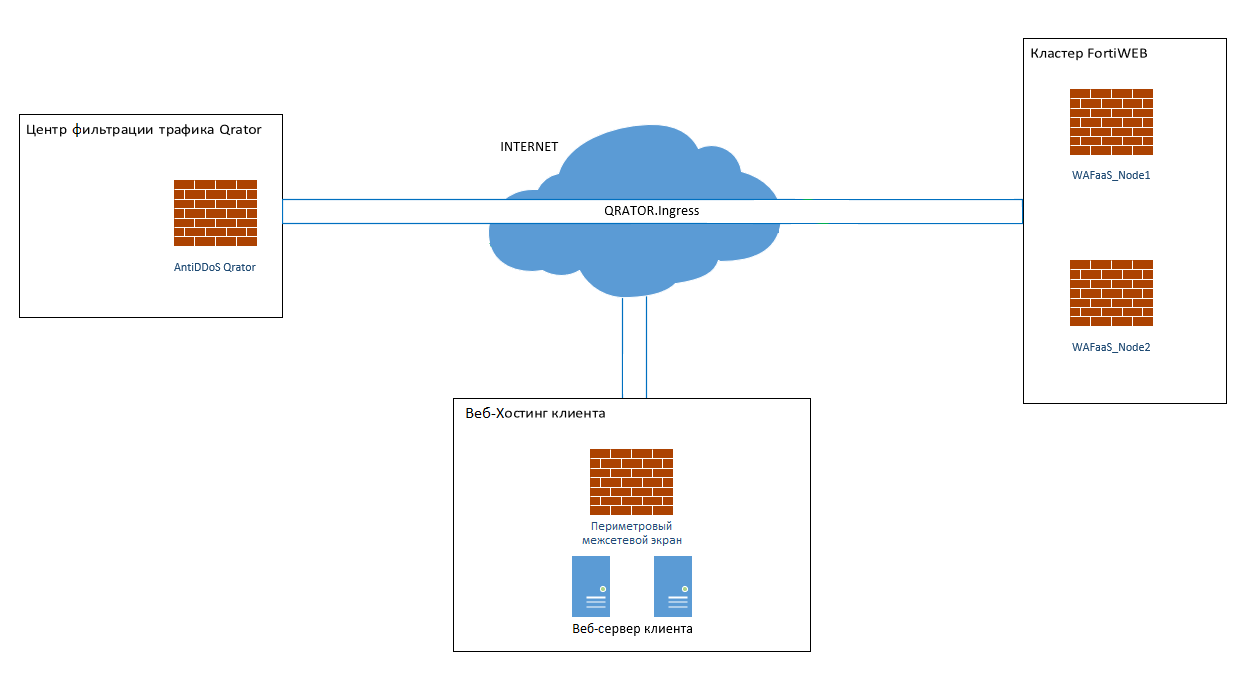

对于其他情况,该服务具有Qrator.Ingress-一种用于保护基础结构免受DDoS攻击的解决方案。它可以保护L2到L4的链路,分析和清理流量。

我们使用Qrator创建了10个千兆连接,以通过安全通道将已清除的流量发送到WAF。现在,服务模式如下所示:

客户端的基础架构可以生活在任何主机上的任何位置。在为WAF设置站点之后,仅将服务检查的流量发送到此主机。这是其工作原理的简化图:

- 我们有一个“白色”子网,我们使用Qrator通告到该频道。

- 我们从该子网为客户端分配1个新IP地址。

- 在WAF上,我们为站点创建服务器策略和HTTP内容路由策略,在其中添加域名并指明将其发送到何处。

- FortiWEB本身会终止TLS连接,因此我们在其上加载了证书链。

- 然后,我们要求客户端更改站点的DNS记录,并为所需的域名在其中的Qrator网络中指定IP地址。

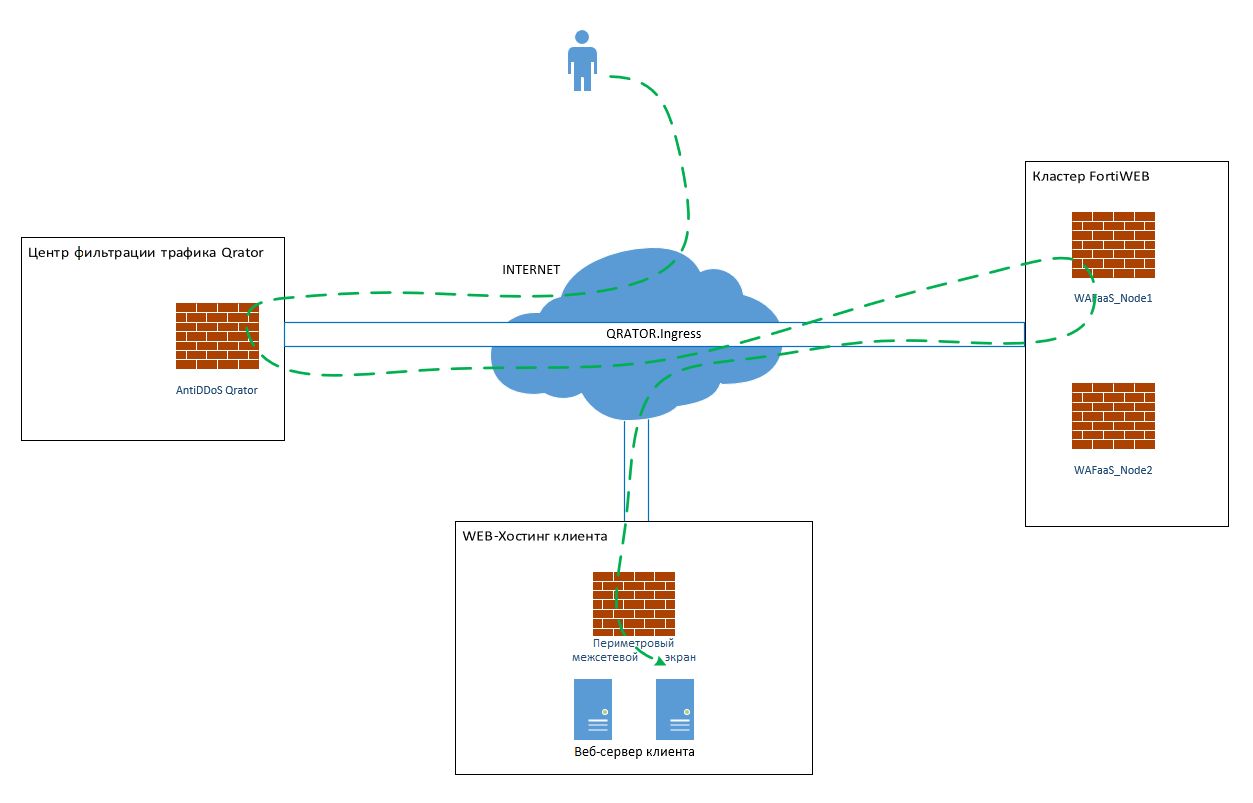

底线是什么?当用户启动浏览器并访问受WAF保护的资源时,他们的DNS流量首先被路由到Qrator中的清理中心。然后,流量通过安全通道进入WAF。并且只有在验证之后,用户才能访问客户端的Web服务器。整个过程是这样的:

但是,即使该站点是针对WAF启动的,也并不意味着该站点已受到保护。您需要配置Web保护配置文件-站点的一组规则和保护设置。这是针对每个客户端分别完成的。

遭受攻击的情况是,您无法一次设置配置文件,也无法忘记它。因此,我们分析了每个站点的情况并改善了保护:我们添加了新的安全机制,调整了配置文件,以防止出现误报。对于初始配置,我们使用从Qualys漏洞扫描程序收到的信息。

团队合作:与客户一起研究攻击

我们的工程师对服务的管理包括设置策略,并在必要时手动阻止攻击。这是FortiWeb专家的责任,他们了解保护网站的细微差别。但同时,我们的工程师无法了解客户端应用程序的所有逻辑。如果我们立即阻止任何可疑活动,则可能会意外阻止合法用户。因此,我们与客户的专家一起工作,并制定了共同的战略来抵制攻击。

在客户中,有一些没有大型IT和信息安全部门的公司。它们的应用程序开发通常由外包商完成,因此需要花费一些时间来修复代码中的漏洞。在WAF上,您可以提出解决方法并迅速消除已经发生的攻击。在这种情况下,我们已经制定了规章制度,规定了何时考虑到紧急情况并立即采取行动,以及何时与客户达成共识。

与ELK一起进行监视有助于我们跟踪关键情况。上次我们已经讨论了它在技术上是如何工作的。 ELK允许我们管理安全信息,而无需在服务中添加昂贵的SIEM(安全信息和事件管理)系统。

在监控方面,我们设置了警报以立即响应。第一线支持全天候工作,在收到通知后立即根据规定评估情况并采取自己的行动,或将事件转移给安全工程师。

如果客户自己准备好监视WAF的工作,我们将为他提供基于ELK的分析系统的访问权限。在此解决方案中,我们为特定索引设置了权限。客户将在不影响WAF本身的情况下管理分析和报告。

什么是底线,它将如何进一步发展

因此,我们提供了用于保护Web应用程序的全面解决方案。除了使用WAF进行保护外,我们还可以配置Web服务器的平衡,缓存,重定向,从而减轻主站点的负担。

对于未来,我们提供了扩展的余地。为了实现平衡,让我们连接FortiADC,FortiADC是用于高性能系统中的应用程序交付和负载平衡的控制器。它支持服务器的SSL卸载并提高Web应用程序的性能。

该服务基于带宽收费,适用于不太繁重的站点。如果客户流量巨大,那么我们将不提供云服务,而是提供私有解决方案。为了使服务对客户透明,我们计划在他们的个人帐户中显示WAF数据。

如果您有兴趣了解详细信息,我们将很乐意在评论中回答您的问题。或注册11月26日举行的WAF研讨会-不仅有机会向我们,而且也向Qualys,Fortinet和Qrator的技术专家提问。