像许多其他科学著作一样,研究在实践中几乎没有用,就像窃听灯泡或与智能扬声器使用激光交谈一样。

根据密码学家布鲁斯·施耐尔(Bruce Schneier)的说法,在这种情况下令人印象深刻的是,研究人员至少能够弄清楚某些事情。还有一件事情:通常,这样的算法工作得更好,可供分析的材料就更多。大流行和大规模远程控制已造成一种局面,从理论上讲,我们每个人都可以收集数百小时的视频档案。

该学术著作包含了十几篇类似的过去研究的参考文献,以评估窃听和窃听工具的库。其中包括-通过电磁辐射,通过打印机的眼睛的移动,通过数位板的移动进行的键盘记录(假定我们正在拍摄设备的背面)。他们提到了在实际攻击中实际使用的视频分析,即在ATM或付款终端的键盘上键入PIN码。此外,它更有趣:通过振动分析识别输入-通过第三方传感器或使用移动设备或智能手表的标准传感器。围绕该主题的调查会根据键盘的实际声音来确定击键,为此,甚至不需要视频。在Zoom版本中,理论上可以将声音和图片的分析方法组合在一起。

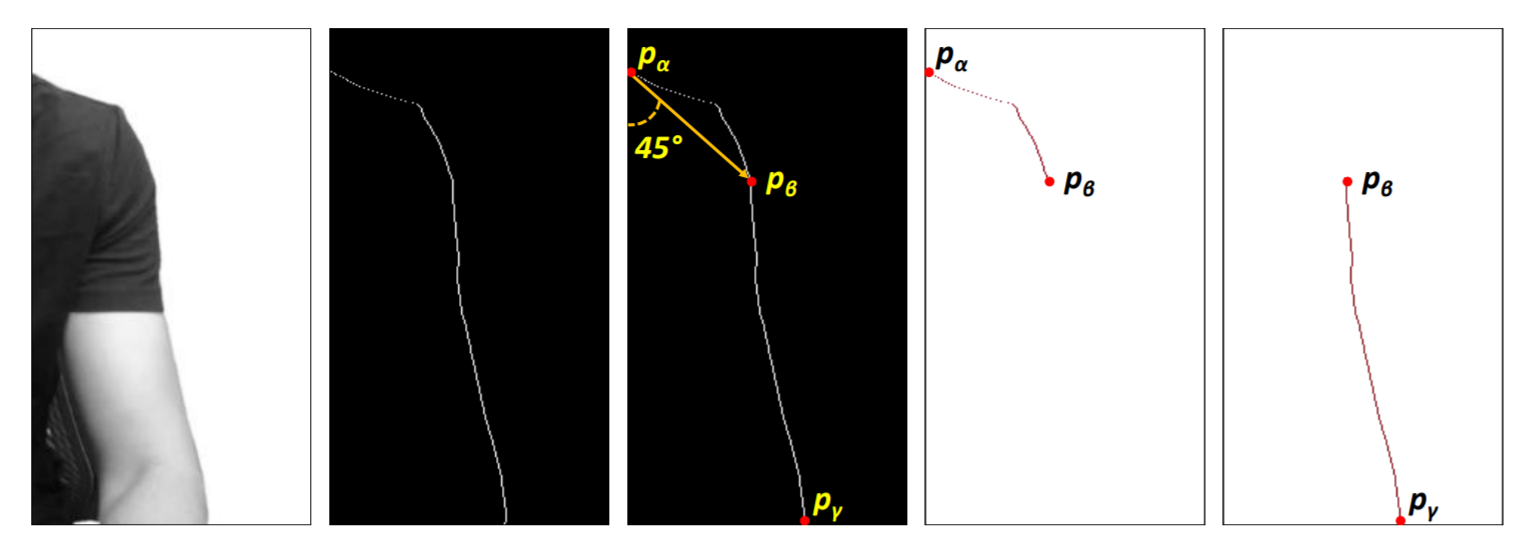

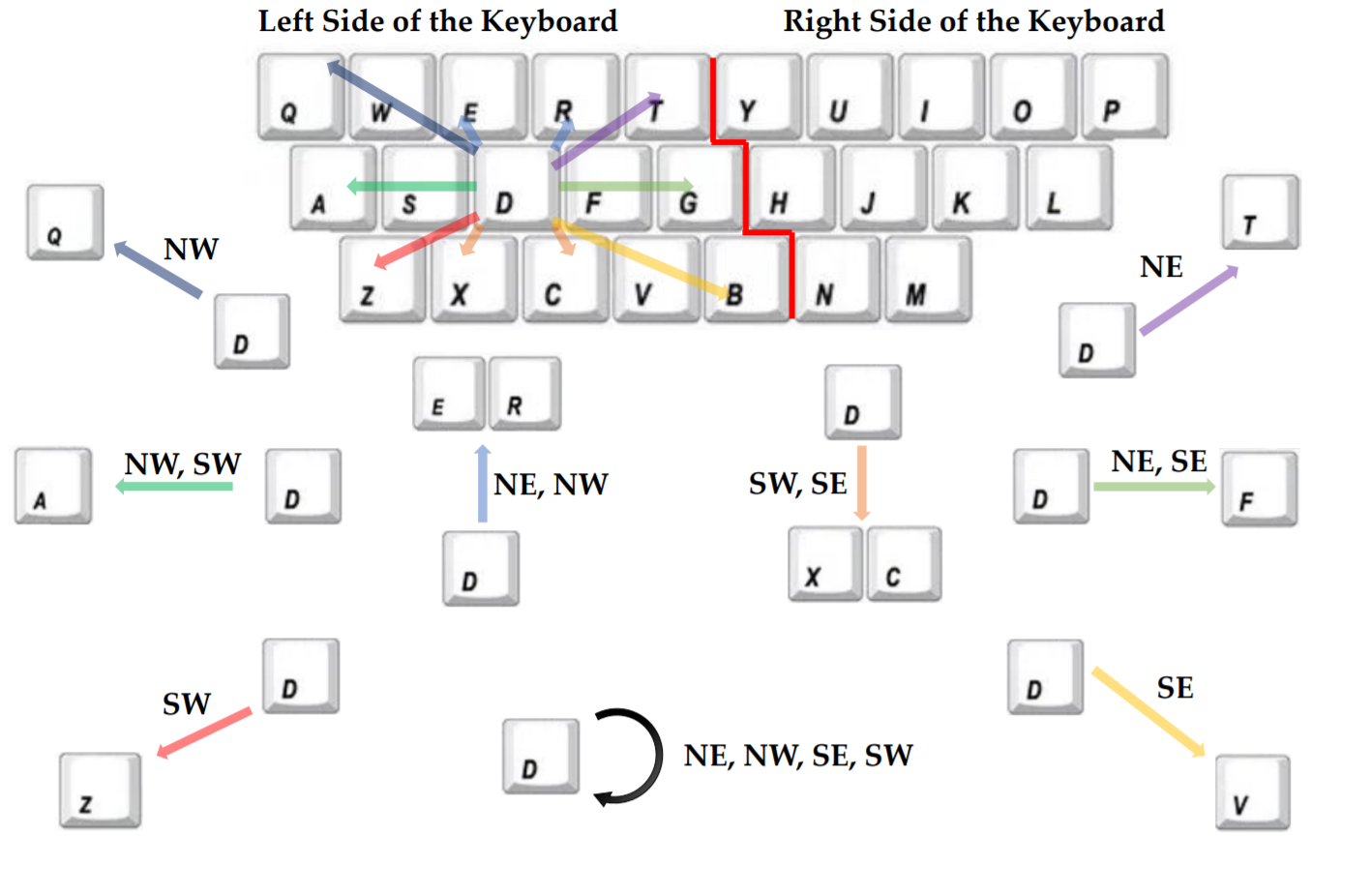

新的偷窥方法以一种极为简化的形式进行工作:识别受害者的脸部,并分析较小的肩膀动作。键盘通常分为两部分:左手和右手。进一步地,方向是大致确定的:通过一个动作,我们假设一个键相对于半个键盘之一的中心在上方和左侧被按下。否则,它在右下方,依此类推。通过将猜测与字典进行比较,可以得出可接受的准确性,该字典的标题为浅金色外壳。

密码(如果可以被盗)是最简单的密码,可以在五分钟内用蛮力确定。对于最小的困难,识别的概率为18.9%。该技术还具有使跟踪变得困难的最简单的方法。应该用两只手来设置,这意味着不可能用一只手的手指确定字母的集合。需要确定肩膀的运动,这被宽松的衣服所阻碍。总的来说,这是一项极为不切实际的研究,尽管如此,它的大胆却给人留下了深刻的印象,并且对信息安全爱好者来说肯定是有用的。

还有什么事

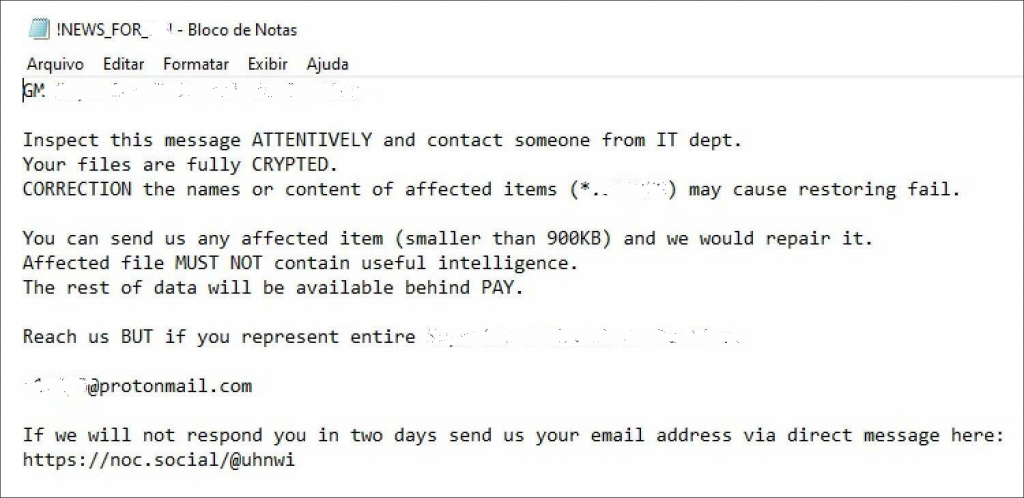

卡巴斯基实验室专家正在调查最近发现的针对德克萨斯州交通运输部和柯尼卡美能达的攻击的Linux加密木马。上图是Windows Trojan的结果,可能是同一团体使用的。

上面 的Twitter线程描述了一个有趣的实验。在Amazon Web Services上访问服务器的私钥已上载到公共源代码存储库,并且跟踪了尝试登录服务器之前的时间。在GitHub托管上,在提交后的一个小时内,在GitLab上的11分钟内使用了AWS令牌。

在iOS和iPadOS 14.2发行版中,苹果关闭了24个漏洞,据称其中三个已用于攻击。

美国执法部门已控制了丝绸之路暗网市场(2013年关闭)中使用的比特币钱包。从那时起,将近有7万个比特币被存储在那里,在发布之时,它的价值约为10亿美元。

新研究显示表单如何用于Google表单中的网络钓鱼。受攻击的公司中有Google本身。