威胁

将计算机技术引入控制系统后,ACS一词就出现了。第一个最简单的ACS仅包括两个级别:信息收集和决策。信息从控制对象传给操作员,操作员与计算机交换数据并控制对象。在这里,计算能力有助于人类管理和决策。

自第一台计算机问世以来,自动化过程控制系统就取得了巨大的飞跃。但是它们的功能仍然是一个人遵循的自动化机器过程。

这些系统旨在专门用于工业过程。过程控制系统涉及关键基础架构,是基于容错,高度可靠的计算技术构建的。这是专门为工业设施的长期,全天候运行而设计的工业技术。系统故障的后果是对设备,对人类生命和健康的严重威胁。

尽管对过程的连续性负有责任,但直到最近才讨论了提高过程控制系统的安全水平的需要。在2010年代中期左右,病毒攻击已成为常规活动,引起了对该主题的广泛关注。例如,过去十年发生的一些攻击:

- 2012年,发现了Flame病毒,该病毒攻击了许多国家的伊朗核设施,政府机构和工业设施。印度和中国遭受的损失最大。

- 2014年,黑客设法闯入一家经营高炉并安装了恶意软件的钢厂的计算机,导致该钢炉过热并融化。

- 2017年8月,在对中东许多组织的关键基础设施进行攻击之后,发现了Triton恶意软件,也称为Trisis / HatMan。

Triton旨在自动关闭工业流程或将系统置于不安全模式。攻击者渗透到企业网络后,等待了将近一年的时间,静静地对其进行研究,然后才使用对自动功能安全系统的访问权限。 - 2018 . . Windows XP. HMI SCADA-, .

- 2018 . , . , .

- 2018 , «» , . , , .

, 13- , , «» - , , , ( ).

“ , , — SCADA-, — , . , . — , - , , , . « » – , . . , , . , , .”

-Jet信息系统信息安全中心的燃料和能源综合体部门主管Alexey Kosikhin

在ICS固有的网络威胁中,可以分为三类:

- 人为威胁

- 人为威胁

- 未经授权访问的威胁。

技术 威胁包括对APCS组件的物理影响。由于人为因素-从事自动化系统服务的人员的有意和无意行为,人为错误,ACS组件工作安排中的错误。在APCS组件与企业本地计算机网络交互的情况下,会考虑对APCS进行未经授权的访问的威胁。存在这样的连接以传输有关技术环境状态的信息并控制对技术对象的影响。

这些因素的交织影响系统的整体安全性。这是由于什至没有采取最低限度的安全措施,使用Windows作为工作站和服务器的主要操作系统以及对员工的纪律性较弱所致。

保护

APCS信息安全系统的实施是一项复杂的任务。其解决方案取决于各级规则的实施:

- 行政管理:由管理人员制定信息安全工作计划;

- 程序性的:定义服务于网络的人员的规章制度;

- 软件和硬件:访问控制;

- 确保诚信;

- 确保安全的互连;

- 防病毒保护;

- 安全分析;

- 入侵检测;

- 持续监控状态,事件检测,响应。

漏洞控制系统是应对工业网络威胁的最有效方法之一。这些是专门为工业自动化系统设计的高度专业化的程序。它们使您可以确定设备内部环境的完整性,记录更改控制器应用程序的所有尝试,以及电网中网络保护和控制设备的配置更改。

首先,许多网络安全产品开发人员指出需要提高网络内部的可见性...经验表明,这确实很重要。未被及时发现的网络入侵可以在未激活的漏洞利用下工作数月。专用的网络威胁检测和防御工具不仅可以检测漏洞,还可以识别零时差威胁。

许多信息安全风险与过时的硬件和软件相关联-例如,有些SCADA系统只能与Windows NT或Windows 98配合使用。其中一些风险可以通过现代虚拟化技术来缓解,但这并非总是可能的。与此相关的另一种保护类型-绝缘... SCADA和OPC(用于过程控制的OLE)服务器,PLC和自动化控制系统的其他组件必须与Internet隔离。

另外,值得重点介绍用于创建错误目标的分布式基础结构的平台DDP(分布式欺骗平台)。它们使您可以部署伪造的诱饵设备网络,这些设备与真实的诱饵设备几乎没有区别,从而吸引了攻击者。

既然我们对ICS网络安全应该如何工作有了一个大致的了解,我们将继续本文的第二部分。它将提供比较表中提供的实用安全解决方案的概述。

对于本文,我们仅从表中选择了几个关键点,例如零日威胁检测,集成,异常检测和流量分析,设备清单,产品功能。

解决方案

Dragos工业网络安全平台

Dragos是一家美国公司,成立于2016年。尽管她“年轻”,但她已经在工业系统的网络防御领域获得了许多世界奖项。

他们是由专家组成的团队,专门研究工业安全解决方案和物联网。他们的旗舰产品正是该平台,但Dragos还提供事件响应服务,对网络的威胁分析以及网络安全培训。

Dragos工业网络安全平台是一种工业网络安全解决方案,可自动查找和识别网络资产。该程序将扫描资产,查找不正确的设置以及改进配置的机会。

如果检测到可疑活动,该平台将提供逐步指南,以调查和响应事件以及故障排除工具。

功能:

设备清单:是

零日威胁检测:否

异常检测:是

流量分析:是

集成:SIEM

支持的系统:DCS,PLC

功能:来自团队专家的逐步安全管理指南,在游戏手册中发布。

CyberX OT

在创建CyberX之前,她的团队曾在保护关键的美国基础设施领域工作。除了五角大楼级别的保护和与世界市场领导者的合作外,他们的骄傲是机器学习的专利方法。多亏了他,他们的产品才能立即显示出工业网络中的任何异常情况。

Work CyberX OT平台基于五个关键要素:对资产的行为分析,以识别任何异常行为;监视违反协议的行为;检测恶意代理(包括高级威胁);发现操作问题;识别不应“通信”的机器之间的连接。

该解决方案凭借其开放的API,能够完全集成到您的安全堆栈中。这种集成将解决IT和工业环境中的安全问题。

功能:

设备清单:是

零日威胁检测:是

异常检测:是

流量分析:是

集成:防火墙,CMDB,IDS / IPS,SIEM,SOC

支持的系统:DCS,PLC,RTU

功能:可减少错误的自学习机器分析触发为零。

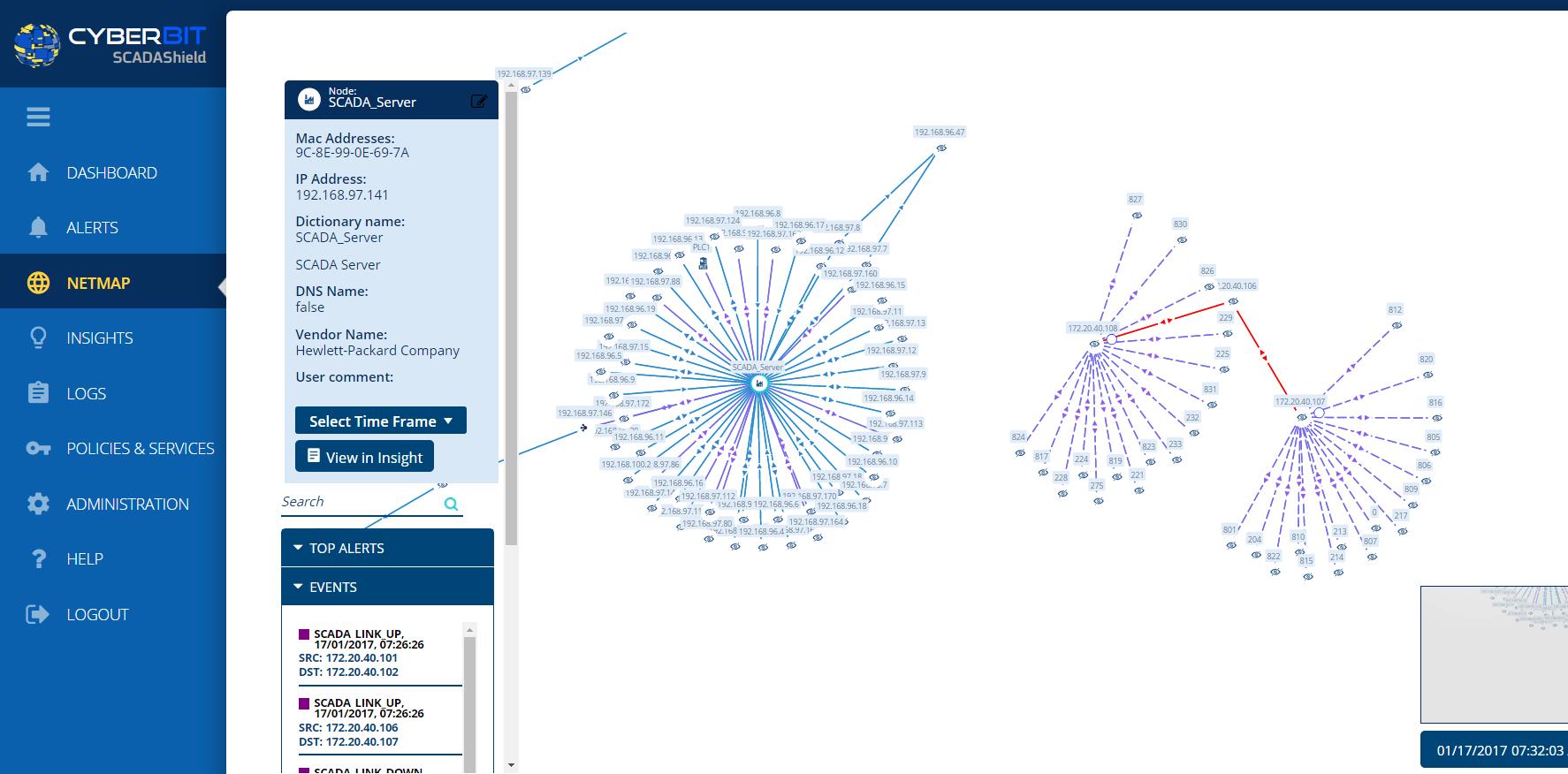

Cyberbit SCADAS成就

自2015年以来,Cyberbit一直在为市场提供网络安全解决方案。该公司专门针对信息安全团队,端点保护,工业网络保护,业务流程的编排和安全系统的自动化进行攻击仿真和培训。

SCADAShield可提供前所未有的网络可见性,检测已知和未知的异常以及操作技术中的错误。凭借7层深度数据包检查(DPI),该解决方案突破了运营限制。

整个网络的可视化是实时的,包括IP和非IP设备。

功能:

设备清单:否

零日威胁检测:是

异常检测:是的

流量分析:没有

整合: Cyberbit EDR,暹

支持的系统: N / A

特性:形成地图信息的网络资产之间流动,自动生成规则

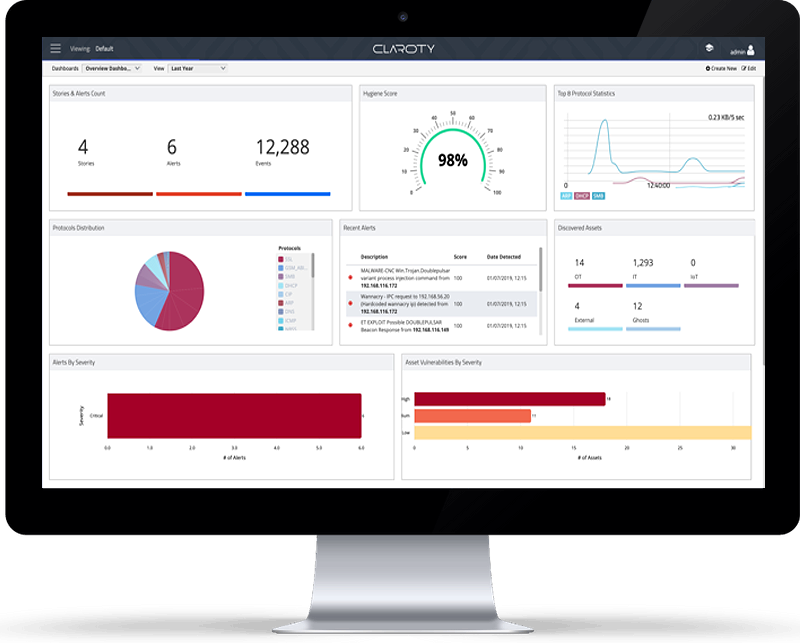

Claroty平台

Claroty的 任务是保护工业网络。这是一个由来自不同专业领域的专业人员组成的团队:曾是美国陆军网络安全上将,太空工程师和保险专家。

Claroty平台为安全团队提供了对工业控制网络和实时监控的出色可视性。监控能够识别高级威胁并及时发现网络漏洞。

该平台支持网络分段,控制和提供安全的远程访问,精细访问策略以及会话记录。

功能:

设备清单:是

零日威胁检测:是

异常检测:是

流量分析:否

集成: SIEM,SOC

支持的系统: HMI,PLC

功能:远程访问控制,对安全事件的快速准确的响应

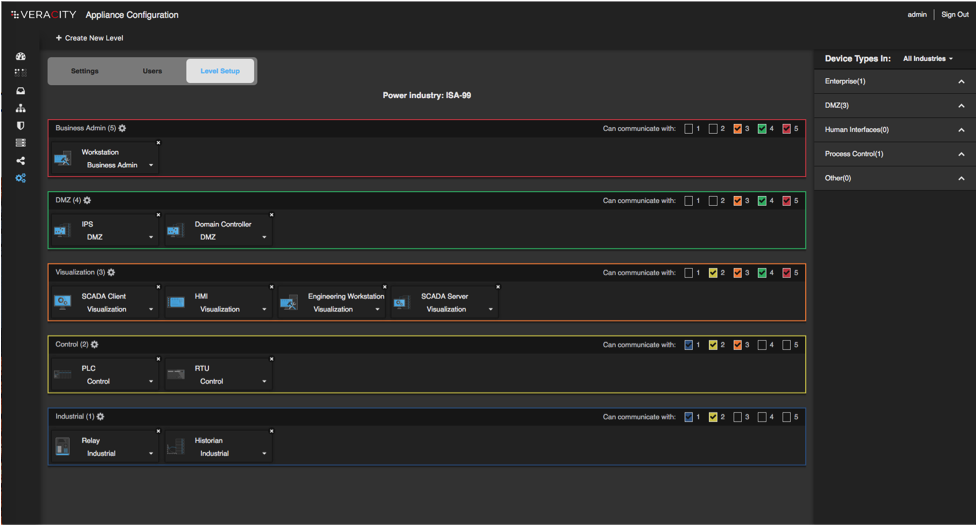

准确性小脑

Veracity的 目标是使您的工业网络具有弹性和安全性。该公司提供了本地集中式解决方案,以实现最佳的网络配置,管理和监视。

旗舰产品Veracity Cerebellum的设计类似于人类的小脑。小脑的功能是从脊髓,大脑,感觉系统接收信号,并根据这些数据调节身体运动。

该准确性的小脑平台进行工业网络类似的功能。它对感觉输入做出反应,并管理制造过程中预先设计的响应。

功能:

设备清单:是

零日威胁检测:没有

异常检测:是的

流量分析:是的

整合: OT

支持系统: N / A

功能:创建安全模型从模板或从头开始,先进的网络设备管理(包括检疫),网络分段和安全区的分配

瀑布式单向安全网关

自2007年以来,瀑布安全解决方案一直在保护重要的工业网络。单向安全网关是其专有解决方案,用于IT和OT网络之间的安全集成和通信。该解决方案允许基于云的远程监视和诊断,防止未经授权的访问。同时,它没有通过防火墙连接时存在的漏洞。

单向安全网关提供基于硬件的网络外围保护。该解决方案由硬件组件(TX模块-光纤发射器,RX模块-光接收器)和软件组件(工业应用软件连接器)组成。

此配置允许服务器信息从OT网络到外部网络的单向传输和复制,同时防止任何病毒,DOS攻击,人为错误或任何网络攻击的传播。

特点:

设备清单:无

零日威胁检测:无

异常检测:是的

流量分析:是的

整合: IT / OT

支持的系统: N / A

功能:服务器复制,工业设备仿真,工业数据云转换

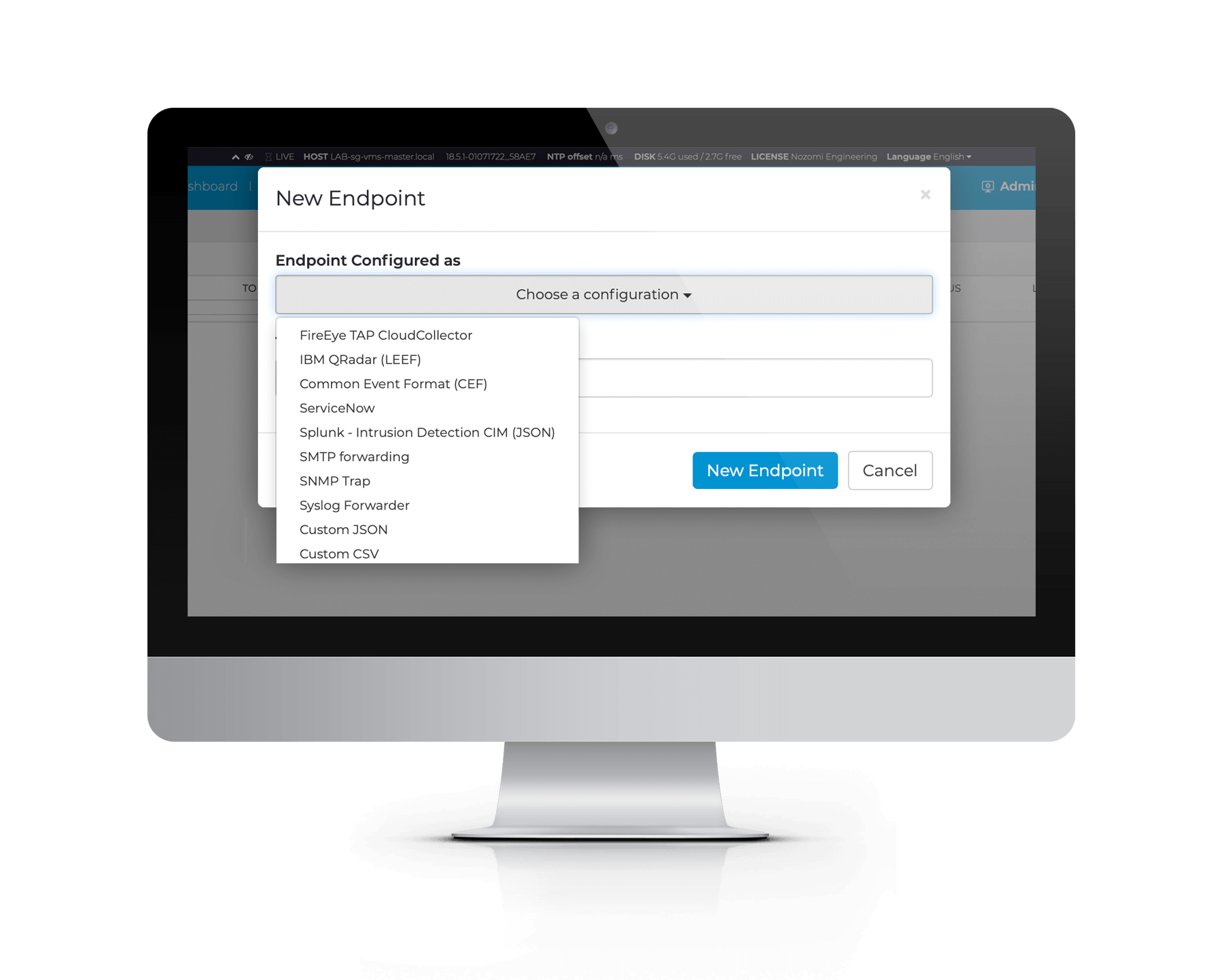

Nozomi Networks监护人

Nozomi Networks为实时网络风险管理提供了统一的解决方案。通过人工智能和机器学习的创新使用,可以实现高精度和极少的误报。Nozomi Networks Guardian的

技术使它能够自动映射和可视化整个工业网络,包括资产,连接和协议。该解决方案监视网络通信和行为风险,并提供快速响应所需的信息。 集成安全基础架构包括用于资产管理系统,票证和身份管理系统SIEM的内置集成。功能:设备清单:是

零日威胁检测:是的

异常检测:是的

流量分析:是的

整合: IT / OT,SOC

支持系统: N / A

特性:可扩展性,网络虚拟化,异常先进,威胁识别,自学习

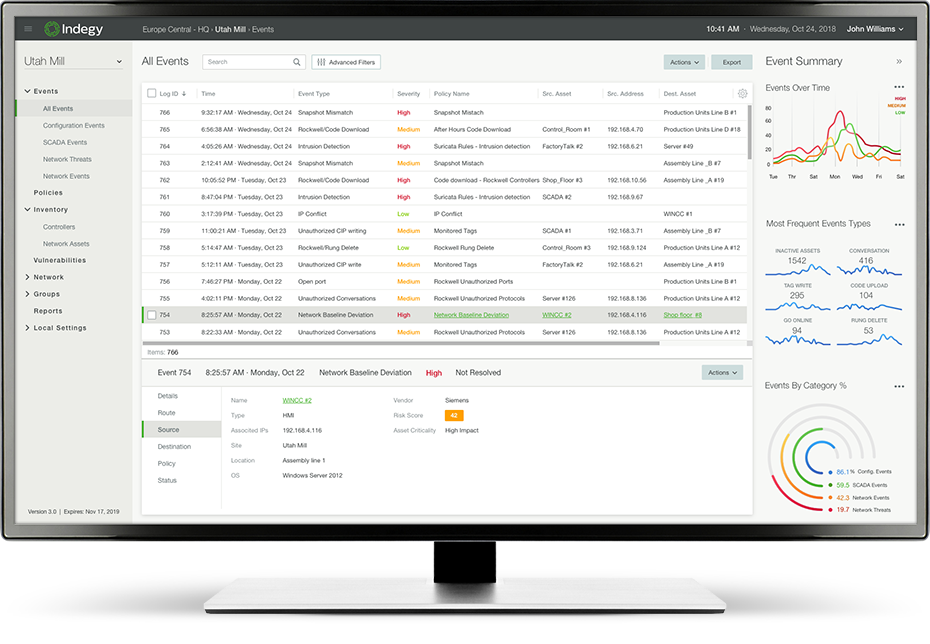

Indegy工业网络安全套件

Indegy 团队成立的目的是保护工业网络,将网络安全专业知识与动手工业控制知识完美结合。

该公司的领导和研究团队包括安全,工业运营和国防专家,其中包括几名来自以色列精英网络安全部门的毕业生。Indegy工业网络安全套装

部署为网络或虚拟设备,为信息安全人员和OT工程师提供了全面的安全工具。

该平台提供资产跟踪,威胁检测和缓解,漏洞管理以及设备完整性。它不仅可以保护网络免受恶意干扰,而且还可以防止意外的人为错误。

功能:

设备清单:是

零日威胁检测:否

异常检测:是

流量分析:

集成: CMDB,SIEM

支持的系统: DCS,PAC,PLC,RTU

功能:无代理网络连接,自定义策略警报和邮件,主动检测技术可确保设备完整性

ICS CyberVision

Sentryo由信息安全行业的两位企业家和资深人士创立。他们现在将他们在软件,黑客和网络安全环境中的多年经验应用到工业网络安全领域。

该公司开发了独特的AI算法,可提供有关工业资产的完整信息。他们的人工智能能够识别漏洞,实时检测异常,并与IT团队合作抵御网络攻击。

ICS CyberVision使用独特的OT语言自动标记每个资产和网络活动。这使您可以立即查看设备功能,系统品牌,使用的协议,OT或IT行为以及网络信息。

该解决方案使您可以对资产进行分组并定义其“行业影响”,以便可以针对安全目标对操作进行优先级排序。

特点:

设备清单:是的

零日威胁检测:无

异常检测:是的

流量分析:没有

集成:防火墙,CMDB,SIEM,SOC

支持系统: N / A

功能:在不影响系统的被动监测,情境事件,分组和优先级网络资产对安全性的影响

前瞻平台

Forescout成立于2000年,致力于开发自己的实验室解决方案,以解决任何类型的网络设备的设备可见性,行为控制和网络安全问题。他们的团队致力于提高组织识别,理解和管理来自不断扩展的设备生态系统的威胁的能力。

Forescout平台是一个统一的安全平台,使您可以完全了解公司环境的情况,并组织减轻风险的措施。

该产品使您能够执行自适应的细粒度策略,并

使用现有的物理和虚拟网络基础结构快速查看结果。

该平台可在企业基础架构,数据中心,云和OT网络中每次部署扩展至200万台设备。

特点:

设备清单:是的

零日威胁检测:无

异常检测:是的

流量分析:没有

整合: CMDB

支持系统: N / A

特性:可扩展性,动态设备分割,连接过程中解决不兼容的设备

检查所有产品后,可以有条件地像这样的组:

- , — CyberX OT, Indegy Industrial Cybersecurity Suite, ICS CyberVision, Cyberbit SCADASchield;

- , — Forescout Platform;

- , Nozomi Networks Guardian Veracity Cerebellum;

- , — Dragos Industrial Cybersecurity Platform, Claroty Platform;

- 硬件外围保护-瀑布单向安全网关。

您可以在比较表中看到每个解决方案的功能的更详细列表,并在此处使用自己感兴趣的解决方案创建自己的比较表。

作者:Natalka Chekh,针对ROI4CIO