上周有趣的消息是苹果基础设施中的一系列漏洞,一个由五个人组成的团队在三个月内发现了这些漏洞。对于55个漏洞(包括11个严重漏洞),IT巨头将向独立研究人员支付23.7万美元。该金额是对报告进行部分分析的结果,总奖励可能超过500,000美元。创纪录的总付款额对应着发现问题的危险:若干错误使破解iCloud云服务帐户,访问封闭的Apple资源甚至公司的本地网络成为可能。

上周有趣的消息是苹果基础设施中的一系列漏洞,一个由五个人组成的团队在三个月内发现了这些漏洞。对于55个漏洞(包括11个严重漏洞),IT巨头将向独立研究人员支付23.7万美元。该金额是对报告进行部分分析的结果,总奖励可能超过500,000美元。创纪录的总付款额对应着发现问题的危险:若干错误使破解iCloud云服务帐户,访问封闭的Apple资源甚至公司的本地网络成为可能。

对于外部观察者而言,该事件对于博客中发布的11个关键漏洞的最详细描述非常有趣。研究小组组长Sam Curry。所有漏洞都以某种方式与公司的网络服务有关:其中一份报告甚至提到攻击者甚至没有直接拿到iPhone和iPad。据萨姆·库里(Sam Curry)称,苹果员工非常快地解决了所有问题,有些问题在提交报告后数小时内就解决了。

入侵苹果公司的冲刺始于扫描可从Web访问的公司服务器。同时,众所周知该公司完全拥有IP地址范围17.0.0.0/8。在此阶段,已经有22个节点在Cisco VPN服务器中出现了CVE-2020-3452漏洞:它可用于读取任意文件。在这11个关键漏洞中,有两个最有趣的值得注意。

首先,研究人员设法破解了封闭计划AppleDistinguishedEducators的论坛。论坛使用了Jive Intranet软件,Apple的统一授权系统已安装到该软件上。要访问论坛,您必须在服务器上留下一个请求。填写完表单后,通过对请求的分析发现,服务器保留了自己的授权系统Jive的雏形,在该系统上运行了应用程序系统。每个应用程序实际上都是在论坛上创建了一个新帐户,其默认密码为### INvALID#%!3。确实,毕竟登录是通过Signin withApple进行的,因此可能无法处理内部Jive帐户的正确设计。

对于那些设置服务器的人来说,这是一个错误。 Sam Curry和他的同事自然找到了使用标准身份验证系统的方法,但是由于他们的帐户尚未获得管理员的批准而无法进入论坛。他们启动了所有三个字母的登录名的枚举,其中一个有效-使用相同的默认密码。因此,研究人员进入了论坛,然后他们查看了用户列表,确定了管理员,并以具有扩展权限的帐户以相同的方式登录。经过一些试验,他们能够在服务器上执行任意代码。似乎是“黑客入侵了论坛,仅此而已”,没什么有趣的。但是执行任意代码打开了对LDAP服务和Apple内部网络相当大一部分的访问。

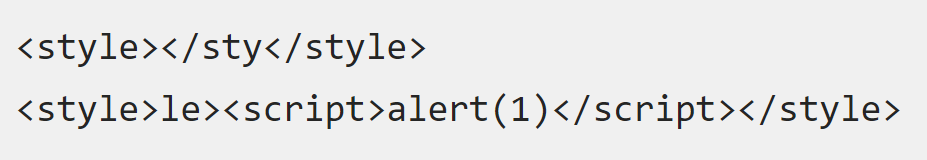

第二个有趣的漏洞是在iCloud服务中找到的,更确切地说是在邮件客户端中,或更确切地说是在其Web版本中。在这里,研究人员的目标是一个XSS漏洞-一种通过访问用户的个人数据来执行代码的方法,以便在最坏的情况下对受害者进行窃取。她被发现了!首先,事实证明,新消息以JSON格式的数据形式到达Web客户端,然后在本地进行处理。经过对“ style”标签的大量实验后,可以在以下配置中执行任意脚本:

这样就可以从受害者的浏览器访问任何iCloud服务。对于一次成功的攻击,足以发送准备好的电子邮件。如果用户在Web客户端中将其打开,则会执行恶意脚本。黑客的PoC模型原来是优雅而邪恶的:由于我们可以代表已登录的用户完全访问iCloud,并且通过电子邮件客户端收到了它,因此让我们下载一堆受害者的照片,将其发送到我们的邮件中,同时在整个过程中发送受感染的消息地址簿。如果不是由研究人员而是由网络犯罪分子发现此漏洞,则可能还会发生另一次大规模的私人数据泄露(当然,并非所有人都使用Web客户端的修正案)。视频上的PoC:

其他严重漏洞包括破坏工业制造控制系统DelmiaAlpriso,在服务器上执行任意代码以接收和处理来自发布者的内容,以及获取对AmazonWebServices托管的服务器的访问密钥。在这个故事中,正是研究人员对漏洞的详细描述才是有价值的,因为供应商对信息的公开不感兴趣,并且通常限于诸如“在某些情况下可以执行代码”之类的简单短语。

还有什么事

ArsTechnica记者写道,苹果台式机和笔记本电脑的T2芯片存在“不可恢复”的漏洞。他们通过有条件移植用于越狱iOS设备的Checkm8漏洞,设法破解了此硬件安全系统。

结合T2中另一个先前发现的漏洞,新漏洞有可能绕过诸如指纹验证和数据加密之类的密钥安全机制。后果的程度尚未精确确定:以目前的形式,这组攻击只能在本地应用,漏洞在重新启动后无法幸免,并且没有显示实际数据盗窃的示例。

ImmersiveLabs的研究人员发现一种通过恶意应用程序从Fitbit智能手表和健身手环中窃取个人数据的方法。PenTestPartners的

英国

Facebook正在改变漏洞奖励计划的规则,并试图激励研究人员不断努力寻找社交网络上的漏洞。以金钱换取:该程序的资历变成支付发现的漏洞的奖金。

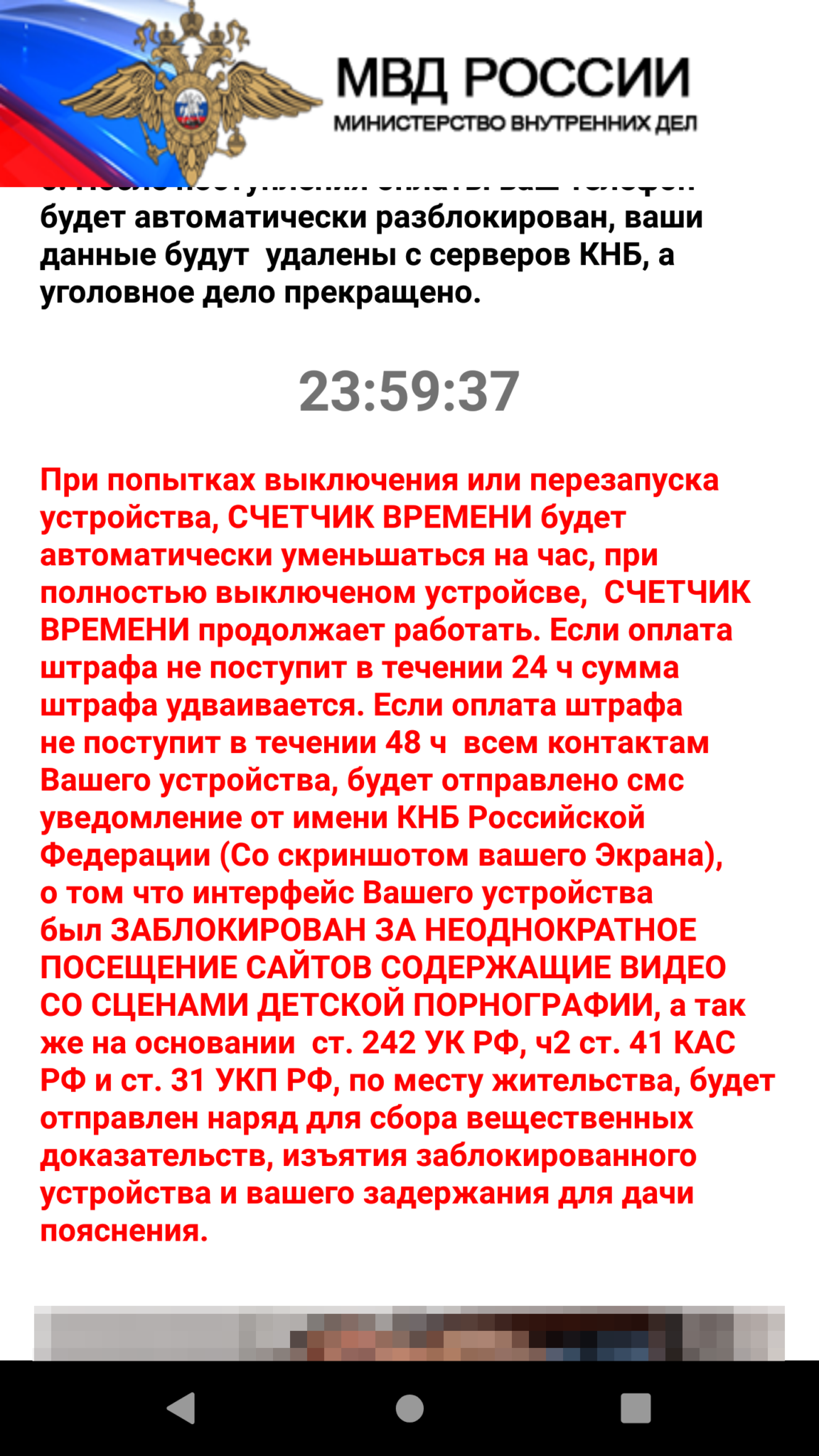

微软正在调查一种俄语(请参见上方屏幕截图)Android勒索软件Trojan,即MalLocker。该恶意软件不会加密数据,但会阻止对设备的访问,并使用公共可用的“机器学习”模块(!)自动调整图片大小以适合屏幕大小。