每个网络组对网络基础结构都有其特定的要求集。有人需要临时服务器来获取暴力密码,网络扫描或网络钓鱼电子邮件,而其他人则需要隐藏在反向代理链后面的防弹托管。但是,所有的多样性都归结为几种典型的情况:

- 托管含有非法或可疑内容的网站,

- 管理基础架构托管,

- 托管服务应用程序和组件,

- 托管匿名器,正向和反向代理,

- 用于扫描和蛮力攻击的专用服务器,

- 网络钓鱼和垃圾邮件平台。

因此,犯罪网络基础设施通常包括以下领域:

- 特殊托管服务,

- 基于受感染服务器的托管,

- 保密和匿名服务,

- DNS服务。

让我们仔细看一下这些组件,并从专用的托管服务开始。

防弹托管

任何非法活动迟早都会导致与之相关的资源成为执法机构关注的对象。然后,这些资源的IP地址被阻止,服务器被占用,域被分区。这种情况会导致网络攻击的中断,并需要花钱组织新的基础架构。为了避免这种情况,非法建筑诉诸于不受警察要求的服务。

例如,伯利兹(Belize)和塞舌尔(Seychelles)的立法允许提供此类托管服务的公司忽略执法机构有关其设施托管资源的所有要求。结果,在那里托管了许多防弹托管站点。

另一个示例是将犯罪分子托管在私人住宅中。乌克兰警察最近发现并消除了这个非法数据中心,其中包含100多个服务器。

快速通行服务

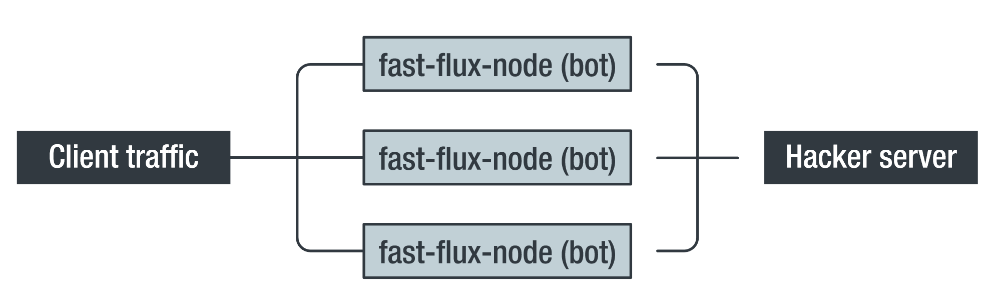

Fast-flux是一项完全合法的技术,用于通过将域名解析不断切换到IP地址池来提供更高的服务可用性和负载平衡。这种方法使犯罪分子能够增强抵抗黑客和拦截的能力,从而使他们能够隐藏服务器的位置。 IP地址池通常用于链接反向代理,并且可以由多种资源提供:租用的云VPS,僵尸网络主机或受感染的计算机。

快速通量如何充当中间层服务。来源(以下,除非另有说明):趋势科技

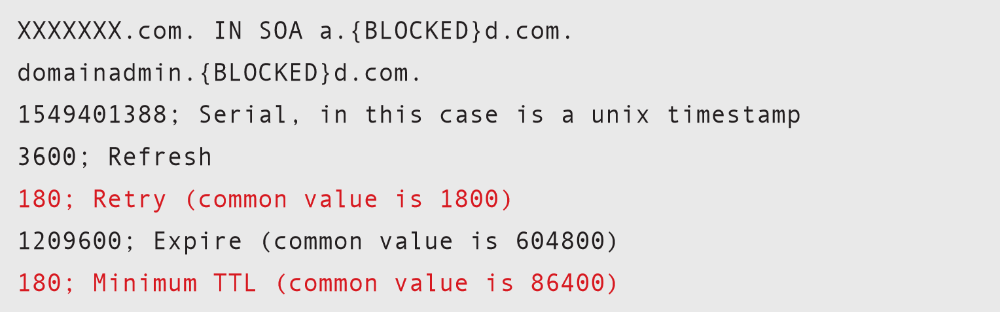

快速通量方法的本质是对DNS A记录使用较短的TTL(生存时间)。这样可以防止暂存DNS服务器缓存域名,并强制它们始终向广告的域名系统(DNS)服务器请求权限。较低的TTL值使攻击者可以将域高频地定向到专用池中的IP地址,即使某些地址被ISP破坏或禁止,也可以确保服务可用性。

快速通量的DNS记录

红色显示的TTL值设置了异常低的重试次数和最小的TTL时间(以秒为单位)。在正常情况下,这将给DNS服务器增加额外的负载,但是对于快速通量而言,目标是抑制缓存机制,以便为客户端提供有效的IP地址,该地址当前由“快速通量”基础结构提供。

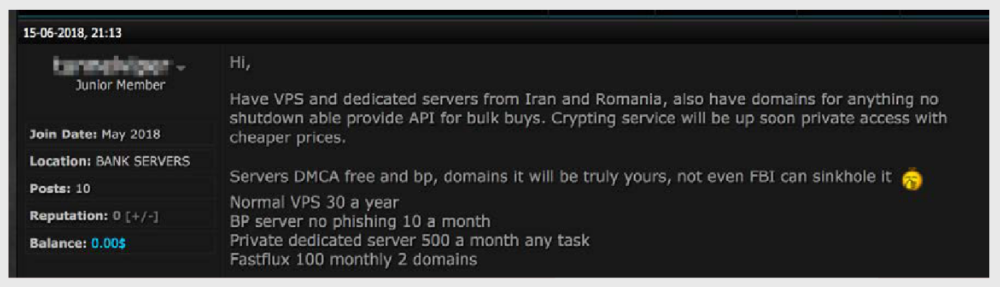

快速通行服务往往比防弹托管更昂贵,因为其运营商必须维护IP地址池以提供“快速通行”基础架构,这需要额外的费用。

快速通量服务每月为两个域花费100美元,而防弹服务器的月租金为10美元。

DDoS防护

网络犯罪集团之间的竞争不亚于法律组织,并且作为一种竞争手段,他们使用Layer4和Layer7方法对攻击者的资源进行拒绝服务攻击。这就是为什么许多防弹服务提供可用于资源的DDoS保护托管或DDoS保护服务的原因。

通常,通过在WAF(Web应用程序防火墙,Web防火墙)之类的受保护服务器之前放置专用资源来提供此类服务。

来自受感染主机的VDS

受损的服务器通常在其犯罪货币化生命周期的一个或多个阶段中用于托管。

要使用捕获控件:

- 服务器软件中的漏洞,

- 蛮力攻击,

- API密钥被盗,

- 通过连接的服务器窃取帐户,

- 网络钓鱼和欺诈活动。

密码猜测通常用于针对SSH,VNC和RDP服务的攻击。

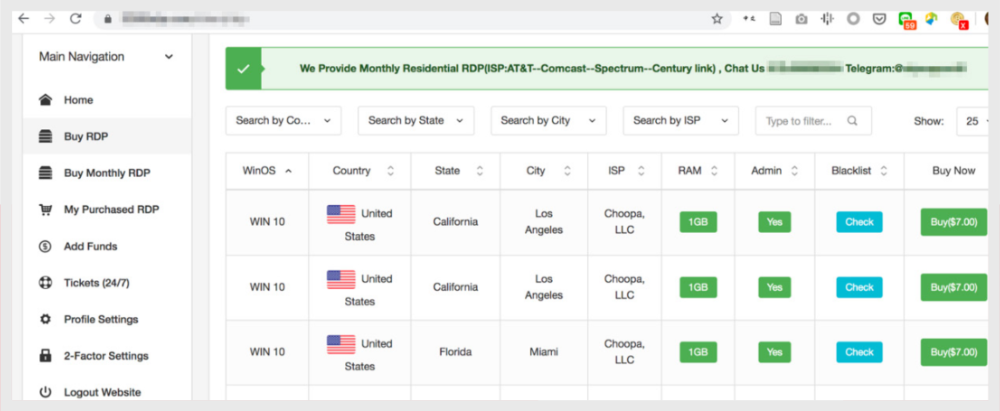

访问被劫持服务器的凭据随后在地下在线商店中出售:

用于访问受感染RDP服务器的在线帐户商店

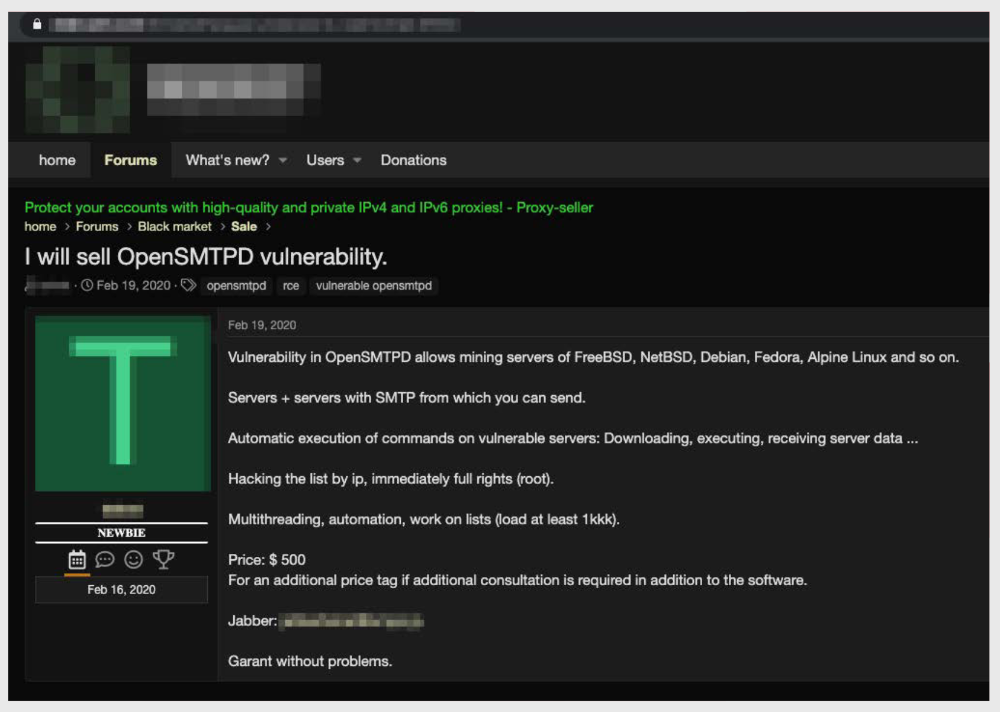

劫持更安全的服务器可能需要零日漏洞,网络论坛上也提供了零日漏洞。

出售OpenSMTPD中的漏洞的公告,该漏洞使您可以破坏运行FreeBSD,NetBSD,Debian,Fedora和Alpine Linux的服务器并将其用于托管

损害云托管

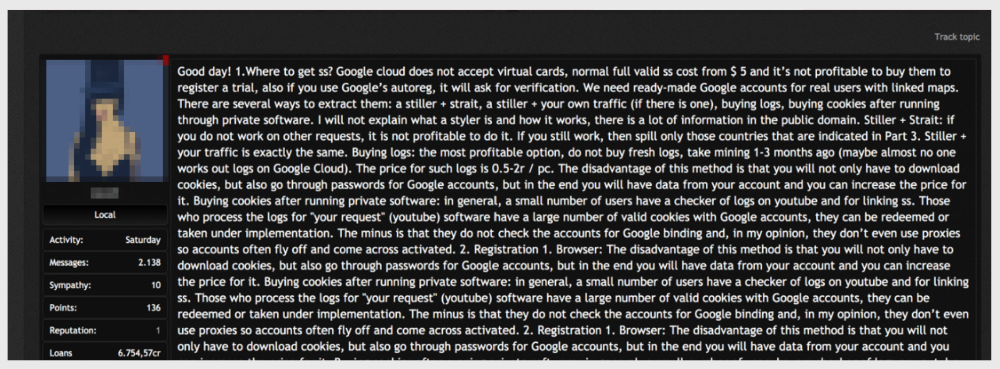

从攻击者的角度来看,Google Cloud和Microsoft Azure是极易访问的资源,因为它们都允许用户将拥有银行卡的帐户连接到他们的帐户,以免费试用这些服务。这导致网络犯罪分子主动通过连接的银行卡从Google帐户收集数据,然后使用它来启动专用服务器的实例。对于新手黑客,将发布详细的教程:

从受损的Google帐户打开Google Cloud Hosting的指南

对于那些不想打扰其帐户的人,有些商店提供了已经被黑客入侵的Microsoft Azure和Google Cloud帐户。

袜子,代理和SSH隧道

SOCKS和代理服务使攻击者可以隐藏起来,而不会引起太多关注,也不会通过网络安全监视工具触发检测。

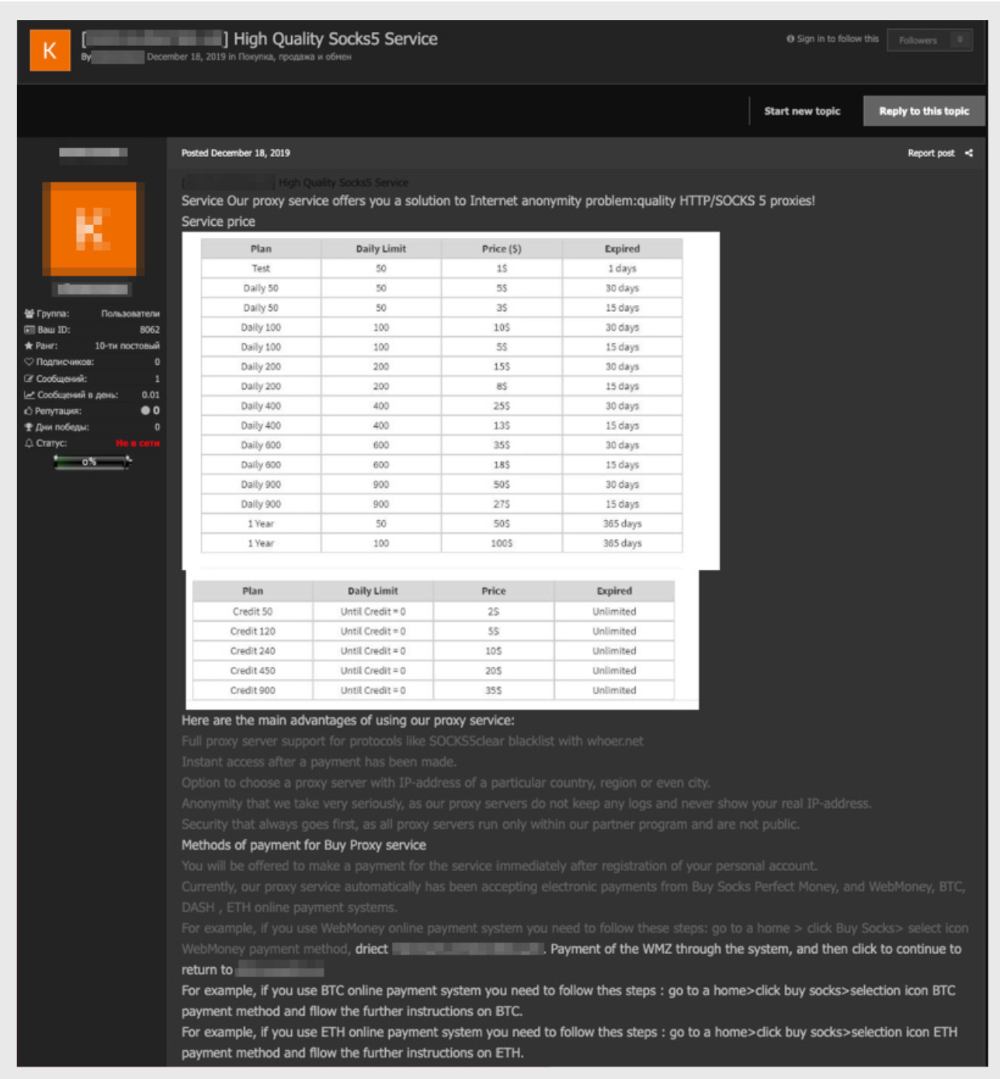

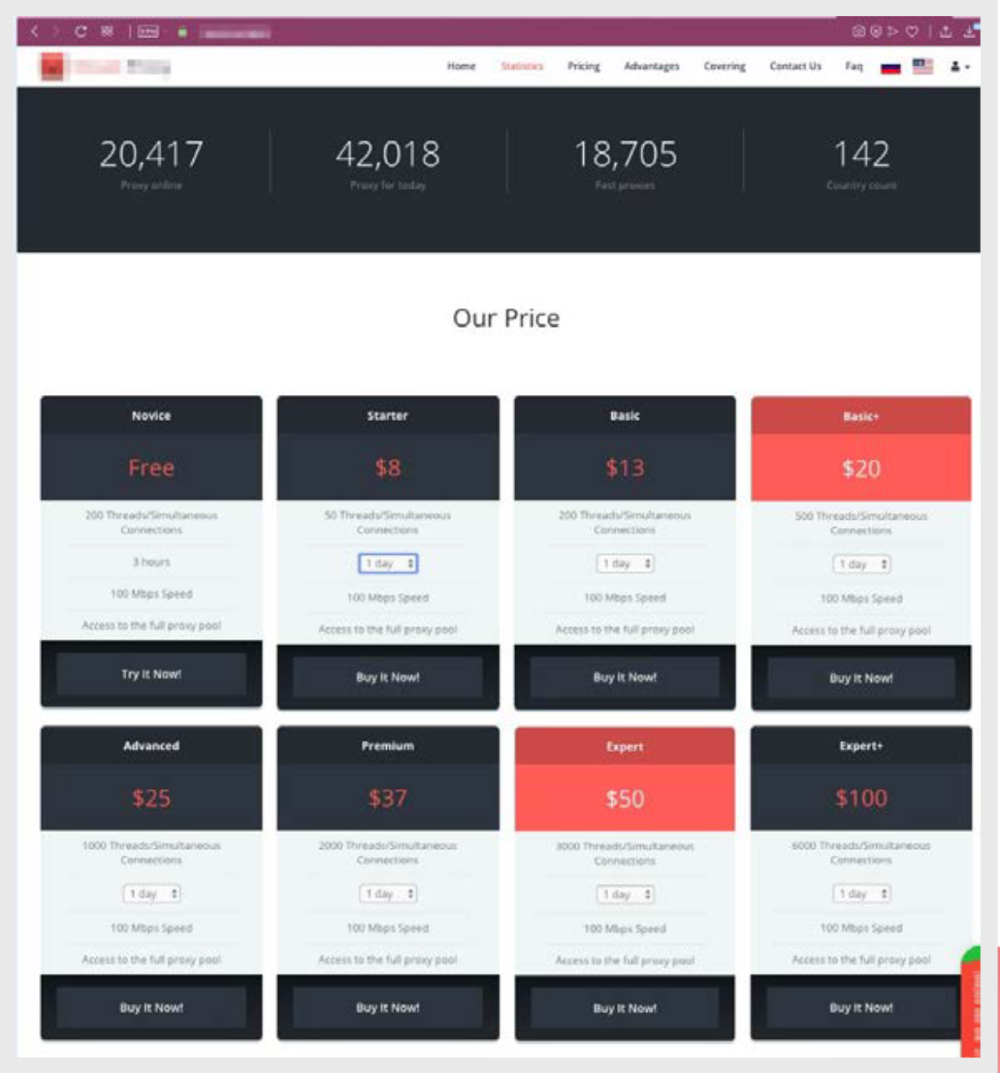

考虑到对此工具的需求,找到购买SOCKS代理的资源相对容易,并且您可以使用加密货币来购买。

可以用比特币和以太坊支付的SOCKS代理的价格表

另一种隐藏通信的方法是通过隧道进入合法协议,例如SSH:

SSH隧道的价格表

SSH隧道的成本取决于所在国家/地区。位置对于某些非法活动非常重要。例如,银行的反欺诈系统将有关持卡人的信息与尝试使用持卡人的IP地址的地理位置相关联。因此,犯罪分子愿意为购买不仅与所需国家相匹配而且与城市相匹配的隧道付出更多的代价。

匿名VPN

网络犯罪环境中另一个需要的服务是匿名VPN,在这一部分中,各组的偏好有所不同:一些人倾向于使用合法的商业VPN,例如NordVPN或ProtonVPN,其他人则在地下市场租用类似的服务,而其他人则独立地建立基于OpenVPN,WireGuard或SoftEther的基础架构...

间接表明使用受到破坏的主机来提供VPN服务的标志之一就是该服务的“可用性保证期”。数量越少,这些服务就越可疑。合法的VPN提供商不太可能会写明“如果提供的凭据在接下来的24(48或72)小时内不起作用,则将免费提供新的凭据”。但这正是非法服务提供中通常存在的内容。

VPN短期销售公告

服务匿名性可能具有犯罪性质的另一个可疑迹象是合同的期限。合法的VPN提供商至少提供一个月的服务,而在犯罪环境中,VPN服务的有效期不超过一天。很难想象这么短的时间就足够了合法使用的情况。但是,对于罪犯来说,这足以

- 检查被盗银行卡的有效性,

- 检查被盗帐户的有效性,

- 在云平台或内容托管平台上注册帐户,

- 在社交网络上进行欺诈性邮件发送,

- 发起恶意广告活动。

影子网络业务的基础架构产品不限于相对标准的服务。研究广告后,您会发现一些非常有趣的服务,这些服务仍然受到利基客户的需求,或者正在获得流行趋势。

流动工作场所

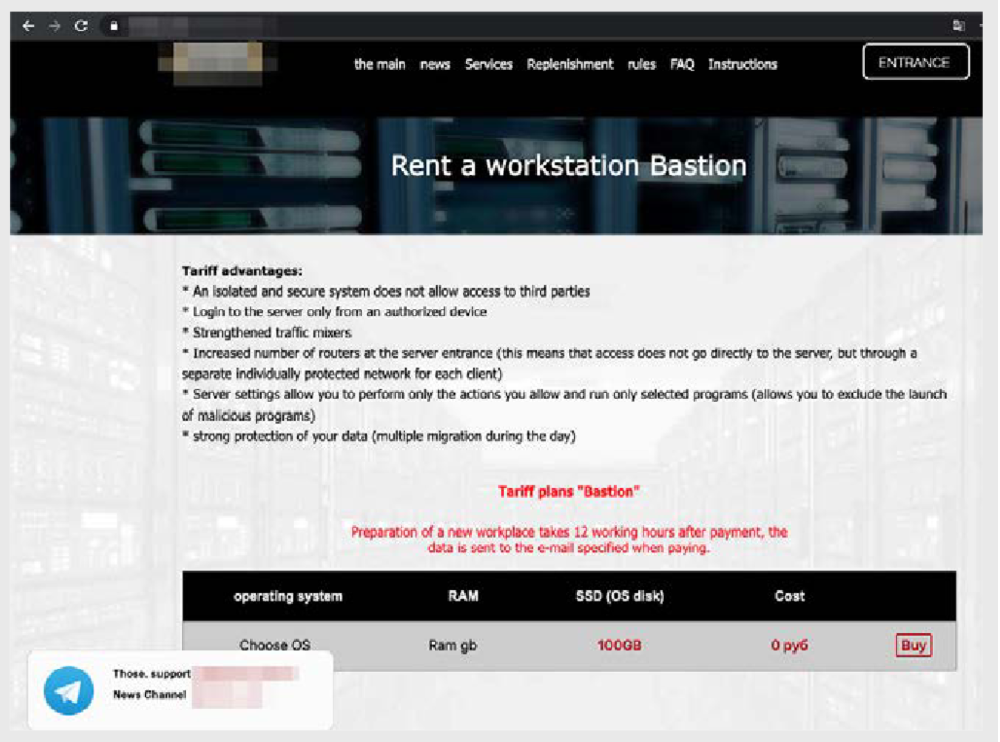

一些供应商向那些希望免受外界攻击的人提供防弹移动工作站。

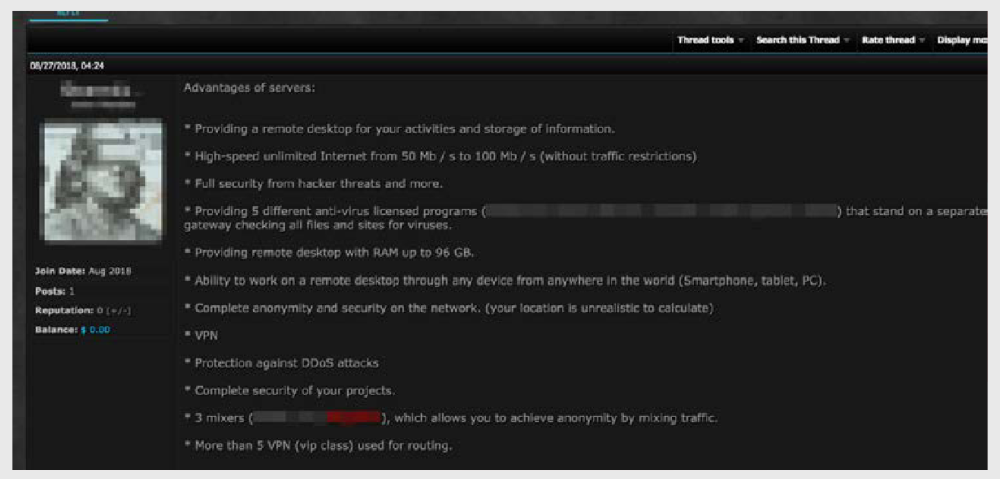

尽管此网站的政策正式禁止了恶意软件的传播,但我们在论坛上发现了一些广告,

暗示可以接受其他恶意行为:该提案提到了完全匿名,无法定位用户,高速互联网连接,DDoS保护,出站流量混合器各种VPN。尽管不允许直接端口扫描,暴力破解和恶意软件分发,但攻击者仍可以使用此类AWP进行其他犯罪行为。

匿名流量混合器

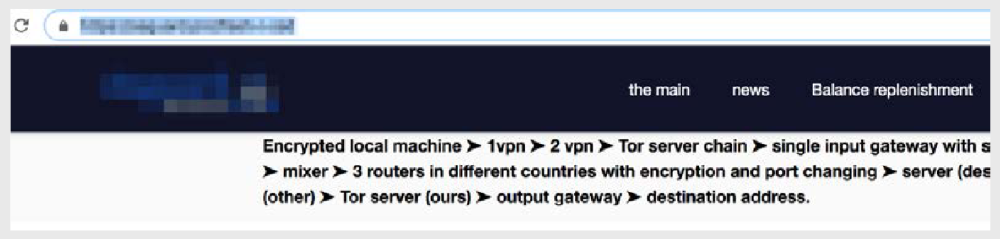

Tor不是躲避执法人员和竞争对手注意的唯一方法。提供强大工作区的服务已使用地理位置分散的路由器网络开发了自己的流量混合器。这种流量与匿名VPS的流量混合在一起,这些匿名VPS定期在位于不同国家/地区的数据中心之间移动,这使得跟踪此类系统变得更加困难。

定制服务还可用于捆绑VPN连接,Tor和地理位置分散的路由器集。这些组合创建了如此复杂的主机和重定向器链,几乎无法跟踪。

流量混淆链报价

例如,其中一项服务报价使用以下链:

主机→VPN1→VPN2→TOR→退回流量的网关→流量混合器→退回流量的地理分布路由器→工作的远程桌面(RDP)→通过其他地理分布的路由器进行连接→Tor服务器→输出节点→目标。

结论

我们的研究表明,网络犯罪基础设施比许多研究人员设想的要先进得多。我们认为,这一特定组成部分是犯罪业务中最成熟的方面之一。网络蠕虫被特洛伊木马所取代,浏览器被利用来进行有针对性的网络钓鱼攻击,彻底的勒索正在取代信息盗窃的商业模式。但是,所有这些操作所基于的基础架构仍然需求旺盛,并且不断发展,提供新的技术先进的服务。

网络犯罪分子需要可靠的服务,使他们能够在尽可能长的时间躲避执法机构的情况下采取行动。这种需求催生了整个半法律服务行业,既可以服务于网络犯罪分子,又可以间接帮助犯罪分子。问题在于,提供可靠,无法追溯的托管服务本身并不是非法的。对于那些正在将网络犯罪作为全球问题进行斗争的人们来说,解决这个问题是一个非常重要的难题。