在这种情况下,检测到了多个带有已嵌入恶意代码的UEFI图像。该代码只有一个功能-将其中包含的文件添加到Windows启动文件夹中。根据典型的网络间谍活动,进一步的攻击会随着文档盗窃并将其他数据发送到C&C服务器而发展。这项研究的另一个意想不到的细微差别:UEFI中的恶意代码使用了由于入侵Hacking Team公司的基础架构而先前公开可用的源。

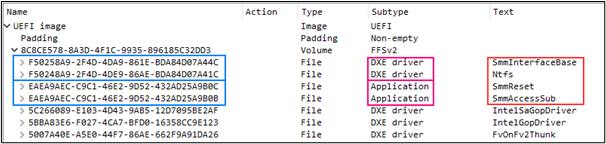

如上面的屏幕快照所示,在受感染的UEFI映像中找到了四个模块。其中两个执行服务功能,包括负责在正确的时间(在操作系统启动之前)启动恶意代码的功能。另一个是NTFS文件系统的驱动程序。主要恶意模块包含IntelUpdate.exe文件,该文件被写入Windows自动运行目录中的SSD或硬盘驱动器。

Vector-EDK代码似乎借用了两个服务模块和一个驱动程序。这是一个Bootkit,在Hacking Team公司大量数据泄漏后,其源代码已公开。该组织开发了由政府机构委托的攻击计算机系统的方法,但该组织本身在2015年遭到了黑客攻击,因此内部通信和庞大的知识库都进入了公共领域。

不幸的是,研究人员无法确定UEFI感染方法。在MosaicRegressor的几十个受害者中,只有两台受影响的计算机具有修改后的基本引导加载程序。如果您依赖黑客小组的同一漏洞,则可以通过将USB闪存驱动器连接到计算机上来进行手动感染,UEFI从中加载了makeweight。无法排除已删除的UEFI补丁程序,但需要破解更新的下载和安装过程。

被攻击计算机上安装的间谍模块将连接到命令中心,并下载进一步工作所需的模块。例如,一种机制可以提取最近打开的文档,将它们打包到密码档案中,然后将其发送给组织者。另一个有趣的点:对于通信,使用了与控制服务器的两种传统通信方法,并且使用POP3S / SMTP / IMAPS协议通过公共邮件服务工作。模块的加载和向攻击组织者的数据发送都是通过邮件进行的。

还有什么事

该注册机构回顾了邮件服务器制造商Microsoft Exchange 2010支持终止的情况。该文章的作者指出,目前网络上有139,000台服务器可用,并且安全更新将很快停止。 Threatpost写道,1月份在Microsoft Exchange控制面板(2013-2019版本)中发现的漏洞尚未在61%的服务器上关闭。在

HP Device Manager软件中发现了一个后门,用于管理该公司的瘦客户机,或者说是开发人员遗忘的服务帐户。

尽管Google做出了努力,但Joker恶意软件变种仍在继续不时进行Google Play应用商店的验证。通常,该恶意软件会在受害者不知情的情况下向受害者订购付费服务。