我们的事件响应团队正在追踪史无前例的Emotet恶意软件感染。Emotet的活动记录是我们先前进行的同时进行的主动调查的三倍。这篇文章将探讨折衷指标,解决方案以及Varonis如何在攻击的每个阶段帮助您检测并阻止Emotet。

情绪评论

经过长时间的中断,在2020年春季,TA542攻击者(也被称为“木乃伊蜘蛛”)返回了一个新的大规模垃圾邮件运动,使用了全球多个僵尸网络,并使用了经过改进的恶意软件库。

Emotet最初被称为银行木马,于2014年首次被发现。其主要目标是使用浏览器中的人来拦截银行凭证。迄今为止,Emotet已发展成为一种自我更新的通用恶意软件套件,该套件还充当Qbot和Trickbot(Ryuk和Mimikatz依次下载)之类的有效负载的下载器。

由于Emotet是多态的,因此特定的IOC(妥协指示符),例如下载器URL,C2 IP(命令和控制IP)/端口组合以及垃圾邮件模式经常更改。此功能使基于规则的检测成为猫捉老鼠的游戏,而事实是,存在三个不同的Emotet僵尸网络,每个僵尸网络都有自己的基础结构,这一事实使情况更加恶化。您可以找到由Cryptolaemus团队维护的详细详尽的Emotet IOC日报。

联机后,Emotet将使用多种方法来分发,升级,确保弹性以及将数据移出公司。此外,Varonis的威胁行为可以检测到Emotet突破的早期迹象以及异常的入侵后行为。

主要妥协

Emotet感染媒介是一种网络钓鱼活动,受到三个全球僵尸网络的支持:时代1,时代2和时代3(简称E1,E2,E3)。每个纪元都有自己的C2框架,更新时间表和垃圾邮件模式。网络钓鱼电子邮件通常包含启用宏的附件或恶意链接,这些附件或恶意链接旨在感染新主机并将其添加到您的群集中。

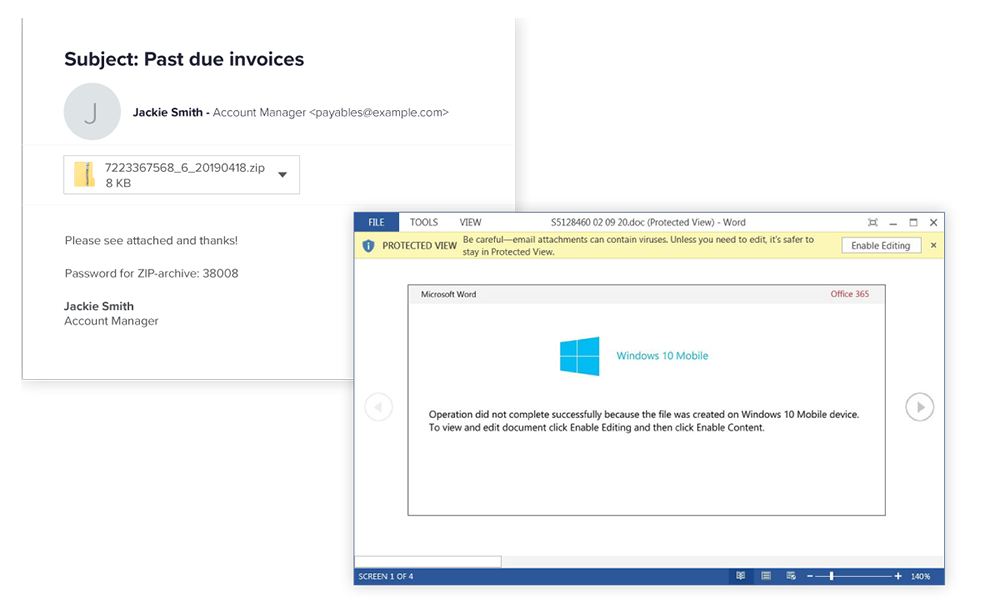

在最新一波感染期间,恶意的Emotet电子邮件包含受密码保护的ZIP附件。这样做是希望电子邮件过滤器将通过受密码保护的存档而不进行扫描,并且不会检测到启用了宏的恶意文档。这种方法称为“操作拉链锁”。

密码通常在字母正文中以纯文本形式表示,例如:

电子邮件附带的Zip文件:来自09/24 / 2020.zip

的非常紧急的信息该文档的密码为LQWMFXu

当使用带有密码保护的ZIP附件的字母数量激增时,建议放置此密码。隔离信件。但是,请记住,Emotet还使用直接附加的Office文档。

检测到多种语言的恶意垃圾邮件活动:英语,荷兰语,法语,德语,意大利语,日语。历元可能是地理参考的(例如,E3在日本很常见)。

立足成功

Emotet使用HTTP POST请求将被盗的电子邮件和受害者的联系列表输出到C2服务器。僵尸网络然后使用此数据模拟发送者并“回复”现有对话。这可以通过更改发件人来完成,或者,如果可以完全控制受害者的机器,则可以直接代表受害者发送电子邮件。

此技术使Emotet垃圾邮件具有很强的说服力,并增加了新受害者打开恶意附件的可能性。

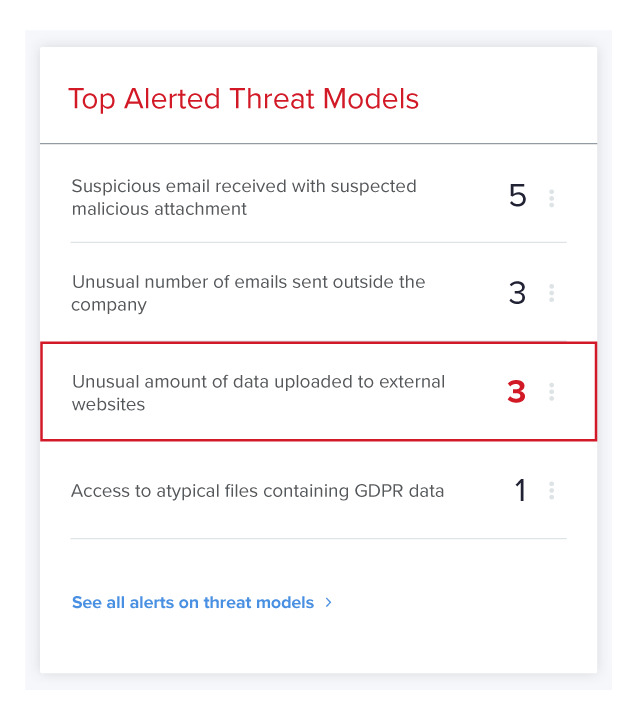

Varonis监视Microsoft Exchange和Exchange Online邮箱,并可以检测与Emotet垃圾邮件模式中使用的已知模式字典匹配的恶意文件附件。借助控制代理的Edge模块,可以检测用户何时单击电子邮件正文中的链接,从而导致恶意Emotet下载程序的下载。

Varonis使用邮箱分析所有操作(发送/接收/打开/删除等),这使您可以快速识别遭到入侵的帐户并开始发送垃圾邮件活动(内部或外部)。在所有受监视的平台上都会生成一个用户行为配置文件:邮件行为的细微偏差,再加上可疑的登录事件,网络连接和数据访问,可提供准确的警报,并减少误报。

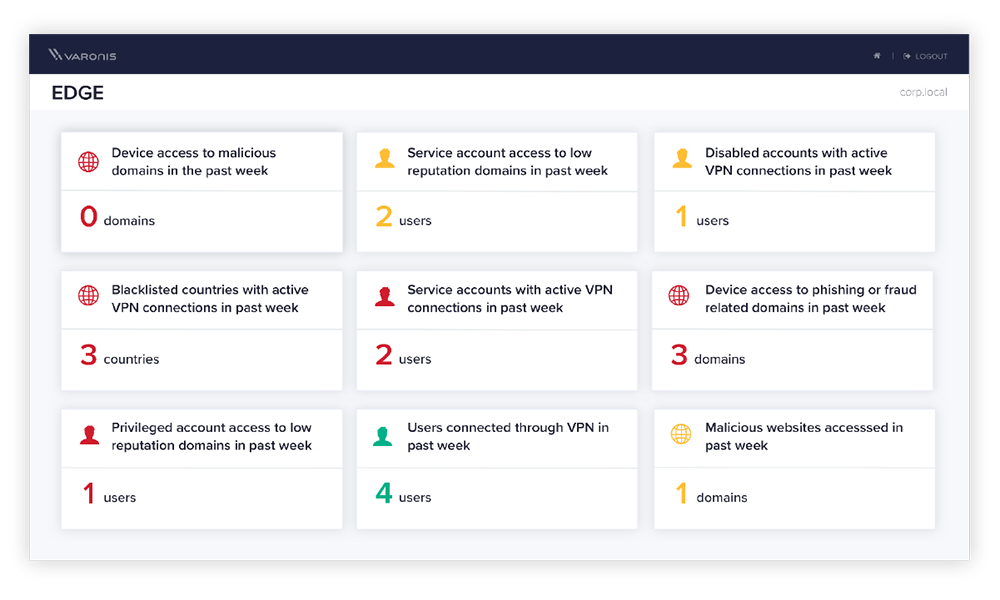

Varonis Edge可以检测到电子邮件和Outlook联系人的失窃。实际上,由于公司的代理覆盖,我们已经看到了此数据输出— Emotet使用了HTTP POST命令。如果将来会创建DNS隐蔽通道,则它将被基于DNS的渗透模型所覆盖。

可以通过多种方式发现与C2服务器的连接。首先,如果与信誉不良的域建立了连接,则Varonis将发出警告并标记这些连接。其次,Varonis使用域生成算法(DGA)检测攻击者何时将其流量隐藏在大量连接中(“冒白烟”)。第三,当攻击者使用DNS作为隐蔽渠道以DNS查询的形式隐藏其命令或数据传输时,就会检测到Varonis行为。最后,Varonis会提醒您异常的网络活动,例如使用新的或异常的用户代理,异常或首次访问互联网帐户或异常地将数据上传到外部资源。

传播

Emotet具有许多模块,可以从其C2服务器动态加载这些模块以扩展恶意软件功能。有一个垃圾邮件模块,一个电子邮件盗窃模块,一个银行模块等。

要注意的模块之一是分发模块,它使您可以利用SMB漏洞利用此模块,例如EternalBlue(MS17-010)并访问隐藏的管理球(ICP $,C $和Admin $)。我们建议修补仍易受EternalBlue攻击的所有计算机,并禁用管理员共享。

尽管SMB是Emotet的主要分发方法,但BitDefense的研究人员发现了一种新的分发技术,该技术使用wlanAPI.dll中的WlanEnumInterfaces函数扫描Wi-Fi网络,并尝试传播到连接的设备。

恶意软件将尝试使用内置密码列表来破解受密码保护的Wi-Fi网络。如果成功,它将把网络的SSID和密码组合转发回C2服务器,并再次发起暴力攻击,这次攻击针对该网络上的客户端。

特权提升

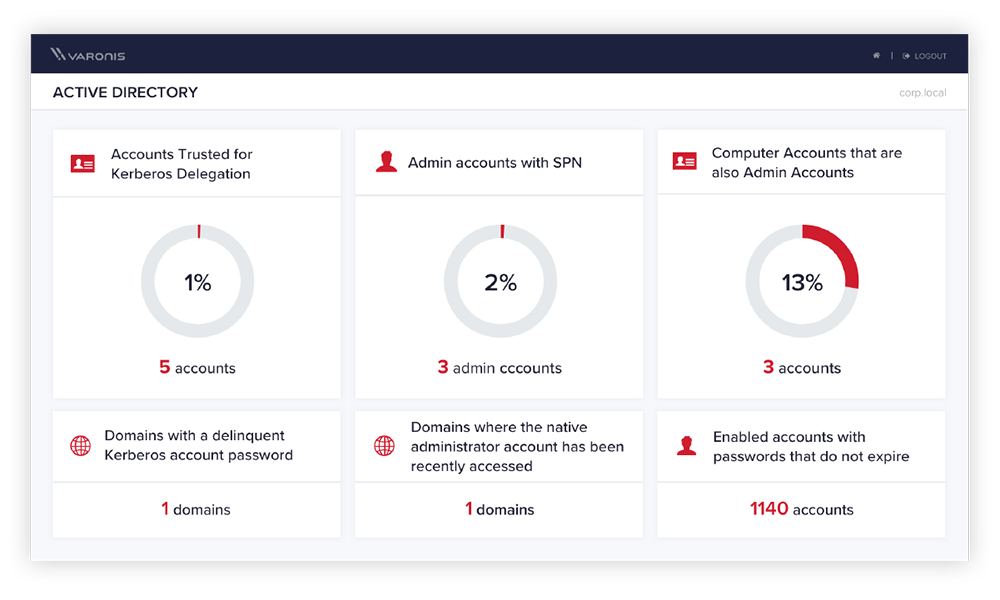

攻击者使用众所周知的开源工具从特权帐户中获取凭据,查找以纯文本格式存储的密码,并从Active Directory中收集凭据。获取管理员凭据后,攻击者可以将一个或多个用户添加到Domain Admins组。

通过监视文件系统活动,Varonis可以快速检测何时将已知的渗透工具保存到磁盘上,或者用户何时在文件共享中搜索带有密码或其他敏感数据的文件。通常,任何用户帐户都可以访问比其应有的数据更多的数据,因此,此类搜索通常会富有成果-下文提供了更多信息。

Emotet以下载Ryuk等其他类型的恶意软件而闻名,后者依次下载Mimikatz等黑客工具来收集凭据和提升特权。Varonis分析Active Directory中的活动以检测凭据收集(例如,Kerberoasting)和其他攻击。为了降低这些攻击成功的可能性,Varonis在控制面板中显示了潜在的弱点(例如,具有SPN的管理帐户)。减少AD和文件共享中的攻击面使攻击者的生活更加艰难。当帐户添加到管理员组时,Varonis也会通知您。

最后的边疆

如果没有注意到渗透,扩散和特权升级的迹象,那么重要的是确保对最大数据存储的关键级别的保护,从而保护Windows和UNIX服务器,NAS,SharePoint和Exchange设备(本地和Office 365中的设备)。

Varonis分析跨平台的文件系统活动,这些平台通过其API提供审核,例如来自NetApp,EMC等公司的Office 365和NAS设备。在启用本机审核可能会导致性能问题或审核不充分的平台(例如Windows,UNIX,Exchange和SharePoint)上,Varonis使用自己的经过实践检验的代理来捕获操作。

如果用户与其正常行为相比开始访问异常数量或大量数据,则Varonis将通过一种或多种行为模式进行检测。如果用户开始加密文件,也会检测到这种情况-我们的许多客户使用脚本自动处理此类事件,从而禁用帐户并终止活动会话。

Varonis识别数据访问在何处是冗余的,也就是说,用户可以访问不需要的访问。有可能自动删除冗余访问权限(直接删除和通过从安全组删除帐户)。限制对敏感数据的访问将降低风险,并使任何攻击者都难以工作。

结论

Emotet僵尸网络是世界上最大,最复杂的恶意软件分发武器。很难预测TA542下一步将使用哪种武器,或者哪些APT将共享他们的武器。我们所知道的是,Emotet广告系列的数量激增且本质上千差万别,因此拥有分层的保护方法(包括补丁程序管理,反网络钓鱼培训,邮件过滤,用户设备保护和方法)非常重要。侧重于与基础架构整体相提并论的数据保护(以数据为中心)。

全面的检测可以使您的组织获得优势,但是减少攻击面(提高安全性)同样重要。Varonis的数据保护技术可建立从数据到Active Directory,DNS,VPN和代理的检测环路。Varonis还突出显示了潜在的易受攻击的帐户和易于访问的数据,因此您可以在攻击者利用之前解决此情况。