通过网络访问公司网络上的域控制器,攻击者可以更改服务器上的密码并获得对公司基础结构的完全控制。对于不太重要的Windows服务器也可以进行多阶段攻击,最终结果相同。由于攻击的特殊性,该漏洞被赋予了非官方的名称-Zerologon:它首先尝试使用全零的数据序列建立连接。 AES加密算法的错误实施会导致您最多尝试尝试256次登录服务器,这实际上需要花费几秒钟的时间。

上周,该漏洞已在Microsoft外部解决。Windows Server 2008 R2的一个非官方补丁已发布。该操作系统也有一个官方补丁,但是从今年1月开始,只有购买了旧版本扩展支持包的用户才能安装。

此外,该问题已在Samba代码中解决。该漏洞仅与将Samba服务器用作域控制器的那些安装有关。由于此构造假定遵循Netlogon协议的规范(并且其中存在错误,这不是偶然的软件错误),因此Samba也是其中的受害者。

资料来源:

美国网络安全局的指令强调了这一问题的严重性,该指令要求紧急修补联邦机构的基础架构。从对开拓者Secura提供的漏洞的描述中可以看出,问题的根源在于在非标准CFB8模式下AES加密算法的错误实现。

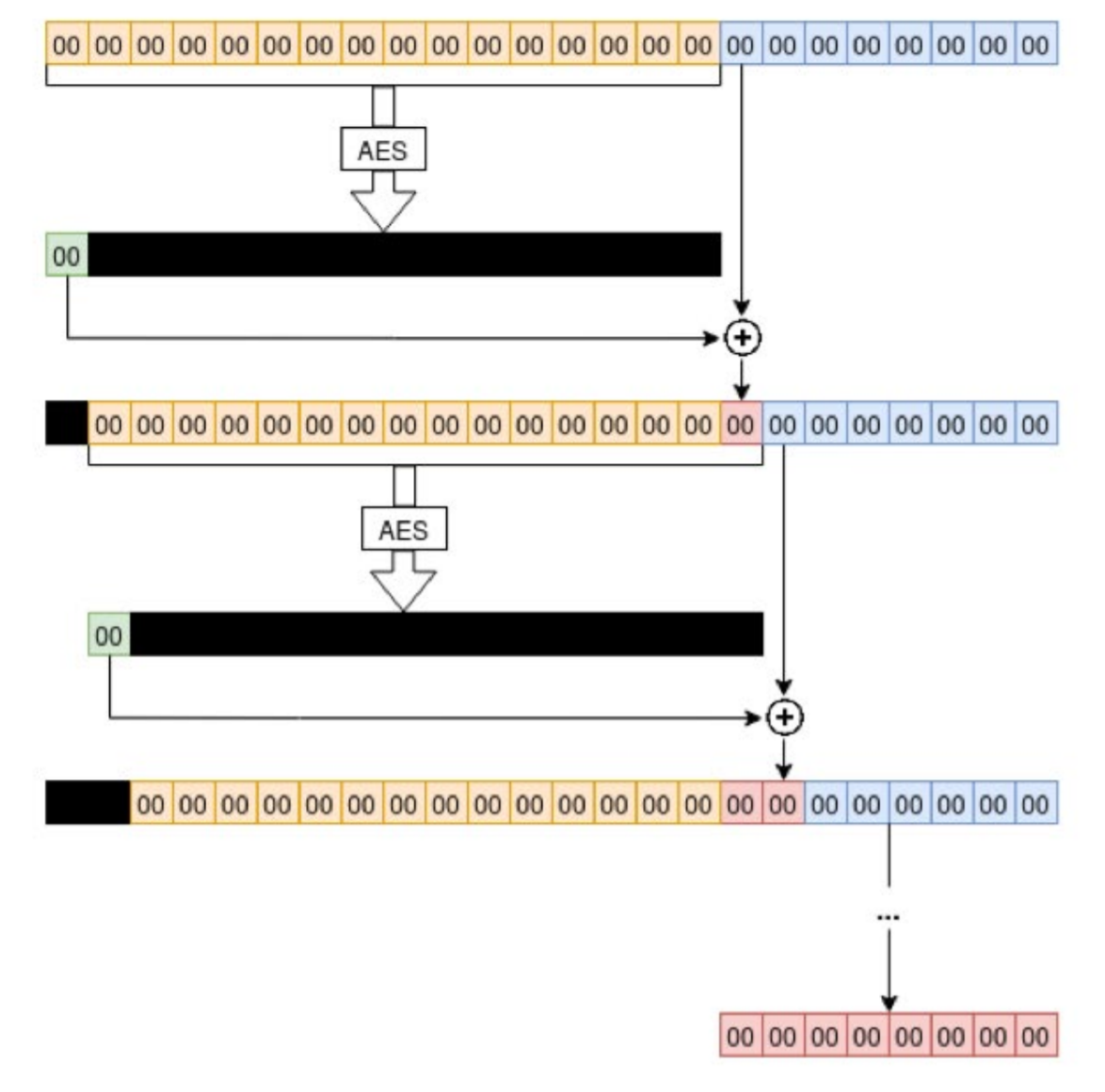

通过Netlogon协议对两个系统进行授权涉及交换8个字节的任意数目的两个数字,即所谓的会话密钥。 AES-CFB8加密过程使用这些随机密钥和初始化向量(IV)(另一个唯一的16字节序列)。更准确地说,它必须是唯一的:Netlogon规范指出IV始终由零组成。

研究员Tom Turworth发现了以下内容:如果将输入的算法的会话密钥设为八个零并进行256次登录尝试,则在其中一个实例中,零密钥和零初始化向量的组合将给出零ClientCredential。知道这一点,我们可以像域中的任何计算机一样登录到服务器。在此阶段,攻击者仍然无法交换加密的数据,但这不是必需的:服务器显然可以轻松建立不加密的会话,显然是为了支持旧的操作系统。结果,可以以受攻击服务器的管理员身份登录并更改Active Directory中的密码。

在实践中,攻击过程需要其他步骤,但是,如果您具有对域控制器的网络访问权限(访问本地网络时),则它们非常简单。两周前,该漏洞的利用已公开,并且已经有关于Windows服务器受到实际攻击的报告。

根据Microsoft给管理员的说明中的数据判断,该漏洞将分两个阶段关闭。首先,从8月11日开始(当然,如果安装了补丁程序),只能使用易受攻击的协议连接到域的旧系统将能够执行此操作。在这种情况下,知名攻击方法,但可能还有其他更复杂的方法。在第二阶段(从2021年2月9日开始),默认情况下,受支持的服务器将断开连接而不会加密数据。换句话说,一些组织使管理员难以识别和更新旧系统。无论如何,有必要关闭该漏洞,黑客的成本太高。

还发生了什么:

Windows XP和其他旧的Microsoft操作系统的源代码已泄漏。上周有43 GB的档案出现在公共领域。泄漏的完整性和质量尚未得到适当的重视。也许这将导致Windows XP中发现新的关键漏洞,没有人可以修复。另一方面,即使此操作系统的已知错误也使其不安全,在这种情况下的泄漏也不会改变任何事情。

Android版Firefox中的一个严重漏洞使您可以远程启动将打开任意URL的浏览器。桌面版Firefox 81和ESR 78.3的发布关闭了另一批关键错误。

发现Trojan for Android,用于拦截具有一次性授权码的消息,并窃取数据以访问Telegram Messenger和Google服务。另一个适用于Android的银行木马使用TeamViewer远程控制设备。

Sophos正在调查一个骗局活动,以提供对iPhone 12的“早期访问”。骗局以iMessage开头,以信用卡盗窃为结尾。

Check Point Software已针对iOS和Android的Instagram应用程序中的关键漏洞发布了一项研究。库中的错误可以解码JPEG图像,从而可以执行任意代码。