SAM Seamless Network 报告称,超过200,000个开箱即用地使用SSL VPN的公司容易受到MitM之类的攻击。攻击者在连接时可以向公司的公司网络提供有效的SSL证书和欺骗手段。完整介绍了一个攻击示例,以及有关安全设置SSL VPN的建议。

SAM IoT Security Lab的Niv Hertz和Lior Tashimov说:“我们很快发现默认的SSL VPN不够安全,容易受到MitM攻击。”

根据他们的说法,SSL VPN客户端仅检查证书是否由Fortinet(或另一个受信任的CA)签名。因此,攻击者可以提供用于另一个FortiGate的证书,并发起中间人攻击。

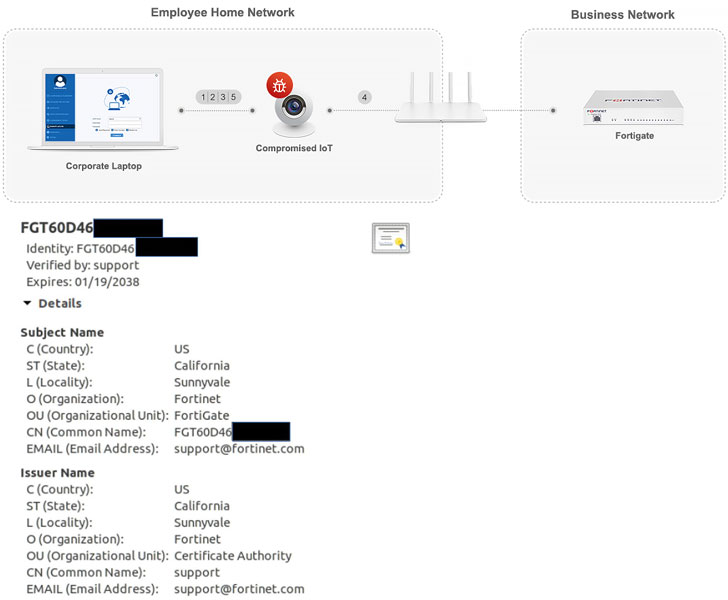

为了模拟攻击,研究人员使用了受攻击的IoT设备,该设备在VPN客户端启动连接后不久会发起MitM攻击。然后,设备在将凭据传输到FortiGate之前会窃取凭据,从而破坏身份验证过程。

SSL证书验证可帮助对网站或域进行身份验证,其工作方式略有不同。该过程检查证书的有效期,数字签名,颁发此证书的CA以及证书的“主题”字段。如果证书有效,则其数字签名正确,该证书由受信任的CA签名,并且“主题”字段包含网站或域的名称-允许连接。

研究人员说,问题在于公司默认使用硬件随附的自签名SSL证书。

鉴于每个FortiGate都带有Fortinet签名的证书,该证书可以被第三方篡改,从而使攻击者可以劫持进入FortiGate的流量并对其内容进行解密。下面是一个视频,其中包含解密VPN客户端传输的流量的示例,该视频导致收到用户的密码及其OTP。

主要问题是,尽管将设备的序列号用作证书中的“主题”字段,但客户端似乎根本不检查服务器名称,这使得可以进行此类攻击。

当前,FortiGate使用嵌入式证书时会发出警告:“您正在使用标准的嵌入式证书,该证书将无法验证服务器的域名(您的用户将收到警告)。”建议您为域购买证书并使用它。”

在向《黑客新闻》发表的声明中,Fortinet说:“我们的客户安全是我们的首要任务。这不是漏洞。这些设备的设计使其易于开箱即用,然后根据客户的个性化需求进行定制。”

Fortinet还强烈建议遵守现有文档,并在配置过程中注意所有警告,以免给公司带来风险。

加固SSL VPN的建议如下:

- 使用外部身份验证服务器;

- 不要使用内置的默认SSL VPN证书;

- 使用多因素身份验证;

- 用户证书可以用作第二个因素。

- 确定支持的最低TLS版本和密码套件;

- 仔细为远程用户创建安全策略和配置文件。

您可以在此处阅读有关这些安全措施的更多信息。

作为专注于Fortinet解决方案的集成商,我们密切关注与之相关的所有新闻,并专注于最重要和最有趣的新闻。为了不遗漏任何内容,请在社交网络上订阅我们的更新:

→ Vkontakte组

→ Yandex Zen

→我们的网站

→电报频道