实际上,对于计算机法医来说,解锁移动设备的技术方法本身并不是目的。它的主要任务是访问存储在内存中的数据。因此,如果研究人员设法绕过设置的PIN码或图片密码从设备中提取信息,通常就不需要解锁。另一方面,如果专家仍在物理或逻辑级别提取数据,则他可以接收到有助于将来解锁设备的信息。在本文中,Group-IB计算机取证实验室的专家Igor Mikhailov继续谈论取证专家绕过移动设备阻止的方法。第一部分可以在这里查看...

: , . — , . , . , .

当然,解锁的技术能力与特定设备的特征密切相关:其制造商,型号,操作系统版本,已安装的安全更新等。法医科学家在尝试解锁移动设备时应考虑这些要点。让我们从苹果开始。

解锁苹果移动设备

方法21:使用硬件和软件系统GrayKey和UFED Premium

现在市场上有两种软件和硬件组合,旨在选择PIN码并从锁定的Apple移动设备中提取数据。

第一个设备是Grayshift GrayKey [23]。根据该设备的开发人员的说法,它可以用于恢复几乎所有具有任何iOS版本的iPhone的PIN码。

这就是向公众展示的著名的GrayKey图像之一:

仅两个引脚不足以连接所研究的设备。我将在下面解释原因。

第二个密码破解者是Cellebrite的UFED Premium,它于2019年6月14日宣布[24]。

UFED Premium可能以一组程序(类似于UFED 4PC)或专用硬件设备(类似于UFED Touch)的形式存在。

两种设备仅在许多国家/地区可供军事和警察机构使用。有关这两种复合物的功能的信息有限。这是由于以下事实:苹果强烈反对从其设备中提取数据,并不断在其产品中引入新的开发成果,以防止法医专家从此类设备中提取数据。

可以肯定的是,为了避开Apple阻止访问锁定的移动设备的内存的新技术,GreyShift和Cellebrite公司需要一些时间(从几周到几个月)。

可以使用蛮力攻击来破解Apple移动设备的PIN码。如果成功,则这样的密码选择将花费不到一天的时间,但是可能需要六个月或更长时间。因此,鉴于PIN的恢复非常耗时,因此仅将两个移动设备连接到GrayKey会严重限制研究人员的选择。

安全建议:在搜索时间方面,可接受长度为4-6个字符的数字密码。即使是7-8位数字也已经使蛮力密码蛮力任务变得非常复杂,并且使用强字母数字密码使该任务在合理的时间内无法解决。

方法22:使用IP Box硬件组合

要恢复已锁定的运行iOS 7-8.1的Apple移动设备的PIN码,您可以使用通常在名称中使用IP Box组合的一系列硬件设备。这种设备有许多硬件实现,范围从数百美元到数千美元不等。例如,这种实现的变体是IP Box iPhone密码解锁工具[25]。使用此设备进行PIN码恢复的结果如下所示:

许多开发用于移动取证软件的公司已经在其设计中实现了此功能。Susteen进一步研究并以Burner Breaker机器人联合体的形式实现了类似的设备(锁定的移动设备的PIN码由机器人获取)[26]:

如IP Box iPhone密码解锁工具的制造商所述,为锁定的Apple移动设备选择一个4位PIN码的过程不会超过17个小时。

安全提示:您的iOS 7设备需要在几年前更换。

方法23:PIN恢复

对于较年轻的iPhone机型(包括iPhone 5c以内),可以通过暴力攻击对PIN码进行暴力破解。例如,可以使用Cellebrite的UFED Physical Analyzer或Elcomsoft的iOS Forensic Toolkit来完成。

当设备处于DFU模式时,它会加载一系列漏洞利用程序,从而可以在启动自己的操作系统之前控制该设备。

具有连接的iPhone 4的数据提取和PIN恢复选项的iOS物理窗口的外观:

如果选择“密码恢复”选项,则将选择锁定设备的PIN码。PIN码恢复的结果如下所示:

从被阻止的Apple移动设备中提取数据的前景

2019年9月27日,化名axi0mX的Twitter用户宣布了checkm8攻击。他利用了一个漏洞,该漏洞破坏了数百万苹果设备(从iPhone 4s到iPhone X)上的信息[27]。

由于在iPhone 4S,iPhone 5,iPhone 5C上没有硬件功能来限制暴力破解锁定设备的PIN码的次数,因此这些设备容易受到可用于顺序暴力破解PIN码值以恢复它的软件的攻击。

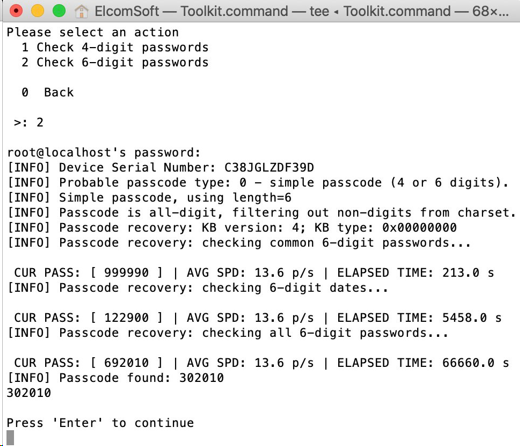

Elcomsoft IOS Forensics Toolkit的八月发行版包含针对以下设备的这种攻击的实现:iPhone 5和iPhone 5c。

此外,来自PANGU小组的安全研究人员报告了A8-A10芯片(iPhone 6、6s,7)中的SEPROM漏洞[28],从理论上讲,该漏洞还允许禁用PIN暴力验证。安全

建议:当前只有A12和A13(iPhone XR,XS,11、11Pro)设备可以被视为安全设备。不要忘记,如果旧的易受攻击的设备使用新的安全设备连接到同一iCloud,则可以通过旧设备从新设备获取iCloud数据。

Elcomsoft IOS取证工具包蛮力:

方法24:使用锁定文件

如果Apple移动设备已至少连接到Windows或MacOS计算机一次,iTunes将自动在其上创建文件,以帮助研究人员从锁定的设备中提取数据。

这些文件位于以下路径中:

- Mac OS X:\ private \ var \ db \ lockdown

- Windows 2000和XP:C:\ Documents and Settings \ All Users \ Application Data \ Apple \ Lockdown

- Windows Vista,7、8和10:C:\ ProgramData \ Apple \ Lockdown

为了成功提取数据,研究人员必须将这些文件从移动设备所有者的计算机移至其工作站(在同一文件夹中)。然后可以使用任何取证工具或iTunes检索数据。

需要特别注意的是,如果Apple移动设备运行的是iOS 9或更高版本,并且在锁定后已重新启动,则研究人员将无法使用此方法。

安全建议:请勿将iOS设备连接到未安装带有强密码的全盘加密的计算机。

解锁运行Android操作系统的移动设备

对于运行Android操作系统的移动设备,有多种方法可让您在不知道PIN或模式的情况下访问数据。我们将描述这些方法和恢复密码或图案的方法。

方法25:使用调制解调器的AT命令解锁设备

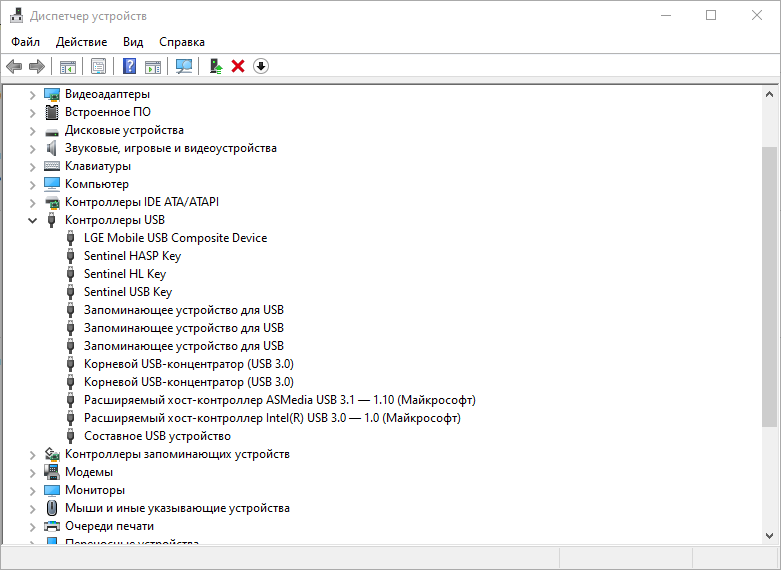

在某些移动设备上,默认情况下可以激活AT调制解调器。通常,这些是LG Electronics Inc.制造的移动设备。在2016-2017年,但可能会有其他制造商生产的设备。

这使研究人员可以使用AT命令控制移动设备的操作。例如,您可以使用以下命令从处于固件更新模式的设备中检索内存转储。或使用单个命令解锁设备。使用AT命令是最有道理的正确方法,因为它不会更改设备内存中的数据。

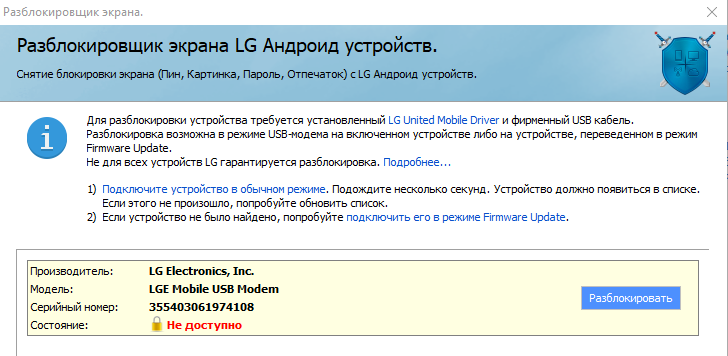

要解锁移动设备,该设备必须以LGE移动USB调制解调器的形式出现在调查人员计算机的Windows设备列表中。

已将LG智能手机锁定为以LGE Mobile USB模式连接到研究人员的计算机:

然后,您可以使用终端发出AT命令,也可以使用专用软件(例如Oxygen Forensic Suite Expert)。

在Oxygen法医套件中显示锁定的LG智能手机:

如果在程序界面中单击“解锁”按钮,则设备将被解锁:

在“通过AT调制解调器命令解锁LG Android智能手机的屏幕”一文中[29]对移动取证中AT命令的使用进行了详细说明。

保护建议:将设备更改为当前设备。

方法26:访问有根设备的数据

有时可以接受有根设备进行研究,即,研究人员已经在其上拥有超级用户权限的设备。在这样的设备上,研究人员可以访问所有数据:文件和逻辑分区。因此,研究人员可以提取包含PIN或图片密码的文件,并尝试恢复它们的值或删除它们,从而解锁设备。

除上述方法外,还可以通过以下方式生成移动设备的物理转储,研究人员可以在其中找到包含PIN或图形代码的文件:

- 削片方法(提取存储芯片并直接从中读取信息)

- JTAG方法(使用联合调试操作组接口,该接口用于调试程序)

- In-System Programming (ISP) ( )

- Emergency Download Mode ( Qualcomm)

- AT-

使用漏洞利用,研究人员可以提取正在研究的设备的文件系统的一部分。如果文件系统的此片段包含包含锁定PIN或模式的文件,则研究人员可以尝试还原它们。

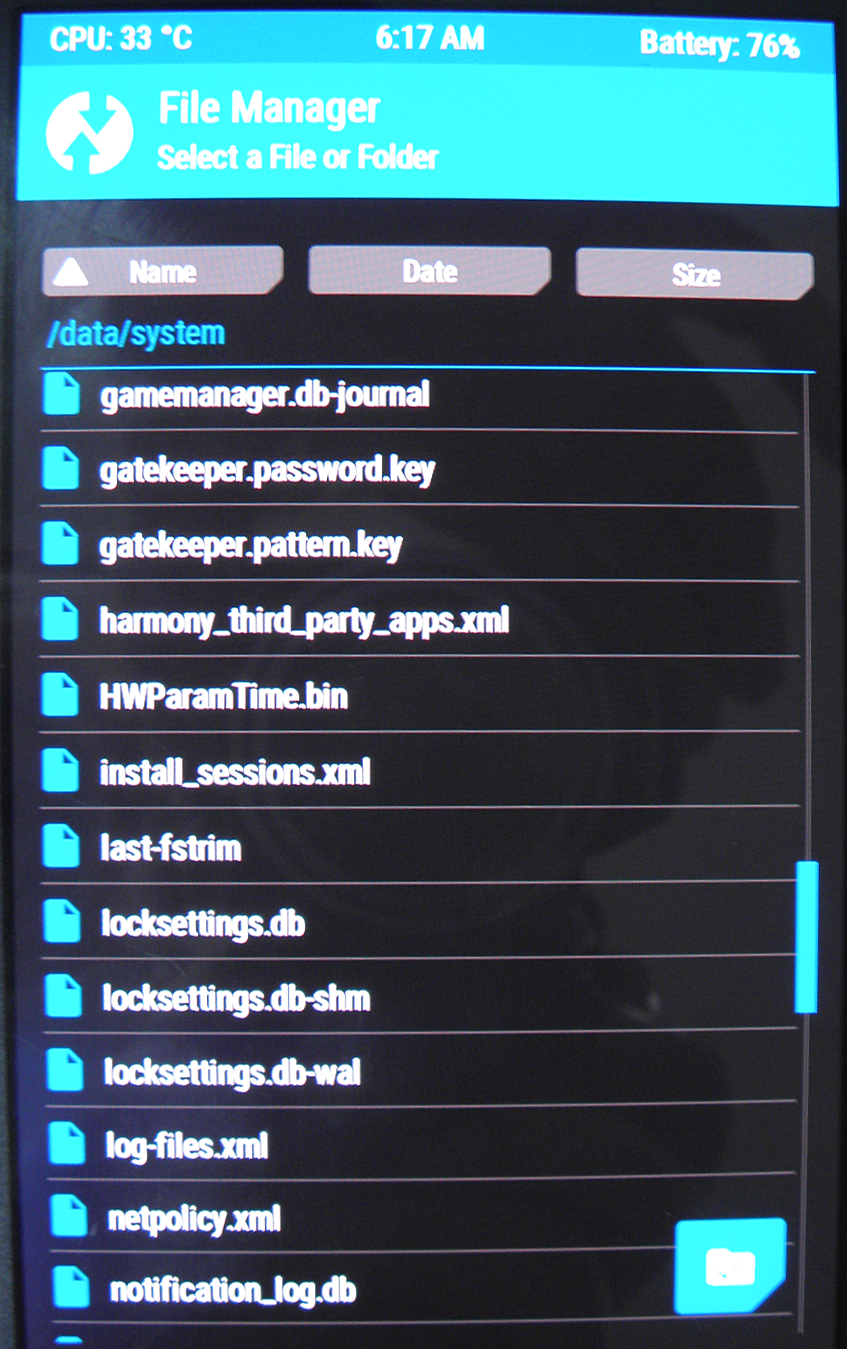

文件gesture.key,settings.db,locksettings.db,gatekeeper.password.key

有关PIN或图形代码的信息保存在路径/ data / system /下的以下文件中:

- gesture.key(较新固件中的gatekeeper.pattern.key)

- password.key(或gatekeeper.password.key)

- locksettings.db

- locksettings.db-wal

- locksettings.db-shm

- settings.db

- settings.db-wal

- settings.db-shm

删除这些文件或更改其中的哈希密码值可能会解锁移动设备。

安全建议:此方法(gesture.key)适用于尚无单独区域存储密码数据且仅存储在文件系统中的旧设备。此方法不适用于新设备。

方法27:删除包含锁定代码的文件

解锁移动设备的最简单方法是删除包含锁定代码的文件。为此,必须在设备上启用USB调试,但不幸的是,这种调试并不总是会发生。

如果研究人员很幸运并且激活了USB调试,则可以使用给定的命令序列[30]删除包含密码的文件:

adb devices

adb shell

cd /data/system

su

rm *.key

rm *.key

adb reboot或者,输入命令,将删除gesture.key文件:

adb shell rm /data/system/gesture.key重新启动后,设备将立即被解锁,或者将出现一个锁定屏幕,您只需向上或向左滑动即可。

删除锁的另一种方法是更改包含密码的数据库单元的值。为此,请执行以下命令序列[30]:

adb shell

cd /data/data/com.android.providers.settings/databases

sqlite3 settings.db

update system set value=0 where name=’lock_pattern_autolock’;

update system set value=0 where name=’lockscreen.lockedoutpermanently’;

.quit

用户nstorm1在w3bsit3-dns.com论坛上提供了一个替代选项。他建议输入以下命令序列[31]:

adb shell

cd /data/data/com.android.providers.settings/databases

sqlite3 settings.db

update secure set value=0 where name='lockscreen.password_salt';

update secure set value=0 where name='lockscreen.password_type';

update secure set value=0 where name='lockscreen.lockoutattemptdeadline';

update secure set value=0 where name='lock_pattern_visible_pattern';

update system set value=0 where name='lockscreen.lockexchange.enable';

.quit保护建议:与上一个类似。

方法28:安装自定义固件

如果研究人员很不幸,并且移动设备未启用USB调试,则他可以尝试安装自定义固件来访问包含锁定码(密码)的文件,或者删除它们。

最受欢迎的是自定义固件:

- CWM Recovery(ClockworkMod Recovery)是经过修改的非官方固件,已针对运行Android的大多数设备发布。它具有比本地固件更多的功能。在某些设备上,它是代替本地固件安装的,而在其他设备上,是并行安装的。

- Team Win恢复项目(TWRP)也是经过修改的非官方固件,已针对大多数Android设备发布。它具有比本地固件更多的功能。在某些设备上,它是代替本地固件安装的,而在其他设备上,是并行安装的。

可以从microSD卡安装某些自定义固件。可以在相应的Internet网站上找到将它们刷新到移动设备中的说明。

将CWM Recovery刷新到移动设备后,您需要使用以下命令来挂载DATA分区:

mount /dev/nandd /data

访问设备文件后,您需要执行方法27 [32]中描述的命令序列。

如果您设法在移动设备上刷新TWRP,则需要转到TWRP部分,即“高级”,然后选择“文件管理器”。接下来,使用文件管理器,您需要转到系统目录中的数据磁盘,然后删除可能包含PIN码或图片密码的文件(文件gesture.key,settings.db,locksettings.db,gatekeeper.password.key等)。 )。

TWRP文件管理器界面中显示的gatekeeper.password.key,gatekeeper.pattern.key,locksettings.db,locksettings.db-wal,locksettings.db-shm文件:

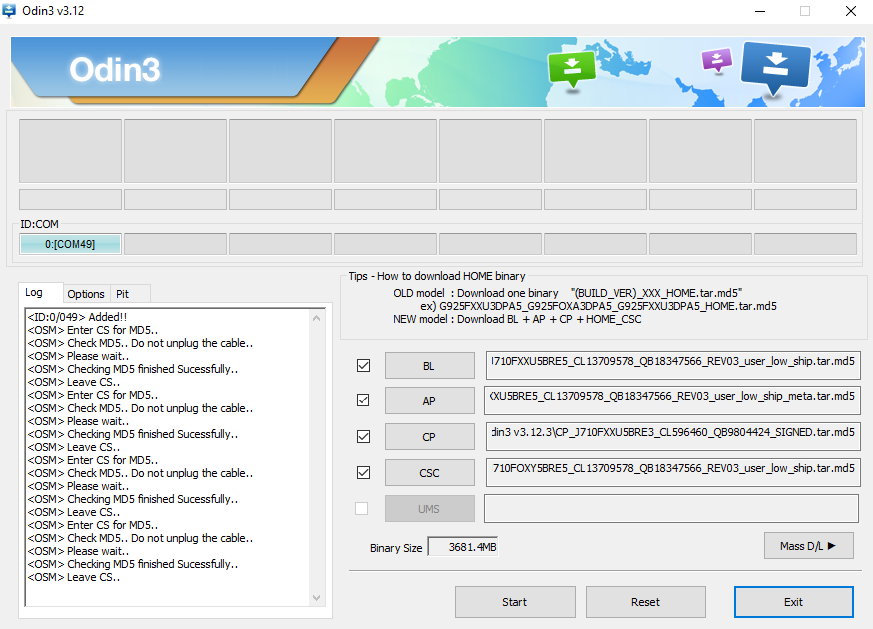

可以使用Odin将自定义固件刷新到三星移动设备。该程序的不同版本具有自己的用于刷新移动设备的指令。

使用Odin3将自定义固件上传到您的Samsung SM-J710移动设备:

配备MTK芯片的移动设备(例如,魅族,小米,联想,Fly,Elephone,Blackview,中兴通讯,Bluboo,Doogee,Oukitel,UMI和其他中国制造商)可以使用SP Flash Tool闪存自定义固件[33]。 ...

安全建议:使用具有全盘加密或按文件加密的设备(Android 9.0或更高版本)以及2020年7月及更高版本的安全补丁。

方法29:从文件中恢复PIN

如果研究人员无法从锁定的设备中提取包含PIN码或图形代码的文件,则可以尝试恢复存储在文件中的代码。

例如,使用Andriller,您可以恢复存储在gesture.key文件中的PIN。

Andriller主窗口的片段:

可以从包含图片密码(gesture.key)的文件中提取哈希值,可以使用彩虹表将其解码为一个数字序列,这些数字是图片代码的值。Android Forensics提供了此类提取的示例:破解模式锁定保护[34]。当前很难

从gatekeeper.pattern.key文件中恢复图形模式,因为没有公开可用的工具和研究论文来强调分析该文件中数据的方法。

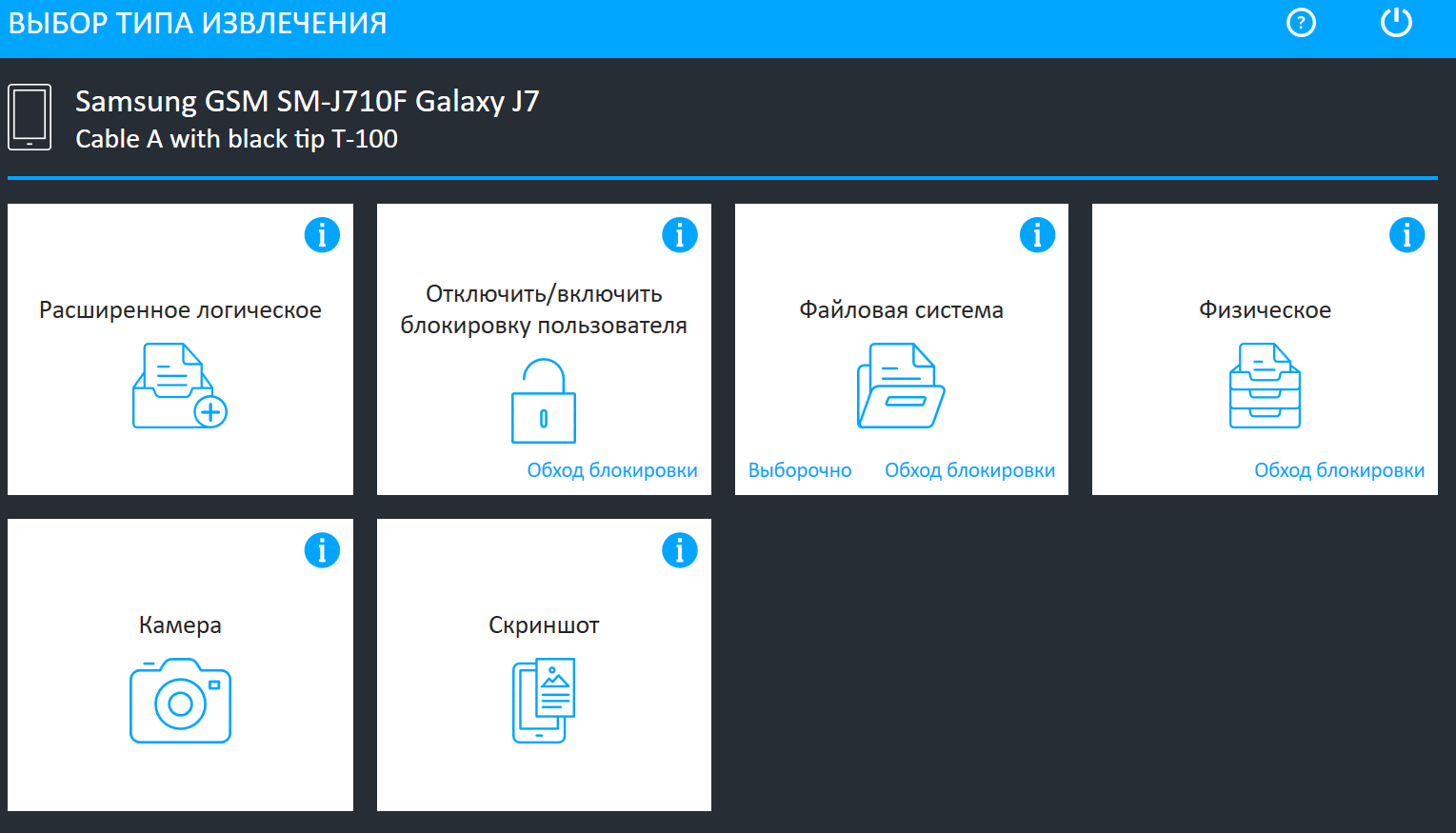

方法30:使用专门的程序

使用专用程序(或硬件和软件系统,例如UFED Premium,如上所述),您可以提取正在调查的设备的文件系统,进行物理转储,还可以删除(并在研究后-还原)屏幕锁定代码。下图显示了UFED 4PC程序窗口,其中包含Samsung SM-J710F的提取选项。它显示了可供研究人员使用的提取方法的全部完整性。 UFED 4PC可被视为UFED Premium的民用版本。

因此,研究人员可以禁用/恢复智能手机上的屏幕锁定,以及提取设备文件系统或绕过锁定来制作设备内存的完整副本。

保护建议:通常,此类软件和硬件系统会利用设备的引导程序或处理器中的漏洞,并且平民用户无法使用。目前,几乎所有Kirin,Exynos和旧版本的Qualcomm处理器都容易受到攻击。

结论

今天的智能手机是有关其拥有者个人生活的主要数据来源。意识到这一点,移动设备制造商正在不断提高存储在其中的数据的安全性。从技术角度来看,高端iOS和Android移动设备的安全性处于较高水平。甚至对设备的轻微软件损坏也可能导致完全失去对设备中数据的访问权限。

所描述的许多方法仅与旧版本的iOS和Android相关。例如,从版本6.0开始,Android使用文件系统加密,而从iOS 11.4.1开始-USB受限模式机制(一种保护机制,该机制禁止通过设备内置的Lightning端口进行任何数据交换)。

移动设备制造商与寻求访问数据的研究人员之间的竞争类似于盔甲和弹丸开发专家之间的竞争。提高存储数据的安全性要求研究人员更深入地研究移动设备的保护机制,这会引起好奇。一个示例是针对Apple设备的Checkm8漏洞开发。苹果一直在稳步提高其移动设备的安全性,这阻碍了研究人员的活动。通过对该制造商保护机制的深入分析,发现了BootROM中(即负责初始引导的设备代码中)的漏洞。 Checkm8允许您获取2011年至2017年发布的所有Apple设备(包括从iPhone 4s到iPhone X的所有型号)的超级用户权限,以及适用于所有现有版本的iOS操作系统。此漏洞是致命的:要修复此漏洞,Apple需要在全球范围内召回数百万台设备,并替换其中的BootROM代码。

在制造商开发出其他方法来识别阻止使用社交工程的设备所有者之前,用于解锁移动设备的社交方法将继续具有重要意义。

如果我们谈论设备安全性,那么在本文发表时,可以考虑使用相对安全的设备:

- 基于Apple A12和A13处理器且具有iOS 13.6.1且密码大于6个字符的设备。

- 配备Qualcomm 865和865+处理器且运行Android 9.0及更高版本并带有2020年7月安全补丁的设备。这必须使用密码,并且不能使用照片解锁和基于相机的指纹传感器。

资料来源

22. Introducing GrayKey

23. GrayKey – iPhone

24. UFED Premium

25. IP-BOX iPhone Password Unlock Tool

26. The Burner Breaker

27. . heckm8, iPhone

28. Team Pangu demonstrates an unpatchable SEP vulnerability at MOSEC

29. Oleg Davydov. Unlocking The Screen of an LG Android Smartphone with AT Modem Commands

30. Kevin Arrows. How to Delete Your Android Security PIN

31. |

32. / . settings.db sqlite3

33. SP Flash Tool

34. Android Forensics: Cracking the Pattern Lock Protection

23. GrayKey – iPhone

24. UFED Premium

25. IP-BOX iPhone Password Unlock Tool

26. The Burner Breaker

27. . heckm8, iPhone

28. Team Pangu demonstrates an unpatchable SEP vulnerability at MOSEC

29. Oleg Davydov. Unlocking The Screen of an LG Android Smartphone with AT Modem Commands

30. Kevin Arrows. How to Delete Your Android Security PIN

31. |

32. / . settings.db sqlite3

33. SP Flash Tool

34. Android Forensics: Cracking the Pattern Lock Protection

Group-IB的自上而下的电报频道t.me/Group_IB关于信息安全,黑客,APT,网络攻击,骗子和海盗。使用IB组技术逐步调查实际案例,并就如何不成为受害者提供建议。连接!