在过去的两周中,人们知道了蓝牙无线标准中的两个漏洞。首先,在9月9日,Bluetooth SIG发出了有关BLURtooth攻击家族的警告。从理论上讲,蓝牙4.2和5.0规范中的漏洞会导致MitM攻击。实际上,这需要满足许多条件,例如(具有有限的权限)连接到目标设备。

在过去的两周中,人们知道了蓝牙无线标准中的两个漏洞。首先,在9月9日,Bluetooth SIG发出了有关BLURtooth攻击家族的警告。从理论上讲,蓝牙4.2和5.0规范中的漏洞会导致MitM攻击。实际上,这需要满足许多条件,例如(具有有限的权限)连接到目标设备。

该漏洞是在两个蓝牙连接选项的交界处发现的-传统的基本速率/增强数据速率和高能效的蓝牙低功耗。为了不使用不同的协议两次登录,将在同时支持BR / EDR和BLE的设备中生成长期共享密钥。如果需要更可靠的数据传输模式,该规范允许重写密钥。但是结果是,可以在没有适当授权的情况下与设备建立连接,或者可以很容易地破坏连接保护。

在蓝牙低功耗规范中发现了第二个漏洞,称为BLESA。它允许您未经授权连接到其他设备,模拟断开连接后的重新连接过程。

在实践中,它看起来像这样:设备连接到智能手机(例如,健身追踪器),然后断开与设备的连接,攻击者的设备连接到智能手机。不需要附加授权,并且很容易拦截合法设备的标识符,因为此数据以明文形式传输。重新连接设备的简便性被证明是一个安全漏洞。

BLURTooth的来源:

BLESA:

有关这些攻击的信息以完全不同的方式披露。已经发表了有关BLESA的科学著作,其中详细介绍了攻击过程。关于BLURtooth-仅两则短消息没有详细信息。可能是由于以下事实:已经针对BLESA发布了补丁程序(至少针对Apple设备),并且还为Android和通用Bluez堆栈准备了补丁程序。

没有解决方案,BLURtooth仍然是一个问题。尽管这些攻击有一个共同点:在实践中不太可能使用它们,因为从数据盗窃的角度来看,它们需要与受害者保持亲密关系,并且前景可疑(至少未开发)。

将来,这两个漏洞都可能成为对IoT设备进行更严重攻击的阶段,尤其是因为不可能在任何地方更新Bluetooth堆栈。

还有什么事

卡巴斯基实验室专家发布了一份关于2020年第二季度威胁演变的报告。有趣的是:针对“游戏”主题的恶意攻击数量有所增加,尤其是网络钓鱼和与Steam平台相关联的恶意软件的传播。

在远程工作环境中,如果受害人使用同一台计算机进行游戏和工作,则此类攻击不仅会导致游戏内或真实金钱的盗窃,还会导致工作基础设施的渗透。

卡巴斯基实验室的另一项研究着眼于Internet Explorer 11中的零日漏洞。再加上一个漏洞,漏洞本身本身并没有那么危险,浏览器漏洞提供了对目标系统的完全控制。

一个可悲但可以预见的案例:在德国,对医院基础设施的勒索软件攻击导致患者死亡。

9月16日(星期三),开发人员更新了Drupal CMS,其中包括一个关键的XSS漏洞修复程序。

WooCommerce WordPress插件的折扣规则发生了一个有趣的案例。仅在第三次尝试时才修补了两个严重漏洞。

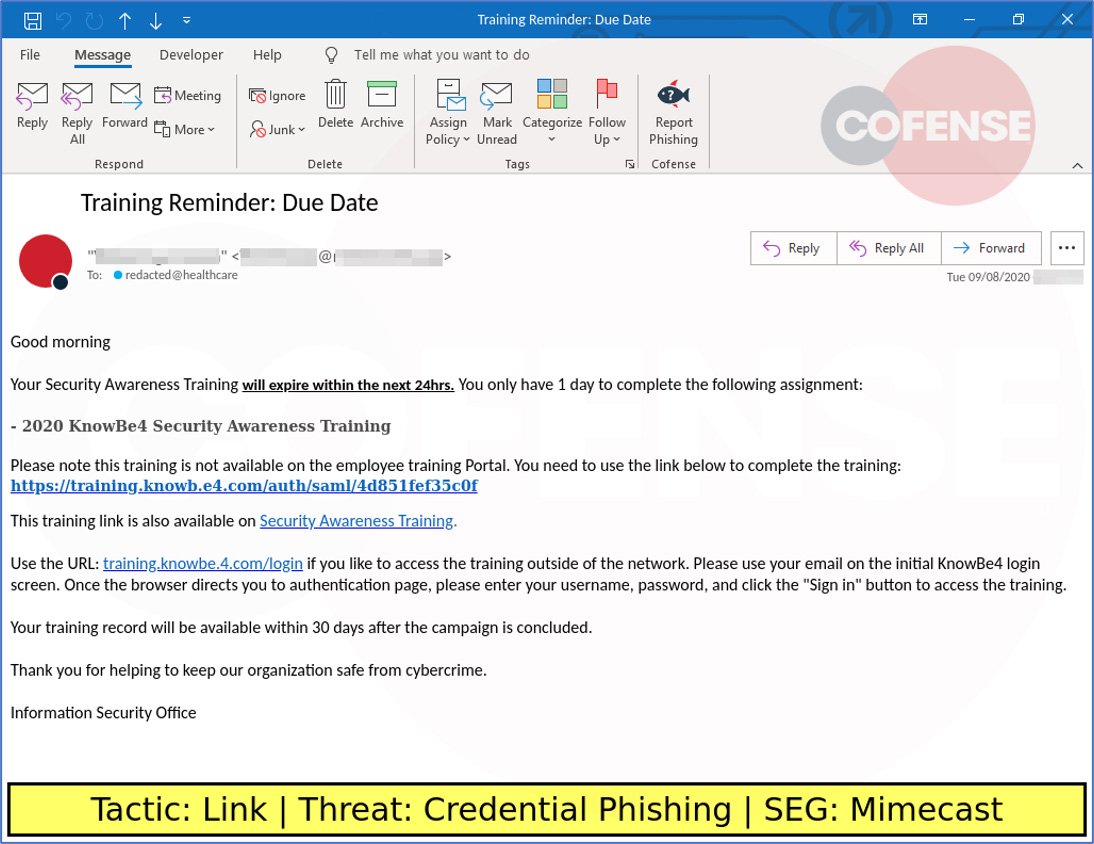

Bleeping Computer报告了伪装为信息安全培训的网络钓鱼攻击。

Google禁止在Google Play上使用类似跟踪软件的软件。更准确地说,不可能秘密地观察用户:如果有这样的功能,则必须警告用户其动作和行为将受到监视。

Windows中对Zerologon漏洞的利用已出现在公共领域。该漏洞的补丁已于今年8月发布。