来自此类事件的信息为监视可疑活动(以及新漏洞)提供了新的可能性。因此,您可以了解他们试图复制的对象,对象和对象。剪切下方是一些新事件字段和几个用例的描述。

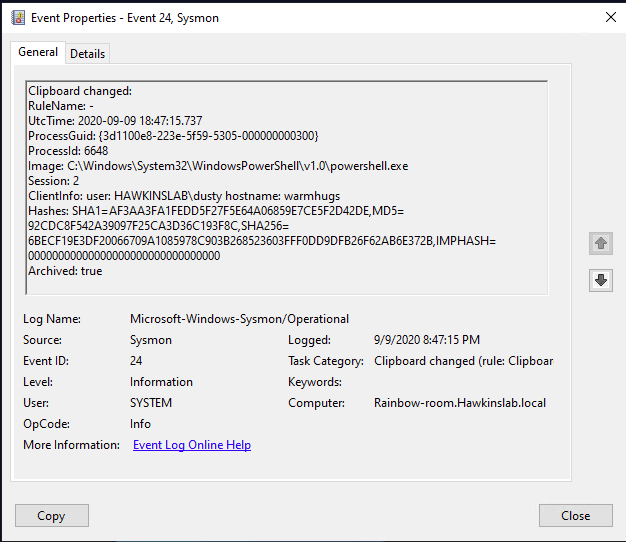

新事件包含以下字段:

图像:将数据从中写入剪贴板的过程。

会话:剪贴板被写入的会话。

交互式或远程运行等时,可能是系统(0)。

ClientInfo:包含会话的用户名,如果是远程会话,则包含原始主机名和IP地址(如果有)。

哈希:定义保存复制文本的文件的名称(类似于处理FileDelete类型的事件)。

已存档:状态剪贴板中的文本是否已保存在Sysmon存档目录中。

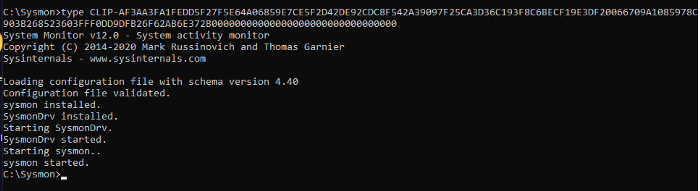

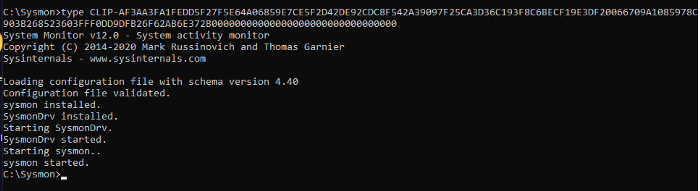

最后两个字段令人震惊。事实是,从版本11开始,Sysmon可以(使用适当的设置)将各种数据保存到其存档目录中。例如,事件ID 23记录文件删除事件并将其全部保存在同一存档目录中。CLIP标记将添加到使用剪贴板创建的文件的名称中。文件本身包含复制到剪贴板的确切数据。

这就是保存的文件的样子

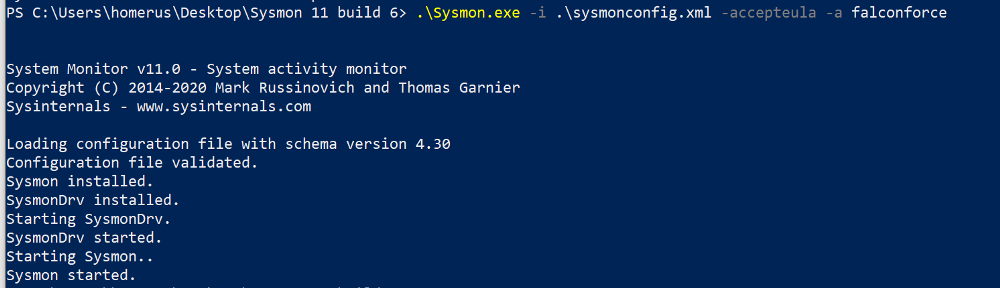

在安装过程中启用了“保存到文件”功能。您可以设置将其保存为文本的白名单过程。

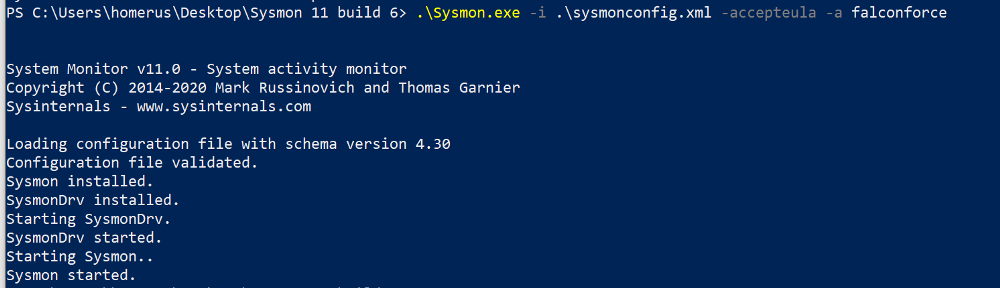

这是Sysmon安装的样子,其中对归档目录进行了适当的设置:

我认为,这里值得记住有关密码管理器的知识,密码管理器也使用剪贴板。在具有密码管理器的系统上安装Sysmon,将使您(或攻击者)捕获这些密码。假设您知道哪个进程正在分配复制的文本(并且这并不总是密码管理器进程,而是某些svchost),则可以将此例外添加到白名单中,而不保存。

也许您不知道,但是当您在RDP会话模式下切换到远程服务器时,剪贴板中的文本会被远程服务器捕获。如果剪贴板上有东西,并且在RDP会话之间切换,则这些信息将随身携带。

让我们总结一下Sysmon的剪贴板功能。

固定:

- 通过RDP和本地粘贴文本的文本副本;

- 通过各种实用程序/进程从剪贴板捕获数据;

- 将文本从/复制/粘贴到本地虚拟机,即使尚未粘贴该文本。

未记录:

- 从/将文件复制/粘贴到本地虚拟机;

- 通过RDP复制/粘贴文件

- 劫持剪贴板的恶意软件只会写入剪贴板本身。

尽管其模棱两可,此类事件将允许恢复攻击者操作的算法,并有助于识别以前不可访问的数据,以形成攻击后的尸体。如果仍然允许将内容写入剪贴板,则记录对归档目录的每次访问并识别潜在危险的访问(不是由sysmon.exe发起)非常重要。

要捕获,分析和响应上面列出的事件,您可以使用InTrust工具,该工具结合了所有三种方法,并且是所有收集到的原始数据的有效集中式存储库。我们可以将其与流行的SIEM系统集成,以通过将原始数据的处理和存储转移到InTrust来最大程度地降低其许可成本。

要了解有关InTrust的更多信息,请阅读我们以前的文章或在反馈表中提出要求。

如何降低SIEM系统的拥有成本以及为什么需要中央日志管理(CLM)

我们打开有关Windows中启动可疑进程的事件的收集,并使用Quest InTrust来识别威胁InTrust

如何通过RDP来减少授权尝试失败的频率我们发现了勒索软件

攻击,访问域控制器并尝试抵御这些攻击

。可以从Windows工作站的日志中提取哪些有用的东西(热门文章)

,它是谁做的?我们自动化信息安全审核