总体趋势

利用COVID-19主题

2020年第二季度,网络犯罪分子利用社会工程学在攻击中积极利用了大流行的话题(出乎意料,对吗?)。通常,恶意电子邮件会在官方邮件列表中模仿有关冠状病毒的信息,从而在普遍的恐慌和紧张时期显着提高了此类攻击的有效性。此外,黑客不仅使用大规模病毒(勒索软件,银行木马,RAT等),而且还存在APT团体使用这种流行病的案例。他们攻击几乎所有行业和类型的客户(从SMB到企业和国有公司)。

据称来自美国疾病控制与预防中心的网络钓鱼电子邮件的示例:

Dharma勒索软件和RDP攻击

在大流行期间,许多公司主要通过RDP组织了远程操作。谁可以做

此外,在2020年3月,影子论坛上出现了一条公告,内容涉及以2000美元的价格出售Dharma勒索软件的源代码。而且已经在4月和5月,我们面临着事件的调查,其中攻击者(并且根据调查结果判断,这是几种不同的攻击者)通过使用RDP协议尝试从本地管理员帐户输入密码来渗透受害者的基础设施。之后,他决定以一种简单而有效的方式绕过防病毒软件:他在不同的外壳中启动了几十个勒索软件副本。防病毒软件已检测到并删除了大多数文件,但是一个未检测到的样本足以成功加密。在防病毒日志中可以看到入侵者绕过保护的尝试:

这个事实表明有人购买了Dharma的源代码并熟练地使用它,并用各种包装器覆盖了加密器。

使用合法服务

这种趋势一直在继续使用公共领域的漏洞来危害未更新的Web服务。例如,相同的ShellShock仍然经常用于对公共部门的攻击。在对能源,燃料和能源部门的攻击中也发现了类似的媒介。另一方面,电子商务和银行非常擅长为自己的Web应用程序建立保护,因此它们很少遇到此类问题。

在我们的一项调查中,我们遇到了JBoss Web应用服务器中的一系列漏洞。由于他们的利用,攻击者在服务器上放置了一个外壳(jcmd.war),并使用WebLogic服务器中的SSRF漏洞将命令发送到此外壳:

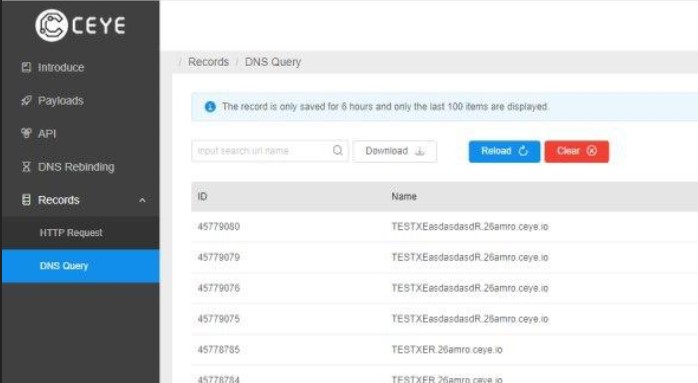

这些命令是Powershell脚本,它们在系统上执行各种操作,并通过DNS隧道将命令发送到合法站点ceye.io,该站点由信息安全专家创建以测试公司系统:

在该站点上,攻击者的帐户中出现了类似内容:

结果,他能够获得通过手动或使用脚本收集响应片段的命令执行结果。

基本攻击和典型攻击者

以下是

Citrix CVE-2019-19781中的漏洞

Citrix NetScaler于2019年底发现的RCE类漏洞已成为近年来最响亮且最容易利用的漏洞之一。在新闻和PoC发布给公众之后,问题的规模立即变得显而易见:全世界发现数以万计的系统易受攻击。

就我们而言,我们还记录了对信贷和金融部门,燃料和能源综合体,能源和工业中的组织的大规模攻击。尤其是,在我们自己的一项调查中,我们发现该漏洞已成为攻击者进入基础架构的切入点。通过在Citrix NetScaler系统上安装Web Shell,他能够保持访问七个月。

利用CVE-2019-19781漏洞的痕迹如下所示:

新的RTM皮肤

网络罪犯开始在一个新的外壳中发送著名的银行Trojan RTM,该外壳结构相当简单,可以分三个阶段工作。下面是解密外壳代码并将控制权传递给它的第一包装层。

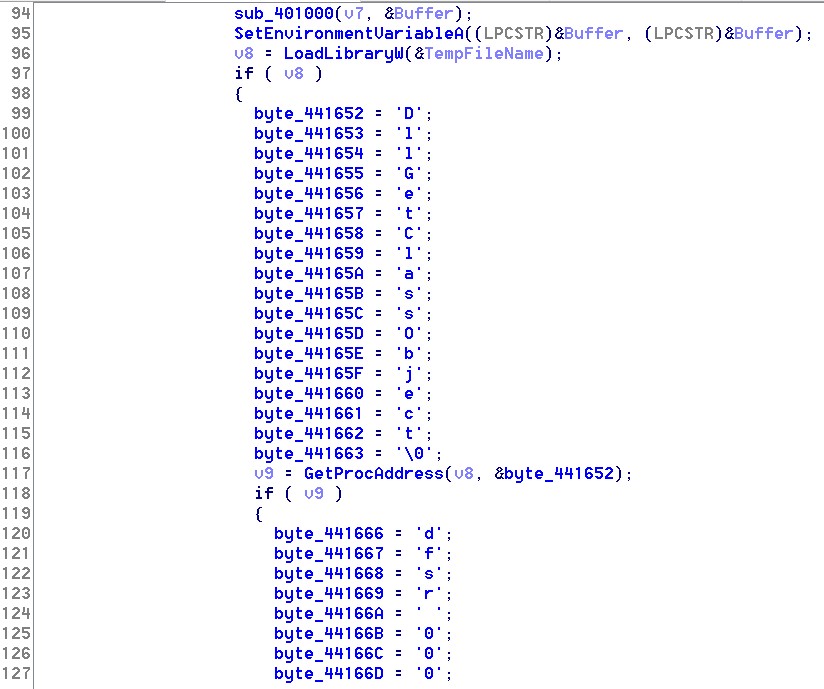

接下来,具有大致相同简单结构的shellcode解密并启动一个可执行文件,然后使用RtlDecompressBuffer函数解压缩RTM并启动它:

如您所知,近年来,RTM在网络钓鱼邮件数量方面一直是俄罗斯领域的领导者。攻击旨在最大程度地捕获基础架构并整合其中,然后尝试通过提取资金来获利。

恢复情绪活动

Emotet下载器实际上在整个俄罗斯去年都没有使用过,但在2020年7月再次被激活,这次是分发QBot银行木马。我们与来自不同行业的客户进行记录:能源,公共部门,信贷和金融。同时,Qbot模块之一允许您窃取电子邮件,操作员将Emotet分发给网络钓鱼邮件。这大大提高了接收者的信任度,并增加了感染的机会。

该恶意软件在伪装成MFC应用程序的外壳中传播。

保护层之一使用控制流混淆。

MassLogger窃贼邮件

我们最近在我们的一个外国客户中注册了新的MassLogger窃贼。即使它不经常发送,它也已经引起了信息安全专家的关注。顺便说一句,他在给俄罗斯公司的邮件中尚未被注意到。

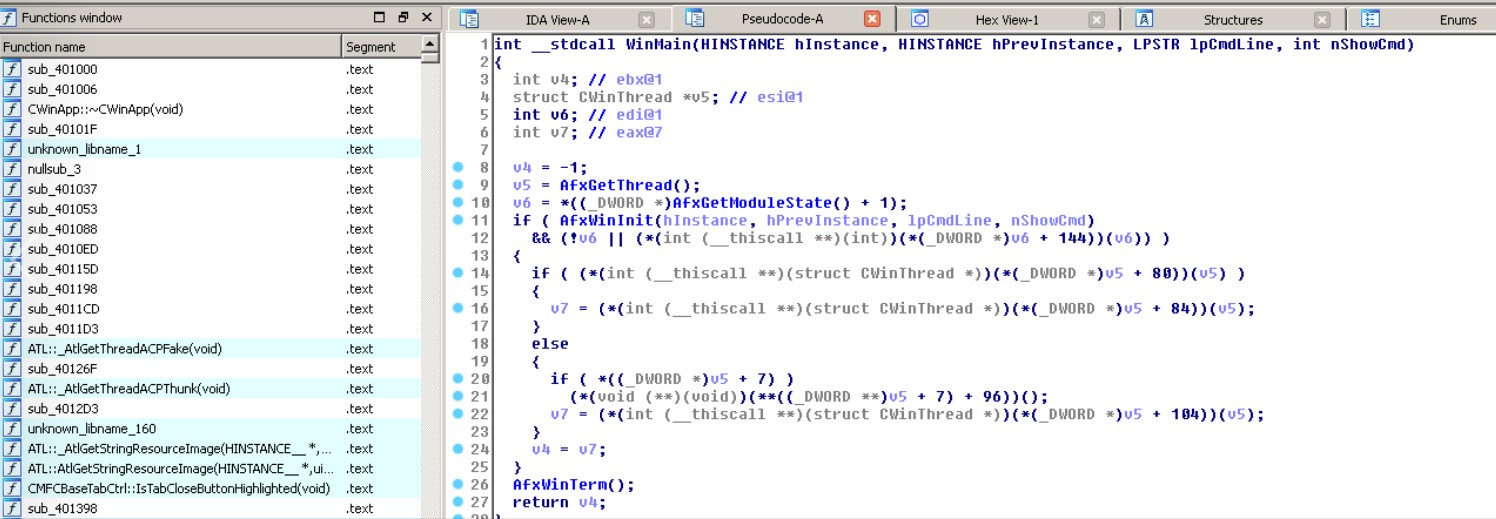

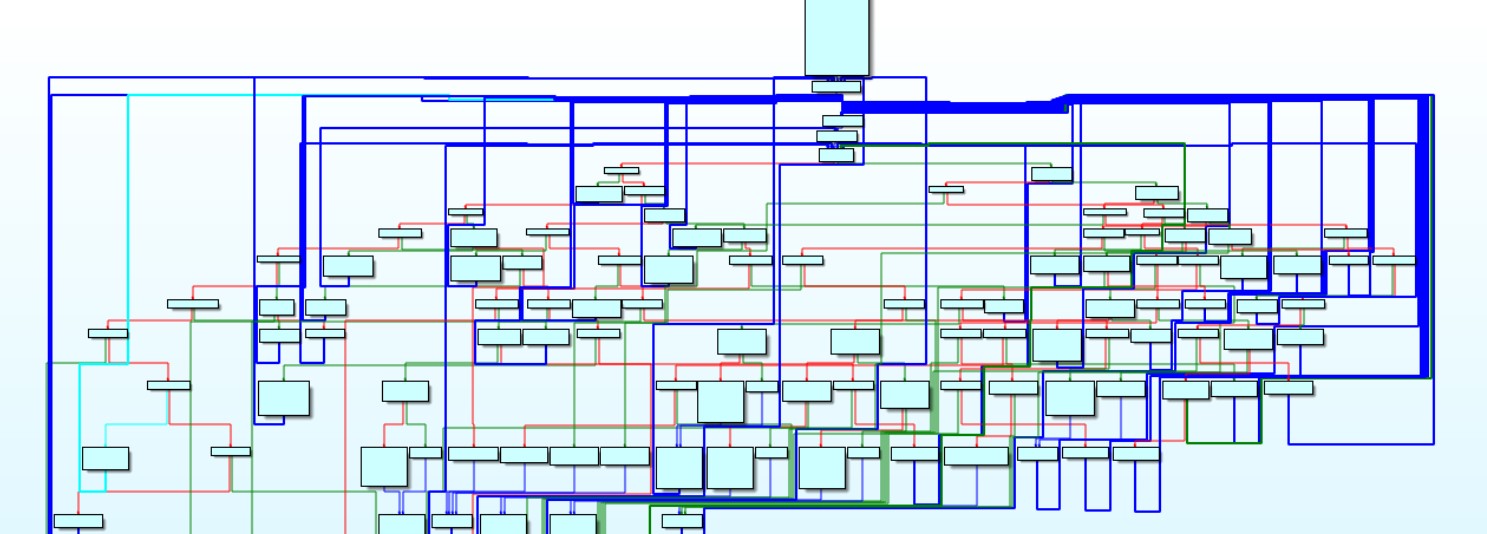

该病毒是.NET可执行文件,受外壳保护并进行多次虚拟环境检查并进行模糊处理。使用了三种主要的混淆方法:控制流混淆,字符串加密和动态委托初始化。

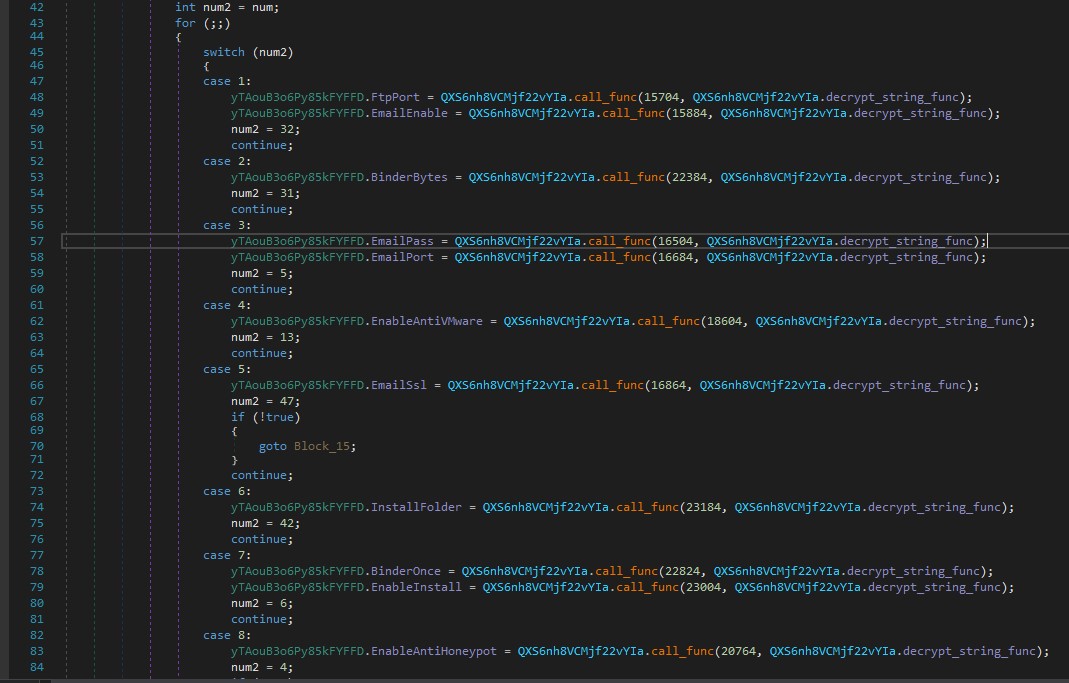

控制流混淆的示例如下所示:

在执行开始时,其中一个资源被解密,其中包含一个特殊的字典。键是其中一个类的字段的标记,而值是函数的标记,该函数的委托将初始化此字段。此外,通过这些动态初始化的字段调用了许多功能。

下面是一个代码片段,在其中填充了字典,并由委托初始化了这些字段:

MassLogger系列能够以三种方式发送从受害人的计算机收集的数据:控制面板(http),FTP服务器或邮箱。病毒配置包含FTP和邮件服务器所需的凭据(取决于使用的发送方法)。在这方面,MassLogger与其他一些.net窃取者相似:Hawkeye,特斯拉特工。下面是填写配置的代码片段:

Visual Basic Shell中的NetWire邮件列表

在各种各样的行业中,RAT NetWire批量邮件已记录在用Visual Basic编写的包装中。我们已经看到了本机代码和p代码的变体。Shell的任务是检查虚拟环境,从某些硬连线地址调试并加载NetWire。在过去的一年中,我们在相似的外壳中看到了许多不同的盗窃者系列,但此示例包括更多的混淆和虚拟环境检测技术。

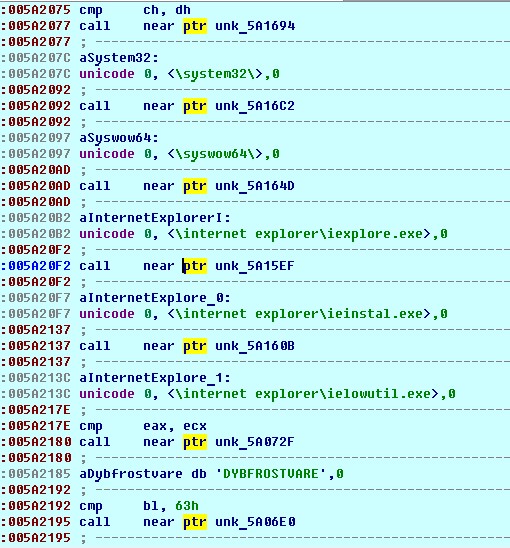

该VB打包程序的典型代码段如下所示:

使用计算出的服务名称哈希(例如“ VMware Tools”或“ VMware Snapshot Provider”)检测不需要的服务的示例:

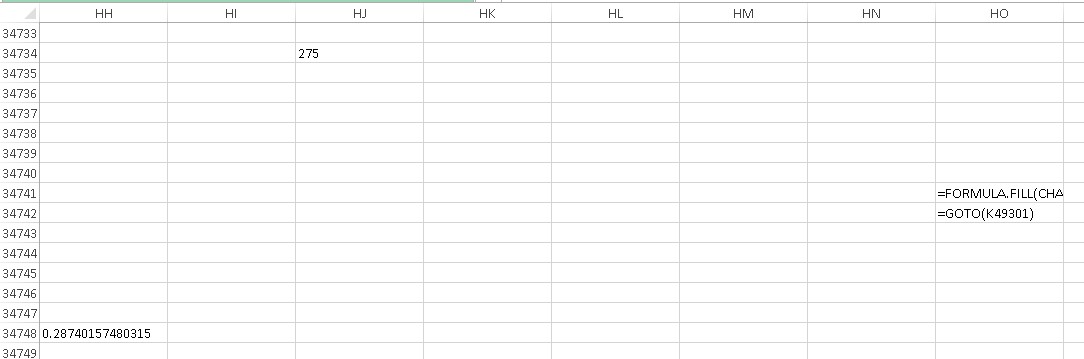

使用Excel 4.0宏的Zloader邮件列表

我们来自信贷和金融领域的一些客户已经注册了Zloader恶意软件邮件。用户打开后会收到一个Excel文档,该文档会在执行必要操作(包括反分析和下载恶意软件)的单元格中启动某些公式。这些公式本身分散在一张大纸上,使它们更难发现和分析。值得注意的是,Macro 4.0技术被认为是过时的,现在几乎从未使用过。

先进的派系和先进的工具

对于高级网络团体而言,关键任务不仅是渗透基础架构,而且要在基础架构中保持尽可能长且不显眼的地位,长期控制权和对机密数据的访问(网络间谍活动)。在报告期内,它们的运作方式如下。

隐藏Mimikatz的另一种方法

在我们的一项调查中,技术水平足够高的网络犯罪分子使用了一种有趣的技术来绕过防病毒程序并发射Mimikatz。加密的Mimikatz放置在外壳程序中,该外壳程序从命令行获取两个参数:密钥和初始化向量。然后,使用CryptoPP库对Mimikatz进行解密,并将控制权转移给他。以下是代码片段,其中包含密钥和向量的安装以及用于解密数据的缓冲区的准备:

结果,当启动Mimikatz实用程序并且攻击者能够获得凭据时,防病毒保护处于静默状态。

新黑客组织TinyScouts

2020年夏天,我们确定了一个新的网络犯罪组织,该组织攻击了银行和能源公司。TinyScouts的特点是高水平的技术技能和变化多样的攻击方案。我们在这里写了更多有关TinyScouts的文章。

就这样。新的调查进入了

ISOC Zalevsky,JSOC CERT

网络事件调查部主管Asker Jamirze,JSOC CERT技术调查专家