我们放置了5个蜜罐,以下简称为“服务器”,以收集有关我们网络中RDP蛮力的统计信息。

一台服务器在伦敦,另一台在苏黎世,一台服务器在M9的安全网络中,另外两台在Rucloud数据中心的安全和不安全网络中。每个服务器的IP地址位于不同的子网中,每个IP地址由第一个八位位组区分。如果您尝试使用以下公式测量IP地址之间的扫描“距离”:

((子网#1的第一个八位位组)-(子网#2的第一个八位位组))*(2 ^ 24),

如果您扫描0.0.0.0/0,则攻击者将必须至少通过771751936 IP地址来查找彼此之间最近的两个服务器。此外,没有服务器响应ICMP,并且每个IP地址在3个月内未被任何人使用,所有5台服务器同时打开了端口。所有服务器都连接到AD。

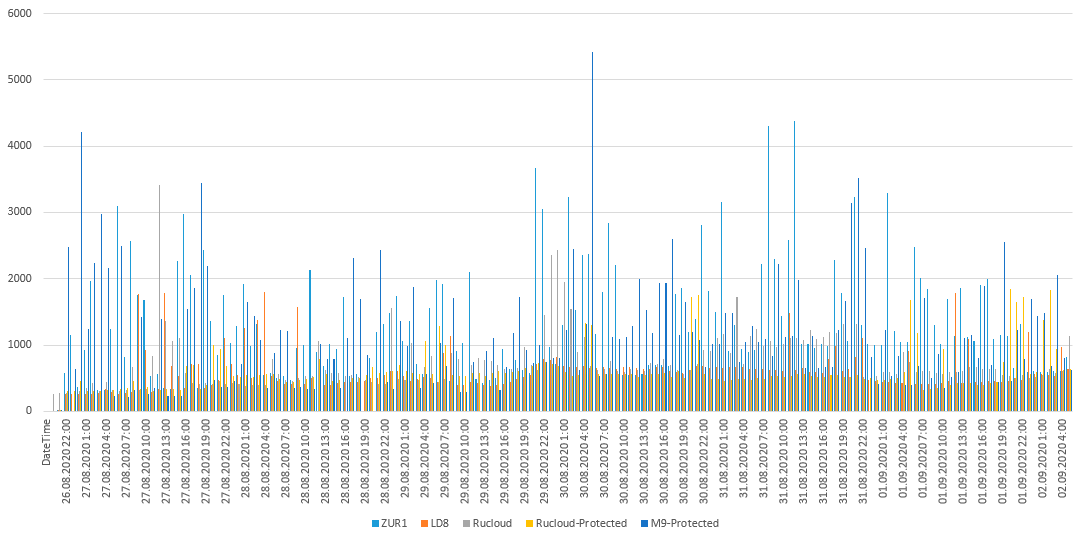

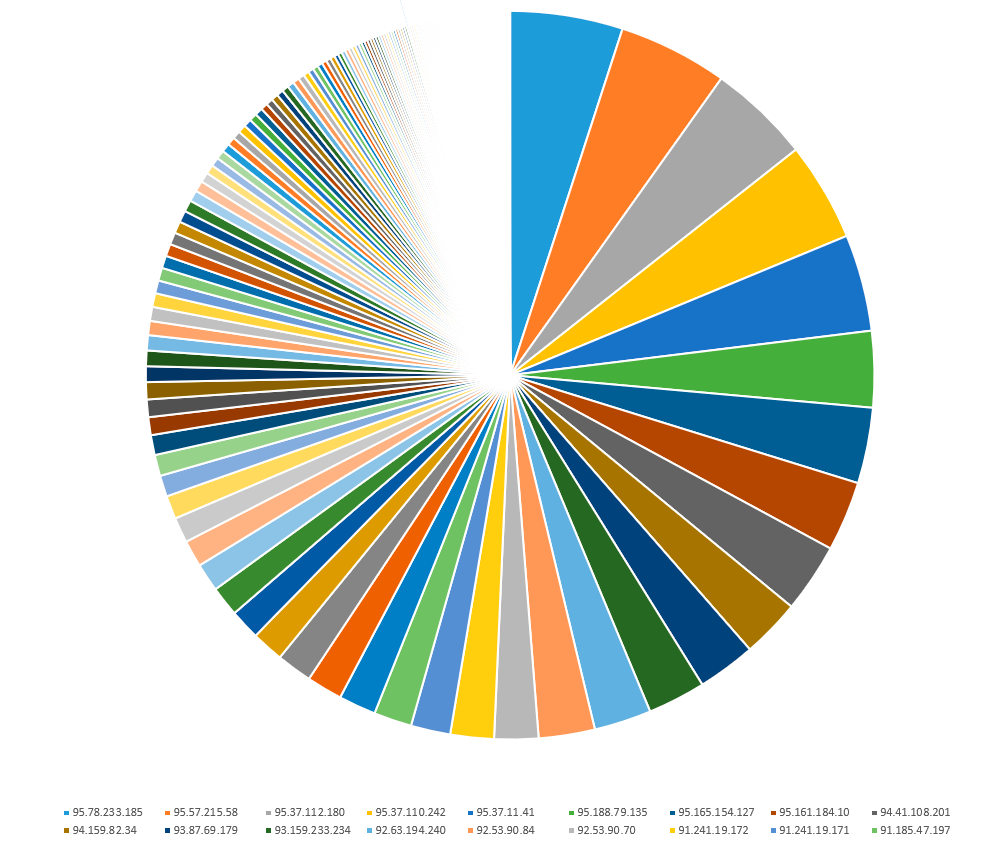

五彩的图形

我们从有趣开始,到有意义为止。

开局很好。打开端口的第一个小时,第一个暴力破解者就进入了Rucloud的服务器。在所有其他数据中心上,仅在第二个小时内发现了服务器。

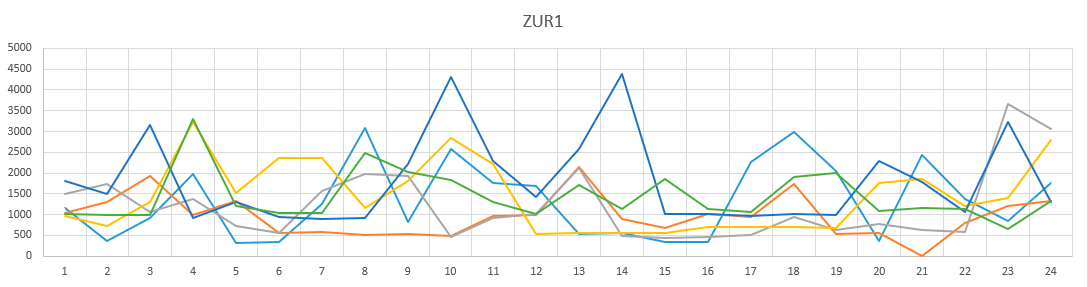

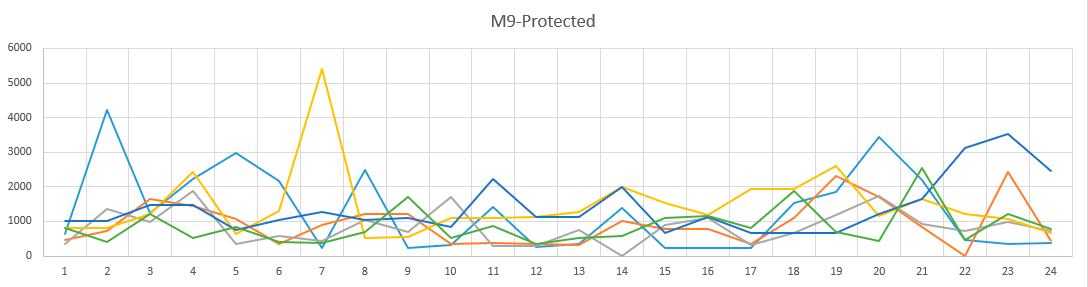

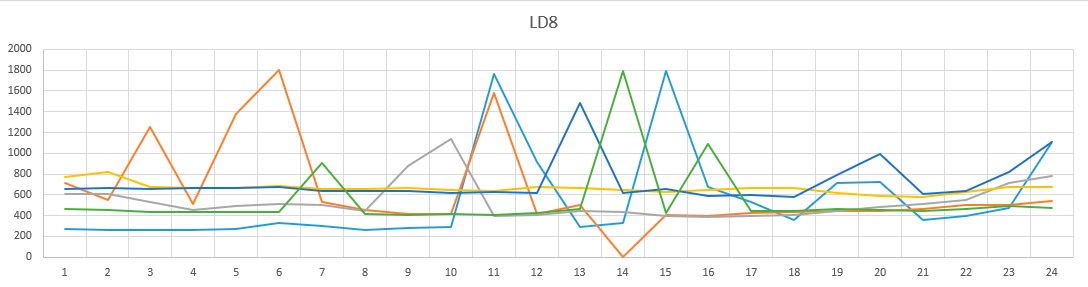

从图表中可以看到,每天的蛮力变化不大。如果您看一天中的时间?这是图表。不同的颜色是不同的日子。

时刻表DC ZUR1。

安全的M9子网中的时间图表。

直流LD8中的时间图表。

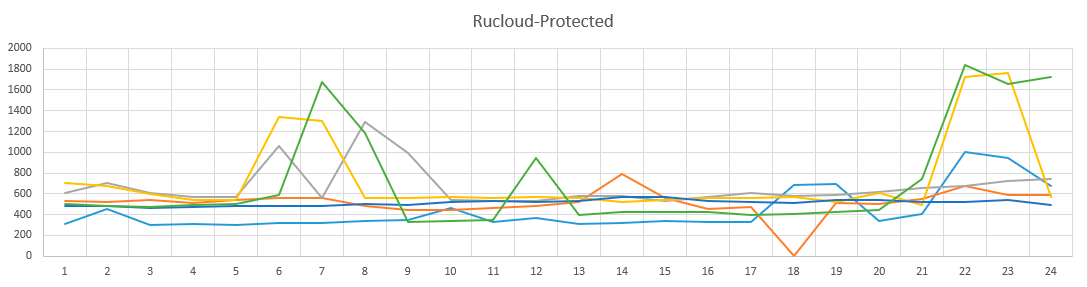

Rucloud保护的子网中的时间图表。

时刻图在Rucloud。

图片相当无聊,可以说图片不会根据一天中的时间而改变。

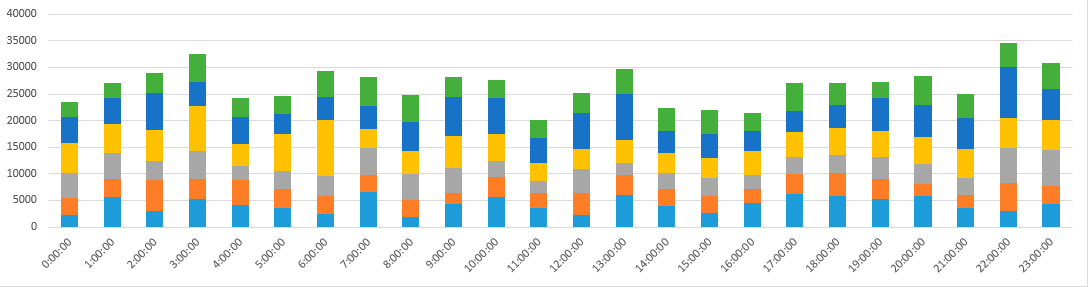

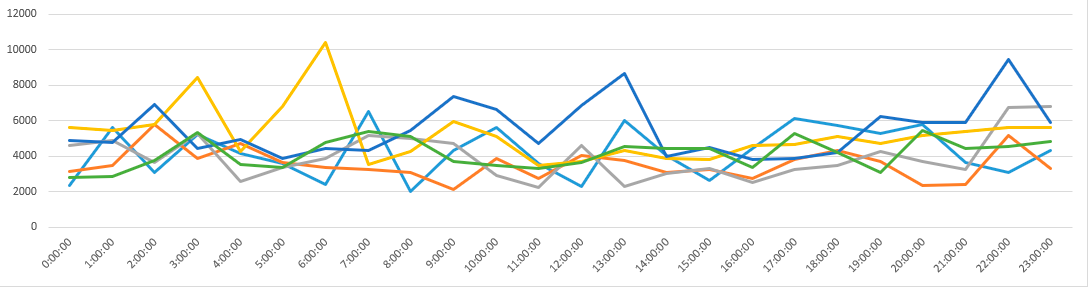

让我们按一天中的时间查看相同的图表,但总的来看所有数据中心。

堆叠的时间图。

时间图。

蛮力模式不会根据一天中的时间而改变。也就是说,参与暴力攻击的设备很可能始终处于打开状态。

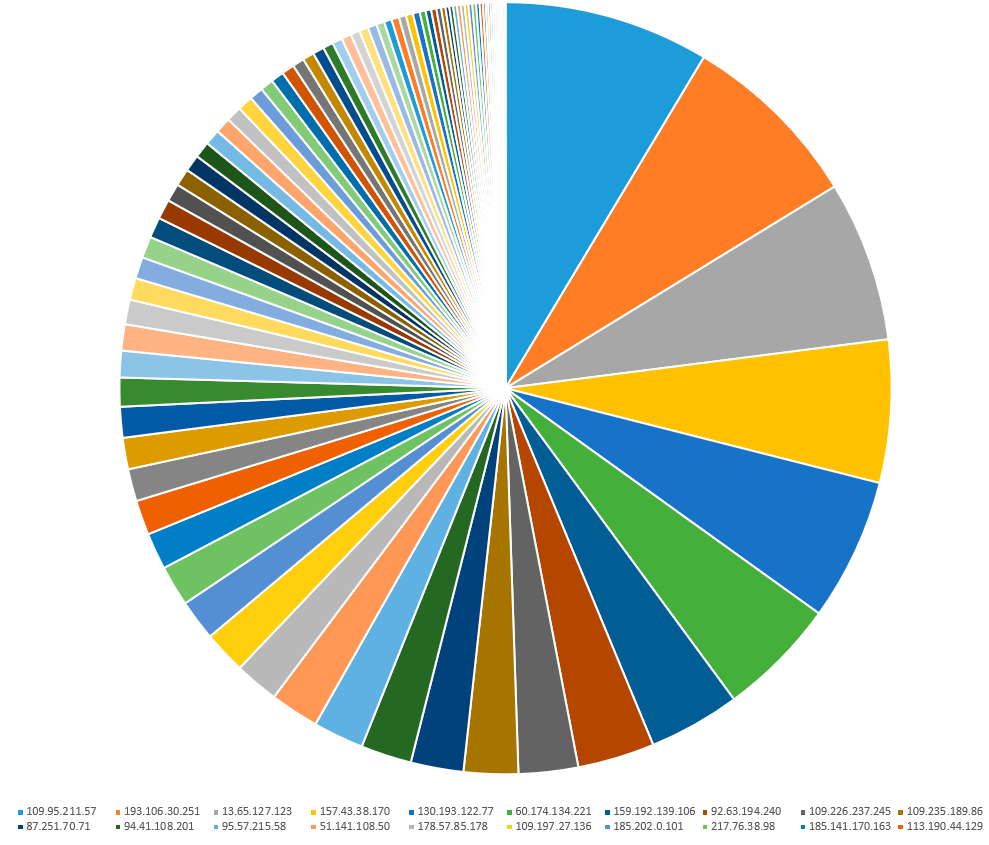

一个不受保护的Rucloud子网中每个地址登录尝试失败的统计信息。

总共89个IP地址在一个不受保护的Rucloud子网中进行了整整一周的搜索。 10个IP地址占114809次尝试的50%。

所有数据中心每个地址登录尝试失败的统计信息。

这是该死的事情,但仅包含所有数据中心的统计信息。50%的统计数据填充了15个IP地址。所有五台服务器上的尝试次数均超过一百万次。攻击者有何不同?

在所有网络中看到143个IP地址,而在所有5台服务器上仅看到29个IP地址。不到一半的攻击者正在攻击2个或更多服务器。这意味着IP地址之间的扫描距离很重要。这意味着攻击者使用nmap获取有关开放端口的信息,并一步步扫描IP地址。

僵尸网络计数

在查看用于搜索的报告和用户名时,我为使用不同IP地址的词典,词典中的登录次数感到震惊。

假设这些都是具有不同词典的不同僵尸网络,那么我算出了N个僵尸网络。以下是它们各自的词典:

admin,administrator,administrador,administrateur,admin,administrator,administrador,administrateur,ADMIN,USER,USER1,TEST,TEST1,ADMINISTRATOR,USER1,USER2,USER3,USER4,USER5,USER6,USER7, USER9,HP,ADMIN,USER,PC,DENTAL

此僵尸网络最大,使用的字典也最大。有许多不同语言的登录信息,包括。俄语,法语和英语:

1,12,123,1234,12345,13,14,15,19,1C,相机,相机,ADMIN,USERL8,GVC,ADMINISTRATEUR,IPAD3,USR_TERMINAL,JEREMY,ADMINISTRATOR,ADM,ALYSSA,ADMINISTRATOR,CAMERA,AT相机,管理员,USERL8,GVC,管理员,USR_TERMINAL,杰里米,IPAD3,USR_TERMINAL,杰里米,管理员,管理员,管理员,ADM,塞尔吉,奥列格,伊琳娜,娜塔莎,系统,阿索里斯,GVC,用户ADMIN,ADM,SERGEY,OLEG,IRINA,NATASHA等,甚至包括中文登录名。

有些字典只使用中文和英文单词。我无法使用Powershell从数据库中提取汉字。这只是中国同志词汇的一部分:

深圳,天津,普通话,重庆,沉阳,西安,CONS,中国,技术,ISPADMIN,北京,上海

也有单个IP地址试图遍历这些登录名。可能只有孩子在玩:

USR1CV8,ADMININISTRATOR ADMI,

NIMDA,ADMS,ADMINS

。密码只是一种愚蠢的暴力破解,字典搜索,还有一种或多或少有趣的暴力破解。攻击者可以获取用户名,SMB共享,有时甚至可以获取密码哈希,计算机名称,AD域名或工作组。

安全专家了解BloodHound,黑客也了解。如果我们将AD保留为默认状态,则可以窃取域名,计算机名,甚至是用户密码的哈希。 Habré已经撰写了有关AD上的攻击媒介以及此工具的文章。我建议阅读这篇精彩的材料。

顺便说一句,使用服务器名称和域的第一次攻击是在打开端口后13个小时开始的,但是攻击者迅速落伍了,试图只中断138次。3天后再次使用同一词典进行第二次此类攻击,但这种攻击并没有持续很长时间。

共有5个具有不同词典的僵尸网络。有必要收集有关使用的登录的更详细的统计信息,以便了解最常用的登录和比例。由于对所有统计数据的收集不够准确,第一眼很可能会模糊不清,而实际情况会更加有趣。

这有问题吗?

从自我隔离开始,我们开始记录一个非常奇怪的服务器不可用情况。最初,我们将所有问题归结为使家庭Internet提供商,Netflix和torrent的网络超载,有时基础架构尚未就绪。

当Windows Server 2008上的少数客户端从原则上不能采用RDP时,对基础结构的怀疑迅速消失。查看安全日志后,我们记录了创纪录的攻击率,在24小时内尝试了超过36,000次。

事实证明,足够强度的蛮力能够完全杀死RDP或造成永久性破坏。

问题的根源尚未完全了解。 RDP是由整个程序包放置的,还是由某个攻击者放置的。使用脚本和mstsc.exe无法复制断开连接并冻结图片。

要么暴力变成DDoS,要么某些攻击者以某种特殊方式以某种方式实现了暴力,这也会引起问题。唯一清楚的是,断开连接的时间与失败的登录尝试一致。

最残酷的攻击发生在今年夏天的6月,当时我们的支持记录了RDP滞后和中断的次数最多。不幸的是,我们还没有收集统计数据。

资料来源:卡巴斯基

决定吗

是。

保护自己所需要做的就是用防火墙覆盖自己。但是我和您一样懒惰,所以我制作了这些模块。

这些模块可在Windows Powershell 5.1和Powershell Core 7上运行。指向项目github的链接在此处。现在让我们看一下这些函数。

保护暴力

到目前为止,该模块称为。通过将所有成功登录的IP地址添加到规则来修改防火墙规则。方便与静态IP地址结合使用,可简化与VPN网关结合的远程桌面服务器的部署。

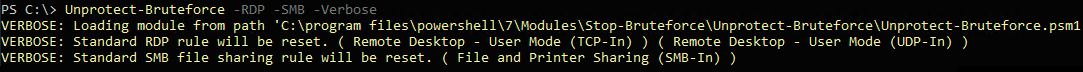

解除保护蛮力

重置RemoteAddress以使用默认防火墙规则。

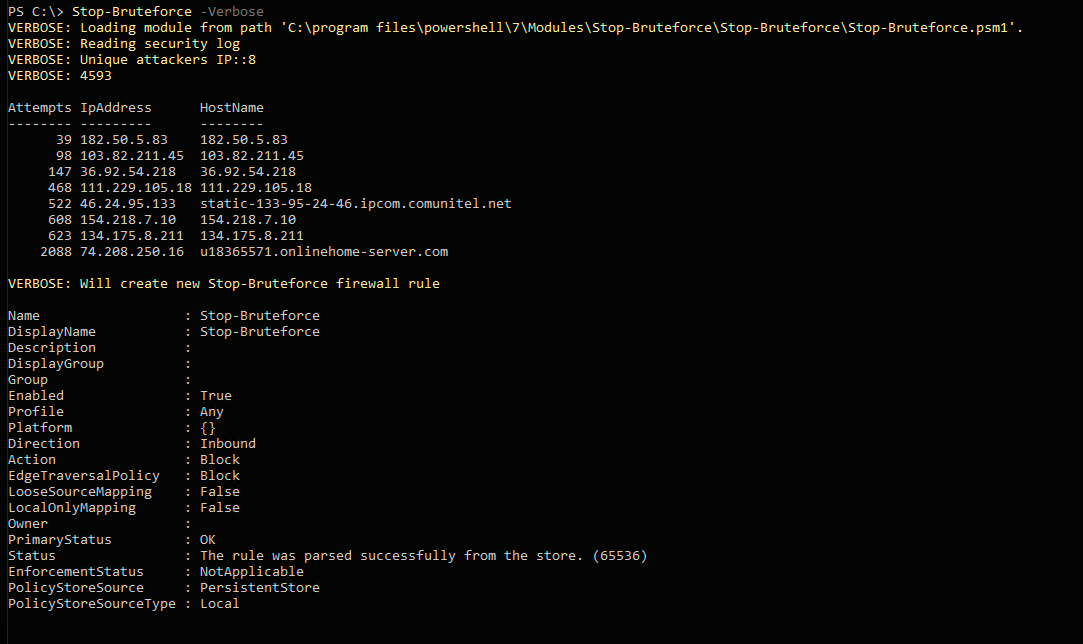

停止暴力

扫描事件日志以查找失败的登录,并使用单独的“ Stop-Bruteforce”规则阻止列表中的IP地址。

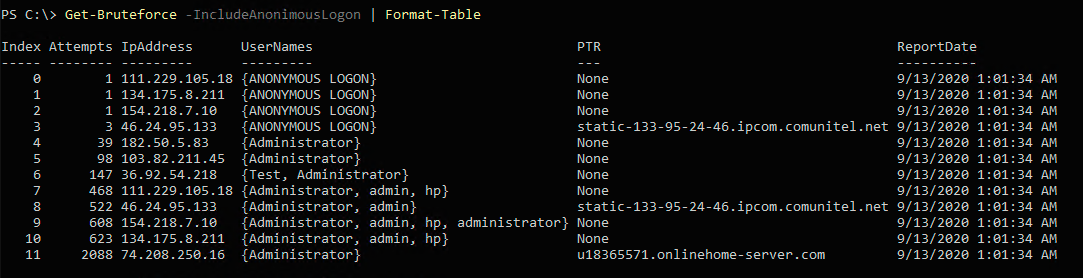

获得暴力

返回每个IP地址的统计信息对象数组。此功能用于收集以上图表的统计信息。

面试

RUVDS的我们认为,操作系统应该以极不改变的状态交付给用户。我们认为,在理想的世界中,应在首次启动时以其原始状态呈现操作系统。但是毕竟,诸如从个人帐户生成密码之类的功能不仅简化了生活,而且对于我们的许多客户而言仅仅是必需的。我们想知道您对这种生活质量的看法。投票并发表评论。