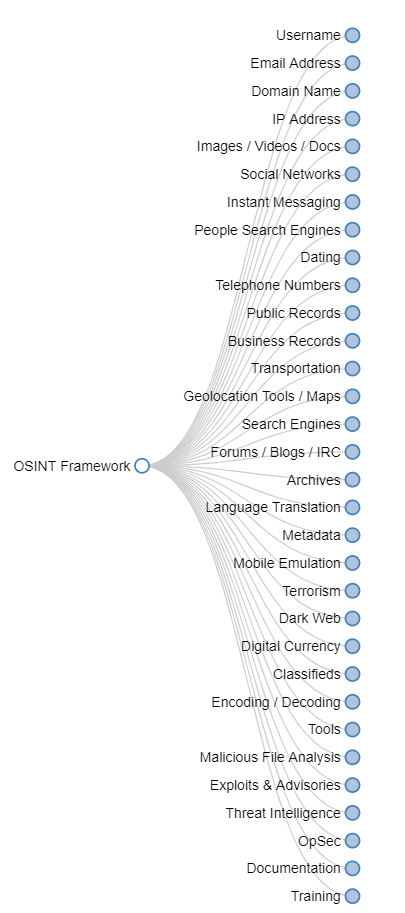

下午好!今天,我将告诉您在开放源代码中可以找到有关组织的哪些信息以及潜在的攻击者如何使用它。你们中的许多人可能都听说过OSINT(开放源代码情报,这是旨在从开放源代码收集信息的活动列表),最常用于收集有关特定人员的信息。但是OSINT也可以用于查找有关特定组织的信息以评估安全性。您必须承认,从潜在攻击者的角度查看公开的关于您的信息以及您的外观很有用。

收集信息的热门资源

要进行主动扫描,必须签署一份保密协议并协调工作,这自然需要时间。在这方面,有必要仅使用开放源代码中的数据,而不是扫描IT基础结构,因此,不必花费大量时间在官僚机构上。

那么在公共领域可以找到什么呢?

这个问题的最详细答案是osintframework.com,我建议您阅读它以获取对所提出问题的广义答案。

我将尝试从大量信息中为信息安全专家挑选出最有趣的信息。我们将搜索:

- 公司邮寄地址

- 损害邮政地址的事实

- 在公司注册的子域名

- 公司IP地址和自治系统

- 位于其上的开放端口和服务,以及对发现的服务的漏洞和利用的选择

- 隐藏的网站目录

- 机密文件

您可以用来查找这些信息吗?

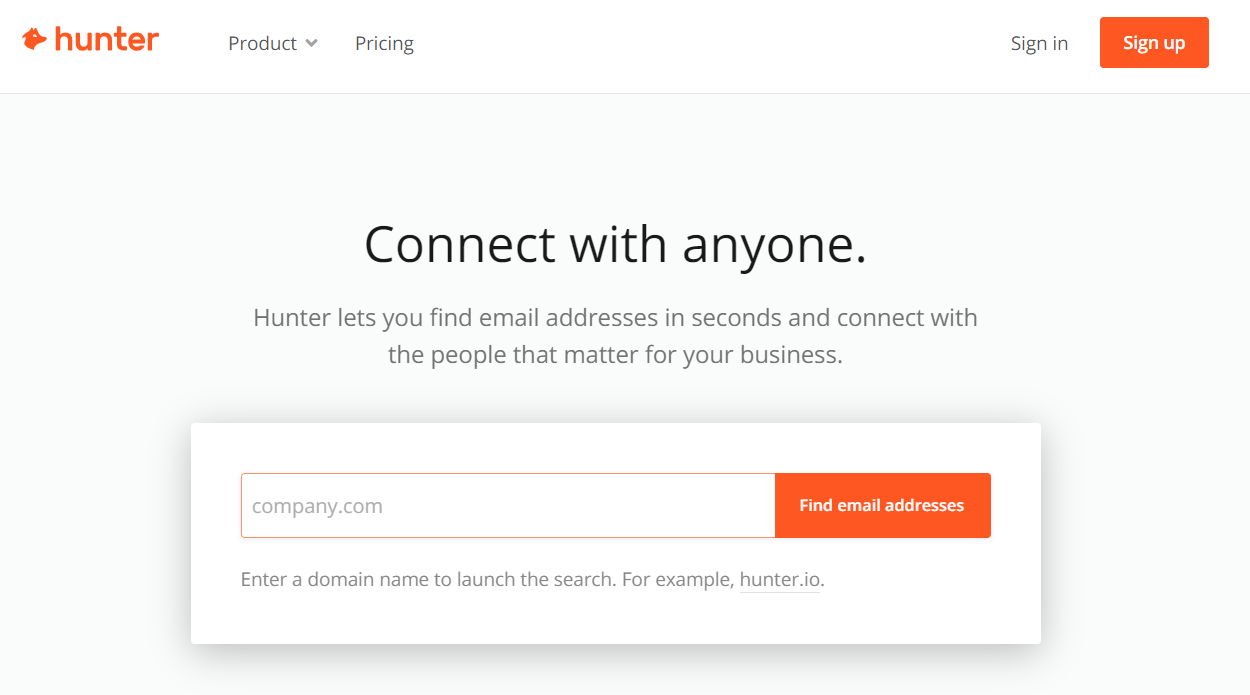

Internet上有大量工具可以按域搜索公司的邮寄地址,例如:

- 猎人

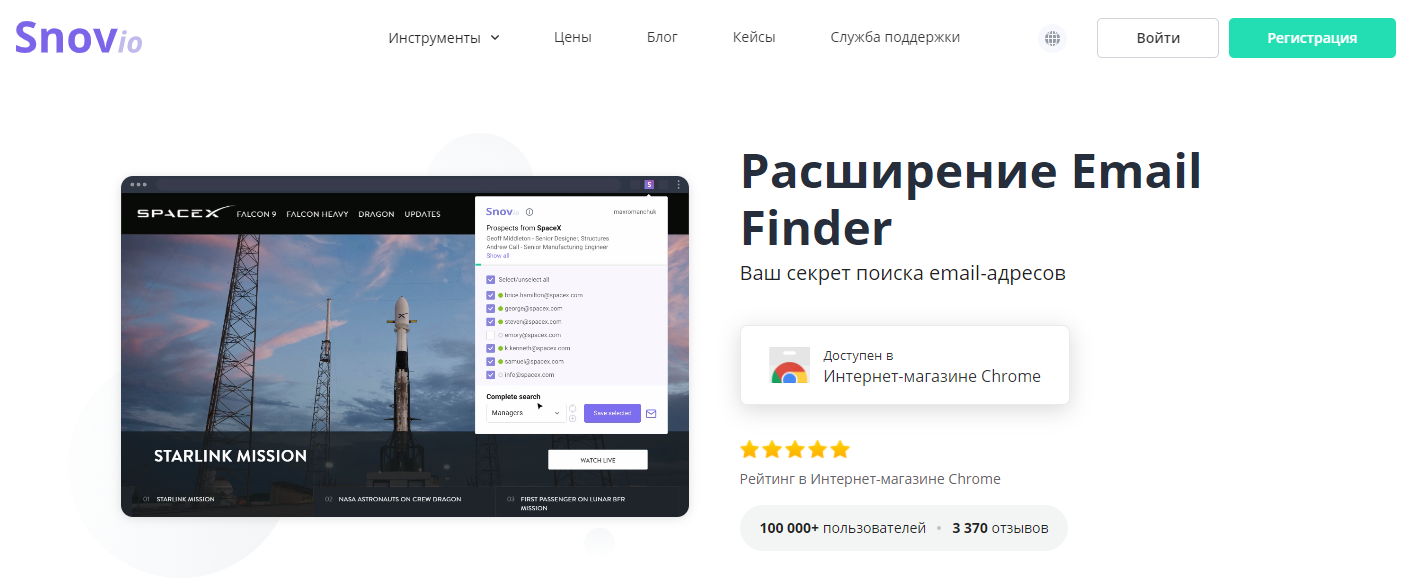

- 电子邮件查找器

- 收割者

hunter.io-直到最近,该工具还是完全免费的,但是不幸的是,时代在变。Snov.io的Email Finder

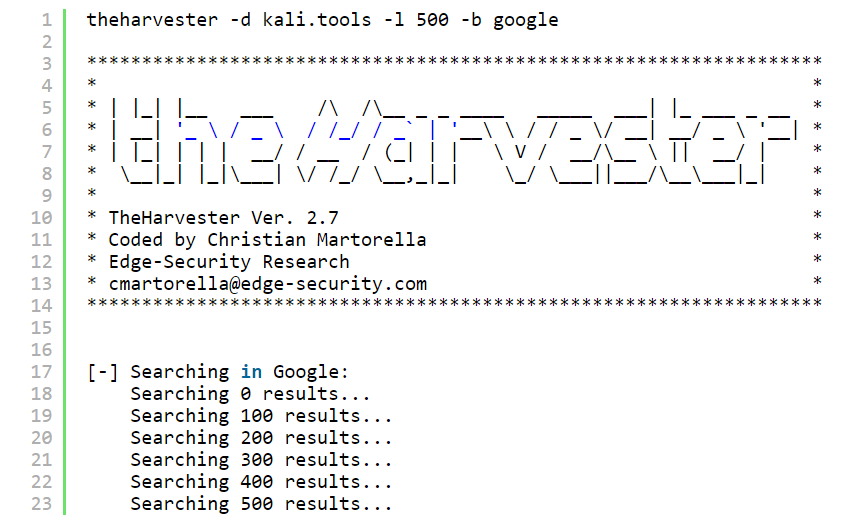

浏览器扩展-当前在免费版本中具有强大的功能,并且可以找到大量的域帐户,但是持续了多长时间?.. theHarvester-收集电子邮件地址和子域,开放端口以及有关虚拟的数据主机。预装在Kali Linux上。

有付费和免费工具,使用的选择取决于为改进功能付费的意愿/能力。同时使用多个工具会产生不同的结果,这是有意义的。最终,我们有大量的公司邮政地址,必须检查这些帐户是否存在受感染的帐户。

您可以在许多知名服务havehaeenpwned.com上进行检查。

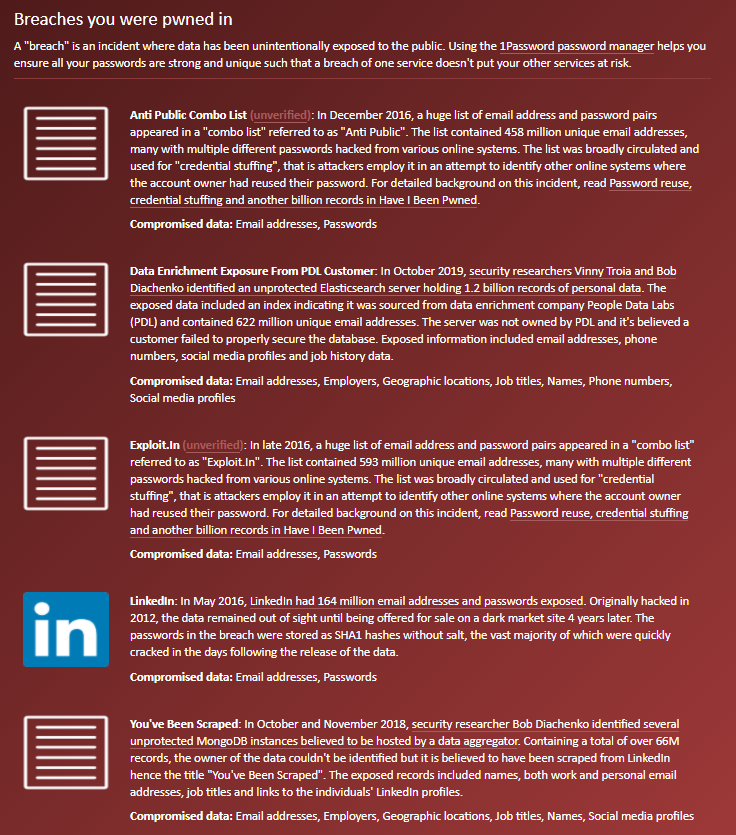

在输出中,该工具向我们提供了有关数据库中包含帐户提及的信息,这些数据库是否包含密码,物理地址,电话号码等数据。

我们不会在这里自己获取密码,但是我们将能够将电子邮件地址分为“干净的”和可能受到破坏的地址。

此处应注意,该工具具有付费API。没有它,您当然可以检查所有电子邮件地址,但是您必须将它们一个一提交到入口,这将花费很多时间。当购买API(每月3.5美元,纯粹是象征性的费用)时,我们将能够在各种脚本中使用它,从而大大加快分析过程并使其自动化。

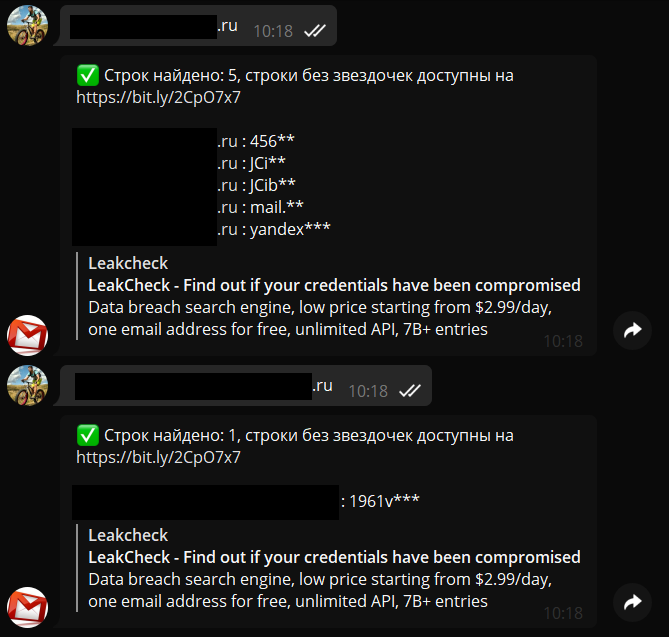

将来,您可以在电报@mailsearchbot中使用该bot 。

在入口处,我们给他提供了可能受到破坏的邮政地址,在出口处,我们获得了与此邮政地址结合使用的密码。值得注意的是,不可能找到所有帐户的密码,但是检出率很高。同样,如果有希望/机会在财务上为开发人员提供支持,您可以接收完整的数据,而星号不会隐藏任何符号,但是不幸的是,此处的价格已经过高。

下一步是收集有关子域的信息。有很多工具可以做到这一点,例如:

- 收割者

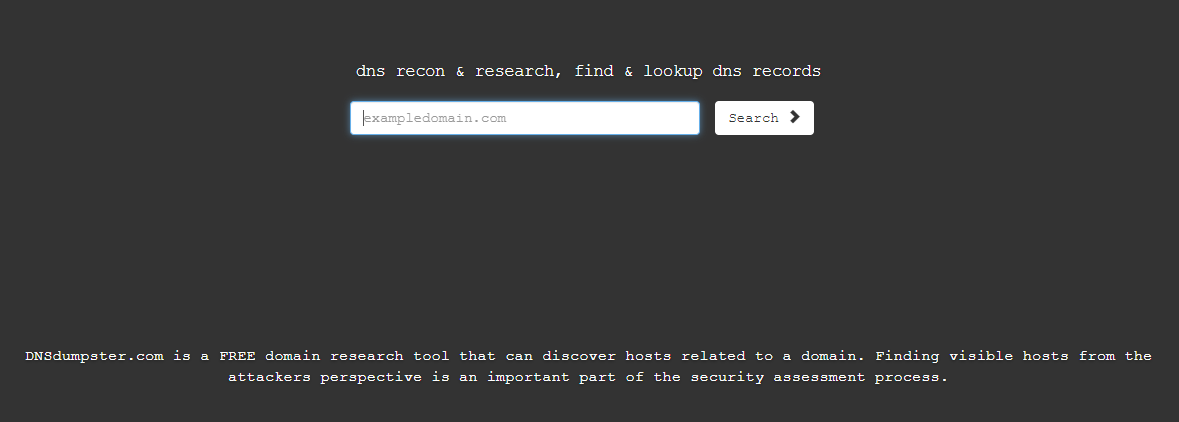

- dnsdumpster.com

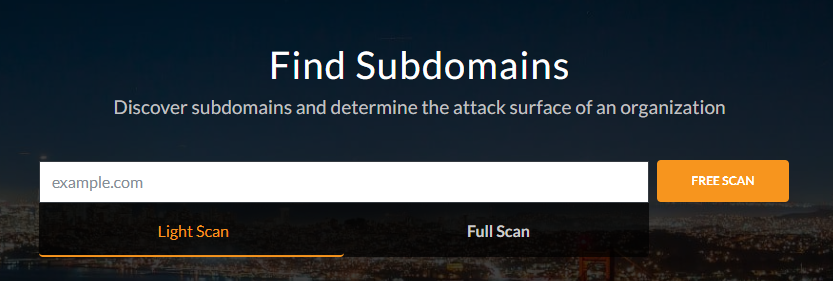

- pentest-tools.com

theHarvester

dnsdumpster.com-可以绘制漂亮的关系图并将结果导出到Excel,但仅限于显示100个子域。

pentest - tools.com-我建议您更详细地熟悉该网站,因为在这里您不仅可以搜索子域。在精简版中,每天

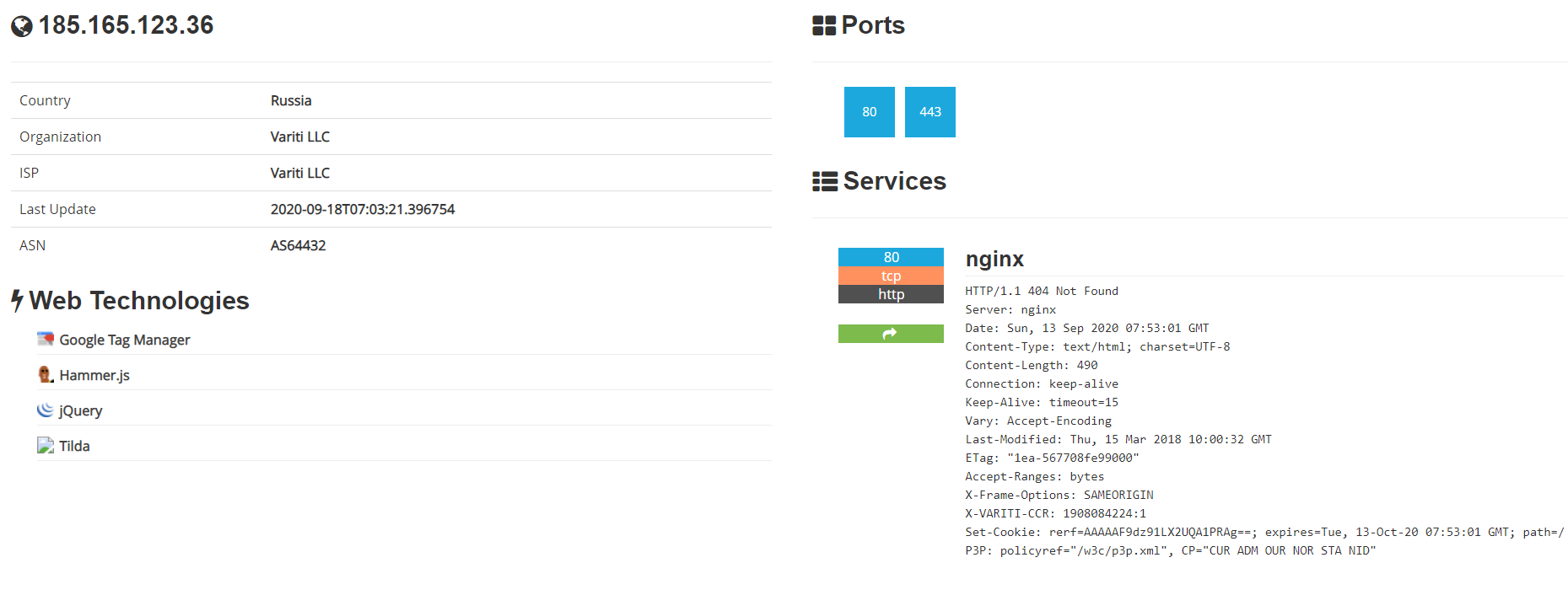

最多只能扫描2次,但是使用TOR很容易。)组合工具以确定最大数量的子域也很有意义。通常,IP地址与一个子域配对,然后可以将其提供给shodan(shodan.io),以获取在Internet上突出显示的开放端口和服务的列表。

将来,您可以使用以下资源来选择特定版本服务的漏洞和漏洞利用:

- cvedetails.com

- exploit-db.com

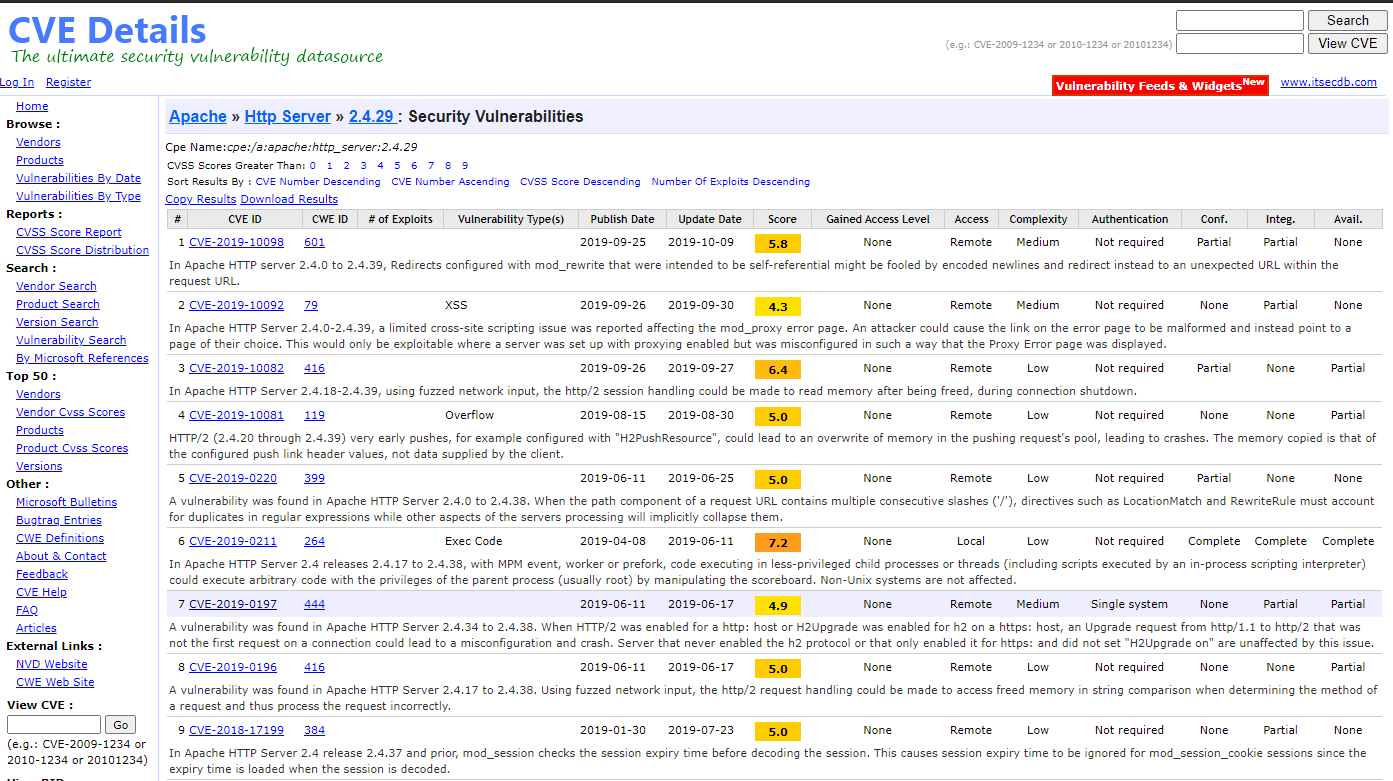

cvedetails.com-服务及其版本的大型CVE数据库。在重复查找必要的服务时可能会遇到一些困难(例如,Microsoft IIS服务的两个不同页面具有不同的漏洞)。

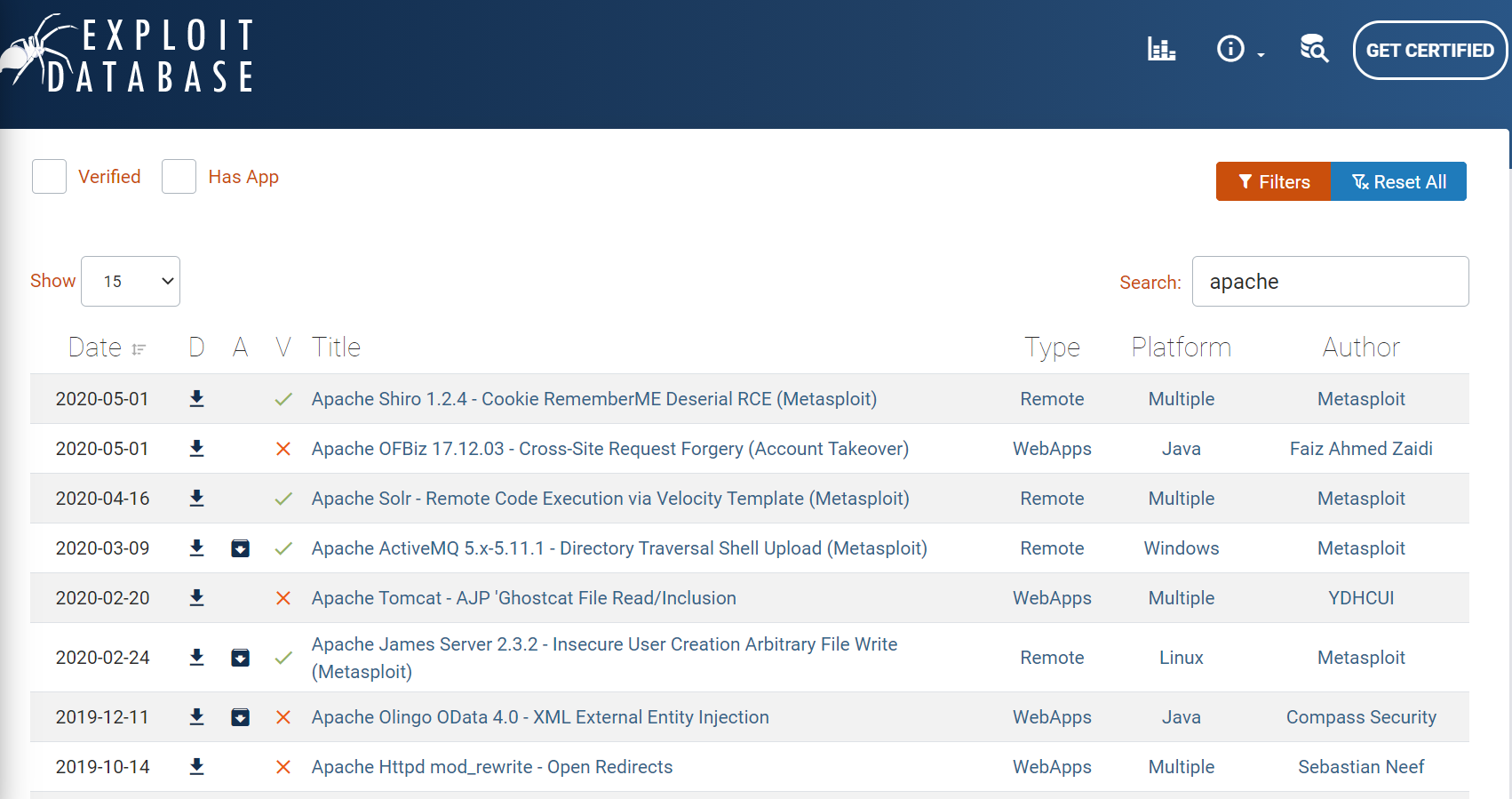

exploit-db.com是一个庞大的,不断发展的漏洞利用数据库。在此值得注意的是,有些漏洞已由站点管理部门确认且未经验证。

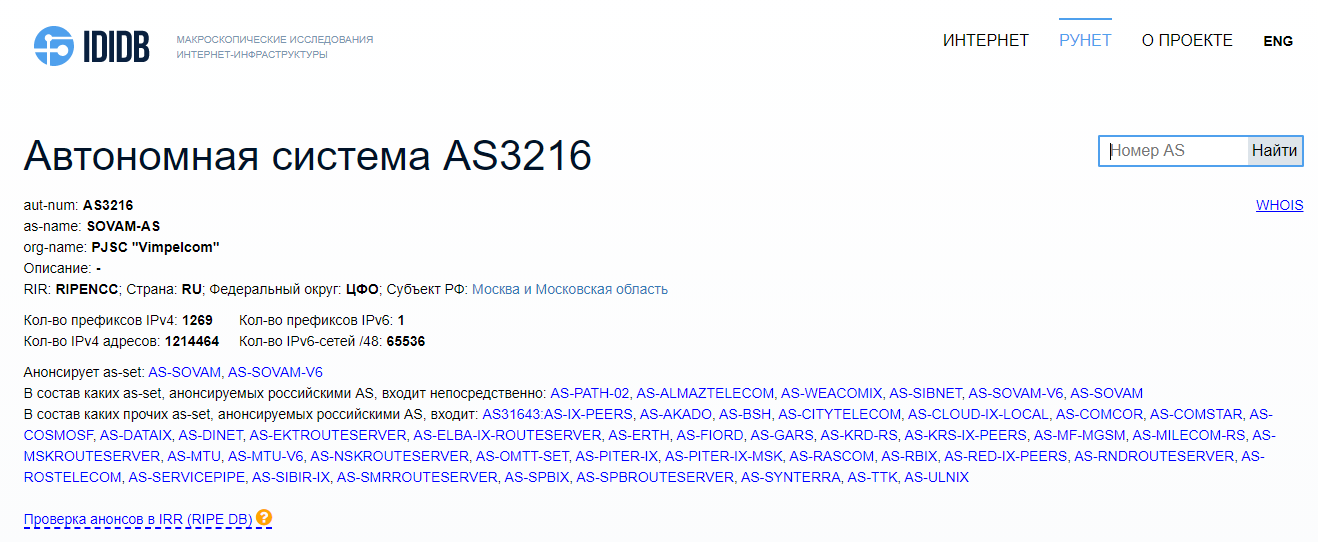

在shodan数据中,我们还对IP地址属于自治系统感兴趣。该检查是在各种Whois服务中执行的,其中也有很多服务。总的来说,使用哪种工具没有什么区别,因此,我将演示停止使用的工具:

- bgp.he.net

- www.ididb.ru

bgp.he.net-看起来很笨拙,但是显示任何自治系统上的数据。

ididb.ru主要致力于收集有关Runet自治系统的信息。

如果找到了属于公司的自治系统,则通过shodan运行所有ip并收集有关服务版本的尽可能多的信息是有意义的。

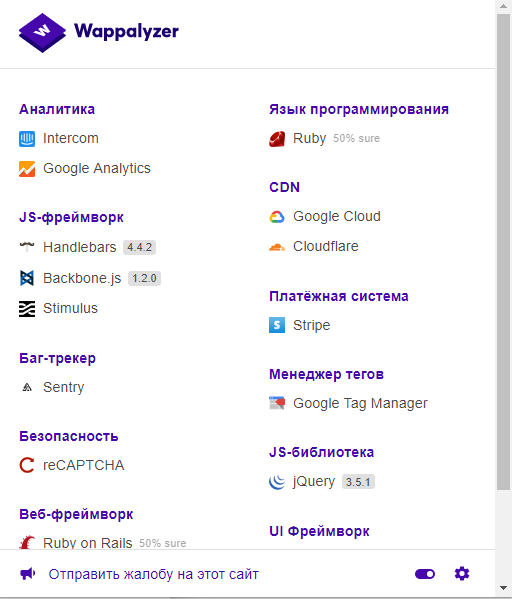

要分析有关构建站点的技术的定义,可以使用Wappalyzer浏览器扩展。该工具通常会检测版本,因此,您也可以为其选择漏洞。

我们进入最后阶段-搜索隐藏的目录和站点文件。这是哪里:

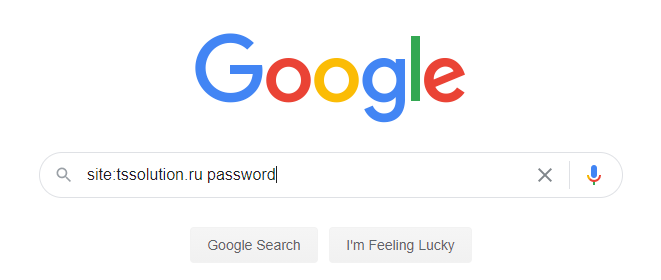

- 谷歌傻瓜

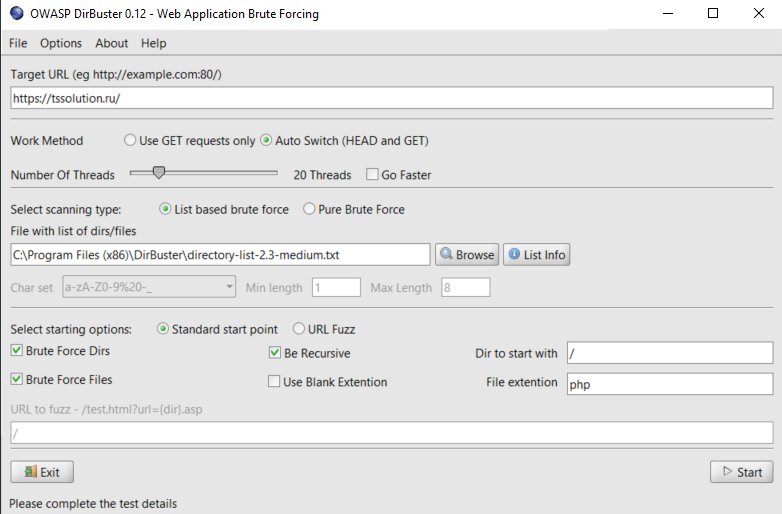

- DirBuster

Google Dork查询是对搜索引擎的棘手查询,有助于揭示公开但隐藏的数据。在Internet的广阔环境中,有足够的信息说明如何“正确地”对搜索引擎进行查询以获取必要的信息。安德烈·马萨洛维奇(Andrey Masalovich)清楚地表明了这一点。

反过来,DirBuster是一个工具,用于查找您忘记从公共访问中删除或错误添加的隐藏目录和文件。它具有多个内置字典供搜索。建议使用directory-list-2.3-medium词典来优化所用时间与消耗时间的比率。

使用这些工具时,有很多信息需要分析,但通常会付出努力。

热门课程/教学用书

- OSINT简介视频课程

- OSINT和竞争情报认证课程

- 我建议您在YouTube上观看前一课程的老师Masalovich Andrey Igorevich的演讲录音。他是该领域的真正专业人士,他会讲很多有趣的事情。我还建议您熟悉他的网站,在该网站上您可以找到有关此主题的大量视频和书籍。

我们发现OSINT的5大问题

在我的实践中,我成功了:

- , . , , ? .

- , “”. — . .

- RDP, FTP, SSH NTP , . , brute force . , ..

- . , , — .

- . , : , ? , , . .

因此,我们看到开源信息可以成为攻击企业基础架构的跳板。有必要定期检查组织从潜在攻击者的角度来看的情况,并在可能的情况下隐藏此信息。

如果您自己不能做OSINT怎么办?

我们可以为您的组织免费进行OSINT,请联系。

如果您对此主题感兴趣,请继续关注我们的频道(Telegram,Facebook,VK,TS解决方案博客)!