无论公司做什么,DNS安全都应该是其安全计划的组成部分。命名服务将主机名转换为IP地址,实际上被网络上的所有应用程序和服务使用。

如果攻击者获得了组织DNS的控制权,则他可以轻松地:

- 转移对公共领域中资源的控制

- 重定向传入的电子邮件以及Web请求和身份验证尝试

- 创建并验证SSL / TLS证书

本指南从两个角度介绍了DNS安全性:

- 持续监控和控制DNS

- 新的DNS协议(例如DNSSEC,DOH和DoT)如何帮助保护传输的DNS查询的完整性和机密性

什么是DNS安全性?

DNS安全有两个重要部分:

- 确保将主机名转换为IP地址的DNS服务的整体完整性和可用性

- 监视DNS活动以识别网络上任何地方的潜在安全问题

为什么DNS容易受到攻击?

DNS技术创建于Internet的早期,远没有任何人想到网络安全。DNS无需身份验证或加密即可工作,盲目处理任何用户的请求。

在这方面,有很多方法可以欺骗用户并伪造有关将名称实际转换为IP地址的位置的信息。

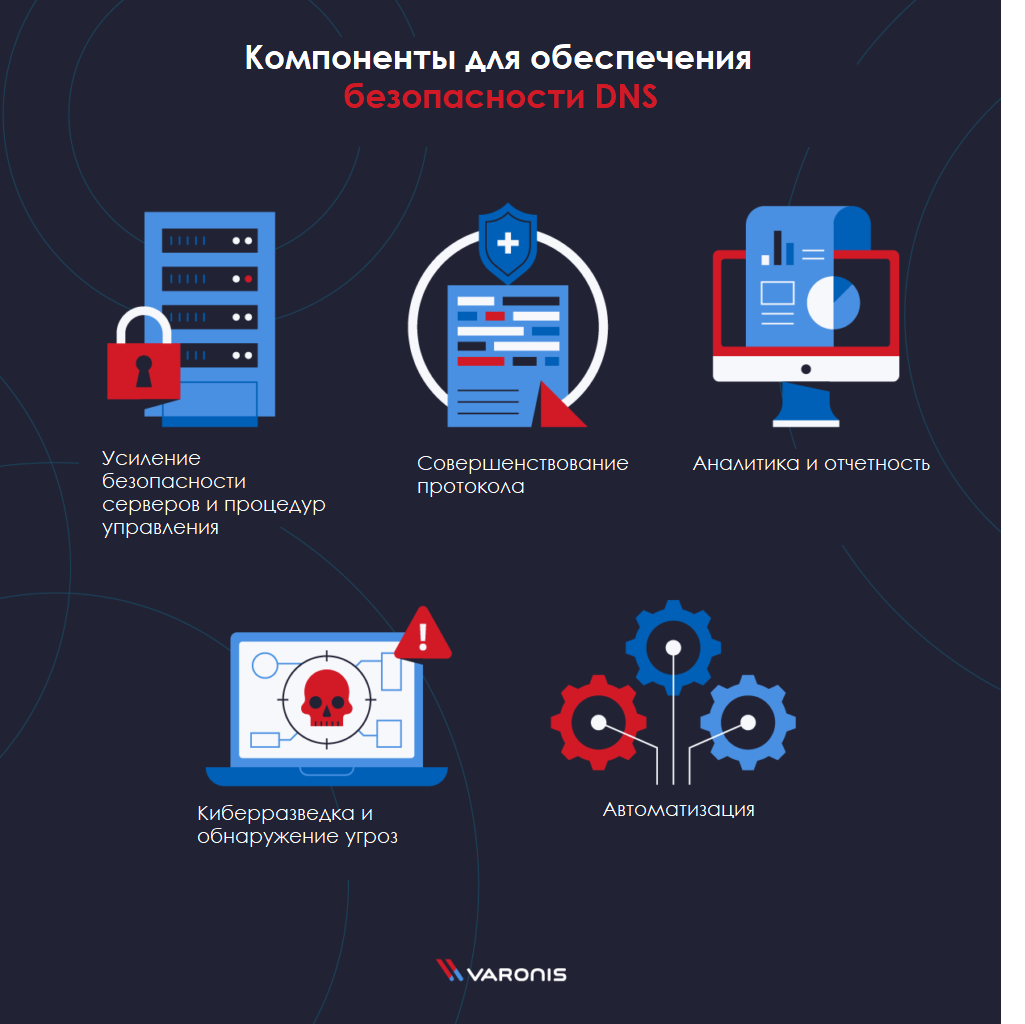

DNS安全问题和组件

DNS安全性由几个主要组成部分组成,必须考虑每个主要组成部分以确保完全保护:

- 强化服务器和管理过程:建立服务器安全性并创建标准的调试模板

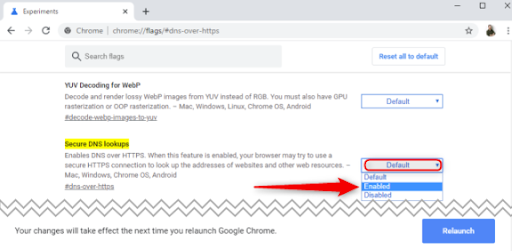

- 协议增强:实施DNSSEC,DoT或DoH

- 分析和报告:在调查事件时,将DNS事件日志添加到SIEM系统以获取其他上下文

- 网络情报和威胁检测:订阅活跃的威胁情报频道

- 自动化:创建尽可能多的脚本以使流程自动化

以上高级组件只是DNS安全冰山的一角。在下一节中,我们将仔细研究您需要了解的更具体的用例和最佳实践。

DNS攻击

- DNS欺骗或缓存中毒:利用系统漏洞来管理DNS缓存以将用户重定向到其他位置

- DNS隧道:主要用于绕过针对远程连接的保护

- DNS劫持:通过更改域注册商将常规DNS流量重定向到另一台目标DNS服务器

- NXDOMAIN攻击:通过发送不适当的域请求以获取强制响应,对权威DNS服务器进行DDoS攻击

- : DNS- (DNS resolver) ,

- : DDoS- , , DNS-

- : - DNS-

- - : , , , -

DNS

以任何方式使用DNS攻击其他系统的攻击(即更改DNS记录不是最终目标):

- 快速通量

- 单通量网络

- 双通量网络

- DNS隧道

DNS攻击

攻击者从DNS服务器返回攻击者所需的IP地址的攻击:

- DNS欺骗或缓存中毒

- DNS劫持

什么是DNSSEC?

DNSSEC-域名服务安全模块-用于验证DNS记录,而无需了解每个特定DNS请求的常规信息。

DNSSEC使用数字签名密钥(PKI)来确认域名查询的结果是否来自有效来源。

实施DNSSEC不仅是行业最佳实践,而且可以有效避免大多数DNS攻击。

DNSSEC的工作方式

DNSSEC的工作方式与TLS / HTTPS相似,使用公钥和私钥对对DNS记录进行数字签名。流程概述:

- DNS记录使用一对私钥和私钥签名

- DNSSEC响应包含请求的条目以及签名和公钥

- 然后使用公钥比较条目和签名的真实性

DNS和DNSSEC安全

DNSSEC是用于检查DNS查询完整性的工具。它不影响DNS机密性。换句话说,DNSSEC可以使您确信DNS查询的答案没有被欺骗,但是任何攻击者都可以在将这些结果发送给您时看到它们。

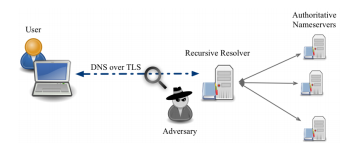

DoT-TLS上的DNS

传输层安全性(TLS)是一种加密协议,用于保护通过网络连接传输的信息。一旦在客户端和服务器之间建立了安全的TLS连接,传输的数据就会被加密,并且任何中介都无法看到。当请求发送到安全的HTTP服务器时,

TLS最常在Web浏览器中用作HTTPS(SSL)的一部分。

TLS上的DNS(TLS上的DNS,DoT)使用TLS协议为常规DNS请求加密UDP通信。

用纯文本加密这些请求有助于保护发出请求的用户或应用程序免受多种攻击。

- MitM或“中间人”:无需加密,客户端和权威DNS服务器之间的中间系统就可能响应请求向客户端发送虚假或危险信息

- 间谍和跟踪:无需加密请求,中间系统很容易查看特定用户或应用程序正在访问哪些站点。尽管仅靠DNS不可能找到站点上的特定访问页面,但是对所请求域的简单了解就足以构成系统或个人的配置文件

资料来源:加州大学尔湾分校

DoH-HTTPS上的DNS

HTTP上的DNS(HTTP上的DNS,DoH)是Mozilla和Google共同推广的实验性协议。它的目标类似于DoT,即通过加密DNS请求和响应来增强Internet上人们的隐私。

标准DNS查询通过UDP发送。可以使用Wireshark之类的工具跟踪请求和响应。 DoT会对这些请求进行加密,但是它们仍将网络上的UDP流量识别为相当清晰。

DoH采用不同的方法,并通过HTTPS连接发送加密的主机名解析请求,该请求看起来像网络上的任何其他Web请求。

这种差异对系统管理员和将来的名称解析都具有非常重要的意义。

- DNS过滤是一种常见的方法,可以过滤Web流量以保护用户免受网络钓鱼攻击,传播恶意软件的站点或公司网络上其他可能有害的Internet活动。DoH绕过这些过滤器,有可能使用户和网络面临更高的风险。

- 在当前的名称解析模型中,网络上的每个设备都在一定程度上从同一位置(从指定的DNS服务器)接收DNS请求。DoH,尤其是其Firefox实施表明,这种情况将来可能会改变。计算机上的每个应用程序都可以从不同的DNS来源检索数据,从而使故障排除,安全性和风险建模变得更加困难。

资料来源:www.varonis.com/blog/what-is-powershell

TLS上的DNS和HTTPS上的DNS有什么区别?

让我们从基于TLS的DNS(DoT)开始。这里的主要焦点是原始DNS协议不会更改,而只是通过安全通道安全地传输。在发出请求之前,DoH将DNS设置为HTTP格式。

DNS监视警报

有效监控网络上DNS流量中是否存在可疑异常的能力对于及早发现漏洞至关重要。使用Varonis Edge之类的工具将使您能够掌握所有重要指标并为网络上的每个帐户创建配置文件。您可以自定义警报的生成,这些警报是在特定时间段内发生的一系列操作的组合。

监视DNS更改,帐户位置,首次使用和访问敏感数据以及下班时间活动只是可以比较以提供更广泛的发现图景的一些指标。