同事们,下午好!我们继续阅读Group-IB专门针对信息安全解决方案的系列文章。在上一篇文章中,我们简要介绍了一种全面的解决方案,可以防止来自Group-IB的复杂网络威胁。这篇文章将重点介绍威胁检测系统(TDS)传感器模块。回想一下,TDS Sensor是一个模块,用于在网络级别上深入分析网络流量和检测威胁,以及与TDS软件包中包含的各种子系统集成。在本文中,我们将从功能部件和实现体系结构的角度来考虑产品。

TDS传感器

TDS Sensor是一个TDS产品模块,旨在分析传入和传出的数据包。通过使用自己的签名和行为规则,Sensor可以检测到受感染设备与攻击者的命令中心,一般网络异常以及异常设备行为的交互。签名和ML模型的数据库会不断更新-基于法医专家的调查以及基于网络情报系统的信息。

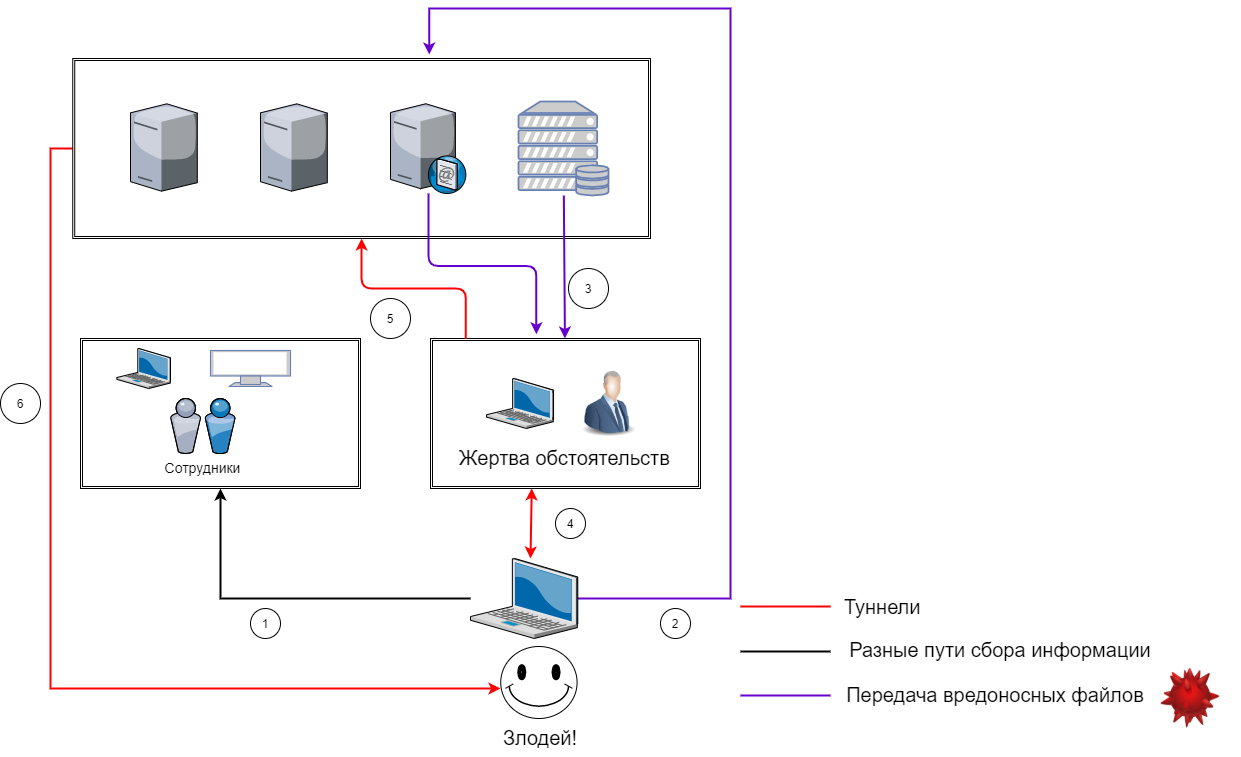

由于TDS传感器是一种防APT解决方案,因此它旨在检测目标攻击和网络异常。这不是IPS类解决方案,它并非旨在检测端口扫描,暴力检测或SQL注入尝试。需要防御目标攻击的组织已经需要在其基础架构中拥有IPS / IDS解决方案。反APT解决方案的一个显着特征是检测尝试将一些数据传输到外围,与攻击者的命令中心(Command&Control,CnC)进行通信以及恶意文件的传输。因此,签名是专门为此特定流量而设计的。为了清楚起见,让我们看一个针对性攻击方案的例子。

APT攻击

APT攻击方案:

- 攻击者收集要渗透的有关组织及其员工的数据。来自各种开放式和封闭式Internet来源的最常用的社会工程方法和数据;

- , . , . , — , . ;

- . shell code, . . , , IPS/IDS , ;

- 该恶意软件执行并与攻击者的命令和控制服务器(C&C)通信。而且,此流量可能看起来合法,例如https会话或ssl隧道;

- 接下来是攻击者的行为在网络上的传播,直至访问组织的宝贵信息资产;

- 最后,攻击者可以访问他一直以来一直尝试访问的数据。它也会看起来像合法流量。

现在让我们看一下如何保护自己免受上述方法的侵害:

- 对公司员工进行数字素养培训。还进行模拟攻击,以培训员工和信息安全专家。以及通过组织和技术方法应对受控区域外的信息泄漏;

- (NGFW) anti-APT . , “” , . . , , ;

- , , . . . , , , , ;

- C&C . IPS/IDS . 2 : antibot anti-APT . , ;

- — NGFW ( , ) anti-APT ( ). . . , , . anti-APT.

综上所述,结论本身表明,为了应对此类攻击,组织中的高级别信息安全性,需要精心构建的流量检查体系结构。尽管如此,仍有可能成功进行攻击,这就是为什么反APT解决方案越来越受欢迎的原因。让我们提出抗APT解决方案应涵盖的主要功能:

- 揭示受感染设备与网络犯罪分子的命令中心(签名和C&C域数据库)的交互;

- 检测公司网络中病毒和漏洞的传播(签名+异常检测);

- 病毒检测(在隔离的环境中扫描文件);

- 检测主机上的恶意活动(本地代理解决方案)。

第三点和第四点的解决方案将在后续文章中讨论,TDS Sensor涵盖了案例1和2。

接下来,让我们看一下TDS Sensor的功能及其检测恶意活动的功能。

TDS传感器测试

作为恶意流量的产生者,我们将使用Kali linux,它将攻击用户的网络。架子看起来像这样:

在企业网络上分发恶意软件和漏洞

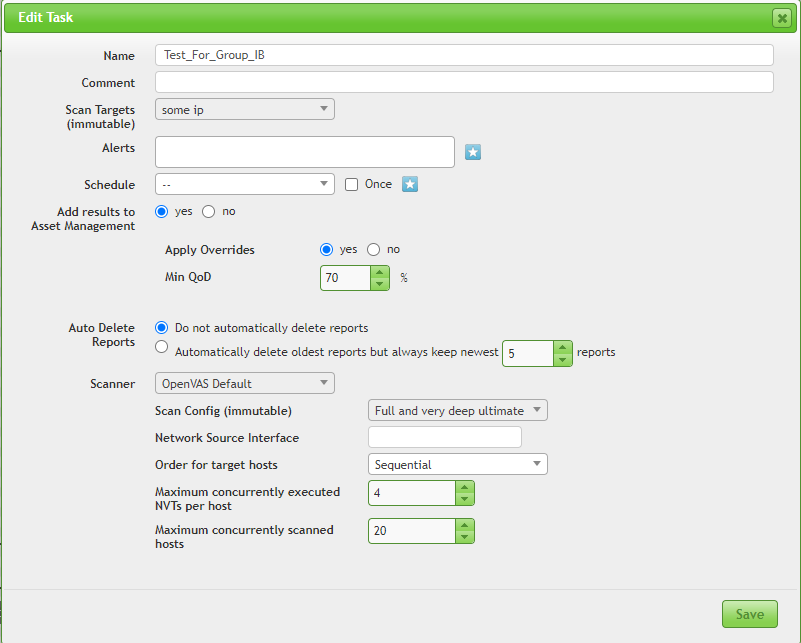

例如,为了测试漏洞利用检测,我使用Openvas扫描仪以完整且非常深的最终格式进行了主机扫描。此配置添加了危险的插件(试图利用各种漏洞),这些插件可能导致服务或系统中的可能故障。

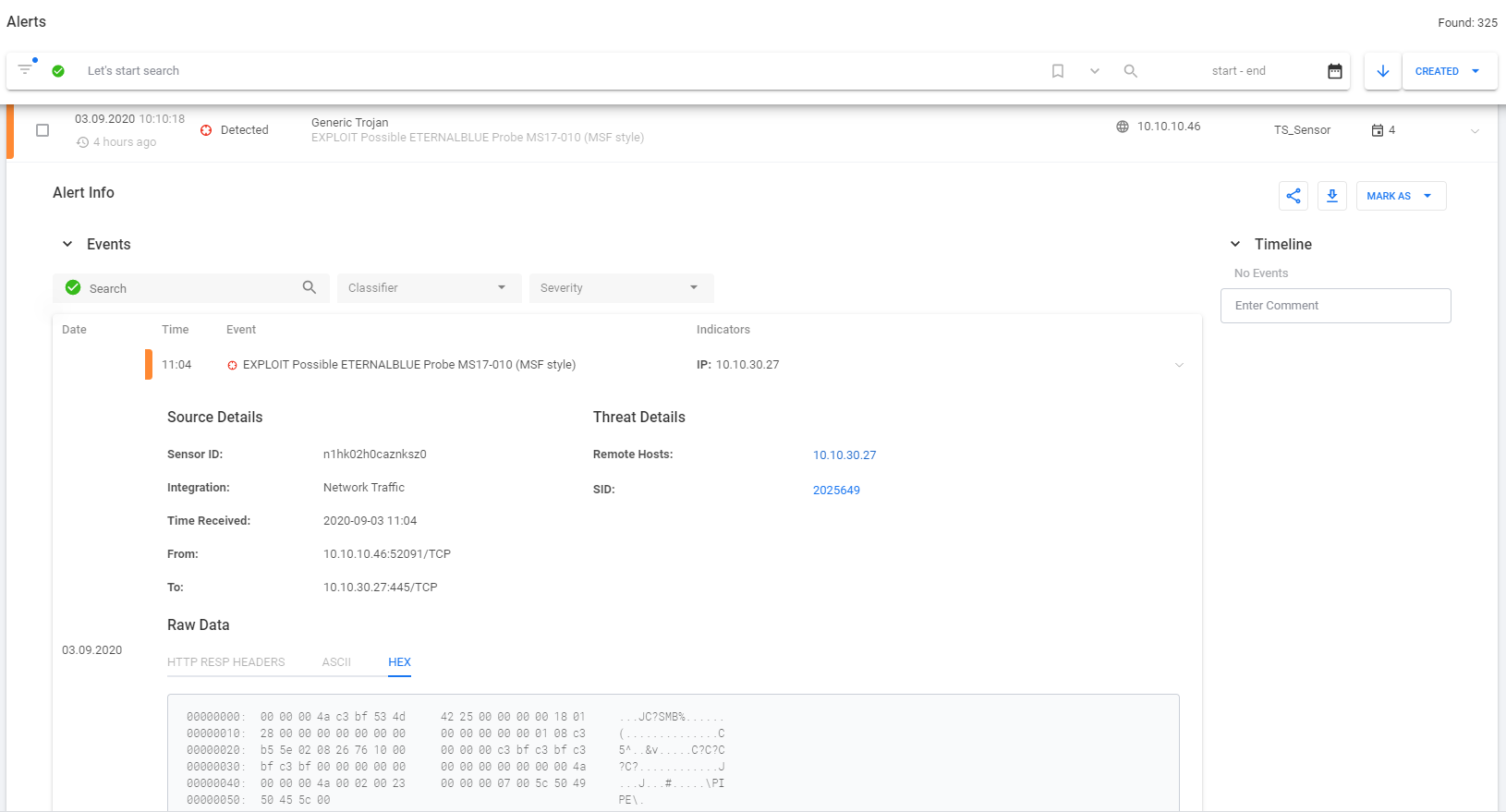

我们在TDS Huntbox中查看是否已触发TDS Sensor,以及是否已检测到任何事件(可单击图片): 已检测到漏洞利用-探索可能的ETERNALBLUE探针MS17-010(MSF样式),您可以在此处阅读更多详细信息。 您还可以从Group-IB执行测试。 为此,请访问网站threattest.group-ib.tech。

从布局开始检查。控制台中提供了无害恶意软件的描述:

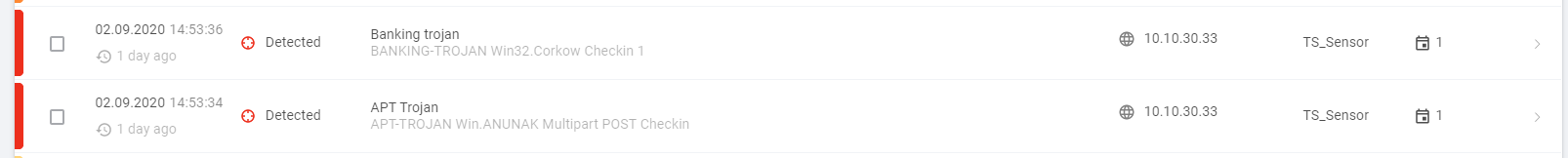

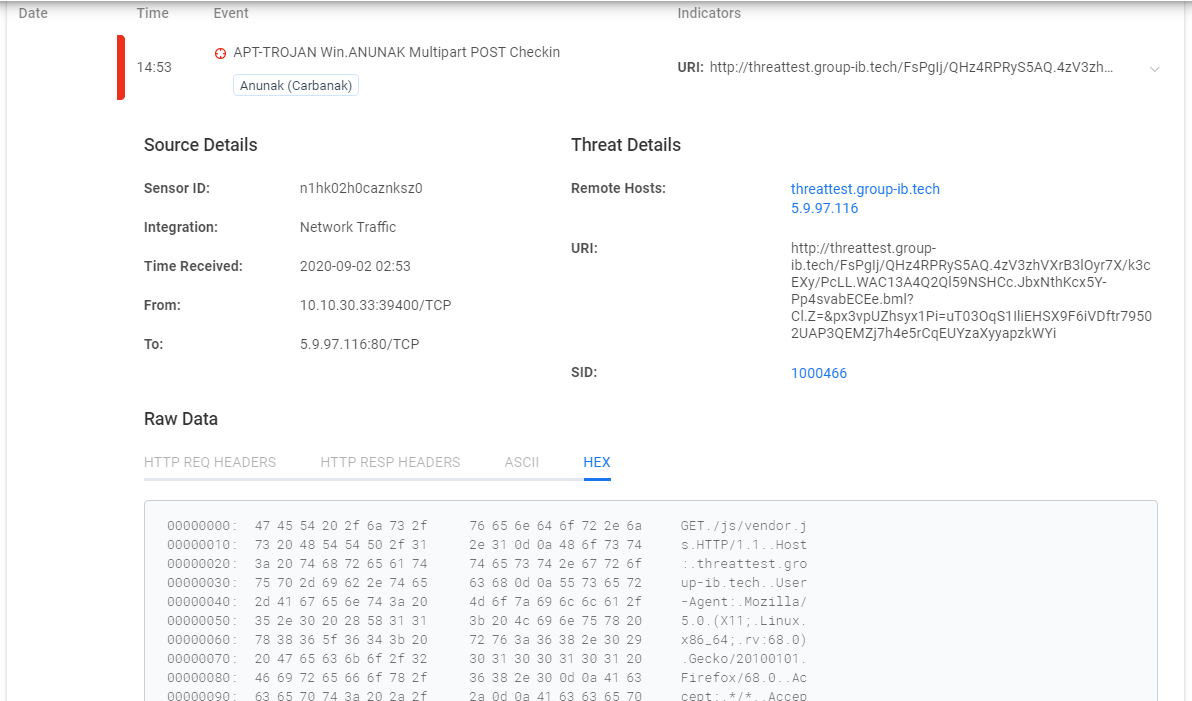

我们查看对TDS Huntbox的反应(图片可单击): 您可以看到更详细的描述(图片可单击):

受感染设备与网络犯罪指挥中心的交互

作为测试,我们仅尝试切换到属于一个或另一个组的用作CnC中心的域。

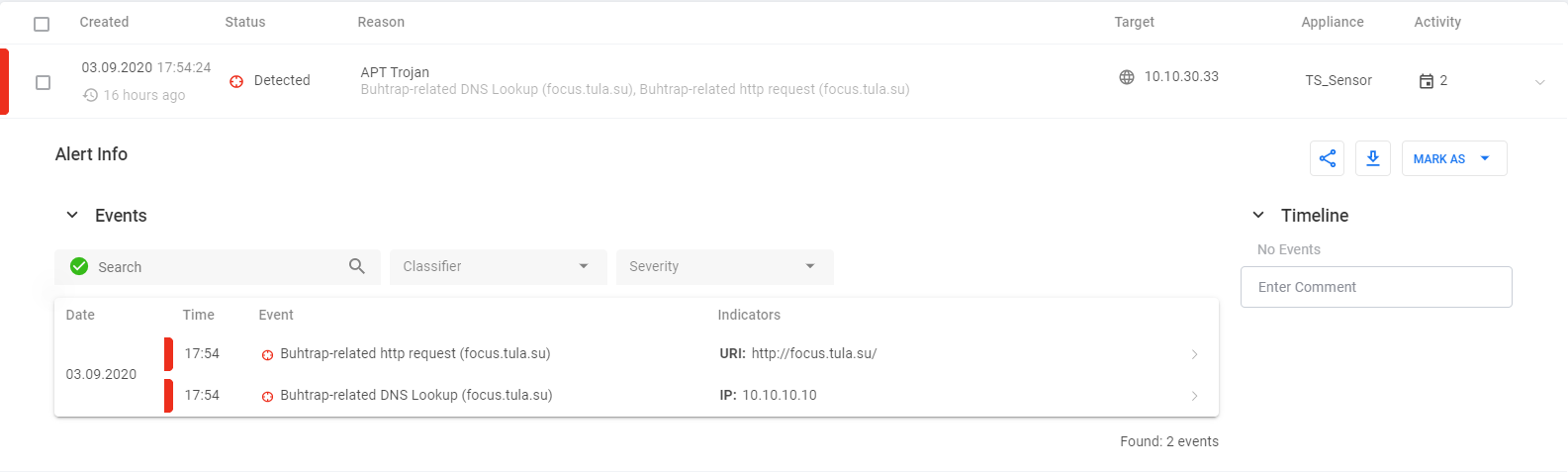

我们在TDS Huntbox上检查是否发生了事件(图片可单击): 如您所见,系统首先将请求记录到dns服务器-DNS查找,然后转到恶意站点。 在试用系统时,重要的是将TDS安装在具有有效威胁的组织基础结构中,而不仅仅是综合测试。该项目的重要部分是模块在基础架构中的正确位置,然后我们将考虑几种典型的安装方案。

实施架构

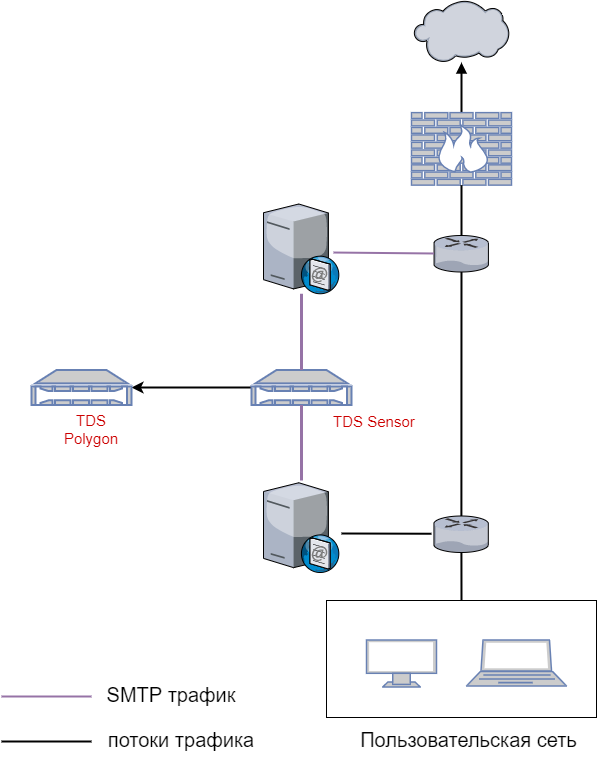

下图显示了所有TDS模块的典型操作方案:

如您所见,几乎来自关键段的所有流量都被镜像到TDS传感器上。该模块是整个解决方案的组成子系统,涵盖了网络中最危险的部分,恶意文件最有可能通过该部分到达-它检查邮件,文件存储,内部和外部流量。设备以镜像模式运行,因此解决方案不能影响合法流量中涉及的进程。接下来,让我们看一下用例。

检查邮件

支持多种用于行为分析的电子邮件接收方法:

- 通过SMTP接收信件;

- 使用盲抄机制(BCC)接收信件

通过SMTP接收电子邮件

TDS Sensor充当邮件传输代理(或SMTP中继),通过SMTP接收所有传入邮件的副本,或站在邮件服务器之间的切入区中。在后一种情况下,可以阻止带有恶意附件的电子邮件。

使用盲抄机制(BCC)接收信件

通过这种集成,将创建一个额外的邮箱,所有传入邮件都将复制到该邮箱。TDS Sensor连接到准备好的邮箱,并收集信件进行分析。

文件存储分析

该模式意味着使用TDS Polygon对文件存储中存储的和/或修改的文件进行行为分析。使用TDS Sensor模块实现到存储的连接,并支持使用文件对象的两个选项:

- 扫描所有存储的对象,包括可变对象或请求访问的对象;

- 从集成开始,仅扫描可变对象或需要访问的对象。

在更改对象和/或在根据请求将该对象发送给用户之前,TDS Sensor将下载文件并将其发送给TDS Polygon进行分析。收到判决后,已分析的对象将移回文件存储,或者,如果收到肯定判决(文件为恶意软件),则删除该对象。

当前支持以下集成协议:

- Web戴夫;

- 中小企业

- FTP;

- NFS;

加密流量分析

在APT攻击期间,用户会使用https协议以高概率接收受感染的文档或跟踪网络钓鱼链接。然后,特洛伊木马程序或Shellcode会与命令中心联系,并通过加密连接下载恶意软件或提供一个窗口以渗透基础结构。因此,如果不打开https连接,就无法确保信息安全过程。在TDS传感器上镜像加密的流量将使您无法了解会话中正在传输的内容。因此,需要一个TDS解密器,它将接管会话的解密和向TDS传感器的流量传输。

TDS解密器以如下方式嵌入客户端的网络流中:检测SSL / TLS会话的启动,替换它们的证书(中间人)并提供SSL流量的解密,从而提高受保护基础设施流量的可见性和控制级别。TDS Decryptor支持现代加密算法和标准,包括GOST(GOST2012-GOST8912-GOST8912,GOST2001-GOST89-GOST89);

您还可以将TDS Sensor与其他信息安全解决方案集成:

- 与ICAP-proxy / DLP集成*;

- 与SIEM和其他系统集成以分析信息安全事件。

- 与监控系统集成(SNMP监控)

该系统的一个非常有趣的功能是与CERT-GIB中的票务系统集成:

- ;

- Group-IB ;

- , .

:

在本文中,我们检查了TDS传感器检测APT攻击的功能。值得一提的是,单独使用此模块并不能提供针对APT攻击的全面保护;需要一种解决方案来扫描隔离环境中的所有文件和代理解决方案。通过使用所有系统模块及其在基础架构中的正确实现,您可以关闭所有级别的针对性攻击的威胁。剩下的就是快速响应所有重大事件。

将来,我们计划针对每个TDS模块分别发布详细的评论,并附上各种测试示例。因此,请继续关注(电报,Facebook,VK,TS解决方案博客),Yandex.Zen。你也可以看关节TS Solution和Group-IB的网络研讨会,有关工业设施的保护。