使通讯程序与通讯录中的联系人同步(联系人发现)是一项非常方便的功能。当新用户安装该应用程序时,会自动向其中添加大量联系人,如果某人首先安装了Messenger,则有关此操作的通知会发送给他的所有朋友。不幸的是,政府机构和其他攻击者可以使用此功能来追踪人员。现有的保护方法还不是很有效。

泄漏的规模是由维尔茨堡大学和达姆施塔特技术大学(德国)的专家估计的,这是历史上规模最大的研究。在三个Messenger中抓取电话号码:WhatsApp,Telegram和Signal。结果令人失望:WhatsApp和Signal大规模泄漏用户数量。

尽管Telegram对API请求的数量有非常严格的限制,但它也不是完全安全的。

封闭集交叉口协议

通过接触搜索而不公开信息,对于密码协议的私人组交集被使用(私人交集)。此技术计算一侧(“客户端”)的输入集与第二侧(“服务器”)的输入集的交集,以便客户端仅知道该交集,而服务器仅知道客户端的输入集的大小。

但是,这些协议目前对于具有数十亿用户的移动应用程序还不够有效。此外,PSI仍然不能完全解决所有隐私问题,因为它无法防止暴力攻击。

社交图泄露

在去年的USENIX Security 2019计算机安全会议上,一份报告证明了许多移动通讯程序(包括WhatsApp)通过将所有内容上传到服务器使查找联系人变得更加容易。用户通讯录中的联系人,然后将其存储在服务器上,即使找不到匹配项也是如此。因此,该服务可以通知用户有关新注册的联系人的信息,并为每个人建立完整的社交图。这些列补充了其他来源的信息。主要的隐私问题是联系信息可能会泄露给公众,并用于欺诈,歧视,勒索,声誉受损或警察调查。服务器也可能受到威胁,即使信使的开发人员自己没有出售积累的基础,这也会导致机密信息的泄露。

为了防御这种威胁,一些移动应用程序(包括Signal)对联系人进行哈希处理。不幸的是,电话号码的低熵使得它很容易反转(解密)哈希值,因此这种保护是无效的。

爬行

但是收集联系信息的主要方法是爬网。由于这些服务通常对新用户的注册没有限制,因此您可以在通讯簿中注册任意数量的带有随机联系人集的假帐户。因此,您可以检查数据库中每个电话号码的存在-并收集有关其所有者的可用信息。

服务不能完全阻止此类攻击,因为用户必须能够从服务器请求有关联系人的信息。唯一的防御方法是限制请求数(请参阅攻击描述部分中的下表)。

借助爬网,可以收集用户群。除了电话号码之外,该数据库还可以包括用户已指示的有关他自己的信息,并向所有人开放。数据库中将包含哪些信息取决于隐私设置。由于绝大多数用户不会更改默认设置,因此这方面也受Messenger开发人员的控制。

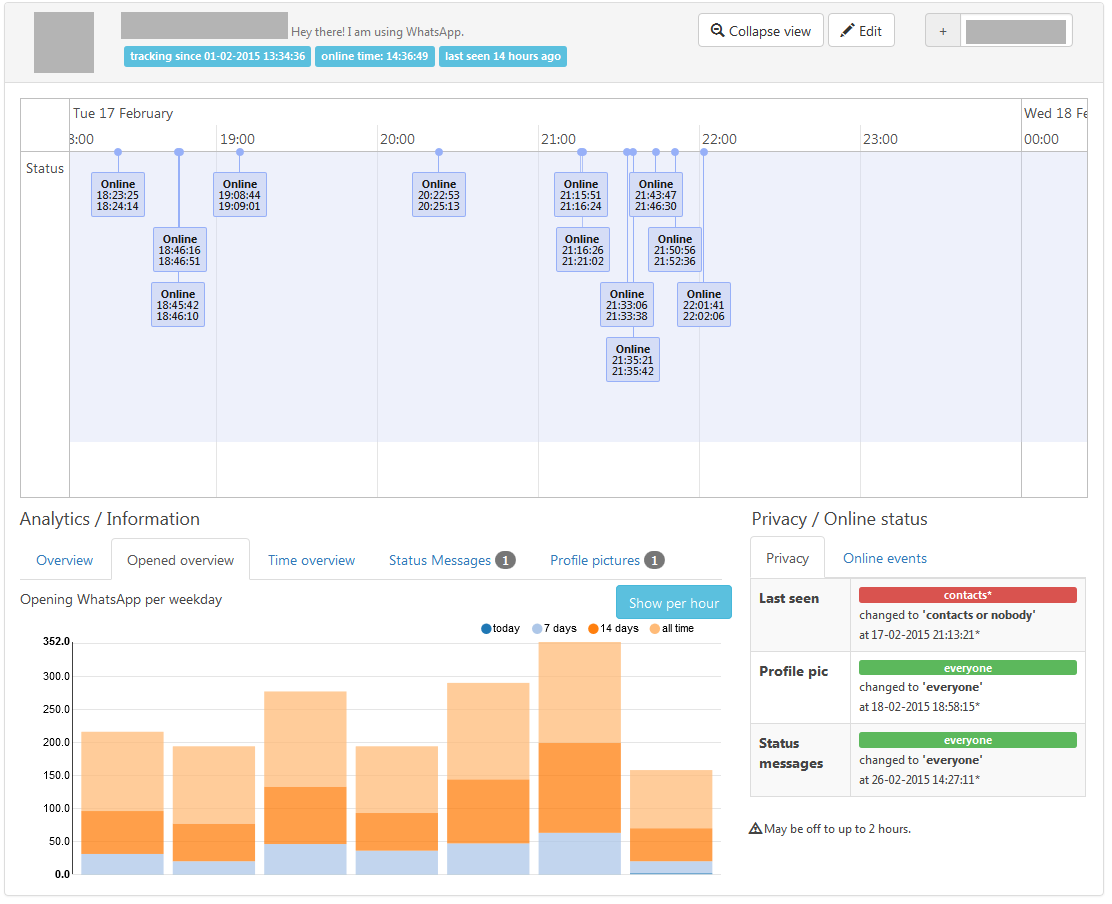

先前的科学研究表明,通过跟踪Messenger中的用户元数据(在线出现时间),可以建立准确的行为模型。

将此信息与其他社交网络和可公开获得的数据源进行比较,可以使第三方建立更详细的配置文件。

在商业中,从个人角度-勒索或策划犯罪,以及从国家角度-起诉公民,此类知识用于定向广告或欺诈。香港当局就是这样找出电报抗议团体成员的。 Telegram频道的数千名用户的数据已于2019年在俄罗斯发布(调查显示,数据来源是内务部)。

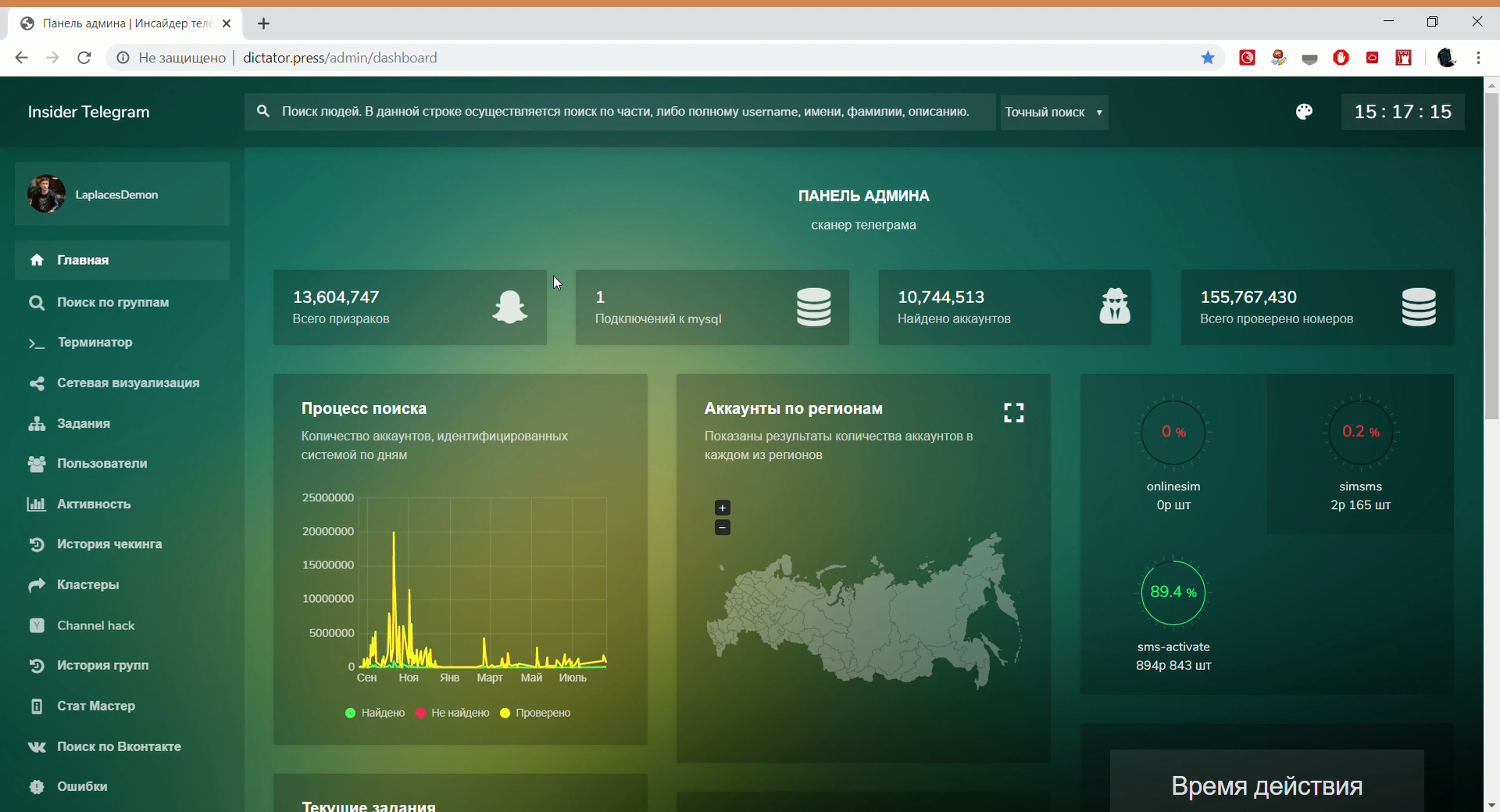

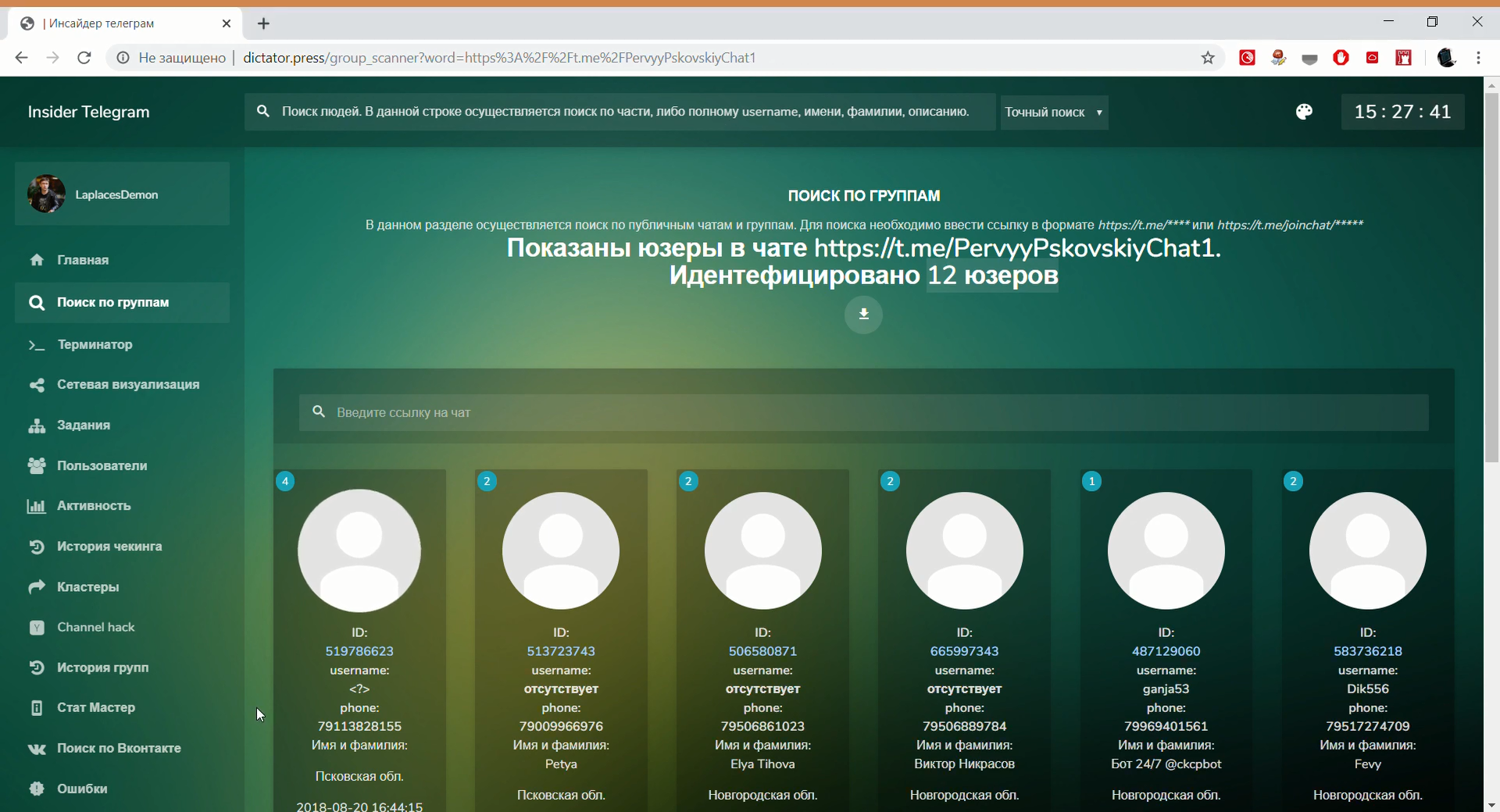

众所周知,Insider Telegram Deanonymizer程序正在为搜寻俄罗斯用户而工作。开发人员说,数字的枚举允许编译一个超过1000万用户的数据库。据称该服务显示了与电报帐户相对应的电话号码。

Insider Telegram是Laplace Demon系统的一部分(仅适用于法人和政府机构),有传言称存在类似的Cryptoscan系统和其他发展。

有证据表明,白俄罗斯的权力机构也开始使用与俄罗斯类似的爬网技术,因为电报现已成为公民的主要通信工具。

攻击信使:结果

德国研究人员在科学研究中已经证明了对即时通讯工具的两种攻击:

- 哈希反转:创建大型字典,其中包含世界上所有电话号码的所有可能哈希值,哈希猫中的蛮力,新设计的彩虹表。

- : 10% WhatsApp 100% Signal. .

| Signal | Telegram | ||

|---|---|---|---|

| 60 . | 120 . | 5 . + 100 | |

| UI Automator | () API | API | |

| 46,2 | 505,7 | 0,1 | |

| 10% | 100% | 0,02% | |

| 9,8% | 0,5% | 0,9% | |

| 5,0 | 2,5 | 908 | |

| () | 49,6 | 2,5 | 4,6 |

| : | |||

| — | |||

| — | |||

为了进行爬网,研究人员使用了适度的资源:

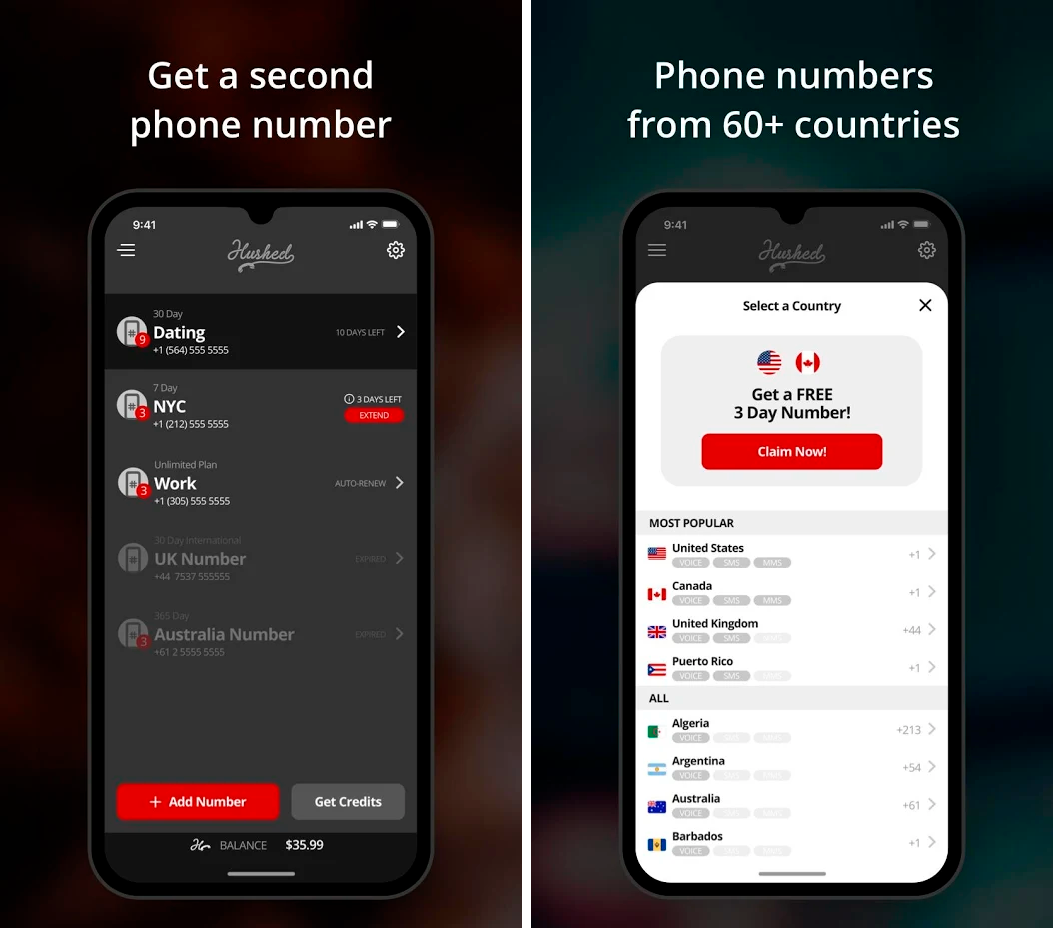

- 免费申请Hushed,用于使用新电话号码注册客户;

- 用于更改IP地址的VPN订阅;

- 一台带有多个Android设备模拟器的笔记本电脑。

为了抓取WhatsApp联系人,在模拟器中启动了一个官方应用程序,其界面与UI Automator框架进行了交互。首先,将60,000个电话号码插入设备的地址簿。如果其中之一已向WhatsApp注册,则将检索其个人资料数据。新的WhatsApp帐户是通过伪造的静音电话号码手动注册的。

与Telegram的通信是通过官方的TDLib库进行的,该库针对多种语言和平台发布。如果您集成了TDLib库并获得了身份验证令牌,那么可以轻松地将任何应用程序作为Telegram客户端传递。

为Signal编写了Python脚本,用于发送注册请求和查找联系人。

研究人员发现了每个Messenger中请求数量的限制,以及许多其他有趣的事实。例如,电报API泄漏机密的元数据,包括有关的电话没有登记在电报和有关(见变量说明谁在他们的通讯录该未登录的用户数

importer_count中电报API文档)。

WhatsApp和Telegram以明文形式(通过加密通道)传输联系信息。 WhatsApp以明文形式存储服务器上的注册用户数,并在MD5中对未注册用户数进行哈希处理。

Signal不会在服务器上存储来自用户通讯录的联系人。而是,每个客户端定期将其所有联系人的哈希发送到服务器,以检查注册用户的数据库。但是这些哈希值很容易破解。

结论

在一份科学论文中,研究人员量化了攻击者为大规模收集敏感用户数据所做的努力。不幸的是,即使攻击资源相对较少,这仍然是可能的。

现在,有50%的WhatsApp用户在公共领域张贴了其帐户的照片,还有90%的“关于我”信息已打开。有趣的是,安全和私人Messenger信号的用户中有40%已完全打开WhatsApp配置文件。

在这项工作发表之前,结果已发送到WhatsApp,Signal和Telegram。 Signal已确认该问题,减少了请求限制,并承诺将实施其他反爬网方法。 Facebook为其发现的漏洞向研究人员悬赏,并为同步WhatsApp联系人部署了改进的保护措施。最终,Telegram开发了针对已建立限制内的数据抓取的其他对策。现在,系统正在尝试根据特定条件确定数字基数的爬网-并在20-100匹配而不是5000之后将其阻止。

今天,Telegram是对抗用户爬网的最佳信使。 2019年香港抗议活动后,抗议团体用户的个人数据泄露电报具有严格的限制和超时,这使得爬网成为一项非常困难的技术任务。

作者认为,当前对用户最有效的保护措施是修改其隐私设置。保留默认值是非常不可取的。为了在政府监视下达到最大的安全性,最好在信使中注册带有伪造号码的帐户。

广告

保护VDS以便订购,您只需要您的电子邮件,而无需其他个人数据!我们使用最新的品牌硬件,每台服务器都受到可靠的保护,免受DDoS攻击。