在强制门户网站的背景下,“中间人袭击”的主题与世界一样古老。通常,我们正在谈论使用其自己的Captive门户提高伪造的无线访问点。今天,我将展示一个完全不同的攻击媒介,其不仅限于WiFi,而且也适用于有线以太网。

陷阱门户的范围很广,但如今,门户通常是一种识别公共场所中希望在公共WiFi网络中使用Internet的用户的方法。

作为Internet访问的直接管理者,此网络服务具有阻止或跳过客户端连接的能力。一旦进入由门户隔离的网络,客户端必须以某种方式了解访问Internet所需的预授权。从强制门户网站的侧面可以执行以下步骤:

- 发送HTTP重定向到所有“打开的”客户端Web请求。

- 用门户网站的IP地址响应所有DNS请求。

- 将所有Web流量大致重定向到门户页面。

在客户端,还存在用于检测陷阱门户的辅助机制。它们针对操作系统和浏览器而有所不同,但是算法通常是相似的-解析特定域并检查文件的可用性。

对于Windows Vista \ 7 \ 8这张支票- www.msftncsi.com/ncsi.txt

对于Windows 10 - www.msftconnecttest.com/connecttest.txt

对于iOS - www.apple.com/library/test/success.html

Android和Chrome对其域之一发出请求/ generate_204。

这里的关键是使用裸HTTP。这样做是为了使Captive Portal能够将重定向发送到客户端到授权页面。

现在,我将描述如何仅使用Intercepter-NG创建Captive Portal并进行MiTM攻击。

让我们针对测试选择的目标使用ARP欺骗,假设它是Windows10。然后,我们需要像真正的门户网站陷阱一样,将目标与Internet隔离。在这种情况下,足以以浏览器的形式启用SSL MiTM和“ Internet”,并且在其工作中使用HTTPS的所有服务将停止运行,因为信任SSL证书会出现问题。

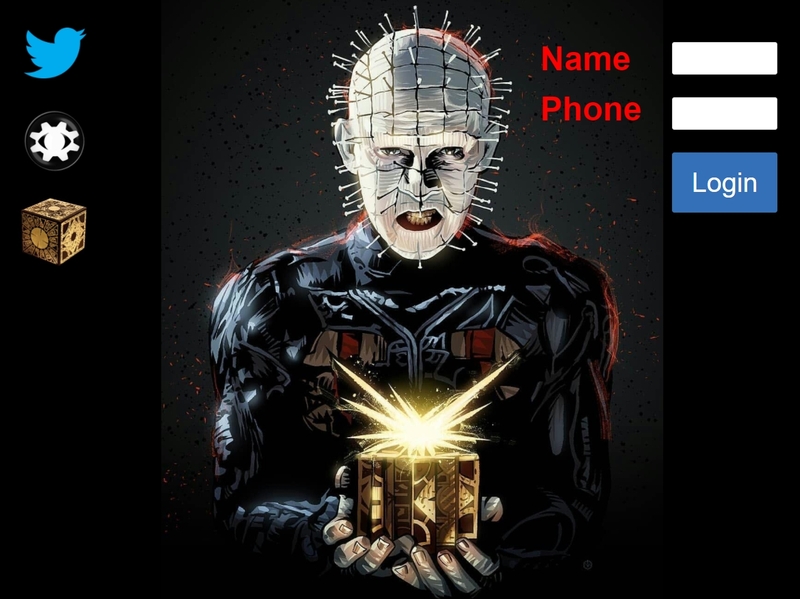

面对HTTPS的不可访问性,目标将启动先前描述的连接验证机制。特别是对于Captive Portal的实现,在Intercepter中添加了用于此类检查的处理程序,因此,它将向目标发送重定向到其自己的IP地址。在拦截器的FATE模式下,使用了一个简单的Web服务器,您还可以在其中选择带有门户页面的模板。结果,目标将被发送到我们创建的门户。

以下是一些有趣的观点:

1. Windows在后台运行许多不同的网络进程。如果在其执行期间发生连接失败,则可以启动用于确定网络状态的机制。受到攻击的Windows将捕获Intercepter的重定向并通过我们的门户打开浏览器。想象一下这种情况:用户会话被阻止,用户返回工作场所,登录-并且攻击者的网页立即在屏幕上弹出。

2.发生攻击,目标打开Chrome并尝试登录Google。检测到SSL错误,因为启用MiTM,然后Chrome发送一个请求/ generate_204-拦截器以重定向响应,然后Chrome在新标签页中打开门户页面。

该技术在任何给定时间都可以在无线和有线网络上运行,而不仅仅是在连接到网络之后。在Android智能手机上进行了几次测试-飞行正常。对于Apple,目前尚不清楚,在iOS 12和13版本上,在阻止HTTPS时未找到诊断HTTP请求,将来有可能解决此问题。

该MiTM门户的范围仅受想象力的限制。下一个视频片段中提供了更多细节和完整演示。它显示了用户输入的拦截,使用SSL Strip和HSTS欺骗的Twitter授权以及SSL授权Vkontakte的拦截。

→可以在Github上下载更新的程序集

。可用电报聊天。