来源

物联网中的S代表安全性我们已经不止一次写过关于Shodan的文章,包括这里。我想再次建议您浏览一下此工具的功能及其操作原理。我想马上保留一下,对于信息安全领域的研究人员而言,这种搜索引擎的情况是非常经典的-该工具既可以出于善意的目的使用,也可以在法律以外的地方使用。

免责声明:

使用搜索引擎本身不受惩罚。成功进入新加坡某油站节点的打开控制面板并尝试打开风门已经受到惩罚。不友好的人可以来敲门。因此,要合理并尊重他人的空间。我们反对将Shodan用于研究目的或分析我们自己的系统以外的其他用途。

我建议再次遍历此搜索引擎的功能,其语法的特殊性,并尝试找到一些有趣的东西。而且,不要在其他人的网络打印机上打印《战争与和平》。

人们很粗心

通道变成了千兆比特,出现了ZMap之类的工具,该工具可以在几分钟内扫描整个IPv4地址阵列。而且,仍然有很多人真诚地确定,如果您不向任何人透露所提供的服务,那么您就不会为它的保护而烦恼。

不幸的是,如果发现了一些有趣的东西,很快就会自动出现自动机器人,然后是真正的人。我忘记在适当的时候关闭vsftpd,这是我提出的一段时间。结果,一个月后,我惊讶地发现带有垃圾邮件的文本文件,一些小的加密档案以及类似的乐趣在里面经常出现并消失。

如果问题只限于初级管理人员和可以原谅粗心大意和缺乏资格的普通人,那么我根本无法证明故意将后门程序嵌入其硬件产品的公司是合理的。流行的海康威视和大华IP摄像机就是典型的例子。 D-link路由器,华为和其他制造商也有类似的故事。

随着物联网的出现,以其“安全”的实施方法,一切都变得完全令人难过。在这里,您可以使用不带密码的智能灯泡,这些灯泡可以通过HTTP与外部Internet配合使用。甚至像东莞迪奇一样,将用于攻击您内部基础设施的机器人吸尘器... 通常这很有趣-漏洞CVE-2018-10987和CVE-2018-10988允许获得root权限,接管设备的控制,驱动到所需的位置并从设备的红外摄像头接收图像。

LG Hom-Bot也 发生了类似的故事,攻击者可以拦截控制并使用无辜的吸尘器作为入侵他人网络的指向。

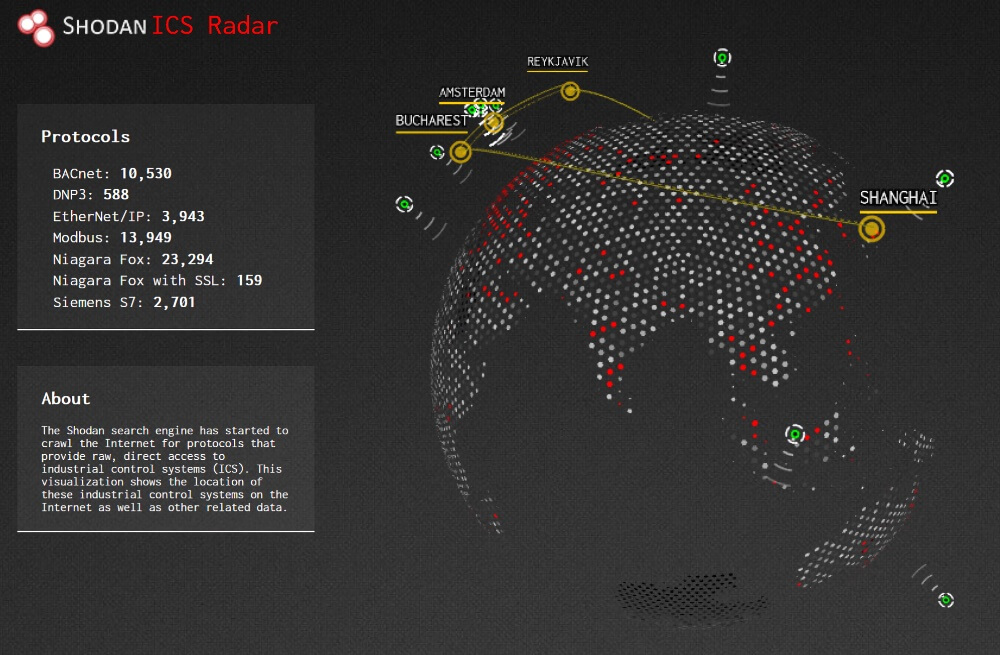

Shodan如何运作

Shodan出现时,情况发生了很大变化。好吧,事实上,所有漏洞仍然存在,但至少有机会评估特定灾难的规模并尝试联系供应商以消除漏洞。 Shodan本质上是nmap -sV在整个IPv4范围和搜索引擎结果中的混合体。爬网程序会仔细扫描整个Internet,尝试连接到开放的端口,并使用指纹识别这些端口背后的服务。

“ vuln:cve-2014-0160”的搜索结果示例。

与搜索结合使用,可以在下一个漏洞发布后快速估算出易受攻击的软件版本数。

每个帖子的数据都存储在开发人员称为标题的结构中。看起来是这样的:

{

"data": "Moxa Nport Device

Status: Authentication disabled

Name: NP5232I_4728

MAC: 00:90:e8:47:10:2d",

"ip_str": "46.252.132.235",

"port": 4800,

"org": "Starhub Mobile",

"location": {

"country_code": "SG"

}

}根据收到的信息量,标语可以包含更多可以过滤和搜索的字段。默认情况下,仅搜索数据字段,部分原因是出于安全原因。根据应用程序,服务器或设备的类型,数据字段在不同的标题中将有很大的不同。

HTTP/1.1 200 OK

Server: nginx/1.1.19

Date: Sat, 03 Oct 2015 06:09:24 GMT

Content-Type: text/html; charset=utf-8

Content-Length: 6466

Connection: keep-alive这就是HTTP服务器的典型数据字段的外观。您可以查看主要参数和版本。

Copyright: Original Siemens Equipment

PLC name: S7_Turbine

Module type: CPU 313C

Unknown (129): Boot Loader A

Module: 6ES7 313-5BG04-0AB0 v.0.3

Basic Firmware: v.3.3.8

Module name: CPU 313C

Serial number of module: S Q-D9U083642013

Plant identification:

Basic Hardware: 6ES7 313-5BG04-0AB0 v.0.3这就是更不寻常的工业控制器Siemens S7的外观。在此阶段,什么设备可以在Internet上停留并进入搜索结果已经有点令人恐惧。另一方面,通过默默无闻的安全性还没有帮助任何人。

典型的用例假设您对数据字段进行一般查询,然后使用大量过滤器完善搜索。请求的格式如下所示:

nuclear reactor filtername1:value filtername2:value filtername3:value

请注意,冒号后面没有空格。在这种情况下,首先,将选择在常规数据字段中包含“核反应堆”的所有记录,然后依次应用所有列出的过滤器以缩小搜索对象的范围。此处

提供了完整的过滤器列表。同时,某些部分仅适用于付费帐户,例如“标签”和“漏洞”。

尝试搜寻

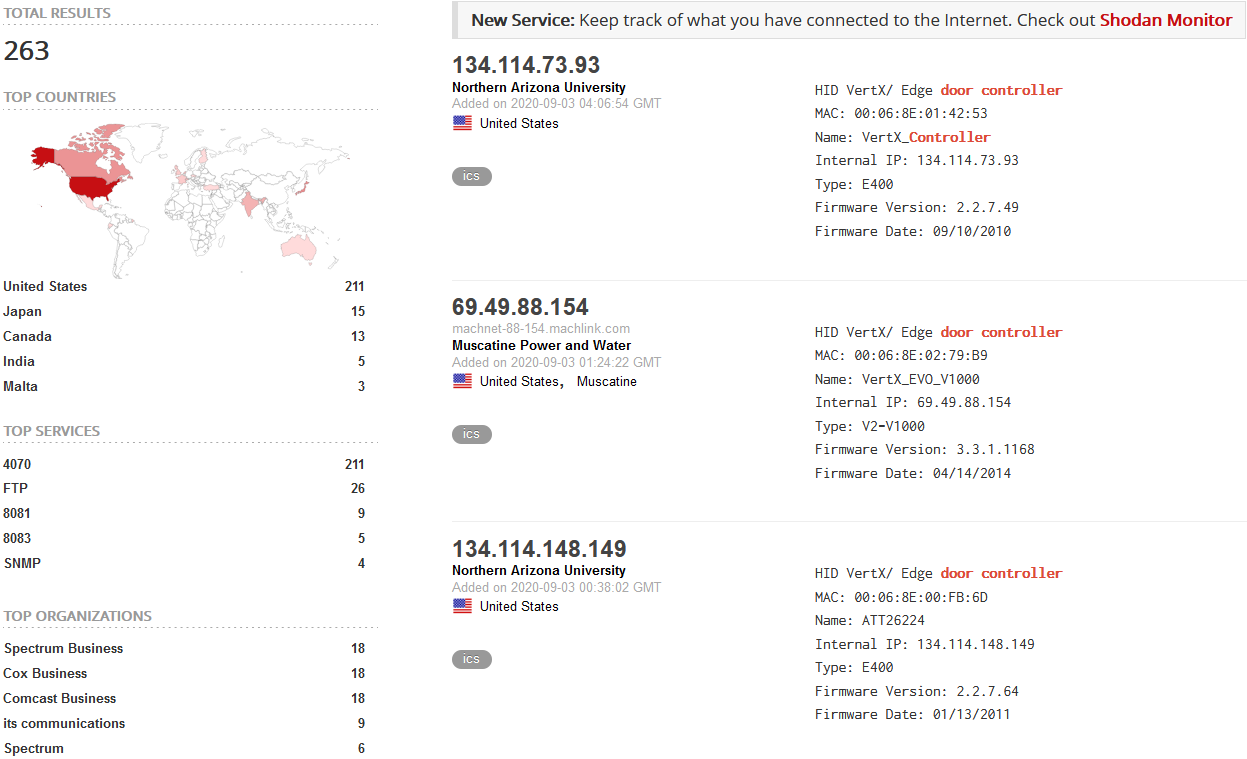

让我们尝试一下门控制器。

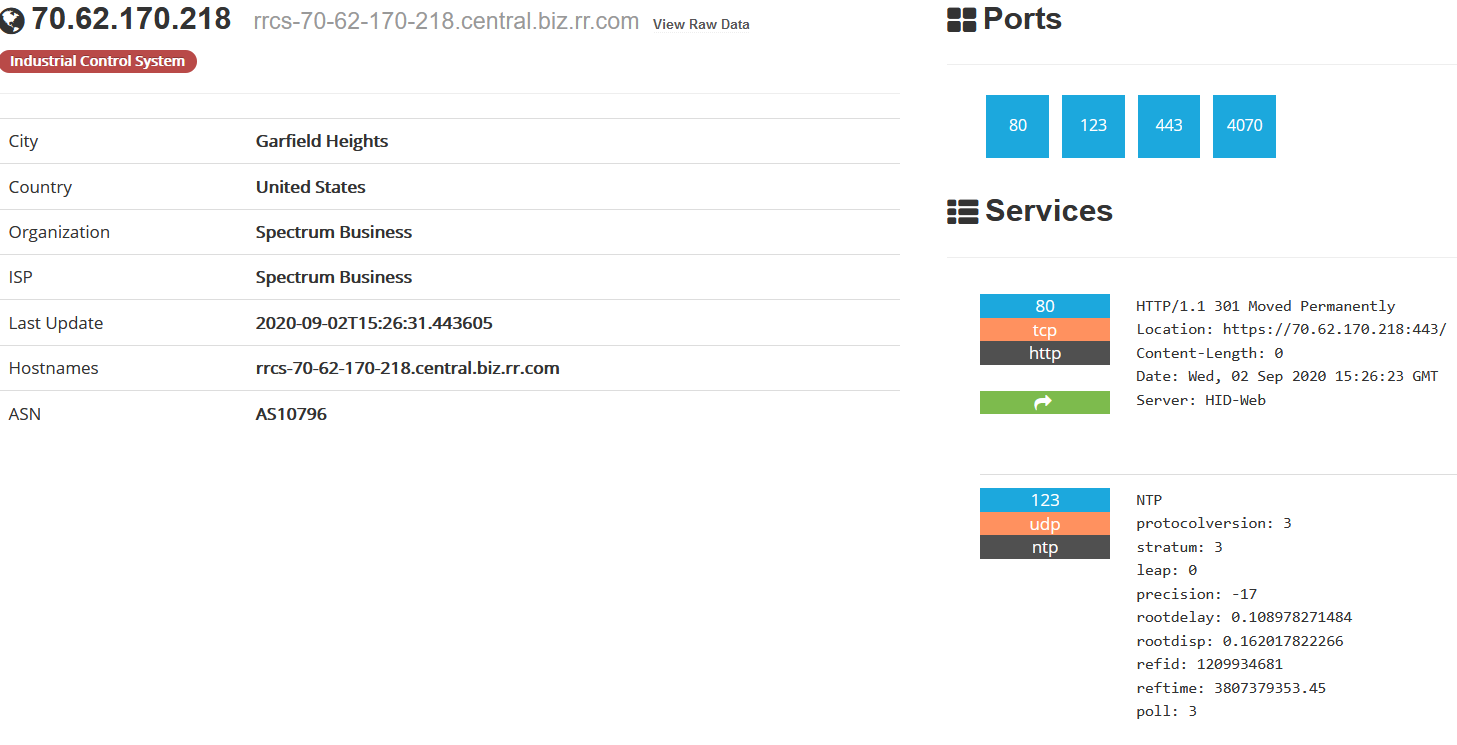

太好了 现在,让我们看一下Spectrum Business拥有的所有HID VertX控制器。

door controller org:"Spectrum Business"之后,通过单击特定的主机,可以扩展在其上收集的数据的简要摘要。或者,您可以看到原始数据的完整输出。

70.62.170.218的原始数据

Property Name Value

area_code null

asn AS10796

city Garfield Heights

country_code US

country_code3 null

country_name United States

data.0._shodan.crawler 4aca62e44af31a464bdc72210b84546d570e9365

data.0._shodan.id e85c3c1b-54ff-4194-8dc1-311da6851e5d

data.0._shodan.module http

data.0._shodan.options.referrer 5ee031c4-75c3-423f-99b8-5c06dd97cf14

data.0._shodan.ptr True

data.0.data

data.0.domains ['rr.com']

data.0.hash 0

data.0.hostnames ['rrcs-70-62-170-218.central.biz.rr.com']

data.0.http.host 70.62.170.218

data.0.http.html null

data.0.http.html_hash null

data.0.http.location /

data.0.http.redirects []

data.0.http.robots null

data.0.http.robots_hash null

data.0.http.securitytxt null

data.0.http.securitytxt_hash null

data.0.http.server null

data.0.http.sitemap null

data.0.http.sitemap_hash null

data.0.http.title null

data.0.port 443

data.0.timestamp 2020-09-02T15:26:31.443605

data.0.transport tcp

data.1._shodan.crawler 4aca62e44af31a464bdc72210b84546d570e9365

data.1._shodan.id 458e8be2-04df-4db7-8499-8e378792584e

data.1._shodan.module http

data.1._shodan.ptr True

data.1.data HTTP/1.1 301 Moved Permanently Location: https://70.62.170.218:443/ Content-Length: 0 Date: Wed, 02 Sep 2020 15:26:23 GMT Server: HID-Web

data.1.domains ['rr.com']

data.1.hash -788227878

data.1.hostnames ['rrcs-70-62-170-218.central.biz.rr.com']

data.1.http.host 70.62.170.218

data.1.http.html

data.1.http.html_hash 0

data.1.http.location /

data.1.http.redirects []

data.1.http.robots null

data.1.http.robots_hash null

data.1.http.securitytxt null

data.1.http.securitytxt_hash null

data.1.http.server HID-Web

data.1.http.sitemap null

data.1.http.sitemap_hash null

data.1.http.title null

data.1.port 80

data.1.timestamp 2020-09-02T15:26:24.253885

data.1.transport tcp

data.2._shodan.crawler 70752434fdf0dcec35df6ae02b9703eaae035f7d

data.2._shodan.id b7f280e3-cffc-4ddd-aa4b-1f9cd9e4d2be

data.2._shodan.module vertx-edge

data.2._shodan.ptr True

data.2.data HID VertX/ Edge door controller MAC: 00:06:8E:41:AB:81 Name: EdgeEHS400 Internal IP: 70.62.170.218 Type: EHS400 Firmware Version: 2.1.1.101 Firmware Date: 2018-05-03-11

data.2.domains []

data.2.hash -764264635

data.2.hostnames []

data.2.opts.raw 646973636f76657265643b3039313b30303a30363a38453a34313a41423a38313b456467654548533430303b37302e36322e3137302e3231383b313b4548533430303b322e312e312e3130313b323031382d30352d30332d31313b

data.2.port 4070

data.2.tags ['ics']

data.2.timestamp 2020-08-26T20:59:09.260224

data.2.transport udp

data.2.vertx.firmware_data 2018-05-03-11

data.2.vertx.firmware_version 2.1.1.101

data.2.vertx.internal_ip 70.62.170.218

data.2.vertx.mac 00:06:8E:41:AB:81

data.2.vertx.name EdgeEHS400

data.2.vertx.type EHS400

data.3._shodan.crawler 4aca62e44af31a464bdc72210b84546d570e9365

data.3._shodan.id 43663d5e-db76-4cba-8f14-6c1bf417ddd3

data.3._shodan.module ntp

data.3._shodan.ptr True

data.3.data NTP protocolversion: 3 stratum: 3 leap: 0 precision: -17 rootdelay: 0.108978271484 rootdisp: 0.162017822266 refid: 1209934681 reftime: 3807379353.45 poll: 3

data.3.domains ['rr.com']

data.3.hash -1317347992

data.3.hostnames ['rrcs-70-62-170-218.central.biz.rr.com']

data.3.opts.raw 1c0303ef00001be60000297a481e2359e2efff9972f64603e2f0016cc6b1f800e2f0016ceef1bb83e2f0016cef0fb34d

data.3.port 123

data.3.timestamp 2020-08-25T21:30:20.877776

data.3.transport udp

dma_code 510

domains ['rr.com']

hostnames ['rrcs-70-62-170-218.central.biz.rr.com']

ip 1178512090

ip_str 70.62.170.218

isp Spectrum Business

last_update 2020-09-02T15:26:31.443605

latitude 41.4344

longitude -81.6373

org Spectrum Business

os null

ports [80, 123, 443, 4070]

postal_code null

region_code OH

tags ['ics']

你还能发现什么有趣的东西

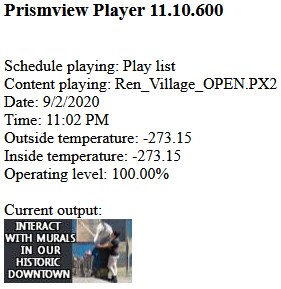

实际上,他们只是找不到。既控制水力发电站的涡轮机,又控制城市溜冰场的冷却系统的控制器。这是一些有趣且相对无害的选择。

"Server: Prismview Player"显示户外广告面板。永远的温度传感器显示绝对为零。

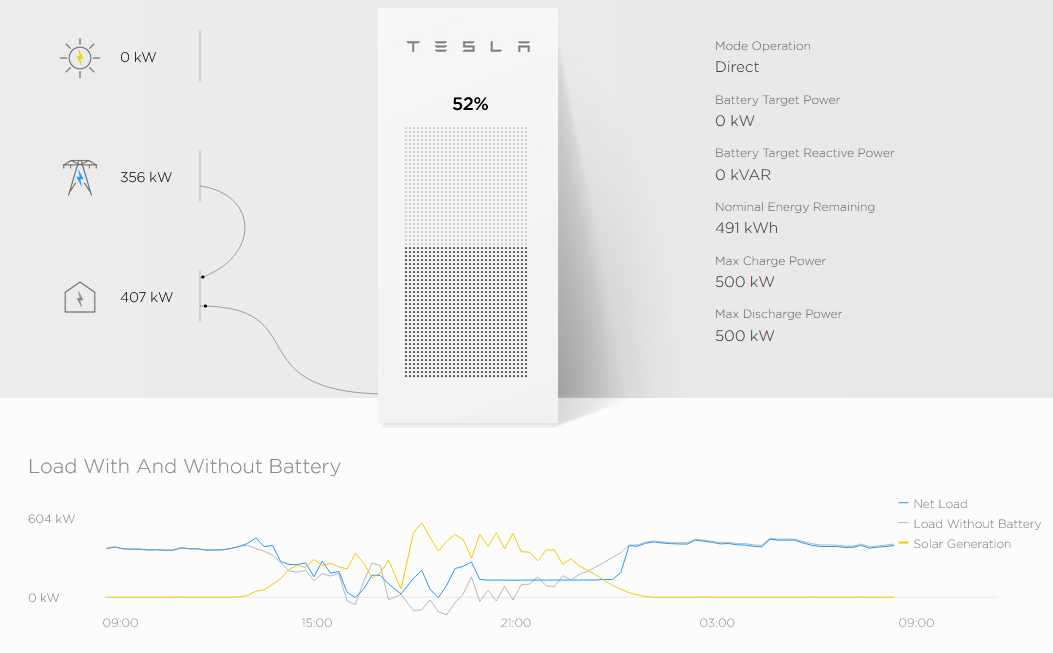

http.title:"Tesla PowerPack System" http.component:"d3" -ga3ca4f2显示Tesla PowerPack的当前状态。

互联网不是最安全的地方

实际上,可用的列表是无止境的。您可以在互联网上找到越南语中的风力涡轮机控制面板和某人的媒体中心。自己遵守一些基本规则,一切都会好起来的。

- 如果设备可以脱机工作-请勿将其暴露在互联网上

- 如果确实需要将设备公开给Internet,则无需直接转发对其的访问。使用VPN连接到您的网络

- —

- ,