哈Ha!

今天,我们将讨论如何发现提供程序的漏洞,例如:example.ua

好吧...

开始吧!

第一阶段:分析

首先,您需要收集有关我们受害者的尽可能多的信息。毕竟,众所周知,您无法关闭所有漏洞。

让我们从寻找可能的子域和连接的DN开始,

启动Sublist3r,

在扫描过程中,我遇到了他们的邮件服务mailer.example.ua的域,信件是从该域发送到客户端的。

在它上面有免费注册的可能性,我立即利用了它。

第二阶段:测试服务

“如果门是开着的,那他们就在里面等我们!”

不久后,在此服务上,发现了多个XSS和CSRF,它们有可能捕获一个帐户和最美味的IDOR

。

此外,除此之外,我还可以查看遇到非常敏感数据的其他人的邮件。

帐户劫持和私人信息泄露已经存在相当严重的漏洞,但是好奇心驱使我前进,我继续挖掘工作。

外壳上传

该网站可以上传您自己的文件,但有一些限制。

让我们尝试填充外壳!

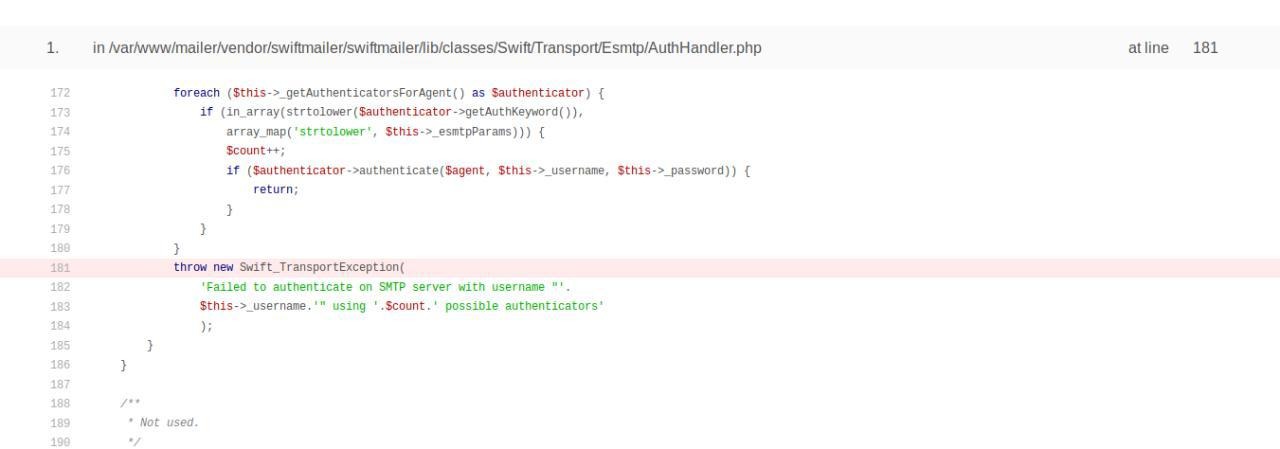

我试图填写一个简单的php shell,它成功加载,但是找不到文件路径。当我尝试使用此文件发送信件时,Yii2代码出现错误,显然该服务基于此框架。

有点黑巫术,这个限制被规避了。

我使用Weevely实用程序生成了shell,并将其重命名为shell.php.jpg文件,该文件通常有助于愚弄大多数不太聪明的上传过滤器。发送这样的一封信后,不再有错误。

但是我仍然找不到通往外壳的方法。

尝试遍历目录导致我进入/ images /

,其中包含此服务上的所有已上传文件。

通过名称快速搜索,我找到了我的外壳!

我们连接并...

在此您可以传递漏洞。提供者的数据库,客户列表,站点资源和许多其他好东西都有出口。

我向站点管理员传递了一份描述该漏洞的报告,他们决定完全禁用此服务。就这样,谢谢您的关注!

作者:Xalerafera

编辑和重新浏览: 亚历克斯·史梅尔