COVID-19病毒大流行在自愿性基础上从根本上改变了许多组织工作人员的工作模式,“奖励”大多数组织为“远程”,甚至有“甚至是远程工作者”的身份。

如果在“大流行”员工使用公司IT部门控制的公司基础结构从办公室履行工作职责之前,那么在自我隔离期间,“绝大部分”办公室工作开始使用远程桌面协议(RDP)从家用设备执行。流行,就像来自MS的OS本身一样,但是,正如漏洞列表所暗示的那样,它不是最安全的协议。我们将讨论如何保护RDP免受外部攻击。

不幸的是,考虑到我想引起您注意的每个漏洞的功能,一篇文章对我来说绝对是不够的,因此在这篇文章中,我将只限于最后一篇文章的生命周期细节。

反之亦然

2018年,在对远程桌面协议的安全性进行研究的过程中,Check Point Research专家 在旨在使用该协议的三个受欢迎的客户端中发现了多个漏洞:

- Microsoft / Mstsc.exe的RDP客户端

- 桌面

- FreeRDP

总共发现了25个漏洞,其中包括关键漏洞,其中包括允许攻击者更改通常的通信方向并攻击客户端计算机的漏洞,即使用反向RDP连接进行攻击(反向RDP攻击)。

在Microsoft的RDP客户端中,此漏洞潜伏在客户端和服务器之间的共享剪贴板中。当在连接期间使用缓冲区时,允许服务器利用该漏洞在用户启动的交换过程中“包括”其自己的文件。路径遍历攻击的功能是确定客户端计算机上任何位置的文件的“最终目的地”。例如,在没有不必要的通知的情况下,将可执行文件(矿工,加密程序)发送到用户计算机的启动文件夹,以在下次系统重新启动时启动该文件。

Check Point Research演示了该漏洞,

事实已于2018年10月16日报告给Microsoft(MSRC)。作为回应,收件人于2018年12月17日答复:

“感谢您提交。我们确定您的发现是有效的,但不符合我们的维修标准。有关更多信息,请参见Windows的Microsoft安全服务标准(https://aka.ms/windowscriteria)。

“感谢您提交申请。我们确定您的发现是有效的,但不符合我们的服务水平。有关更多信息,请参见Windows的Microsoft服务标准(https://aka.ms/windowscriteria)“。

因此,此漏洞未获得其ID和修补程序。来源

超级RDP

在发布有关此漏洞的信息之后,Check Point Research的员工开始收到许多评论和问题,其中之一引起了真正的兴趣,并促使他们返回进一步的研究并从“不同的角度”着眼于该漏洞,即:Microsoft RDP客户端的漏洞可以吗?在Microsoft Hyper-V中使用?

作为进一步研究的结果,事实证明,用于管理VM的GUI(Hyper-V管理器)是默认使用的RDP技术,在扩展会话中以及在远程桌面的属性中,都可以启用共享剪贴板。结果,存在相同的漏洞!

Check Point Research演示了Hyper-V中的漏洞

关于此,Check Point Research员工在其博客以及Black Hat USA 2019大会上对此进行了讨论。

MSRC

报道了在Black Hat USA 2019上的漏洞演示文稿。这次,微软打开了罚单,并在2019年10月发布了修复此漏洞的补丁程序,该补丁程序收到ID:CVE-2019-0887。来源

莫名其妙的方式

在分析了补丁的有效性之后,当Check Point Research专家打算将该漏洞分配为“已关闭”状态时,Mac OS RDP客户端用户会与他们联系,向他们提供有关从MS安装补丁后有关客户端行为特征的信息。

在使用此客户端对RDP连接模型进行原型制作的过程中,很明显,补丁本身具有安全漏洞,可让您绕过保护并重新创建原始漏洞利用程序。这已经报告给了MSRC。

2020年2月,Microsoft集会并发布了补丁程序来修复此CVE-2020-0655漏洞。据Check Point Research的专家称,该工具尚未完全解决路径遍历攻击的问题,尤其是Windows API。微软宣布有关这种“联合”的情况尚未发表评论。来源

所以呢…

精明的读者可能会注意到,需要使用受感染的RDP服务器才能成功进行此类攻击。您可以通过三种方式“获取”它:

- 创建自己的并将其假冒为合法

- 访问现有的并妥协

- 杂种

在当今的现实中,相对安全,最佳的成本和配置速度选项将是“接管”从服务提供商处租用的云或VPS / VDS服务器。这样做的主要原因有三个:

- 默认情况下,每个运行Windows的租用虚拟服务器已经是RDP服务器

- 通常,每台运行Windows的租用虚拟服务器都已经具有一个具有管理员权限的RDP帐户,并且所有用户都具有一个登录名。

- 通常,通过公共IP地址3389上可用的TCP端口对虚拟服务器进行RDP访问。

实际上,对于想要通过使用简单的自动化暴力破解方法为其获取密码来接管某些虚拟服务器的网络攻击者而言,此“伸出”端口可能是非常“红破烂”。或也称为蛮力攻击。

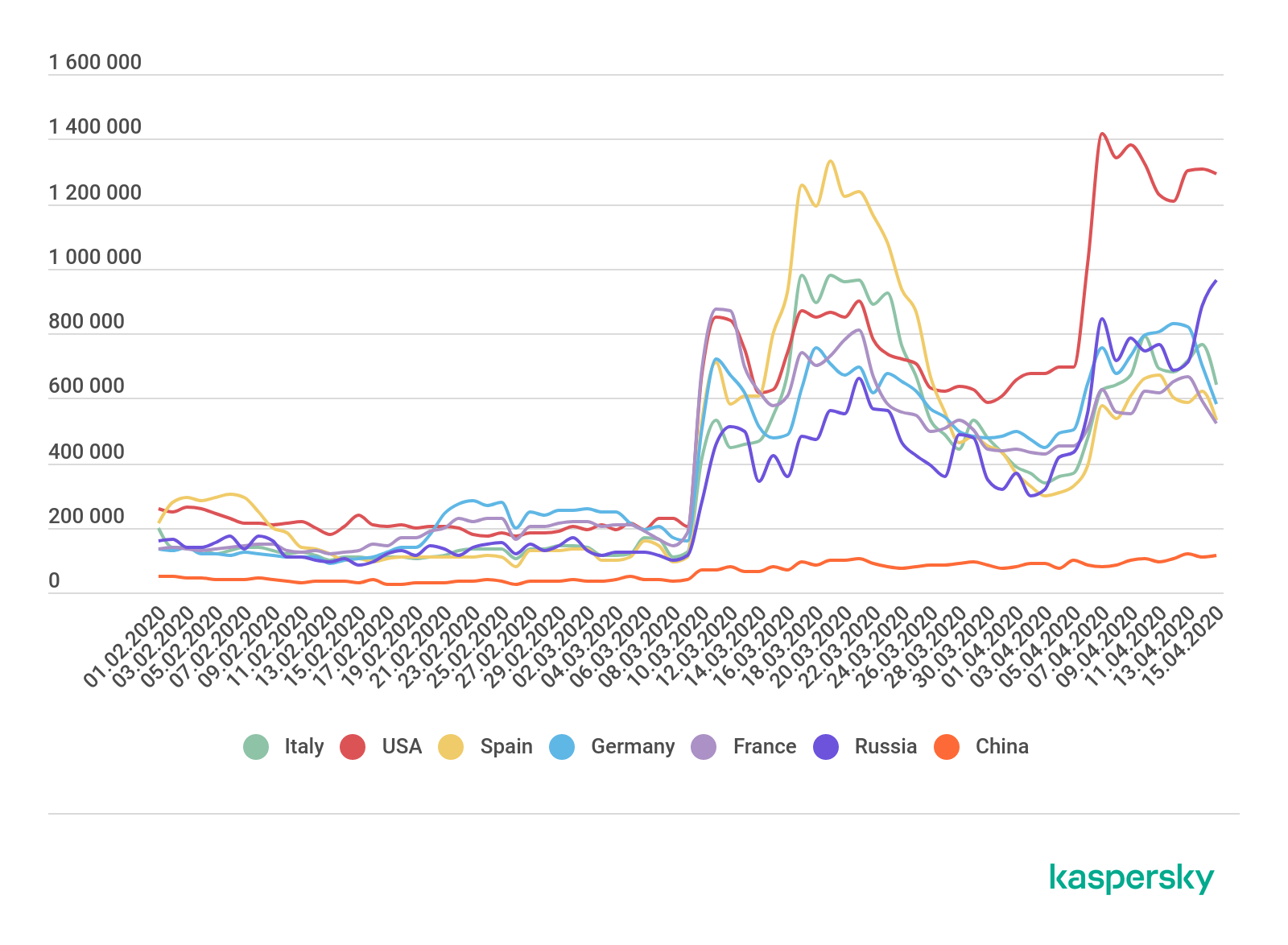

供参考:2020年2月至4月,来自卡巴斯基实验室的Bruteforce.Generic.RDP系列攻击数量增加的示例。

来源

……更远

为了不成为上述情况的受害者,您当然可以更改帐户设置和标准RDP端口,使用Windows防火墙或IPBAN之类的第三方程序阻止未经授权的连接尝试,使用加密和证书等等。但是对我而言,保护与新创建的服务器的RDP连接最简单,最快的方法是允许RDP仅从受信任网络的主机对其进行访问。

在RUVDS中,这需要三个简单步骤:

在此,我想请假,并建议您监视虚拟服务器的RDP连接的“运行状况”。为此,自CVE-2020-0655以来,又出现了三个具有反向RDP攻击功能的漏洞。