在他们的工作中,计算机取证经常遇到需要快速解锁智能手机的情况。例如,调查需要手机中的数据,以便了解青少年自杀的原因。在另一种情况下,他们将帮助犯罪集团袭击卡车司机。当然,这里有一些可爱的故事-父母忘记了小工具的密码,并且在视频上有婴儿的第一步,但不幸的是,其中只有少数。但是他们也需要专业的方法来解决这个问题。在本文中,Group-IB计算机取证实验室的专家Igor Mikhailov讨论了取证专家可以绕过智能手机锁的方法。

: , . — , . , . , .因此,限制对设备中包含的用户信息的访问的最常见方法是锁定移动设备的屏幕。当此类设备进入法证实验室时,可能很难使用它,因为无法激活此类设备的USB调试模式(对于Android设备),因此无法确认专家计算机与该设备进行交互的权限(对于Apple移动设备),以及结果,无法访问设备内存中的数据。

美国联邦调查局为解锁恐怖分子Syed Farouk的iPhone支付了大笔费用,Syed Farouk是加利福尼亚州圣贝纳迪诺发生恐怖袭击的参与者之一,这一事实表明,通常锁定移动设备屏幕的程度使专家无法从中提取数据。[1]

移动设备屏幕解锁方法

通常,以下内容用于锁定移动设备的屏幕:

- 符号密码

- 图片密码

此外,可以使用SmartBlock技术方法来解锁许多移动设备的屏幕:

- 指纹解锁

- 人脸解锁(FaceID技术)

- 解锁虹膜识别装置

解锁移动设备的社交方法

除了纯粹的技术手段外,还有其他方法可以找出或克服屏幕锁定的PIN码或图形码(模式)。在某些情况下,社交方法可能比技术解决方案更有效,并有助于解锁设备,而现有技术的发展正是在这些设备面前屈服。

本节将描述不需要(或仅需要有限,部分)使用技术手段来解锁移动设备屏幕的方法。

为了进行社交攻击,有必要尽可能深入地研究锁定设备所有者的心理,以了解其生成和保存密码或图形模式的原理。另外,研究人员将需要一点运气。

使用与密码猜测有关的方法时,应牢记:

- Apple . , ;

- Android Root of Trust, , 30 , .

1: c

看起来很奇怪,但是您只需询问设备所有者即可找到解锁密码。统计数据显示,大约70%的移动设备所有者愿意提供密码。特别是如果它缩短了研究时间,因此,所有者可以更快地收回设备。如果无法向所有者索要密码(例如,设备的所有者已去世),或者他拒绝透露密码,则可以从其近亲那里获取密码。通常,亲戚知道密码或可以提出可能的选择。

保护建议:您的电话密码是所有数据(包括付款)的通用密钥。用Messenger进行交谈,传输,编写是一个坏主意。

方法2:偷窥密码

所有者使用设备时可以窃取密码。即使您仅部分记住密码(符号或图形),这也会大大减少可能的选项数量,从而使您可以更快地找到它。

此方法的一种变体是使用CCTV录像,该录像捕获所有者,并使用图片密码解锁设备[2]。通过分析视频记录中的“五次尝试破解Android模式锁定” [2]中描述的算法,可以为图片密码建议选项并以几次尝试解锁设备(通常,不超过五次尝试)。这组作者说,“图片密码越复杂,就越容易猜测。”

保护建议:使用模式不是一个好主意。字母数字密码很难被窥视。

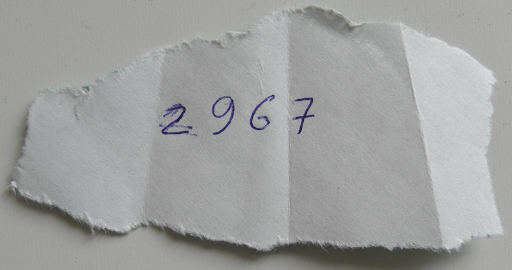

方法3:查找密码

可以在设备所有者的记录(计算机上的文件,日记中,文档中的纸上)中找到密码。如果一个人使用几种不同的移动设备并且它们具有不同的密码,那么有时在这些设备的电池仓中或在智能手机主体与外壳之间的空间中,您会发现带有书面密码的纸屑:

保护建议:请勿保留带有密码的“笔记本”。除非知道所有这些密码均为假以减少解锁尝试的次数,否则这是一个坏主意。

方法4:指纹(污迹攻击)

此方法使您可以在设备的显示屏上识别手的汗痕。您可以通过用浅色指纹粉处理设备的屏幕(而不是特殊的法医粉末,可以使用婴儿爽身粉或其他白色或浅灰色的化学惰性细粉)处理设备的屏幕,或者通过倾斜的光线查看设备的屏幕来查看它们。分析手印的位置并获得有关设备所有者的其他信息(例如,知道他的出生年份),您可以尝试猜测文本或图片的密码。这就是智能手机显示屏上的脂肪层看起来像是字母Z的样子:

安全建议:正如我们所说,图片密码和疏油涂层差的眼镜都不是一个好主意。

方法5:人造手指

如果可以通过指纹解锁设备,并且研究人员拥有所有者手印的样本,则可以在3D打印机上制作所有者指纹的三维副本,并用于解锁设备[3]:

为了更完整地模仿活人的手指(例如,当智能手机的指纹传感器仍在检测热量时),将3D模型戴在(靠着)活人的手指上。

设备的所有者即使忘记了屏幕锁定密码,也可以使用自己的指纹来解锁设备。在所有者无法提供密码但仍愿意帮助研究人员解锁其设备的某些情况下,可以使用此方法。

研究人员应牢记在各种型号的移动设备中使用的传感器世代。较旧型号的传感器几乎可以用任何手指触发,而不必属于设备所有者。相反,现代的超声波传感器扫描得非常深且清晰。另外,许多现代的子屏幕传感器就是不能扫描图像深度的CMOS相机,这使得它们更容易被欺骗。

保护建议:如果是手指,则只能使用超声波传感器。但是请不要忘记,将手指放在自己的意志上比脸部容易得多。

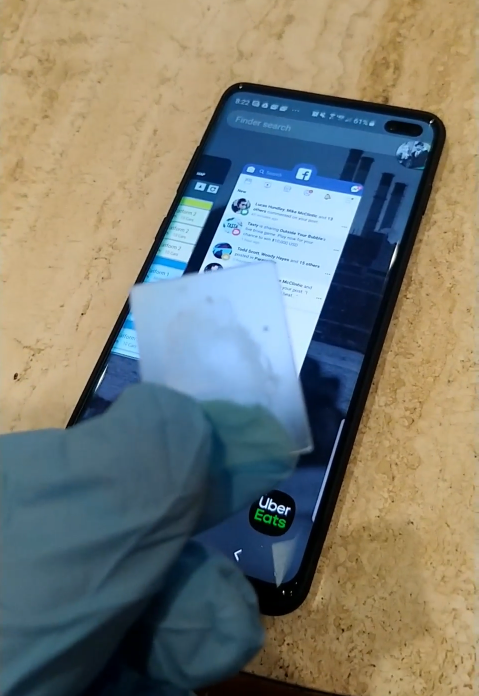

方法6:“破折号”(杯子攻击)

英国警察描述了这种方法[4]。它包括秘密跟踪嫌疑犯。在犯罪嫌疑人解锁手机的那一刻,穿着便服的特工将手机从拥有者手中拉出,并且直到设备移交给专家之前,才允许设备再次锁定。

辩护建议:我认为如果他们打算对您使用此类措施,那将是不好的。但是在这里您需要了解意外阻塞使此方法贬值。并且,例如,反复按iPhone上的锁定按钮将启动SOS模式,该模式还会关闭FaceID并打开密码要求。

方法7:设备控制算法中的错误

在专用资源的新闻提要中,您通常可以找到消息,说明使用设备执行某些操作后,其屏幕将被解锁。例如,某些设备的锁定屏幕可以在来电时解锁。这种方法的缺点是通常由制造商迅速消除已识别的漏洞。

解锁2016年之前发布的移动设备的方法的一个示例是电池消耗。电池电量不足时,设备将解锁并提示您更改电源设置。在这种情况下,您需要快速进入具有安全设置的页面并禁用屏幕锁定[5]。

保护建议:不要忘记及时更新设备的操作系统,如果不再支持,请更换智能手机。

方法8:第三方程序中的漏洞

在设备上安装的第三方应用程序中发现的漏洞也可以提供对锁定设备数据的全部或部分访问。

亚马逊主要所有者杰夫·贝佐斯(Jeff Bezos)盗窃iPhone数据就是这种漏洞的一个例子。WhatsApp Messenger中的漏洞被未知人员利用,导致设备内存中的机密数据被盗[6]。

研究人员可以使用此类漏洞来实现其目标-从锁定的设备中提取数据或解锁它们。

安全建议:您不仅需要更新操作系统,还需要更新所使用的应用程序。

方法9:公司电话

公司移动设备可由公司系统管理员解锁。例如,公司的Windows Phone设备已链接到公司的Microsoft Exchange帐户,并且可以由其管理员解锁。对于公司的Apple设备,有一个类似于Microsoft Exchange的移动设备管理服务。它的管理员还可以解锁公司的iOS设备。此外,公司移动设备只能连接到管理员在移动设备设置中指定的特定计算机。因此,如果不与公司的系统管理员互动,则无法将这样的设备连接到调查人员的计算机(或用于取证数据提取的软件和硬件组合)。

安全性建议:就安全性而言,MDM既有优点也有缺点。MDM管理员始终可以远程重置设备。无论哪种方式,您都不应在公司设备上存储敏感的个人数据。

方法10:来自传感器的信息

通过分析从设备的传感器接收到的信息,您可以使用特殊算法来猜测设备的密码。Adam J. Aviv使用智能手机的加速度计获得的数据演示了此类攻击的可能性。在研究过程中,科学家能够正确确定43%的案例中的符号密码和73%的图形密码[7]。

安全建议:请密切注意您授予哪些应用程序跟踪不同传感器的权限。

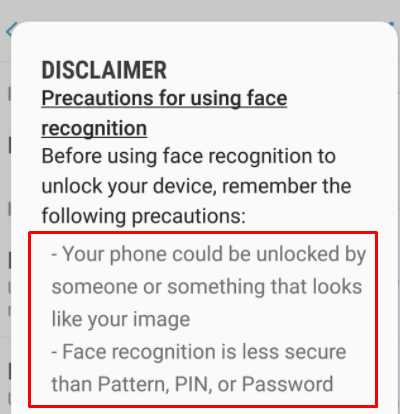

方法11:脸部解锁

与使用指纹一样,使用FaceID技术解锁设备的成功取决于特定移动设备中使用的传感器和数学装置。因此,在“ Gezichtsherkenning op Smartphone niet altijd veilig”一文中,研究人员表明,某些被研究的智能手机是通过简单地将所有者的照片显示在智能手机的相机上而解锁的。当仅使用一个前置摄像头进行解锁时,这是可能的,而前置摄像头没有扫描图像深度数据的能力。在YouTube上一系列引人注目的出版物和视频之后,三星被迫向其智能手机的固件添加警告。脸部解锁三星:

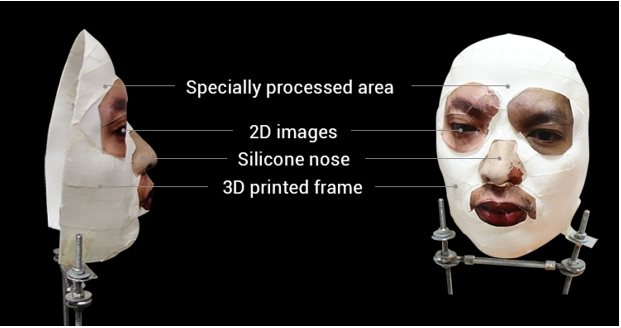

可以使用面罩或自学习设备解锁更高级的智能手机型号。例如,iPhone X使用一种特殊的TrueDepth技术[9]:该设备的投影仪使用两个摄像头和一个红外发射器,将超过30,000点的网格投影到佩戴者的脸上。这样的装置可以使用面罩来解锁,该面罩的轮廓模仿佩戴者面部的轮廓。 iPhone解锁面膜[10]:

由于这样的系统非常复杂并且不能在理想条件下工作(所有者自然老化,由于表情,疲劳,健康等导致面部表情发生变化),因此不得不不断进行自我学习。因此,如果另一个人将解锁的设备握在他面前,他的脸将被记住为该设备所有者的脸,并且将来他将能够使用FaceID技术解锁智能手机。

保护措施建议:请勿使用“照片”解锁功能-仅具有成熟的面部扫描仪的系统(Apple的FaceID和Android设备上的类似物)。

主要建议是不要看摄像机,而要看着别处。即使您闭上一只眼睛,解锁的机会也会大大降低,就像双手放在脸上一样。此外,仅提供5次尝试进行人脸解锁(FaceID),之后您将需要输入密码。

方法12:使用泄漏

密码泄露的数据库是了解设备所有者心理的一种好方法(前提是研究人员具有有关设备所有者电子邮件地址的信息)。在上面的示例中,搜索电子邮件地址返回了所有者使用的两个相似密码。可以假定密码21454162或其派生词(例如2145或4162)可以用作移动设备锁定代码。(通过泄漏数据库中所有者的电子邮件地址进行的搜索显示了所有者可能使用了哪些密码,包括阻止其移动设备)。

保护建议:积极采取行动,跟踪泄漏数据并及时更改泄漏中发现的密码!

方法13:锁定设备的典型密码

通常,不是从所有者那里没收一个移动设备,而是没收了几个。通常有大约十二个这样的设备。在这种情况下,您可以猜测易受攻击设备的密码,然后尝试将其应用到从同一所有者处扣押的其他智能手机和平板电脑上。

在分析从移动设备提取的数据时,此类数据会显示在取证程序中(通常-即使使用各种类型的漏洞从被阻止的设备中提取数据)。

正如您在UFED Physical Analyzer程序的部分工作窗口的屏幕截图中看到的那样,该设备已使用非常不寻常的PIN码fgkl锁定。

不要忽略其他用户设备。例如,通过分析存储在移动设备所有者计算机的Web浏览器的缓存中的密码,您可以了解所有者所遵循的密码生成原理。您可以使用NirSoft [11]中的实用程序查看计算机上保存的密码。

另外,移动设备所有者的计算机(笔记本电脑)可能具有锁定文件,可以帮助您访问锁定的Apple移动设备。稍后将讨论此方法。

安全建议:在各处使用不同的唯一密码。

方法14:典型的PIN码

如前所述,用户经常使用典型的密码:电话号码,银行卡,PIN码。此信息可用于解锁提供的设备。

如果所有其他方法均失败,则可以使用以下信息:研究人员进行了分析,找到了最受欢迎的PIN码(给定的PIN码占所有密码的26.83%)[12]:

| 销 | 频率,% |

|---|---|

| 1234 | 10,713 |

| 1111 | 6,016 |

| 0000 | 1,881 |

| 1212 | 1.197 |

| 7777 | 0.745 |

| 1004 | 0.616 |

| 2000 | 0.613 |

| 4444 | 0.526 |

| 2222 | 0.516 |

| 6969 | 0.512 |

| 9999 | 0.451 |

| 3333 | 0.419 |

| 5555 | 0.395 |

| 6666 | 0.391 |

| 1122 | 0.366 |

| 1313 | 0.304 |

| 8888 | 0.303 |

| 4321 | 0.293 |

| 2001 | 0.290 |

| 1010 | 0.285 |

安全建议:请对照上表检查您的PIN,即使密码不匹配,也还是要更改它,因为2020的4位数字太小。

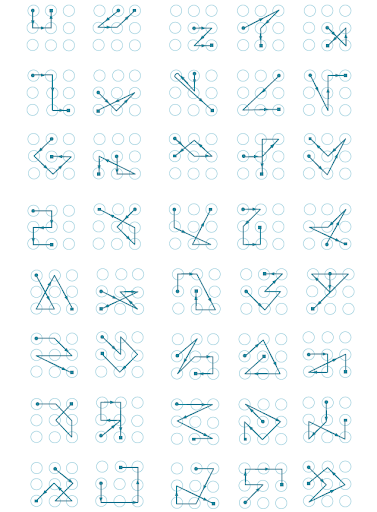

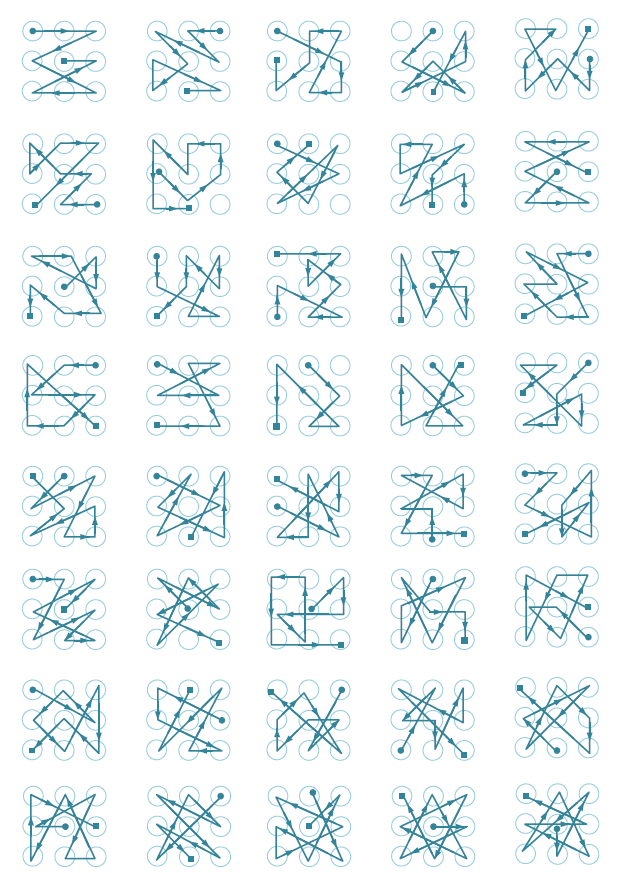

方法15:典型的图形密码

如上所述,使用来自设备所有者正在尝试对其进行解锁的CCTV摄像机的数据,您可以从五次尝试中选择一种解锁模式。此外,就像有标准的PIN码一样,也有一些典型的模式可用于解锁被阻止的移动设备[13,14]。

简单模式[14]:

中难度模式[14]:

复杂模式[14]:

根据研究员Jeremy Kirby [15]列出的最受欢迎的图表模式。

3>2>5>8>7

1>4>5>6>9

1>4>7>8>9

3>2>1>4>5>6>9>8>7

1>4>7>8>9>6>3

1>2>3>5>7>8>9

3>5>6>8

1>5>4>2

2>6>5>3

4>8>7>5

5>9>8>6

7>4>1>2>3>5>9

1>4>7>5>3>6>9

1>2>3>5>7

3>2>1>4>7>8>9

3>2>1>4>7>8>9>6>5

3>2>1>5>9>8>7

1>4>7>5>9>6>3

7>4>1>5>9>6>3

3>6>9>5>1>4>7

7>4>1>5>3>6>9

5>6>3>2>1>4>7>8>9

5>8>9>6>3>2>1>4>7

7>4>1>2>3>6>9

1>4>8>6>3

1>5>4>6

2>4>1>5

7>4>1>2>3>6>5

1>4>5>6>9

1>4>7>8>9

3>2>1>4>5>6>9>8>7

1>4>7>8>9>6>3

1>2>3>5>7>8>9

3>5>6>8

1>5>4>2

2>6>5>3

4>8>7>5

5>9>8>6

7>4>1>2>3>5>9

1>4>7>5>3>6>9

1>2>3>5>7

3>2>1>4>7>8>9

3>2>1>4>7>8>9>6>5

3>2>1>5>9>8>7

1>4>7>5>9>6>3

7>4>1>5>9>6>3

3>6>9>5>1>4>7

7>4>1>5>3>6>9

5>6>3>2>1>4>7>8>9

5>8>9>6>3>2>1>4>7

7>4>1>2>3>6>9

1>4>8>6>3

1>5>4>6

2>4>1>5

7>4>1>2>3>6>5

在某些移动设备上,除了图片代码外,还可以设置其他PIN码。在这种情况下,如果您无法提取图形代码,则研究人员可以在输入错误的图形代码后单击按钮Dop.PIN代码(PIN代码是可选的),然后尝试提取PIN代码。

安全建议:最好不要使用图形键。

方法16:字母数字密码

如果设备可以使用字母数字密码,那么所有者可以使用以下常用密码作为锁定代码[16]:

- 123456

- 密码

- 123456789

- 12345678

- 12345

- 111111

- 1234567

- 阳光

- qwerty

- 我爱你

- 公主

- 管理员

- 欢迎

- 666666

- abc123

- 足球

- 123123

- 猴

- 654321

- !@#$%^&*

- 查理

- aa123456

- 唐纳德

- 密码1

- qwerty123

安全建议:仅使用带有服务字符和不同大小写的复杂唯一密码。检查您是否使用了以上密码之一。如果使用它,请将其更改为更可靠的一种。

方法17:云或本地存储

如果从技术上讲不可能从锁定的设备中提取数据,法医专家可以在设备所有者的计算机或相应的云存储中搜索其备份。

通常,Apple智能手机的所有者将它们连接到计算机后,并没有意识到此时可以创建设备的本地或云备份。

Google和Apple的云存储不仅可以保存设备中的数据,还可以保存设备保存的密码。提取这些密码可以帮助猜测移动设备的锁定代码。

从iCloud中存储的钥匙串中,您可以提取设备备份的所有者设置的密码,该密码很可能与屏幕锁定PIN匹配。

如果执法机构联系Google和Apple,公司可以传输可用数据,这很可能会大大减少解锁设备的需要,因为这些数据已经掌握在执法人员手中。

例如,在Pensocon发生恐怖袭击后,存储在iCloud中的数据副本已转移到FBI。从苹果的声明:

“在几个小时内,根据2019年12月6日联邦调查局的首次要求,我们提供了与调查有关的广泛信息。从12月7-14日开始,我们收到了另外六次法律咨询,并提供了相应的信息,包括iCloud备份,帐户信息以及多个帐户的交易。

我们通常在几个小时内立即回应每一个请求,并与位于杰克逊维尔,彭萨科拉和纽约的联邦调查局办公室进行了沟通。应调查的要求,获得了许多GB的信息,我们将其移交给了调查人员。” [17、18、19]

安全建议:任何未经加密发送到云的东西都可以并且将对您使用。

方法18:Google帐户

此方法适用于删除锁定运行Android操作系统的移动设备屏幕的图片密码。要使用此方法,您需要知道设备所有者的Google帐户的用户名和密码。第二个条件:设备必须连接到Internet。

如果连续几次输入错误的图片密码,设备将提示您恢复密码。之后,您需要登录用户帐户,这将解锁设备屏幕[5]。

由于硬件解决方案,Android操作系统和其他安全设置多种多样,因此该方法仅适用于许多设备。

如果研究人员没有设备所有者的Google帐户的密码,则可以尝试使用标准方法从该帐户中恢复密码来恢复该密码。

如果在学习时该设备未连接到Internet(例如,SIM卡被阻止或没有足够的钱),则可以按照以下说明将此类设备连接到Wi-Fi:

- 按下“紧急呼叫”图标

- 拨打*#*#7784423#*#*

- 选择服务测试-Wlan

- 连接到可用的Wi-Fi网络[5]

保护建议:请不要忘记尽可能使用两因素身份验证,在这种情况下,最好将其绑定到应用程序,而不要通过SMS代码进行绑定。

方法19:来宾帐户

在运行Android 5或更高版本的移动设备上,可以有多个帐户。要访问其他帐户的数据,可能没有PIN或图形代码锁定。要进行切换,您需要点击右上角的帐户图标,然后选择另一个帐户:

对于其他帐户,可能会限制对某些数据或应用程序的访问。

保护建议:在此处更新操作系统很重要。在现代版本的Android(9及更高版本以及2020年7月安全补丁)上,Guest帐户通常不提供任何选项。

方法20:专门服务

开发专门的取证程序的公司除其他外,提供用于解锁移动设备并从中提取数据的服务[20,21]。这些服务的功能非常出色。使用它们,您可以解锁顶级型号的Android和iOS设备,以及处于恢复模式的设备(超过错误密码尝试次数后,设备将切换至恢复模式)。这种方法的缺点是成本高。

Cellebrite网站的摘要,描述了他们可以从哪些设备检索数据。该设备可以在开发实验室(Cellebrite高级服务(CAS))[20]中解锁:

对于此类服务,必须将设备提供给公司的区域(或总部)办公室。专家可以离开客户。通常,破解屏幕锁定代码需要一天的时间。

安全建议:除了使用安全的字母数字密码和每年更换设备外,保护自己几乎是不可能的。

在这里续:部分2

名-IB实验室说说这些情况下,工具和其他许多有用的技巧在计算机法医工作的一部分的PS专家数字取证分析师培训班... 完成为期5天或7天的高级课程后,毕业生将能够更有效地进行法医研究并防止组织中的网络事件。

PPS Group-IB上最热门的Telegram频道,涉及信息安全,黑客,APT,网络攻击,骗子和海盗。使用IB组技术逐步调查实际案例,并就如何不成为受害者提供建议。连接!

资料来源

- , iPhone Apple

- Guixin Yey, Zhanyong Tang, Dingyi Fangy, Xiaojiang Cheny, Kwang Kimz, Ben Taylorx, Zheng Wang. Cracking Android Pattern Lock in Five Attempts

- Samsung Galaxy S10 , 3D-

- Dominic Casciani, Gaetan Portal. Phone encryption: Police 'mug' suspect to get data

- : 5 ,

- Gezichtsherkenning op smartphone niet altijd veilig

- TrueDepth iPhone X — ,

- Face ID iPhone X 3D-

- NirLauncher Package

- . PIN-:

- . , «1234567» «password»

- . Android- www.anti-malware.ru/analytics/Threats_Analysis/bypass-picture-password-Android-devices

- Jeremy Kirby. Unlock mobile devices using these popular codes

- . 25 2019

- . Apple - iPhone

- Apple responds to AG Barr over unlocking Pensacola shooter's phone: «No.»

- Law Enforcement Support Program

- Cellebrite Supported Devices (CAS)