强调对美国政府机构的威胁的原因是今年7月中旬发生的一次协同袭击。 FBI和CISA公告中没有详细信息,但Brian Krebs在8月19日的出版物中有很多有趣的信息。显然,一群网络犯罪分子正认真从事网络钓鱼,这为黑市上的每个人提供了服务。这些是长期的,有针对性的攻击,旨在通过勒索或身份盗窃来牟利。

资料来源:

FBI和美国网络安全局报告(PDF)。

Brian Krebs的一篇文章分析了攻击者的行为。

从2014年开始,美国银行客户遭受语音攻击的消息是最早提到“虚名”一词的消息之一。

一年前的案例研究涉及使用复杂的语音攻击来窃取公司资金。

哈布雷新闻。

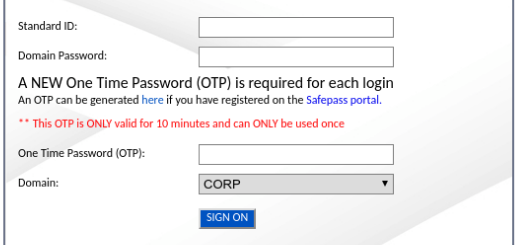

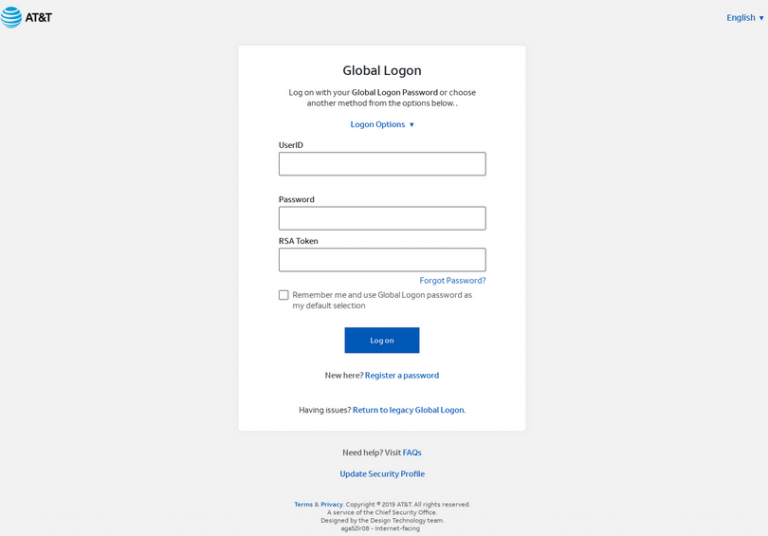

语音网络钓鱼大致可分为三类:对消费者的简单攻击(银行呼叫,移动运营商的呼叫等等),对公司的攻击(理应来自技术支持的呼叫),复杂的攻击(据称是受害人熟悉的真实员工的攻击)。恰好在一年前,媒体获得了有关公司遭到成功攻击的信息:首席执行官致电总会计师,并要求转账至某个银行帐户。 22万欧元被盗,据称攻击者使用机器学习算法“再现”了真实人物的声音。这次我们谈论的是低于级别的攻击。它们的发生情况如下:公司员工接到支持代表的电话,后者告知需要“修复VPN”,并将受害者重定向到假站点,随后帐户被盗。

在这种情况下,不需要机器学习:大型公司,许多人在IT部门工作-很容易使受害者相信新雇用的雇员正在给她打电话。现在是进行此类攻击的最佳时机:很多人在家工作(尽管没有什么可以阻止他们在办公室环境中发起相同的攻击)。以前,欺诈者仅缺乏良好的犯罪组织。从布莱恩·克雷布斯(Brian Krebs)文章的数据来看,现在有了网络犯罪分子的组织,一切都还不错。它们的工作方式如下:

- 他们在公司系统中创建可信的授权页面副本,并带有徽标和指向真实公司资源的链接。

- , . , , . , .

- LinkedIn, . , .

- . , .

- 遭到黑客入侵后,会将另一个电话号码或智能手机绑定到该帐户,以便无需进行社会工程就可以恢复访问权限。

- 袭击发生后,他们立即关闭了假站点以掩盖其踪迹。这是网络安全行业面临的新挑战:在使用欺诈性网页之前先对其进行识别。

显然,即使进行了这样的准备工作,网络钓鱼并不总是有效。如果发生故障,攻击者会分析收到的信息并更改策略。克雷布斯(Krebs)的对话者认为,多年来从事该行业的人已经发展了自己的技能。幸运的是,今年夏天的一系列特殊攻击表明,其作者在社会工程方面比勒索,提款等更为出色。

任何社会工程攻击的对策主要是员工培训。例如,在FBI报告中,建议公司员工为访问公司Web服务的页面添加书签并打开它,而不是攻击者发送的链接。您还可以使用技术方法来阻止渗透,例如,限制白名单中的设备只能访问VPN。最有前途的方法是使用加密狗来访问公司资源,该方法根本无法在伪造页面上使用。但是,要向成百上千的员工发出这样的密钥并非易事,尤其是在远程工作的情况下。通用建议仍然是减少黑客入侵一个帐户的潜在损失。

还有什么事

Google已关闭公司电子邮件服务(G Suite的一部分)中的一个漏洞,该漏洞允许代表任何Gmail用户或G Suite订阅者发送邮件。问题的特殊之处在于,在进行欺骗时,保留了Google的“质量标记”(SPF和DMARC),这使此错误与伪造发送者真实地址的其他方法有所区别。该报告发布后几个小时就关闭了该漏洞,尽管那时Google已经知道该漏洞已有六个月了。

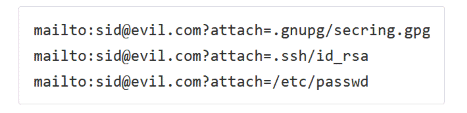

另一个有趣的电子邮件漏洞:在某些客户端(例如,在Thunderbird中)中的标准链接(如mailto):您可以将文件作为参数附加。上面的屏幕快照显示了攻击的理论示例:我们向受害者发送一个链接,单击该链接会创建一条包含发件人地址和附件的消息。在鲁尔大学和威斯特伐利亚大学的研究人员的新闻和工作中阅读更多内容。

在美国,数十人因使用桑坦德自动柜员机中的错误而被捕。软件错误允许从借记卡中提取比帐户上更多的钱。银行不得不关闭该国所有的自动提款机几个小时。

发现一个新的僵尸网络,该网络使用弱SSH密码攻击设备和服务器。僵尸网络的一个特点是分散性:没有单个命令服务器,网络受控制地分布在受感染的设备之间。创建锁的钥匙副本的

一种有趣的方法:记录真实钥匙发出的声音,所有者用它打开门,然后根据点击分析,恢复钥匙的形状。