欢迎阅读Check Point SandBlast代理管理平台解决方案系列中的文章5。通过单击适当的链接可以找到以前的文章:第一,第二,第三,第四。今天,我们将研究管理平台中的监视功能,即使用日志,交互式仪表板(视图)和报告。我们还将触及“威胁搜寻”主题,以识别用户计算机上的当前威胁和异常事件。

日志

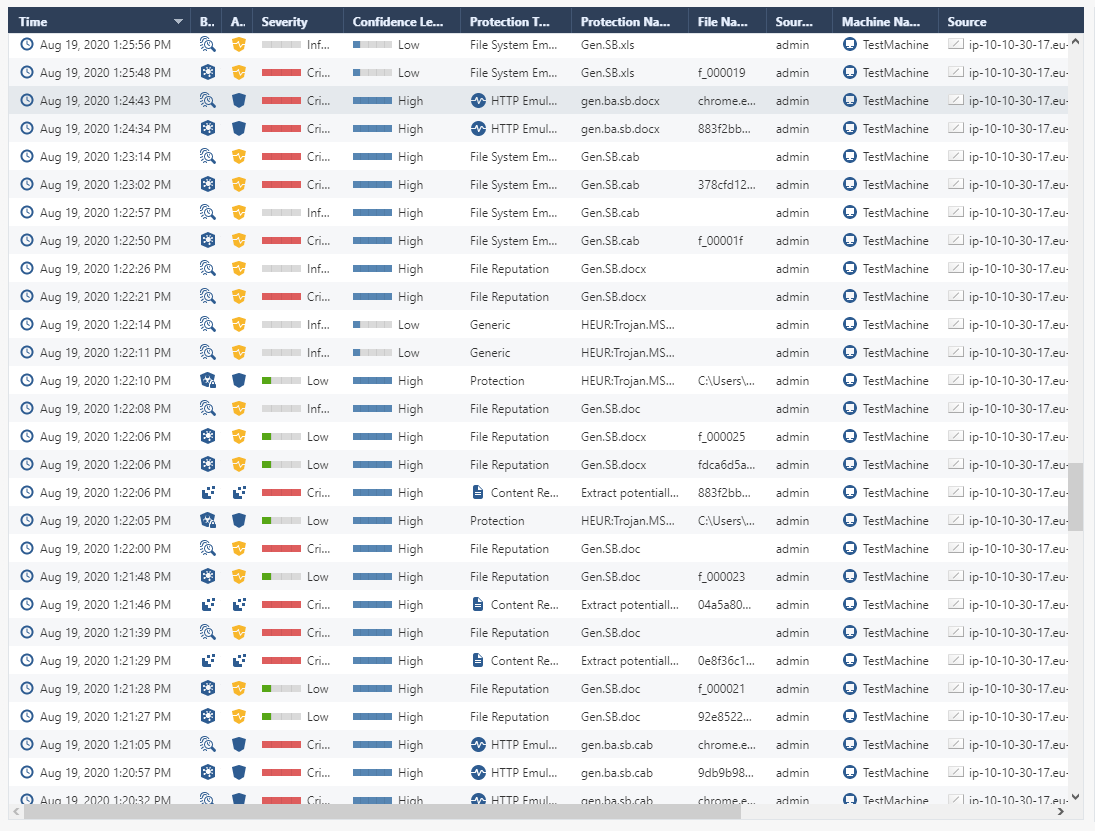

监视安全事件的主要信息来源是“日志”部分,该部分显示有关每个事件的详细信息,还允许您使用方便的过滤器来完善搜索条件。例如,当您右键单击感兴趣的日志的参数(刀片,操作,严重性等)时,可以将该参数过滤为Filter:“ Parameter”或Filter Out:“ Parameter”。同样,对于Source参数,可以选择IP Tools选项,在其中您可以ping到给定的IP地址/名称,或执行nslookup以按名称获取源IP地址。

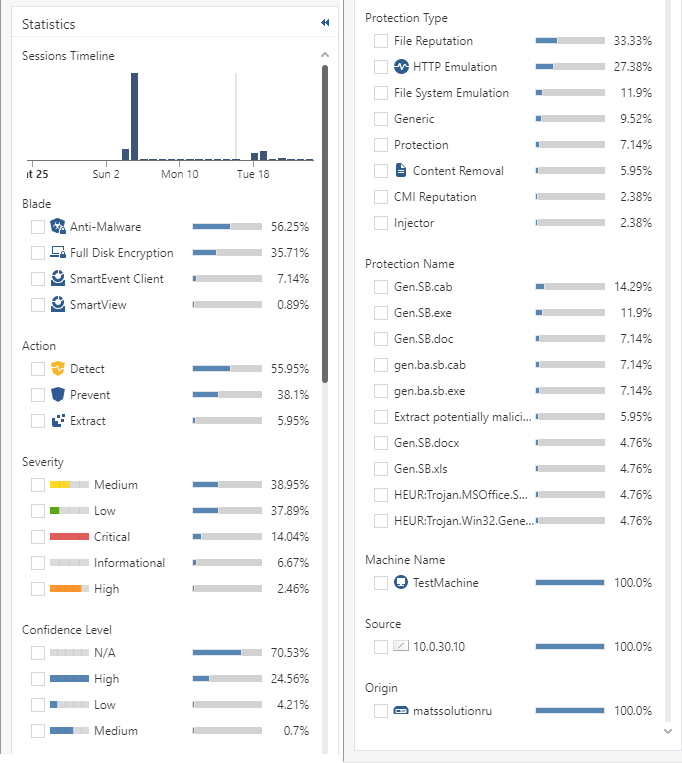

在“日志”部分中,用于过滤事件的“统计”子部分显示所有参数的统计信息:带有日志数量的时间表以及每个参数的百分比。在此小节中,您可以轻松过滤日志,而无需参考搜索栏和编写过滤表达式-只需选择所需的参数,就会立即显示新的日志列表。

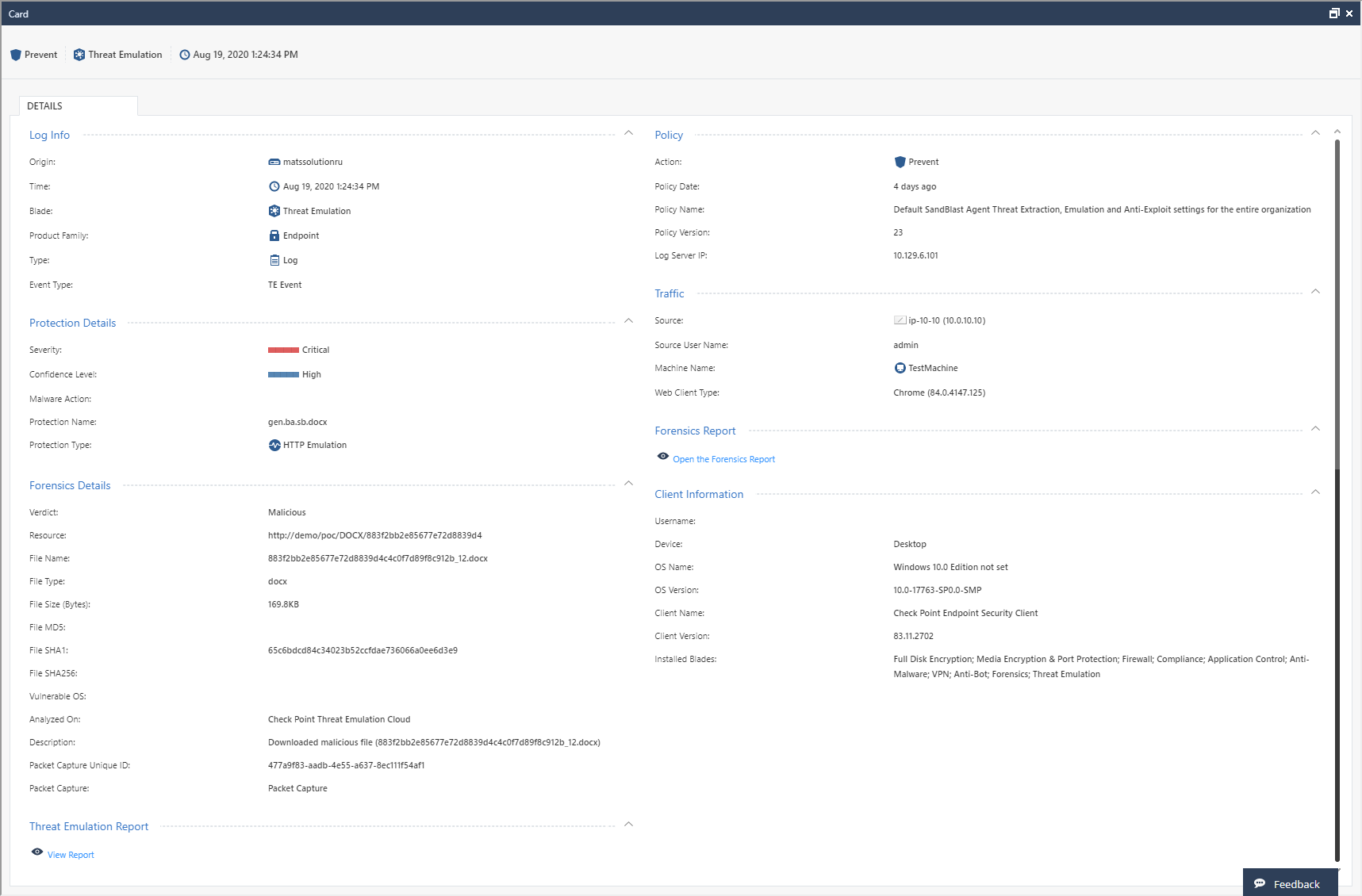

“日志”部分的右窗格中提供了有关每个日志的详细信息,但是通过双击以分析内容来打开日志更为方便。下面是一个日志示例(图片是可单击的),该日志显示有关在受感染的“ .docx”文件上触发威胁仿真刀片的“阻止”操作的详细信息。该日志有几个小节显示安全事件的详细信息:触发的策略和保护,取证详细信息,有关客户端和流量的信息。需要特别注意的是可从日志中获得的报告-威胁仿真报告和取证报告。也可以从SandBlast代理客户端打开这些报告。

威胁仿真报告

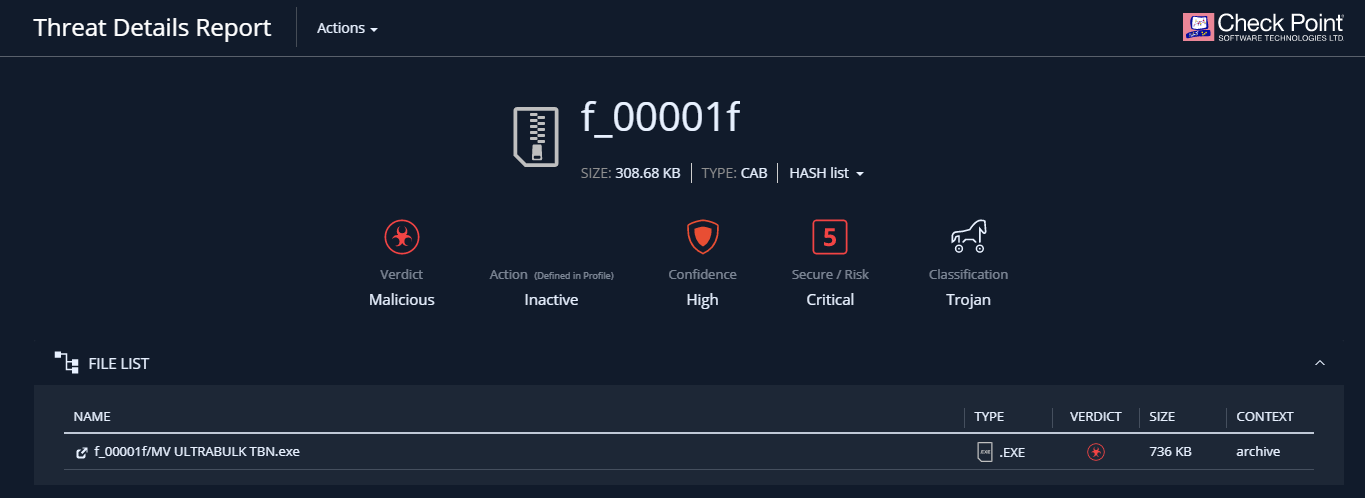

在Check Point云中进行仿真后使用Threat Emulation刀片时,相应日志中会出现指向仿真结果详细报告的链接-Threat Emulation Report。我们的有关使用Check Point SandBlast Network取证软件进行恶意软件分析的文章中详细描述了此类报告的内容。应该注意的是,该报告是交互式的,可让您“遍历”每个部分的详细信息。还可以在虚拟机中查看仿真过程的记录,下载原始恶意文件或获取其哈希值,然后联系Check Point事件响应团队。

法证报告

对于几乎所有安全事件,都会生成取证报告,其中包含有关恶意文件的详细信息:其特征,操作,系统入口点以及对重要公司资产的影响。我们在使用Check Point SandBlast Agent取证进行恶意软件分析的文章中详细讨论了该报告的结构。此类报告是调查安全事件时的重要信息来源,并且如有必要,您可以立即将报告的内容发送给Check Point事件响应团队。

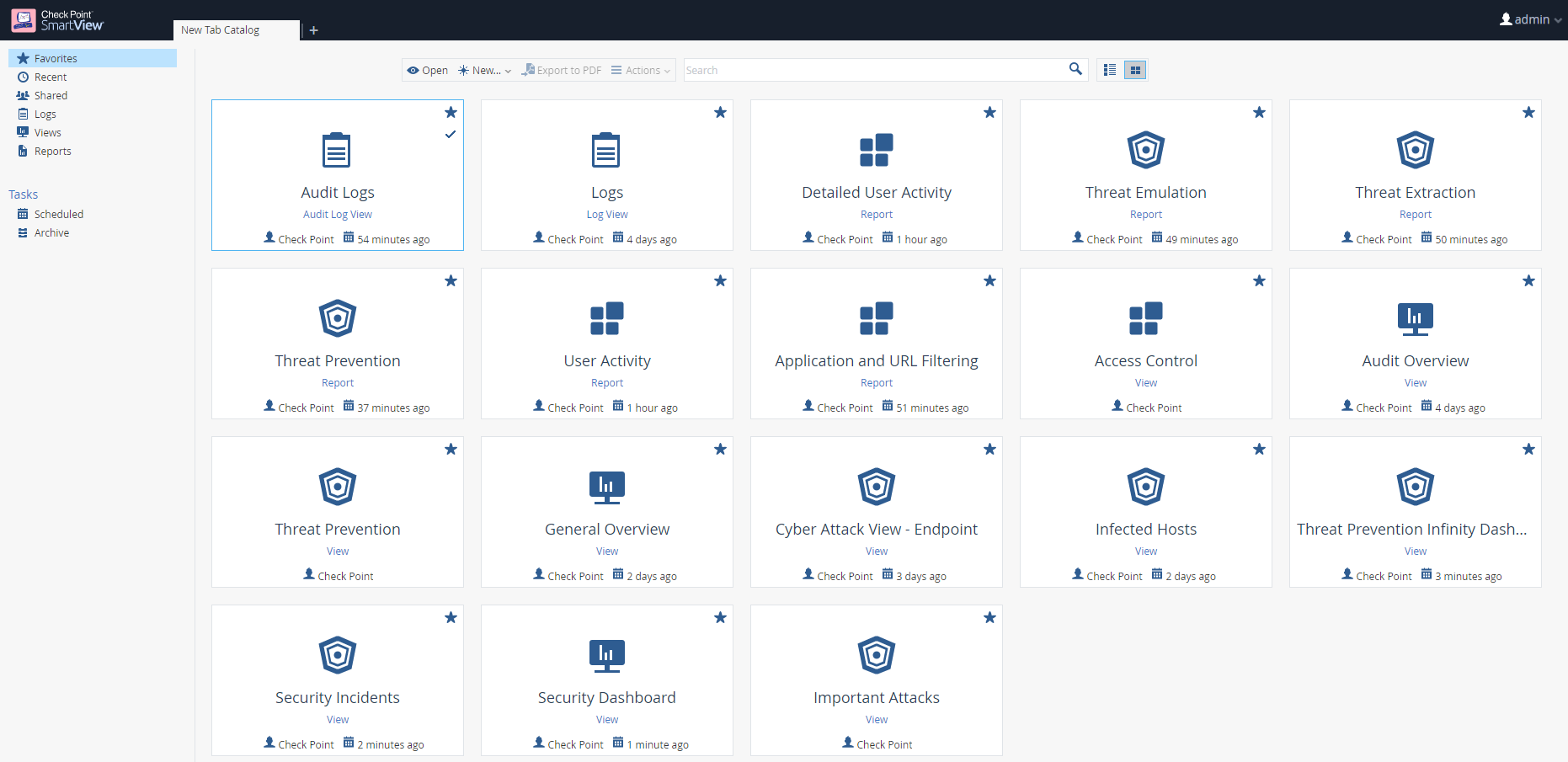

SmartView

Check Point SmartView是用于构建和查看PDF格式的动态仪表板(视图)和报告的便捷工具。管理员的用户日志和审核事件也可以从SmartView中查看。下图显示了与SandBlast Agent一起使用的最有用的报告和仪表板。 SmartView中的报告是文档,其中包含有关特定时间段内事件的统计信息。支持将PDF格式的报告上传到打开SmartView的计算机,以及将PDF / Excel定期上传到管理员的电子邮件。此外,还支持导入/导出报告模板,创建自己的报告以及在报告中隐藏用户名的功能。下图显示了嵌入式Threat Prevention报告的示例。

SmartView中的仪表板(视图)允许管理员访问相应事件的日志-只需双击感兴趣的对象即可,无论是图表列还是恶意文件名。与报表一样,您可以创建自己的仪表板并隐藏用户数据。对于仪表板,还支持模板的导入/导出,定期上载到PDF / Excel到管理员的电子邮件以及自动更新数据以实时监视安全事件。

其他监视部分

如果不提及“概述”,“计算机管理”,“端点设置”和“推送操作”部分,则管理平台中监视工具的描述将是不完整的。在第二篇文章中详细描述了这些部分。但是,考虑它们解决监视任务的可能性将很有用。让我们从概述开始,它由两个小节组成-操作概述和安全概述,这两个仪表板包含有关受保护用户计算机的状态和安全事件的信息的仪表板。与与任何其他仪表板进行交互一样,在双击所需参数时,“操作概述”和“安全概述”小节允许您转到具有选定过滤器(例如,“台式机”或“启动前状态:启用”)的“计算机管理”部分,或该部分。记录特定事件。安全概述小节是网络攻击视图-端点仪表板,您可以自定义和设置自动数据更新。

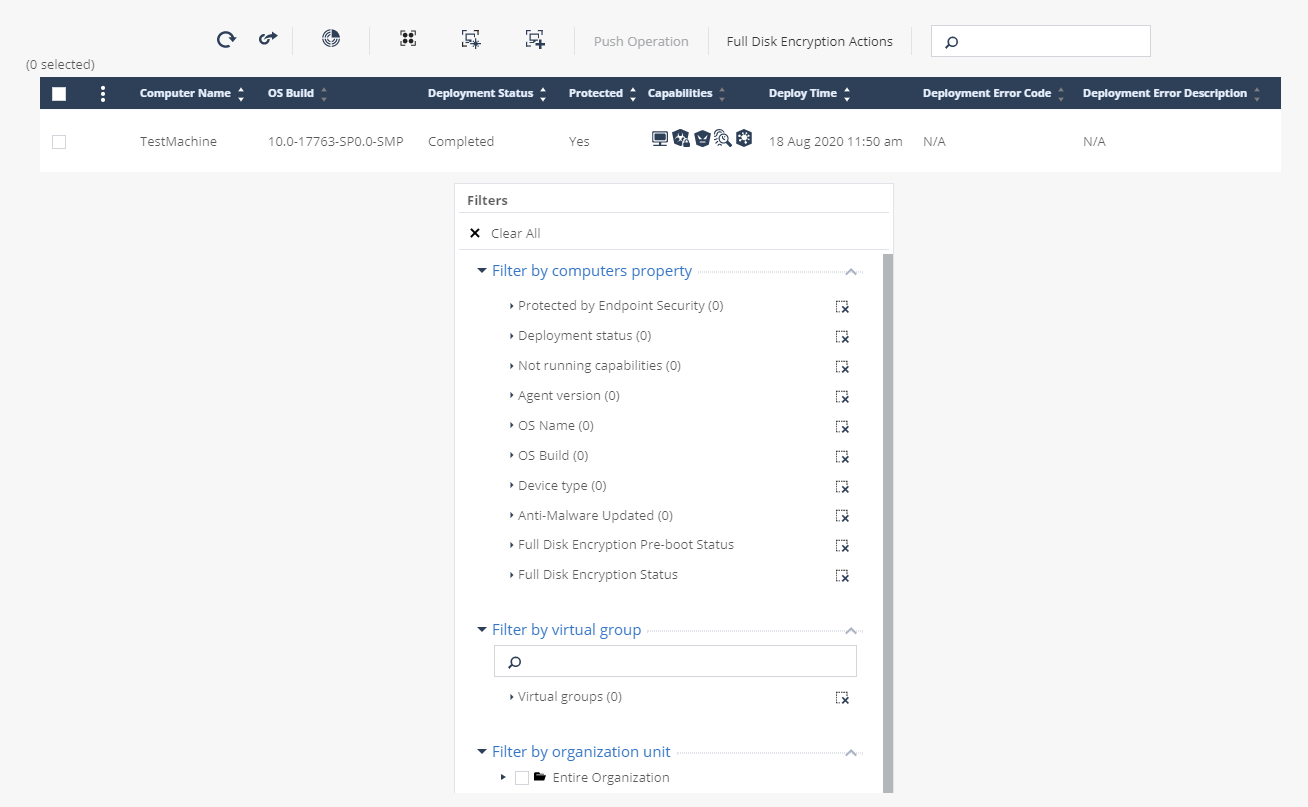

在“计算机管理”部分中,您可以监视用户计算机上代理的状态,反恶意软件数据库更新的状态,磁盘加密步骤等等。所有数据将自动更新,并为每个过滤器显示合格用户计算机的百分比。还支持以CSV格式导出计算机数据。 监视工作站安全性的一个重要方面是设置有关关键事件的通知(警报)和导出日志(导出事件)以存储在公司的日志服务器上。两种设置均在“端点设置”部分和“警报”中完成。

可以连接邮件服务器以将有关事件的通知发送给管理员,并根据符合事件标准的设备的百分比/数量来配置触发/禁用通知的阈值。导出事件允许您配置日志从管理平台到公司日志服务器的转发,以进行进一步处理。支持的格式为SYSLOG,CEF,LEEF,SPLUNK,TCP / UDP协议,使用TLS / SSL加密和syslog客户端身份验证的任何具有正在运行的syslog代理的SIEM系统。

为了深入分析代理上的事件或在联系技术支持的情况下,您可以使用“推送操作”部分中的强制操作从SandBlast代理客户端快速收集日志。您可以配置将带有日志的归档转发到Check Point服务器或公司服务器;带有日志的归档也保存在用户计算机上的C:\ Users \ username \ CPInfo目录中。支持在指定时间开始收集日志的过程,并支持推迟用户的操作。

威胁搜寻

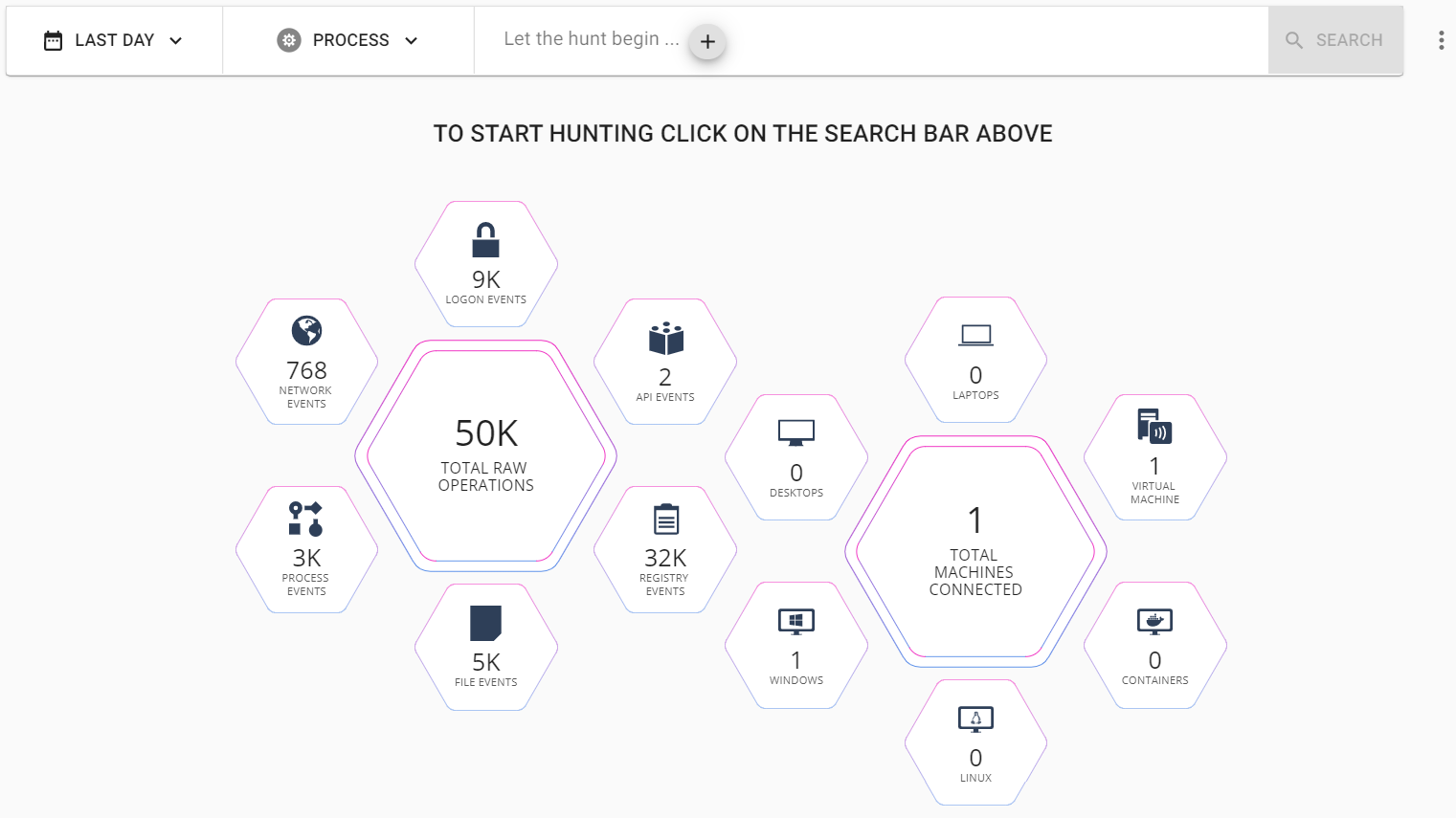

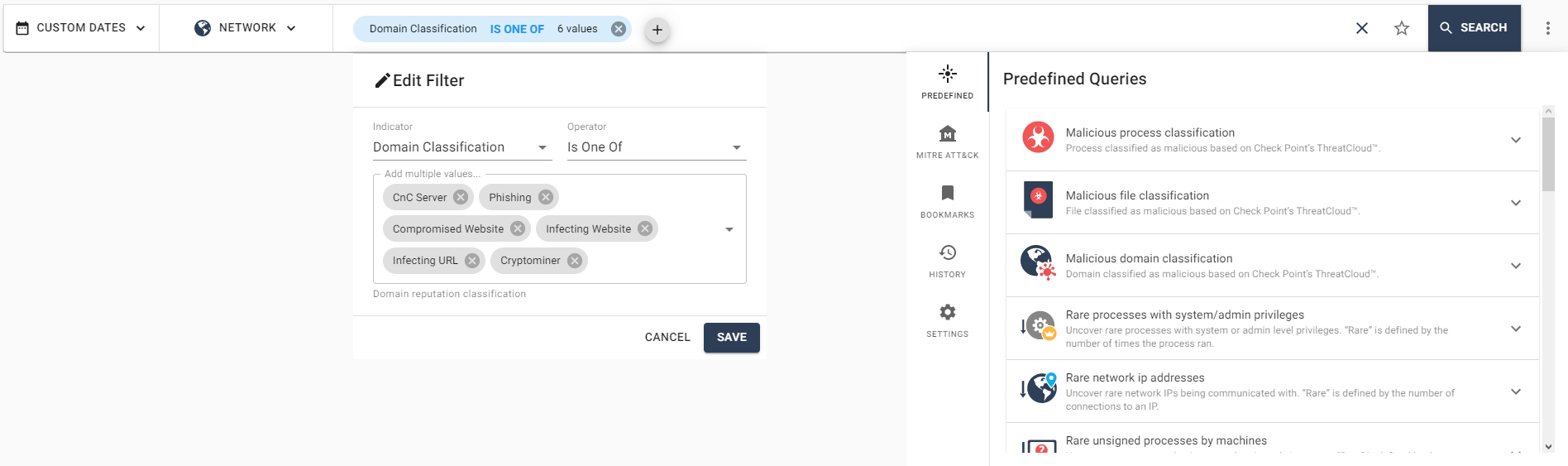

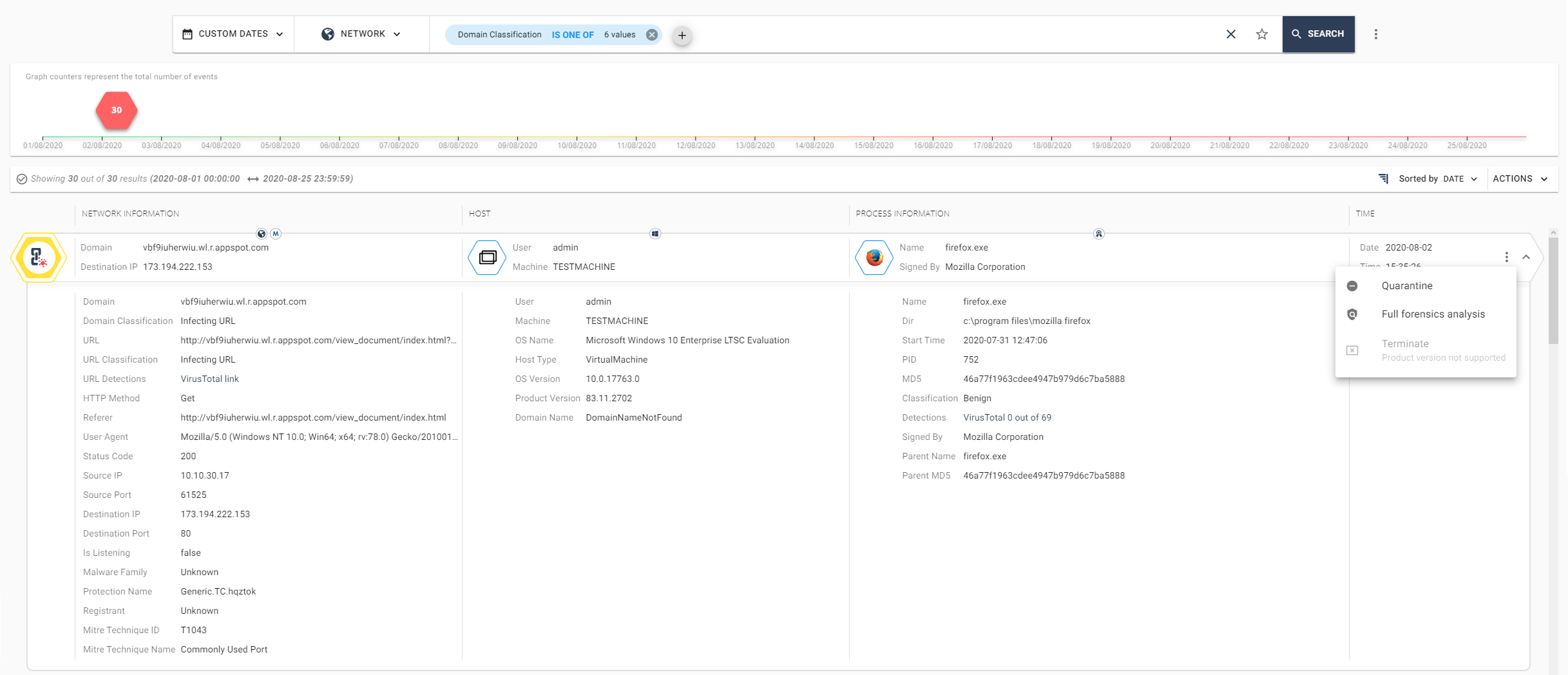

威胁搜寻方法用于主动搜索系统中的恶意活动和异常行为,以进一步调查潜在的安全事件。管理平台的“威胁搜寻”部分使您可以在用户计算机的数据中搜索具有指定参数的事件。 威胁搜寻工具具有几个预定义的查询,例如:用于对恶意域或文件进行分类,跟踪对某些IP地址的稀有呼叫(相对于常规统计信息)。请求结构由三个参数组成:指示符(网络协议,进程标识符,文件类型等),运算符(“是”,“不是”,“包含”,“其中一个”等)和请求主体

... 可以在请求正文中使用正则表达式;可以在搜索字符串中同时使用多个过滤器。 选择过滤器并完成请求的处理后,将显示对所有合适事件的访问,并具有查看有关事件的详细信息,隔离请求对象或生成带有事件描述的详细取证报告的功能。目前,该工具为Beta版,将来计划扩展功能集,例如,以Mitre Att&ck矩阵的形式添加有关事件的信息。

结论

总结:在本文中,我们研究了在SandBlast代理管理平台中监视安全事件的可能性,研究了一种主动搜索用户计算机上的恶意行为和异常的新工具-威胁搜寻。下一篇文章将是本周期的最后一篇,其中我们将探讨有关管理平台解决方案的最常见问题,并讨论该产品的测试功能。

从TS解决方案中选择检验点的大量材料。为了不错过有关SandBlast代理管理平台主题的以下出版物,请关注我们社交网络上的更新(电报,Facebook,VK,TS解决方案博客,Yandex.Zen)。