网络犯罪分子劫持路由器,然后使用它们出售匿名服务,代理并组织DDoS攻击。此外,一些僵尸网络正在争夺僵尸设备的拥有权。趋势科技的最新研究揭示了这场战争的进行方式,在这篇文章中,我们将分享最重要的细节。

据专家称,到2020年,连接到互联网的IoT设备数量将超过310亿件。每个这样的设备都包含一个带有网络堆栈的操作系统和一组用于执行基本任务的程序。功能最强大的物联网设备是路由器。通常,他们的固件是Linux的轻量级版本,设备所有者很少更新。许多设备都留有供应商提供的密码,再加上旧Linux未修补的漏洞,使路由器成为劫持和连接到僵尸网络的理想选择。

为什么需要僵尸网络

数以万计的设备可以用于不同的目的。最常见的是匿名代理和DDoS攻击。这两个方向可让您通过有效的获利获得可观的收入。网络拥有的设备越多,其拥有的潜在能力就越多,带给所有者的钱就越多。因此,网络犯罪分子竞争劫持尽可能多的路由器。

感染如何发生

收集到的数据表明,使用蛮力攻击和开放的telnet端口感染最多。

由于许多路由器都使用默认密码连接到Internet,因此使用特殊脚本执行蛮力攻击并显示出高效率。密码暴力也可能是僵尸网络的功能之一,因此捕获新设备的速度非常快。

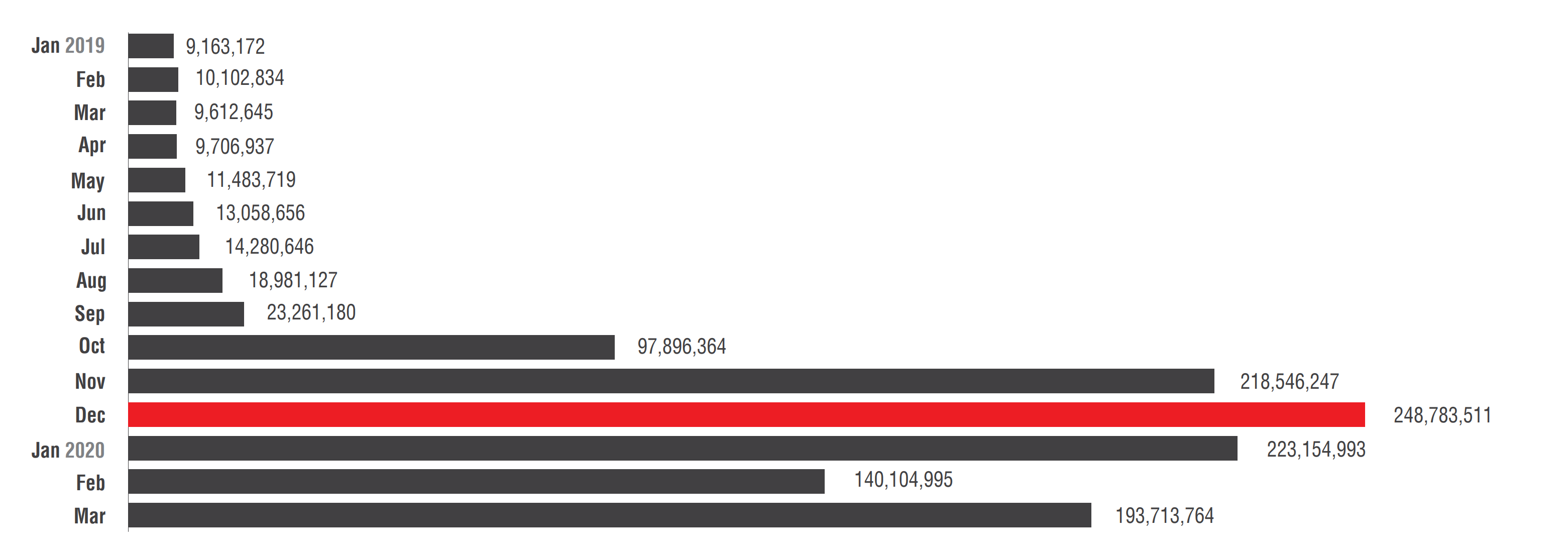

2019-2020年对路由器的暴力攻击次数。来源(以下,除非另有说明):趋势科技

根据趋势科技遥测技术,在2019年,蛮力登录路由器的尝试稳步增长。最初,增长是逐步的,但是自10月份以来,这一数字已急剧上升。

扩展IoT僵尸网络范围的第二个最受欢迎的工具是破解telnet协议。尽管如今telnet的使用范围不如过去,甚至不建议使用,但许多IoT设备仍使用telnet提供远程访问。 Telnet会话未加密,因此攻击者或僵尸网络很容易拦截用户凭据和其他信息。结果,僵尸网络可以使用从telnet协议获得的数据进行进一步扩展。

尝试与其他设备打开telnet会话不是正常的路由器行为,并且可能表示感染尝试。在我们的研究中,我们将此指标用作感染路由器数量的指标。

2019年7月至2020年4月的趋势科技遥测数据。黑条-尝试进行telnet连接的次数,蓝色图-这些尝试的来源

在高峰期,恶意流量的来源每周多达1万6千台设备,之后此数量下降,这与功能最强大的僵尸网络之一DoubleGuns的部分关闭相吻合。

我们发现,有三个主要的僵尸网络代码库是网络集团和脚本小子最常用的:Mirai,Kaiten和QBot。他们的代码是公开可用的,因此任何精通技术的骗子都可以轻松下载代码,进行调整和重新编译,以劫持路由器以创建僵尸网络。因此,这三个僵尸网络的代码是正在进行的路由器之战中的主要网络武器。

未来

这是用于创建僵尸网络的最常见代码。Mirai于2016年底推出,它立即改变了IoT威胁的态势。Mirai被创建为DDoS攻击工具。

第一次Mirai攻击是对互联网服务提供商OVH托管的Minecraft游戏服务器的攻击。2016年9月19日开始的攻击能力为799 Gbps。僵尸网络由145,000台设备组成。

僵尸网络功能的另一个演示是2016年9月20日在安全性网站上的Krebs上发起的665 Gbps DDoS攻击。CDN提供商Akamai无法应对该攻击,只是禁用了该站点,该站点最终“说谎”了四天。攻击本身持续了77个小时,涉及24,000个被劫持的路由器。

最大的Mirai运动是DNS提供商Dyn于2016年10月12日发起攻击,该公司向Netflix,Reddit,Twitter和其他公司提供服务。根据专家的说法,攻击能力超出了所有可用安全解决方案的能力。当时,Mirai拥有超过1100万台设备。

Mirai源代码的发布永久地改变了世界。创造自己的DDoS指挥棒以对竞争对手进行报复和出租的机会非常诱人,以至于许多Mirai分支立即出现了具有附加功能的形式,包括使用其他漏洞攻击路由器,以及从竞争对手那里清除受感染设备的代码。

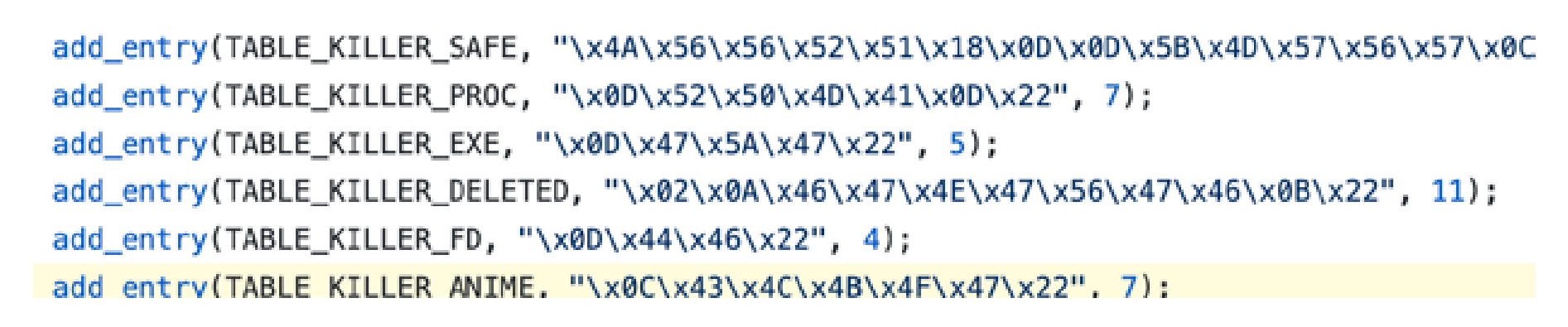

Mirai的代码片段将摧毁竞争对手的恶意软件动漫。在这里Mirai使用Linux kill()系统功能将SIG_KILL(9)信号发送到竞争进程。

海天/海啸

尽管可以认为它是最古老的僵尸网络,但它并未像Mirai那样广为人知。自2001年以来,其来源一直在公共领域。与控制服务器的交互是使用IRC(Internet中继聊天)协议进行的。服务器地址以Kaiten源代码编写,可以针对SH4,PowerPC,MIPSel,MIPS和ARM体系结构进行编译。

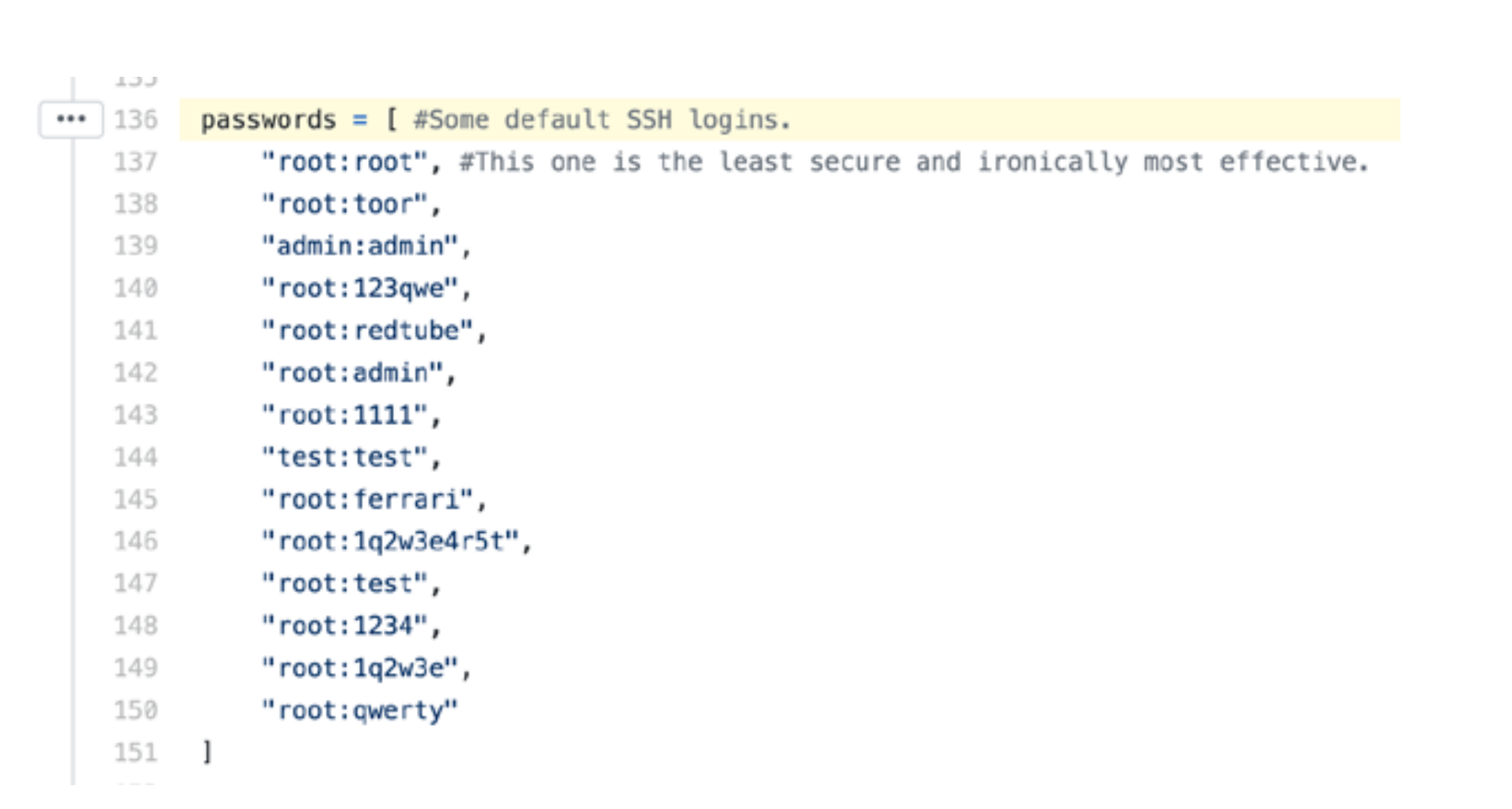

使用Python脚本执行设备的搜索和感染,该脚本查找打开的telnet端口,然后尝试使用蛮横的密码连接到该端口。暴力破解以脚本正文中包含的最常见密码开头:

Kaiten脚本正文中最不安全和常用密码的列表

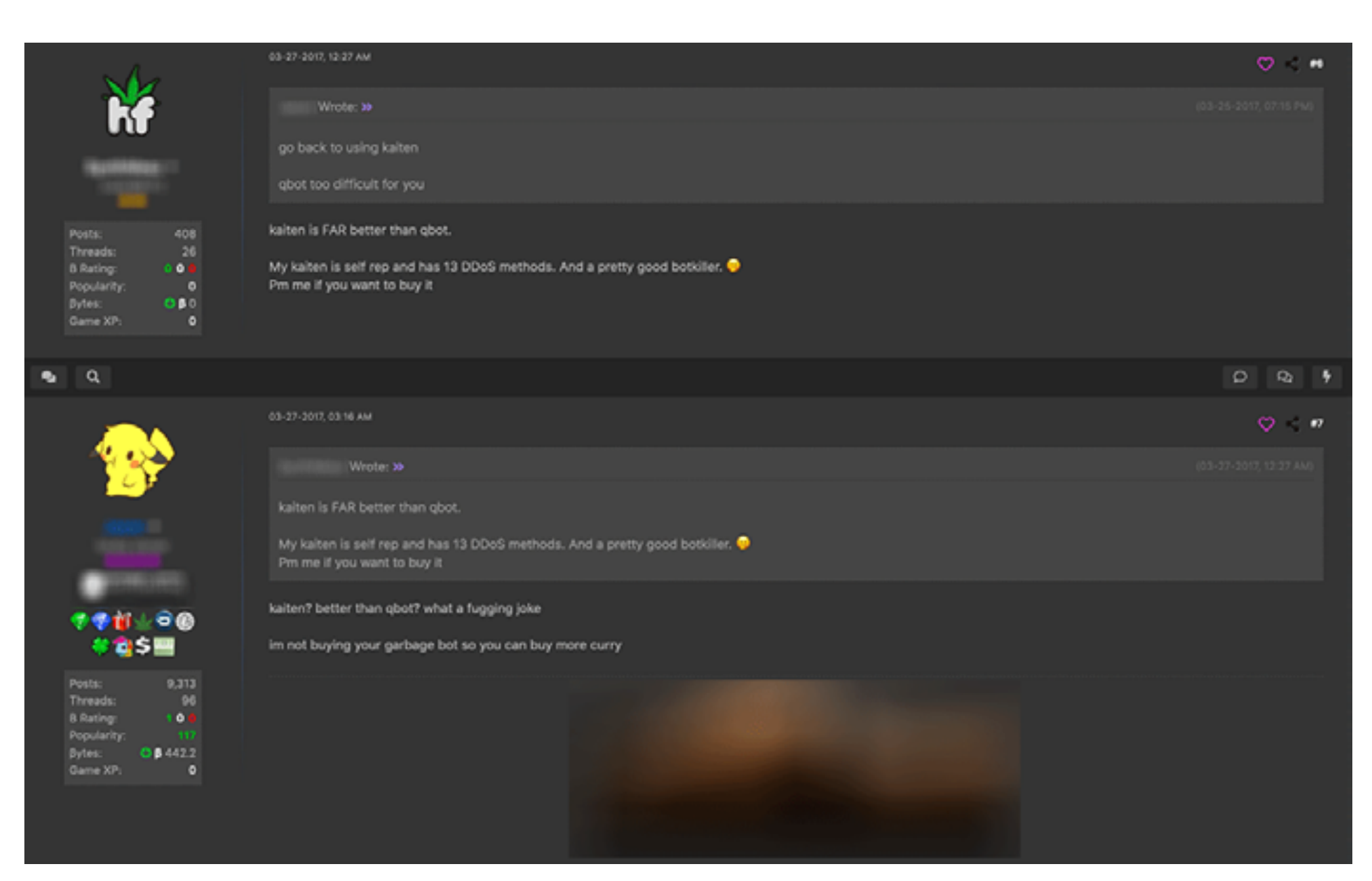

源代码的发布还导致了许多分支,其最新版本还包含“机器人杀手”功能,可以清除竞争对手的被劫持设备。

Kaiten Fork作者在论坛上吹嘘自动杀毒功能

Qbot

该僵尸网络于2008年出现在信息领域。它的源代码仅包含几个文件。整个设置归结为编辑源代码,因此该僵尸网络在新手中并不那么受欢迎。在网络犯罪论坛上,您经常可以找到新手在其中建立僵尸网络寻求建议的线索。

Qbot还支持各种硬件体系结构,并通过TCP连接到管理服务器,而无需依赖更高级别的协议。

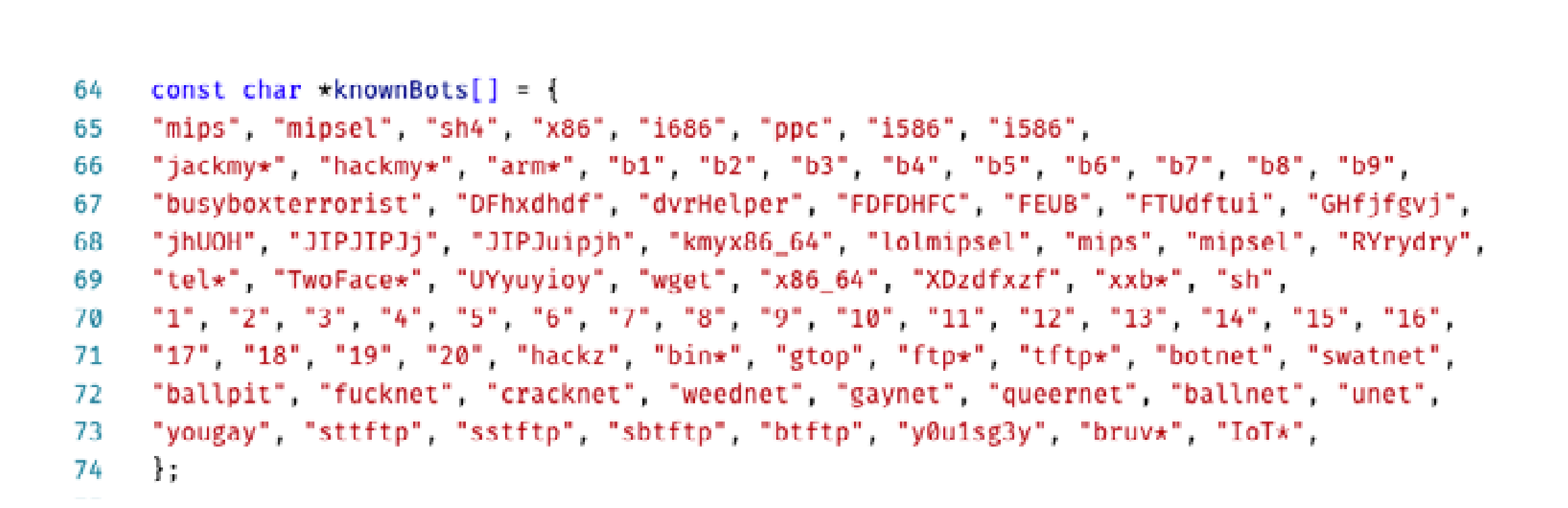

包含用于竞争恶意软件的标识符字符串的QBot代码段

也不能容忍竞争对手。它的一个分支包含438个竞争进程名称,包括Mirai和Kaiten。

特效

攻击者可以使用各种工具来破坏尽可能多的路由器,包括那些已经掌握在竞争对手手中的路由器。受感染的路由器有多种用途-从销售基于受感染路由器的服务到攻击“敌人”,例如,攻击其他组的资源或竞争服务器。

普通的互联网用户不知道这场战争正在他们的家中发生,也不知道它如何影响他们,这使这个问题更加严重。路由器所有者必须注意其设备和Internet连接的安全性,否则就有可能成为网络罪犯的受害者。当许多员工在家中远程工作时,此问题尤其明显。

保护建议

我们建议IT专家至少每季度使用此检查表检查一次“从属”路由器的状态:

- 检查路由器日志中是否有异常行为,异常账户和其他异常情况;

- 确保路由器具有最新固件;

- 使用强密码并不时更改密码;

- 如果固件允许,请限制尝试输入错误密码的次数;

- 禁用到路由器的telnet,仅允许从本地网络登录。

我们还鼓励IT人员帮助远程办公人员保护其家庭路由器。

趋势科技的解决方案包括趋势科技家庭网络安全设备。它检查路由器和家庭网络之间的Internet流量,还可以帮助用户评估连接到网络的设备中的漏洞。该解决方案有助于防止僵尸网络在战争中劫持设备,在战争中路由器是战场和获胜的奖金。