使用Cymulate平台进行连续安全测试(也称为“安全性能测试”)的目标是确定组织当前的安全控制的有效性,发现新的安全漏洞,并显着减少和持续优化。组织的攻击面。使用自动警报和报告,安全团队可以立即获得主动的漏洞评估,以采取措施进行补救。

根据SANS Institute最近的一项调查,使用诸如黑客攻击和攻击模拟之类的自动化技术执行了连续的安全性测试。当前,有28%的安全专业人员使用BAS来测试其安全控制。

持续安全测试的好处

重申从特定时间的二进制安全解决方案到实施信息安全策略的更连续,更自适应的方法的总体转变,我们会进行持续的网络风险评估,其中要考虑不断变化的IT环境以及威胁的现实情况,并提出更多要求。重点和资源,用于早期发现和响应,而不仅仅是保护(请参阅Gartner CARTA模型)。

通过实施Cymulate(BAS)连续安全性能测试,组织可以更好地应对以下挑战:

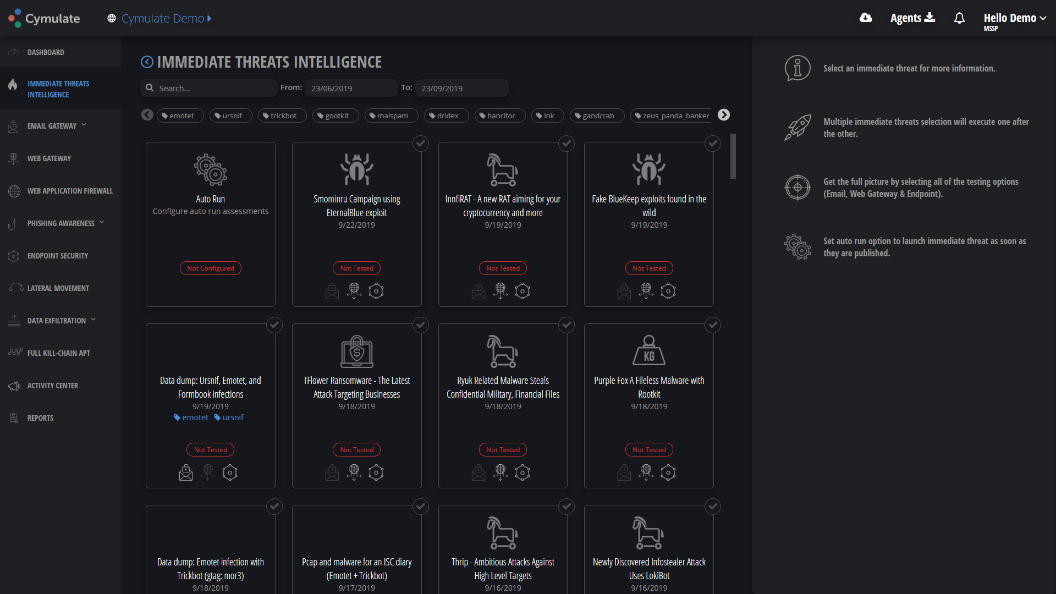

每天都会出现新类型的攻击-勒索软件,特洛伊木马,加密矿工和加密盗窃者的新变种每天出现,并且需要考虑到最新的危害数据(IoC)进行预防性更新。对于具有分布式安全控制的大型组织,手动验证ISS可以阻止最新的网络钓鱼站点,感染点,C2服务器等是耗时且不切实际的。 IoC对最新威胁的持续建模意味着安全团队可以更快地应对它们。

图1.持续的安全测试可帮助您更快地应对最新威胁。

不断发展的隐形技术-基于IoC的主动控件对未签名和无文件攻击毫无用处,因此,基于行为的检测工具(例如骗子,EDR和EUBA工具)对于检测它们至关重要。但是您如何知道您的机器和AI解决方案是否能够有效应对这些威胁?通过不断测试其对模拟网络攻击的有效性,组织可以不断调整这些工具的配置设置,以确保更快地检测到它们。

IT环境中的频繁更改。每天,IT环境都会发生变化,无论是故意更改网络策略,使用隐藏的IT基础架构,使用新员工还是离开公司,引入新的软件,硬件或虚拟环境。主动评估这些更改可能对组织的安全态势产生的影响,消除了可能成为令人不愉快的意外的盲点。

有限的工作资源和预算。持续测试安全性有效性可帮助您充分利用有限的资源和预算。通过不断发现漏洞并根据漏洞的严重程度确定恢复的优先级,安全团队可以使用更少的资源来提高安全性。此外,借助提高安全性的工具和知识,组织可以通过将其限制在精确检测或合规性测试上来减少对手动测试的依赖。

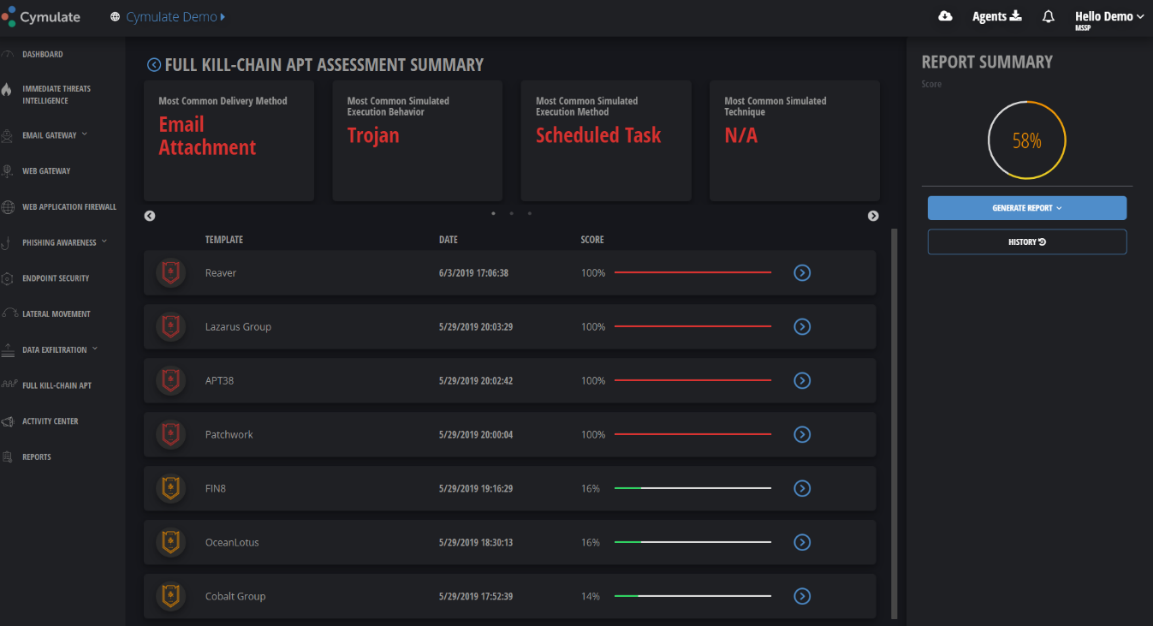

指出威胁的主体。已经发现数十个APT团体为政府工作,以获取经济,政治和军事利益。这些团体拥有进行复杂,连续攻击所需的金钱,时间和技能。通过针对这些组织已经使用的技术不断改进安全控制,组织可以更好,更及时地检测到这些威胁。

图2:连续测试允许为APT政府团体定制控件

外部联系点和对供应链的攻击。以消费者为中心的门户,健康信息交换(HIE),通过支付网关和ACH进行的金融服务以及使用通用协作工具的企业,对组织而言都是安全威胁。配置测试,包括测试控件,例如WAF(可防止CapitalOne风格的黑客攻击),电子邮件网关,限制横向移位的基础结构控件等,对于减轻这些接触点带来的网络风险至关重要,并且防止对供应链的攻击。

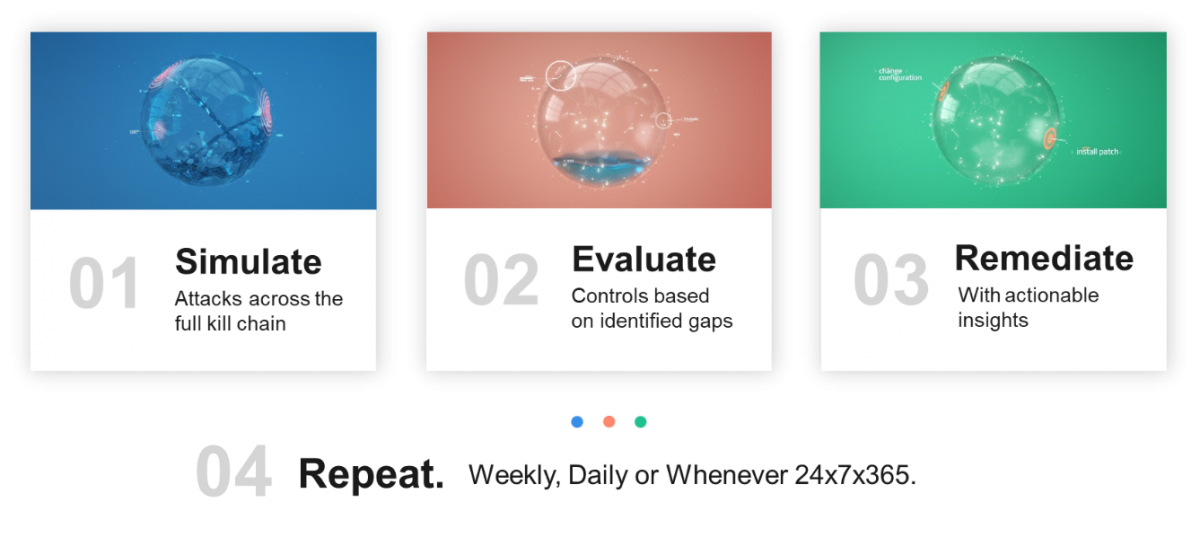

怎么运行的

那么,您如何获得网络风险评分?使用Cymulate hack和攻击的自动化模拟,安全团队可以:

- (kill chain).

- .

- , .

- , , .

3: 4

最新版本的勒索软件,受感染的企业电子邮件和政府的APT活动要求改变网络安全策略。使用Cymulate平台,通过不断改进安全控制,识别安全漏洞并对其进行调整以提高效率,安全团队可以不断减少攻击并改善组织的整体安全状况。

本文由Cymulate的官方发行商Softprom编写,您可以从中订购有关产品的免费咨询。

在我们的平台上,您可以了解有关Cymulate BAS,实施结果和竞争产品的更多信息。