防止未经授权的访问的重要组成部分

每个合理的人都有一些隐藏的东西。这个是正常的。没有人愿意看到他的私钥来访问存储库,重要代码或鹿毛衣中的个人照片泄露。

因此,我考虑了一下,决定在一个地方收集一些标准化的清单以对笔记本电脑进行全面保护。我故意切断了固定式PC,因为它们不易受到“意外遗忘”的威胁。有了6公斤的硬盘驱动器,热管和塔式冷却器,这很难完成。

我将尝试介绍主要的威胁和保护方法。例如,人们经常忘记在相机下输入密码是一个坏主意。谢谢您的补充。

妄想症无济于事

我们可以幻想电池盒中的白蚁电荷,并从伪装成咖啡机的外部硬盘启动,从而获得尽可能多的幻想。不,所有这些都可以真正实现,但是,正如实践所示,这毫无意义,并且极大地增加了所有者的生活。

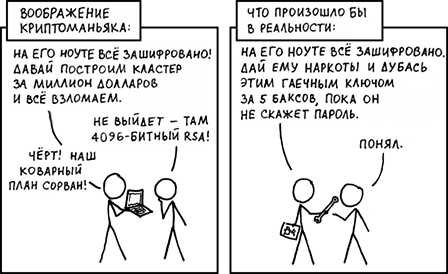

不幸的是,最复杂的方案通常是用相同的5美元扳手来破坏的。因此,我们将立即将保护级别定义为合理平衡,在这种情况下,为了打开笔记本电脑,不需要从Shamir的碎片中收集六把钥匙。

我们最大的担心是笔记本电脑可以物理访问。这充满了硬盘驱动器和rootkit奖金的泄漏。如果您没有注意到计算机已被他人拿到,这将特别危险。

感觉像个魔法公主

隐藏访问的问题可以简单地解决。刚开始时,您将需要学习如何在一家商店里做扑克脸,该商店为10岁的女孩出售最便宜的假指甲,塑料耳环和类似的玩具,是的,我们需要亮片抛光剂。奇怪的是,但如果将一滴这样的彩色恐怖药以50卢布的价钱加在它们上,几乎不可能掩盖拧松箱子螺丝的事实。清漆的结构将被破坏,即使试图用一滴溶剂使所有物体变得光滑,颗粒的方向也会改变。为此,特别方便的是使用两种具有长发状颗粒的不同抛光剂。

此外,您可以使用标准选项,例如kensington锁。但这更可能与防止隐藏访问有关,而是与将笔记本电脑固定在较重的机柜上有关,以使在外出喝咖啡时不会将其拖走。

解锁

在关闭笔记本计算机盖,手动阻止笔记本计算机盖或在特定超时后,或多或少的现代OS都假定自动阻止用户会话。不幸的是,任何安全地进行此操作的尝试都会导致“使其不方便”选项。因此,有必要考虑方便和流行的简化解锁方法的缺点。

指纹(如果有专用的笔记本电脑传感器)。在大多数情况下还不错,但是存在一些所有生物识别技术共有的基本问题。无法替换它,因为未损坏的手指数会用完。在胁迫下也很容易使用。如果我认为大多数人都使用右手食指的图案,那我不会误会。此外,标准的消费者细分传感器不能控制间接参数,例如是否存在毛细脉动,这不仅使手指与所有者分开,而且使从玻璃杯中取出的普通复制品成为现实。

在移动电话之后,各种面部解锁也已变得非常流行,但是在大多数情况下,它们绝对不适合访问控制。响应于来自社交网络的照片(显示在手机屏幕上),普通摄像头被愉快地解锁。好吧,非自愿访问的所有相同问题。

诸如健身手环之类的可信设备已经变得更加有趣。但是它们还有另一个问题-范围无法控制。它似乎已经从笔记本电脑上移走了,可以喝咖啡了,但与手镯的连接仍然保留。实际上,此方法仅适用于防止计算机被盗。

简介:最好的方法是从无法恢复的商店中以所有者的灰色内容输入密码。但是,如果这很烦人,则可以使用指纹,尽管它会减少保护。事实是,您不应该在监控摄像头下输入密码。该权限足以恢复它。

加密

这一点在讨论中没有任何意义。绝对有必要加密。是的,从形式上讲,这增加了不可逆数据丢失的风险。但是同时存在两个反驳:

- 最好以加密的碎肉的形式掩埋特别有价值的数据,但不要将其交给错误的人。

- 硬盘驱动器可能已在任何时候发生故障,因为星形排列不正确。因此,加密不会以任何方式取消备份。

有待决定如何最好地实施它。传统上,最大的信任是免费的实施方案。在Linux上具有dm-crypt的LUKS,在所有OS变体中都提供VeraCrypt之类的完整磁盘变体。后一种选择具有很好的选择磁盘加密算法的灵活性,并且能够在外部介质上使用令牌和密钥文件。不幸的是,只有密码才能在OS级别的容器上使用除密码之外的文件,而不能用于全盘加密。

除了这些选项之外,我还建议使用SED-自加密磁盘对整个磁盘进行加密。目前,存在大多数现代SSD都遵循的TCG OPAL 2.0规范。这种方法的主要优点是零加密开销。 CPU甚至不会尝试执行此任务,并且所有加密对操作系统都是完全透明的。一切都直接由SSD控制器处理。此外,如果我们看一下常见的三星EVO系列的规格,很显然,它们原则上是使用开箱即用的硬键对所有数据执行AES加密的。默认情况下,它只是不会在此键之上添加其他自定义键。但是激活加密后,只有在引导时输入用户密钥后才能访问驱动器。有一个非常好的请参阅有关此主题的Dell手册。

重要的是不要忘记,在计算机处于解锁状态时,所有加密都是无用的。因此,重要的是要在相当短的时间后进行自动阻塞。自加密磁盘有问题。在完成整个开关过程时,将重置按键。由于加密过程对操作系统是透明的,因此常规的取消身份验证不会阻止硬盘驱动器。此外,在某些笔记本电脑型号上,SSD在重启时不会中断电源,这可能会使整个系统容易受到攻击。我建议阅读有关该主题的BlackHat演示文稿。

另外,不要忘记备份数据。通常,最好的选择是使用带有加密数据卸载功能的商业云。或者,您可以设置Nextcloud并在受信任的计算机上组织数据副本。

其他明显和不太明显的要点

请及时更新。我本人有时在Ubuntu LTS上坐了很长时间,Ubuntu LTS已经过时了。但是,请不要延迟操作系统和关键组件的安全支持。每个未封闭的CVE都是潜在的攻击媒介。

切勿连接未知设备。这很老套,但这是获得控制权的典型载体,尤其是在操作系统存在漏洞或零日使用的情况下。如果您确实需要它,那么最好使用任何Linux发行版的live-cd。

跟踪安装的软件。现在,所有人都想深入研究您的文件。很难对Microsoft隐藏,只能希望他们不要忽略至少某些复选框。好吧,关于从本地pi孔在DNS级别进行遥测过滤的效率。但是,除了系统实用程序之外,还包括第三方防病毒软件,带有模糊EULA的云存储客户端,以及为您填充101 MB的“视频会议应用程序快捷方式”的权利。尽可能使用自由软件替代品。通常,它们不会创建此类游戏。

检查清单

- 保护必须与威胁相称。使用不会妨碍您的简单,可靠的方法。

- 提供保护,以防止箱子的暗开。几滴指甲油将解决此问题。

- . , , .

- . — LUKS VeraCrypt , CPU IOPS. — TCG OPAL 2.0. .

- . - , - .

- security- .

- .

- .