欢迎使用Check Point SandBlast代理管理平台系列的第四篇文章。在之前的文章(第一,第二,第三篇)中,我们详细介绍了Web管理控制台的界面和功能,并回顾了Threat Prevention策略并针对各种威胁对其进行了测试。本文专门讨论第二个安全组件-数据保护策略,该策略负责保护存储在用户计算机上的数据。我们还将在本文中查看“部署”和“全局策略设置”部分。

数据保护政策

数据保护策略仅允许授权用户使用全盘加密和启动保护访问存储在生产计算机上的数据。当前支持配置磁盘加密的以下选项:对于Windows-Check Point加密或BitLocker加密,对于MacOS-File Vault。让我们仔细看看每个选项的功能和设置。

检查点加密

Check Point加密是数据保护策略中的标准磁盘加密方法,它在后台加密所有系统文件(临时,系统,远程),而不会影响用户计算机的运行状况。加密后,未经授权的用户将无法访问该驱动器。 Check Point加密的主要设置是“启用预启动”,使用户可以在加载操作系统之前进行身份验证。建议使用此选项,因为它会阻止在操作系统级别使用身份验证旁路工具。也可以为预启动功能配置临时旁路参数:

- Allow OS login after temporary bypass — Pre-boot ;

- Allow pre-boot bypass (Wake On LAN – WOL) — pre-boot , Ethernet;

- Allow bypass script — Pre-boot Pre-boot;

- Allow LAN bypass — pre-boot .

不建议出于明显原因(例如维护或故障排除)使用上述预引导临时旁路选项,并且最佳安全解决方案是在不指定临时旁路规则的情况下启用预引导。如果需要绕过预引导,建议在临时绕过参数中设置最短的时间范围,以免长时间降低保护级别。 另外,在使用Check Point Encryption时,可以配置数据保护策略的高级设置,例如,以更灵活地配置加密设置,配置预启动功能和Windows身份验证的各个方面。

BitLocker加密

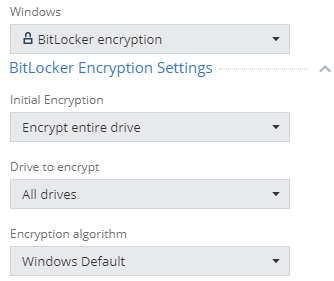

BitLocker是Windows操作系统的一部分,可让您加密硬盘驱动器和可移动媒体。Check Point BitLocker管理是Windows服务组件,它自动从SandBlast Agent客户端启动,并使用API管理BitLocker技术。 在“数据保护”策略中选择“ BitLocker加密”作为驱动器加密方法时,可以配置以下选项:

- 初始加密-初始加密设置,允许您对整个驱动器进行加密(对整个驱动器进行加密),建议对具有现有用户数据(文件,文档等)的计算机进行加密,或者仅对数据进行加密(仅对已使用的磁盘空间进行加密),对于新的数据则建议使用Windows安装;

- 要加密的驱动器-选择要加密的驱动器/分区,可以加密所有驱动器(所有驱动器)或仅加密具有操作系统的分区(仅OS驱动器);

- 加密算法-选择加密算法,推荐选项为Windows默认,也可以指定XTS-AES-128或XTS-AES-256。

文件库

File Vault是Apple的标准加密工具,可确保只有授权用户才能访问用户的计算机数据。安装了File Vault后,用户必须输入密码才能启动系统并获得对加密文件的访问权限。使用File Vault是确保为MacOS操作系统的用户提供数据保护策略中存储数据保护的唯一方法。

对于File Vault,选项“启用自动用户获取”可用,在启动磁盘加密过程之前,需要用户授权。如果启用了此功能,则可以指定在SandBlast代理应用预启动功能之前必须登录的用户数,或者指定在天数后将自动为所有授权用户实施预启动功能的天数。在此期间,系统中至少有一个用户被授权。

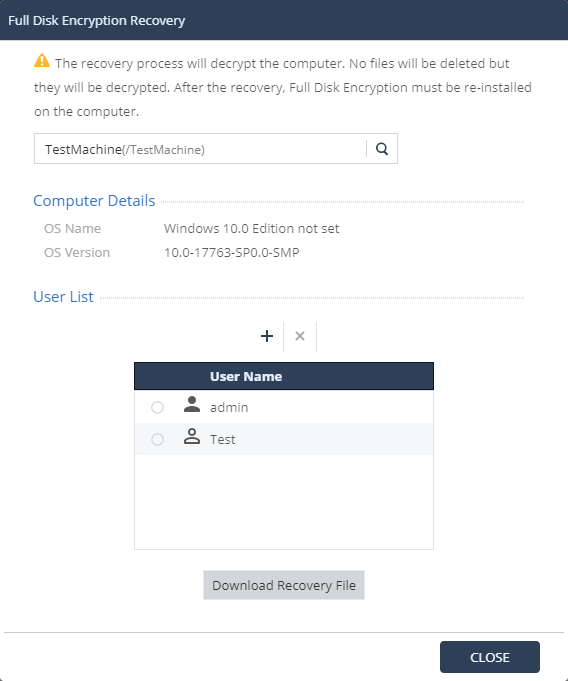

数据恢复

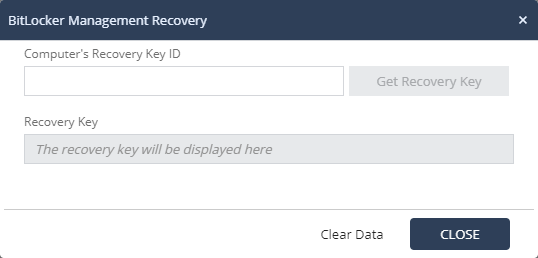

如果系统启动出现问题,则可以使用各种数据恢复方法。管理员可以从“计算机管理”→“完整Dick加密操作”部分启动恢复加密数据的过程。使用Check Point Encryption时,您可以解密以前加密的驱动器并获得对所有存储文件的访问权限。执行此过程之后,必须重新启动磁盘加密过程,数据保护策略才能起作用。 当选择BitLocker作为用于数据恢复的磁盘的加密方法时,必须输入问题计算机的恢复密钥ID才能生成恢复密钥,用户必须输入该密钥才能访问加密磁盘。

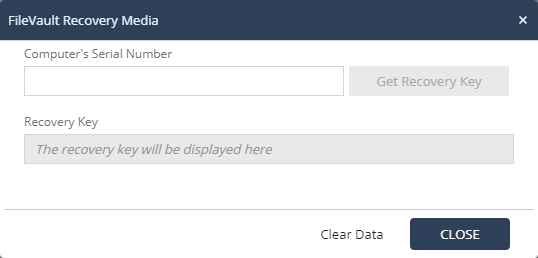

对于使用File Vault保护存储的信息的MacOS用户,恢复过程包括管理员根据问题机器的序列号生成恢复密钥并输入该密钥,然后重置密码。

部署政策

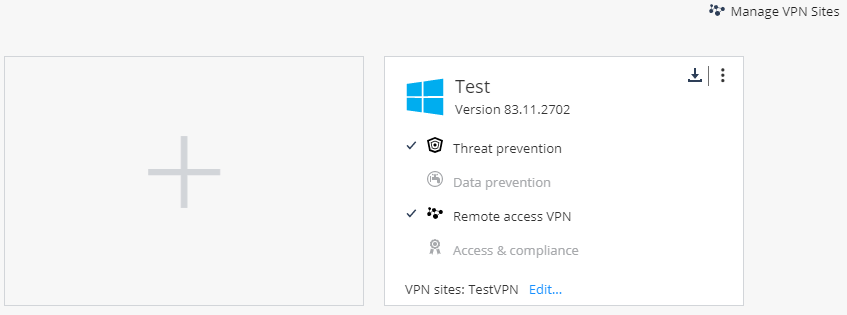

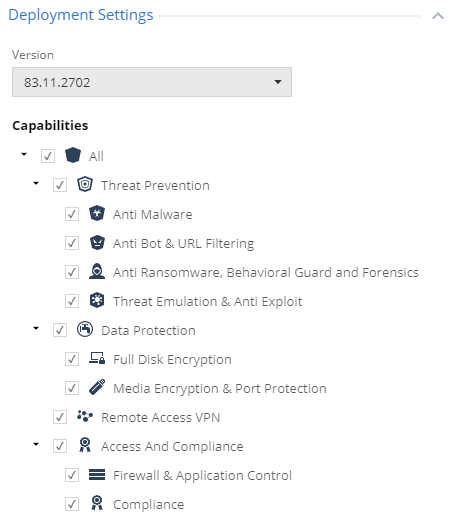

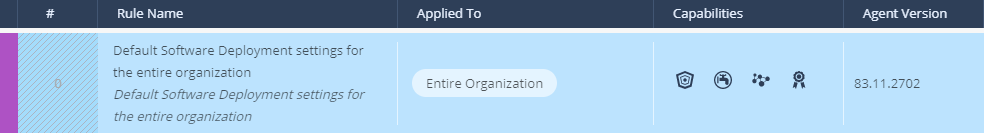

自从第二篇文章发布后(检查了Web管理控制台界面)以来,Check Point设法对“部署”部分进行了一些更改-现在它包含“软件部署”子部分,在其中配置了已安装代理的配置(启用/禁用刀片),并且该子部分导出软件包,您可以在其中创建带有预安装刀片的软件包,以在用户计算机上进行进一步安装,例如,使用Active Directory组策略。考虑软件部署小节,其中包括所有SandBlast Agent刀片。

让我提醒您,标准部署策略中仅包括Threat Prevention刀片。考虑到前面讨论的数据保护策略,您现在可以使用SandBlast Agent在客户端计算机上启用此类别的安装和操作。启用远程访问VPN功能很有意义,该功能将允许用户连接到组织的公司网络以及访问和合规性类别,其中包括防火墙和应用程序控制功能并检查用户计算机是否符合合规性策略。

出口包装

全局策略设置

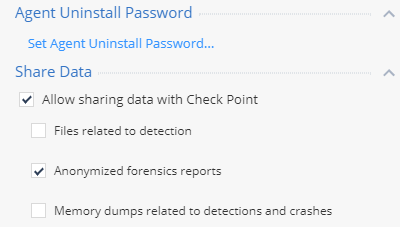

最重要的参数之一是在“全局策略设置”中配置的-用于从用户计算机上删除SandBlast Agent的密码。安装代理后,用户将无法在不输入密码的情况下将其卸载,该密码默认为单词“ secret ”(不带引号)。但是,在公共资源中很容易找到此标准密码,并且在实施SandBlast Agent解决方案时,建议更改默认密码以删除该代理。在管理平台中,使用标准密码,该策略只能设置5次,因此更改密码以删除是不可避免的。

此外,“全局策略设置”配置可发送到Check Point的数据参数,以分析和改进ThreatCloud服务。

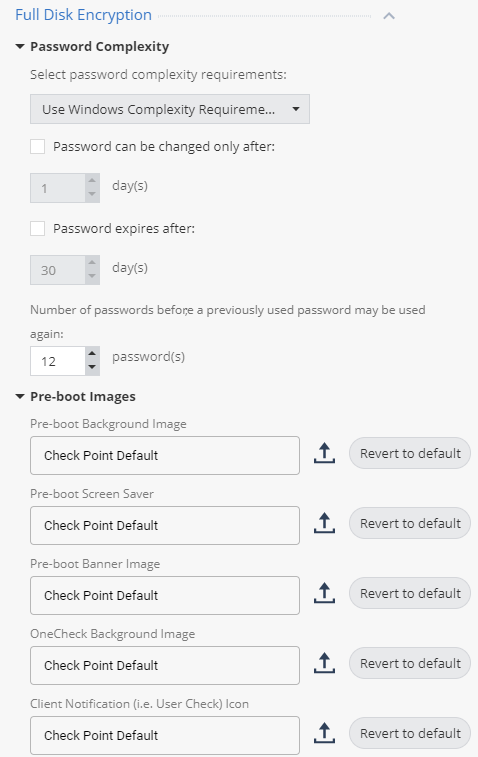

从“全局策略设置”中,还配置了磁盘加密策略的一些参数,即密码要求:复杂性,使用期限,使用先前有效密码的能力等。在此部分中,您可以上传自己的映像,而不是用于预引导或OneCheck的标准映像。

安装政策

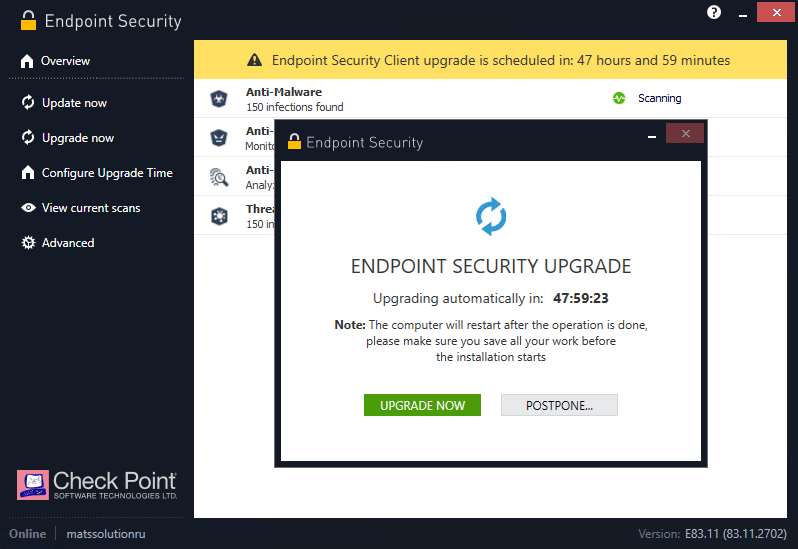

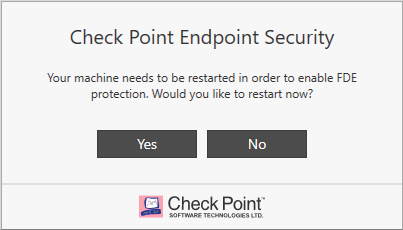

在熟悉了数据保护策略的功能并在“部署”部分中配置了相应的设置之后,您可以开始安装新的策略,其中包括使用Check Point Encryption和其余SandBlast Agent刀片服务器进行磁盘加密的策略。在管理平台中安装策略后,客户端将收到一条消息,要求立即安装该策略的新版本或将安装移至其他时间(最多2天)。 下载并安装新策略后,SandBlast Agent将提示用户重新启动计算机以启用“全盘加密”保护。

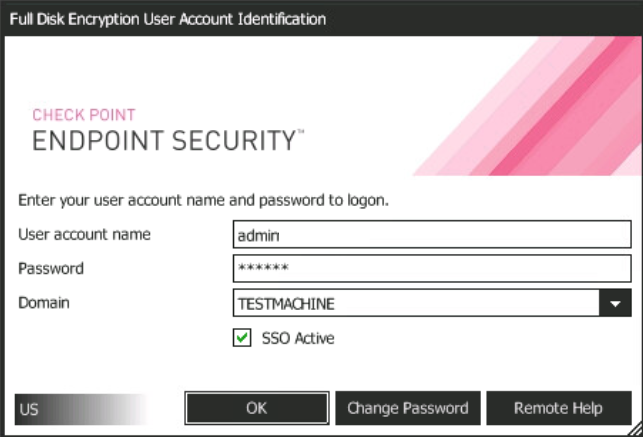

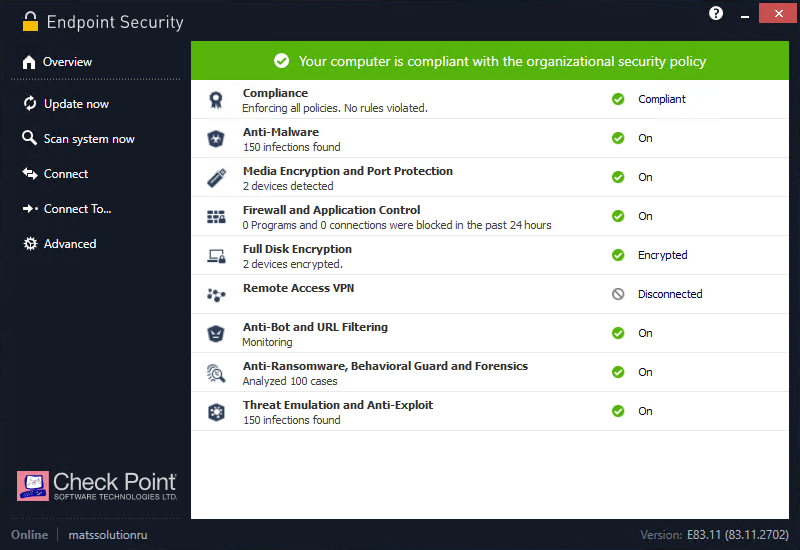

重新引导后,用户将需要在Check Point Endpoint Security身份验证窗口中输入其凭据-每次在操作系统启动之前(预引导)都会显示此窗口。可以选择“单一登录(SSO)”选项以自动使用凭据进行Windows身份验证。 如果身份验证成功,则用户可以访问其系统,并且磁盘加密过程在幕后开始。尽管此操作可能会花费很长时间(取决于磁盘空间量),但它不会以任何方式影响计算机的性能。加密过程完成后,我们可以验证所有刀片服务器是否已启动并正在运行,驱动器已加密以及用户计算机是否受到保护。

结论

总结:在本文中,我们检查了SandBlast代理使用数据保护策略中的磁盘加密来保护用户计算机上存储的信息的功能,研究了通过“部署”部分分发策略和代理的设置,并在用户计算机上安装了带有磁盘加密规则和附加刀片的新策略...在本系列的下一篇文章中,我们将仔细研究管理平台和SandBlast Agent客户端中的日志记录和报告功能。

从TS解决方案中选择检验点的大量材料。为了不错过SandBlast代理管理平台上的以下出版物-请关注我们社交网络上的更新(电报,Facebook,VK,TS解决方案博客,Yandex.Zen)。