现代汽车正在从机械汽车变成带轮电子设备-它们从Internet下载固件更新,将诊断信息传输给制造商,并具有用于远程连接的接口。结果,网络安全风险被添加到了汽车的常见风险中。我们的新研究致力于这些威胁的研究,这是我们将在本文中分享的最重要的结论。

联网汽车的特点

智能汽车的技术单元通过电子控制单元(ECU)进行控制。 ECU是一种计算机,可以从传感器,与其连接的开关,按钮收集数据,对其进行处理并将命令发送给执行器。每个ECU的最重要部分是其固件-车辆功能可靠性所依赖的软件。一些车辆具有超过100个ECU。

ECU之间的通信使用CAN / CAN FD,LIN,MOST,以太网和FlexRay协议进行。它们的共同特点是提高了可靠性。它们可以抵抗恶劣的车辆环境中的故障,但是它们都不提供内置的安全功能,例如数据加密或设备身份验证。

在不久的将来,大众模型有望配备先进的驾驶员辅助系统(ADAS),自动驾驶仪以及车辆对车辆(V2V)和道路基础设施(V2I)系统。这些系统将有助于防止或减轻道路交通事故,但也将为攻击者创造新的机会。

汽车共享的普及使集中式车队控制功能成为必需,例如,具有实时跟踪每辆车,收集遥测数据和控制发动机运行模式的能力。

对新技术的需求迫使汽车制造商缩短开发和生产周期,以继续加快新技术的采用速度。技术复杂性竞赛使网络安全问题无法解决。结果是合乎逻辑的:新车包含许多潜在漏洞。

汽车网络威胁

连接到Internet的汽车具有大量开放端口,网络犯罪分子可能会利用这些开放端口。考虑到汽车开发人员对安全问题的肤浅态度,渗透任何可用的ECU都是相对简单的任务。掌握了一个模块的控制权之后,攻击者可以从一个控制块移至另一个控制块,并进行多种攻击,例如:

- DoS- , ;

- - ;

- , , ;

- ;

- , , .

威胁的另一个来源通常是芯片调谐爱好者中的车主本身。他们购买了通过OBD-II诊断连接器连接到CAN总线的Wi-Fi或蓝牙扫描仪。通常,此类扫描仪的固件不包含防御攻击的手段,因此任何人都可以坐在笔记本电脑旁边,控制加密狗并自行决定添加一点“芯片调整”。

头戴式多媒体设备

很少考虑的另一个易受攻击的元素是具有GPS导航和其他功能的多媒体主机。车主经常用替代的多媒体系统代替标准的多媒体系统以获得更多功能。

这些设备大多数都在几乎未更新的过时版本的Android上运行。在驱动程序中很流行,要使音量自动适应行驶速度,就需要将主机连接到CAN总线。结果,远程攻击者可以利用已知的Android漏洞对CAN总线发起攻击。

最烦人的是:即使某些汽车的标准多媒体设备中也使用了易受攻击的Android版本。

固件不安全

几乎每个智能汽车的拥有者都希望这款汽车比制造商的设想更快,更强大。最重要的是,如果您可以将旧型号的功能添加到便宜的年轻型号中。专门进行此类修改的车库车间将替换ECU固件,该固件是OS以及引导程序。这些工匠甚至不必为固件文件必须使用制造商的数字签名进行签名而烦恼:通过修改ECU中的代码,他们将禁用签名验证,因此该单元可以使用任何固件(包括恶意固件)进行工作。

CAN总线中的漏洞

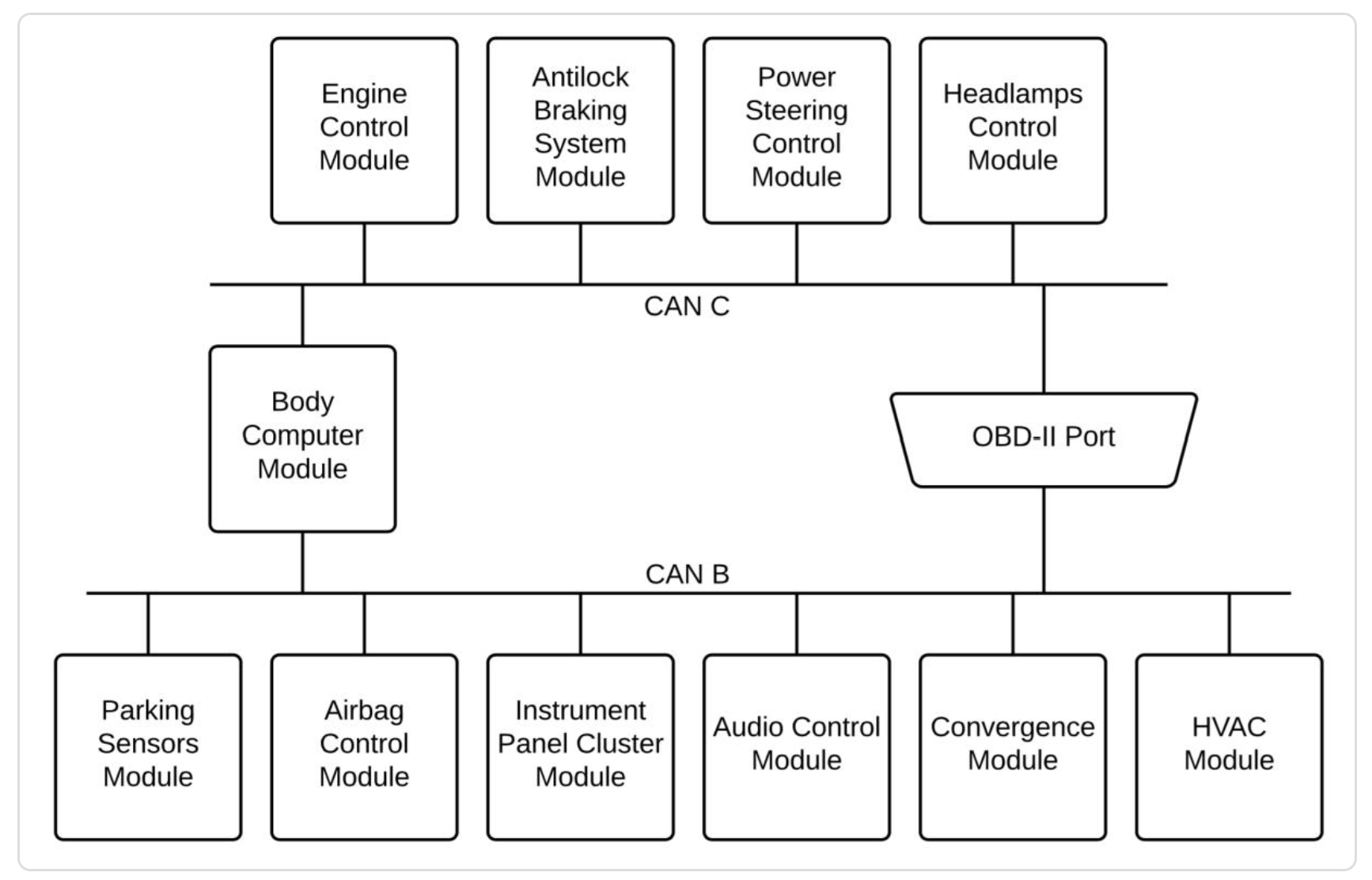

CAN总线由Bosch于1983年开发,于1986年正式推出,并于1989年首次用于量产车。四年后,ISO将CAN用作汽车的标准,从那时起,该总线和相关的通信协议已在几乎所有车辆中使用。

车辆系统已连接到CAN。来源:趋势科技

所有车辆设备均通过CAN总线进行通信。因此,头部多媒体设备在收到有关展开的安全气囊的信息后,便意识到您需要致电紧急服务部门并报告事故。

连接到CAN的设备相互交互,传输特殊消息-帧。这些消息可以包含各种信息,包括错误消息。联合研究小组对CAN总线进行了攻击,在这种情况下利用了错误处理功能:

- 设备读取的值与框架上的原始预期值不匹配时发生错误;

- 当设备检测到此类事件时,它将错误消息写入CAN总线以“调用”错误的帧,并通知其他设备将其忽略。

- , , CAN, Bus Off, . . CAN - CAN, — , ;

- , , Bus Off, .

这可能变得危险甚至致命,尤其是如果可以通过这种方式禁用安全气囊或ABS时。

要进行攻击,将设备连接到CAN就足够了,这会将有错误的帧重新发送到CAN。对于联网汽车,不需要任何设备-只需利用ECU中的漏洞即可远程发起攻击。

趋势科技关于CAN攻击的演示:

以上已在实践中进行了测试。 2015年,查理·米勒(Charlie Miller)和克里斯·瓦拉塞克(Chris Valasek)演示了对连接的吉普切诺基(Jeep Cherokee)的远程黑客攻击。被警告要进行实验的驾驶员开车上高速公路,然后研究人员接管了他的汽车系统的控制权。他们全力打开音乐和空调,使雨刮器工作,然后迫使汽车像乌龟一样爬行,以便其他驾驶员鸣叫测试参与者,并超越了他。最坏的事情是:他什么也做不了-空调,多媒体系统甚至油门踏板的控制都被黑客拦截了。实验结果公布后,克莱斯勒召回了140万辆汽车配备了远程入侵的UConnect系统,研究人员通过该系统入侵了吉普切诺基。

为了解决这些被压抑的安全问题,ISO / SAE行业组已制定了一套有关联网车辆安全的准则-ISO / SAE 21434。

新标准提供了什么

处处治理安全

这意味着从构思和开发到生产,运行,维护和退役,安全必须成为所有过程的强制性部分。风险管理应基于成熟的ISO 31000标准;

风险管理框架应符合ISO 31000。

风险监控

在潜在安全事件的情况下,该标准为所有公司,供应商和供应商提供检查点:

- 自上而下的网络安全管理必须基于整个组织(包括生产和整个供应链)的持续风险监控;

- 为了实施自上而下的网络安全,组织将需要强大的网络安全文化并强调质量培训;

- 各级领导者必须努力整合企业各个阶段的网络安全知识,并在其部门中实施这些知识;为此,您可以使用信息安全管理标准ISO / IEC 27001的建议。

确保符合ISO 27001的信息安全标准的实施措施。来源:趋势科技。

网络安全事件评估

此过程确定了网络安全事件的影响程度以及对事件的适当响应。需要分析每个事件以确定它如何影响对象或组件。考虑到消除风险的决定,可以在后续阶段应用响应程序。

漏洞分析

对于每个已识别的漏洞,有必要确定是否可以将其用于攻击。应该分析所有错误和事件,以识别潜在的漏洞,例如:

- 缺少要求或规格;

- 体系结构或设计缺陷,包括安全协议的错误设计;

- 安全协议的弱点或实施不正确,包括硬件和软件错误;

- 公司流程和程序中的弱点,包括滥用和用户培训不足;

- 使用过时的功能,包括加密算法。

漏洞管理

为了防止潜在的犯罪分子利用发现的漏洞,可以采取以下措施:

- 临时关闭非关键组件;

- 向用户发出风险通知;

- 开发团队开发和审查代码修复;

- 创建和部署安全补丁。

更新管理

对于大多数售出的汽车,只能在授权的服务中心进行固件更新,因为:

- 为确保用户安全,在移动重要ECU时无法安装更新。

- 需要安装的软件更新的总大小可能为数GB,这使得时间和带宽成为限制其立即部署的重要因素。

- 更新ECU可以将其禁用,这意味着必须在授权服务中心将其更换为可维修的ECU。

结果,通常仅在用户收到故障消息时才执行更新,而不是出于安全原因。结果,大多数汽车多年没有更新过。

新的ISO / AWI 24089“车辆-软件更新工程”旨在解决此问题。它目前处于开发的早期阶段,因此很难说它将如何影响更新过程。

怎样成为

我们提出了一种多层方法来保护互联车辆的安全,其中包括最新的威胁态势情报和针对车辆,网络和支持服务的预先建立的安全措施。这些措施应显着降低攻击成功的可能性并减轻其潜在后果。

维持整体方法以提高联网车辆的安全性,同时避免孤立的解决方案至关重要。这是在整个系统中实现统一管理控制的唯一方法。

用于保护已连接车辆的安全性的推荐方法是无缝多层安全系统。来源:趋势科技。

为此,公司和供应商必须实施可靠且功能强大的解决方案,

- 支持对联网车辆的控制;

- 防止针对车辆,连接的网络和后端系统的攻击;

- 为每个系统发生的事件提供单一上下文。

这确保了对网络攻击的无缝多层响应,以进行保护,检测和响应,以及监视高科技车辆生产和运营的所有阶段。