一家大型金融机构发生了一件令人不愉快的事件:攻击者进入网络并“清理”了所有关键信息-他们进行了复制,然后将数据发送到远程资源。 IB事件的法医专家在所描述的事件发生后仅六个月就呼吁帮助。到那时,一些工作站和服务器已经不工作了,由于攻击者使用了专用软件以及错误的日志记录,攻击者的行为痕迹也被破坏了。但是,在事件所涉及的其中一台服务器上找到了Windows页面文件,专家从该文件中获取了有关事件的重要信息。

在本文中,Pavel ZevakhinGroup-IB法医科学实验室讨论了在法医研究期间可以在Windows交换文件中找到哪些数据。

第1部分。pagefile.sys隐藏了什么

因此,pagefile.sys是Windows操作系统的页面文件。如果没有足够的RAM,Windows将在硬盘上保留一定的空间并使用它来增加其功能。换句话说,它将部分数据从RAM卸载到pagefile.sys文件。很多时候,研究人员所需的信息仅保留在页面文件中。

上载到页面文件的页面以4 KB块的形式逐页上载,因此数据可以占用页面文件中的连续区域,也可以位于页面的不同部分。这意味着在大多数情况下,将在不丢失完整性的情况下检索此文件中找到的信息。

默认情况下,文件系统中pagefile.sys的大小由操作系统设置,但是用户始终可以禁用分页文件或更改其最大大小。该文件的标准位置在系统分区的根目录中,但它可以位于任何其他逻辑驱动器上,具体取决于用户放置它的位置。必须记住这一事实。

在深入提取pagefile.sys之前,我们需要从文件系统角度了解文件是什么。为此,我们将使用AccessData FTK Imager软件:

| 隐 | 真正 | 所有者SID | S-1-5-32-544 |

| 系统 | 真正 | 所有者名称 | 管理员 |

| 只读 | 假 | 组SID | S-1-5-18 |

| 封存 | 真正 | 组的名字 | 系统 |

可以看出,这是一个不容易复制的隐藏系统文件。

那我怎么得到这个文件呢?这可以通过几种方式完成:

- , FTK Imager KAPE

- — .

不要忘记pagefile.sys文件可以位于卷影副本和其他逻辑驱动器上。的确,在某些情况下,用户自己设置卷影复制规则并排除复制页面文件的可能性(系统注册表中有HKEY_LOCAL_MACHINE \ SYSTEM \ ControlSet001 \ Control \ BackupRestore \ FilesNotToSnapshot分支,其中指定了将从卷影副本中排除的文件)。

在下面的图像中,您可以查看当前页面文件(在图像的最左侧)和从同一驱动器从不同时间创建的卷影副本检索的页面文件中,检测到的数据量如何变化。

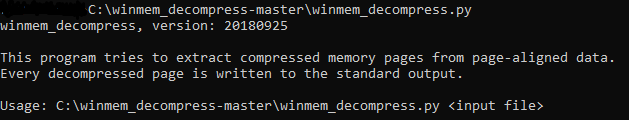

要记住的重要一点:从内部版本10525开始,Windows 10使用分页文件压缩。当内存不足时,系统会缩减每个进程中未使用的内存资源,从而允许更多应用程序同时保持活动状态。要解压缩此类文件,必须使用专用软件。例如,可以使用Maxim Sukhanov的winmem_decompress实用程序进行解压缩:

当原始分页文件中的搜索未返回任何结果或压缩了所需的数据时,此功能很有用。

因此,有了pagefile.sys文件,我们可以开始检查它。在这里有必要强调两种情况:第一种-当我们知道要寻找什么时,第二种-当我们不知道时。在第一种情况下,这些文件可能是文件的片段,一个或另一个软件的工作痕迹,某种用户活动。对于此类搜索,通常使用十六进制编辑器X-Ways WinHEX(或任何其他)。在第二种情况下,您将不得不依靠专用软件,例如MAGNET AXIOM,Belkasoft Evidence Center,字符串实用程序(可以认为是主要和最常用的),软件Photorec(基于签名的恢复软件),在某些情况下,申请亚拉规则(假设大文件扫描) -或者只是手动查看该文件。

在pagefile.sys中可以找到什么,为什么我们专注于页面文件?很简单:这是部分从RAM中卸载的数据,即进程,文件和其他工件-在OS中活跃并起作用的东西。它可以是Internet历史记录和IP地址的一部分,有关某些文件启动或文件本身的信息,图像和文本的片段,有关先前运行的软件的网络请求的信息,按键记录,系统文件等形式的恶意软件踪迹的信息。操作系统日志等等。

我们去田野

现在是时候直接进行实际案例和研究了。那么,从数字取证的角度来看,在Windows交换文件中有什么用呢?

在一种情况下,检查了感染了各种恶意软件的驱动器的映像,网络犯罪分子借助该映像从组织的帐户中偷走了钱。

为了对发生的事情和发生的方式给出完整的答案,法医必须确定感染的起点,攻击者使用的工具以及采取的行动顺序。在研究过程中,未发现恶意软件的所有痕迹。这就是pagefile.sys的解析位置。众所周知,您可以从进程内存中找到页面,这些页面已从RAM卸载到页面文件中,有时可以进行恢复,例如,使用带有签名方法的Photorec软件,就像在这种情况下那样。

: (), . , , , , - , .

上面是在此研究过程中上传的文件示例(基于与分页文件开头的偏移量的Photorec分配的文件名)。我们看到这些是可执行文件,图形文件,文本文件和其他文件。然后一切都变得简单了:我们根据必要的标准和任务对它们进行分析。

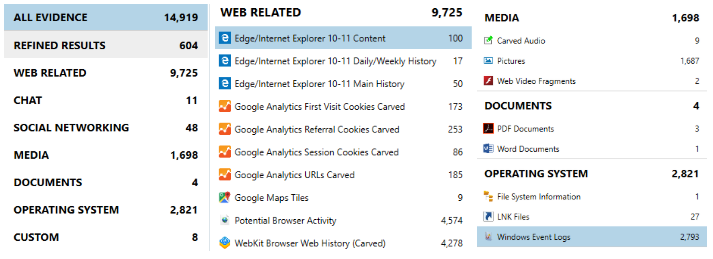

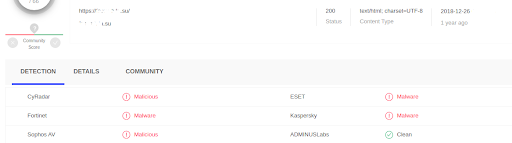

在这种特定情况下,从分页文件中恢复了包含恶意代码的dll文件。下面是在VirusTotal上检测到它们的示例(搜索是通过文件的校验和执行的):

在分析过程中,确定了远程服务器的地址,这些文件可以与之交互。使用十六进制编辑器X-Ways WinHEX,在检查的pagefile.sys中找到包含远程服务器地址的行。这表明检测到的文件正在OS中运行并且正在与其远程服务器进行交互。以下是2018年12月VirusTotal服务的检测结果:

因此,在这种情况下,借助于pagefile.sys中的信息,我们已经建立了整个感染链。

还有什么?

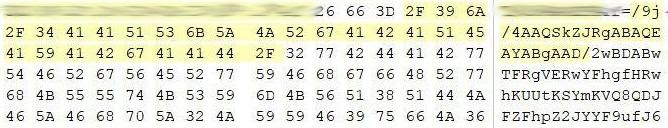

有时在特殊情况下,在交换文件中可以找到除其他跟踪信息外的base64编码的屏幕截图。例如,银行Trojan Buhtrap在发送时会创建此类。

在这种情况下,文件的开头是/ 9j / 4AAQSkZJRgABAQEAYABgAAD /。这是jpeg文件的base64编码的标头(显示了图像的一部分):

上面的代码段已被复制,解码并为其添加了jpg扩展名。我们很幸运,检测到的屏幕快照包含带有开放软件“ 1C:Accounting”的会计计算机活动桌面的完整快照,该快照显示了公司的财务余额和其他重要数据。由于信息存储在分页文件中的方式,其他检测到的编码图像不完整(损坏)。

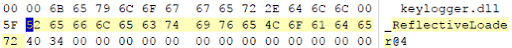

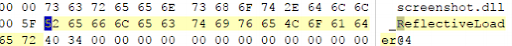

另一个例子。在其中一个事件中,发现了Cobalt Strike框架的痕迹(交换文件中的典型行-SMB模式,status_448,ReflectiveLoader):

然后,您可以尝试卸载模块。在上图中,这些是keylogger.dll和screenshot.dll,但可能还有其他。

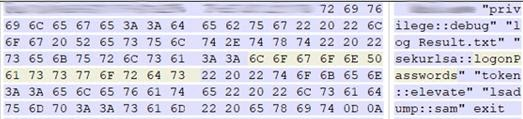

继续。mimikatz模块是Cobalt Strike的一部分,经常被网络犯罪分子使用,它是一种工具,可以实现Windows凭据编辑器的功能,并允许您以明文形式提取登录用户的身份验证数据。在交换文件中找到了其功能的痕迹,即以下字符串:

- sekurlsa :: logonPasswords-提取帐户的登录名和密码

- 令牌::提升-提升对SYSTEM的访问权限或搜索域管理员令牌

- lsadump :: sam-获取SysKey以解密SAM注册表文件中的条目

- 记录Result.txt-写入软件结果的文件(不要忘记在文件系统中查找该文件):

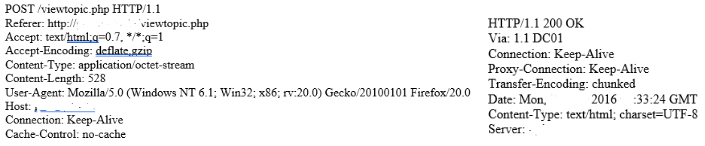

下一个示例是银行Trojan Ranbyus银行功能的踪迹,该银行由许多模块组成。在一项研究中,卷影副本(VSS)中的页面文件发现了由扩展Ranbyus软件功能的附件生成的字符串。这些行除其他外,还包含在“客户银行”系统中输入的用户身份验证数据(登录名和密码)。作为示例,一部分网络请求(包括有关管理服务器的信息)在pagefile.sys文件中找到:

实际上,通常会看到恶意软件对其C&C服务器发出的POST请求示例,以及这些服务器对请求的响应。以下是Buhtrap软件与其控制服务器之间的交互示例中的此类情况:

现在,让我们记住开始这篇文章的情况。在具有许多服务器和工作站的大型组织中发生了一次事件,在此过程中,攻击者进入了网络,接管了一位域控制器管理员的凭据,然后使用合法软件在网络上移动。他们复制了关键信息,然后将该数据发送到远程位置。在做出响应时,已经过去了半年多的时间,一些工作站和服务器已经停止运行,并且由于使用了专用软件和错误的日志记录,攻击者的行动痕迹被“摧毁”了。

在响应过程中,我们转到了事件所涉及的运行Windows Server 2012的服务器。系统日志文件已被覆盖多次,并且可用磁盘空间已被覆盖。但是有一个交换文件!由于服务器长时间运行而无需重新启动,并且分页文件很大,因此保留了网络罪犯软件和脚本启动的痕迹,在研究之时,这些痕迹不再存在于文件系统中,无法恢复。有关黑客创建,复制和随后删除的目录和文件(路径和名称)的信息,从中复制数据的组织工作站的IP地址,以及其他重要信息也已保留。

有趣的是,使用各种取证软件进行的自动分析无法给出完整的结果,也没有特定的搜索条件,因此专家们使用X-Ways WinHEX十六进制编辑器对分页文件进行了手动分析。

以下是专家发现的一些示例:

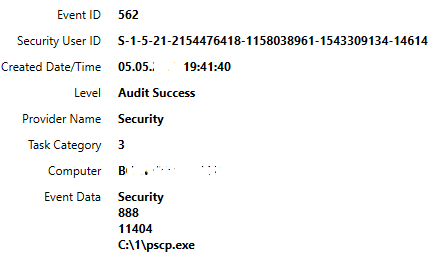

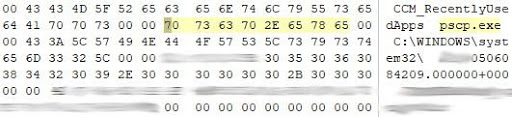

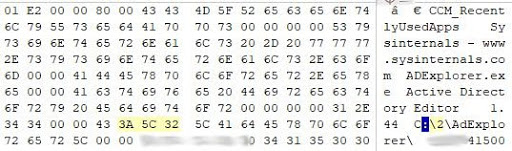

有关使用pcsp.exe和ADExplorer.exe实用程序的信息(提供日期和路径)。

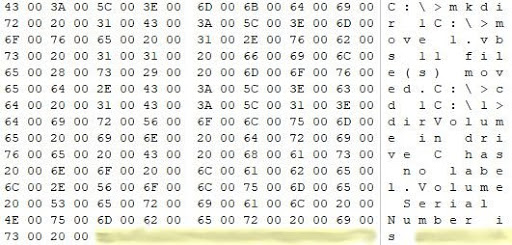

进一步-有关vbs脚本使用的信息(在图像中-开头和结尾)。

值得注意的是,指出了以前被破坏的域控制器管理员之一的凭据(登录名和密码):

结果,几乎有关该事件的所有关键信息都在其中一台服务器的页面文件中找到。攻击者的工具及其在企业网络中的某些行为已安装。

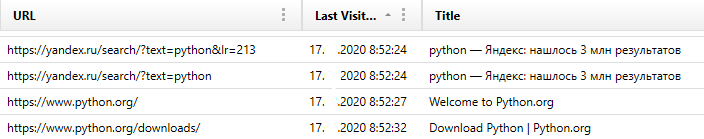

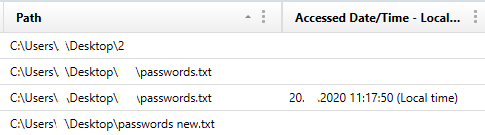

最后,当然,值得一提的是其他工件,例如有关访问Internet站点的数据(有时您可以找到有关使用电子邮件信箱的信息),有关文件和目录的信息:

您还可以找到信息,例如页面文件所在的卷的计算机名称和序列号:

以及来自预取文件的信息,当然还有Windows系统日志。

因此,pagefile.sys实际上可以包含大量有助于分析的不同工件。这就是为什么您不应该忽略分页文件浏览的原因。即使您拥有所需的所有数据,也仍然要检查pagefile.sys。实践表明,可能存在一些缺失和重要的东西。