同事们,下午好!今天,我们开始撰写有关Group-IB的专门针对信息安全解决方案的新系列文章。该公司已经在信息安全市场运营了17年以上,在此期间已经获得了非常重要的能力,不仅在俄罗斯和独联体国家开展项目,而且还在国际市场开展项目。保护基础架构免受复杂目标攻击的领域关闭了Group-IB威胁检测系统(TDS)复合系统,该系统由几个不同的模块组成。该解决方案专门用于保护公司和工业网络,并且主要针对于抵抗现代攻击。在本文中,我们将考虑整个系统的体系结构和功能。

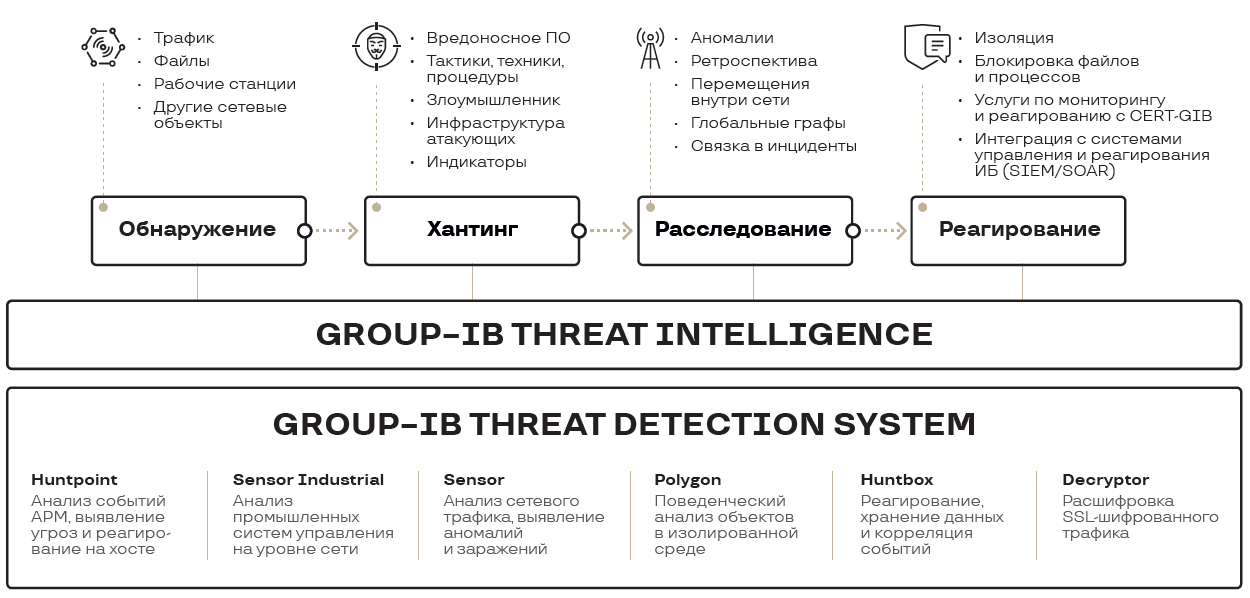

IB组威胁检测系统(TDS)包含几个模块:

- TDS传感器;

- TDS解密器;

- TDS传感器工业;

- TDS多边形;

- TDS航点;

- TDS Huntbox。

每个模块执行特定功能,请考虑威胁检测系统的主要任务。

解决方案架构

该系统旨在提高企业的信息安全性:保护企业和技术部门。TDS系统使用的技术可以有效地检测MITER ATT&CK矩阵各个阶段的威胁:

- 零时差威胁;

- 用于台式机,服务器和移动平台的漏洞,木马,后门,恶意脚本;

- 隐藏的数据传输通道;

- 使用合法工具的攻击(偏远地区)。

重要的是要注意,Group-IB TDS综合设施的强大优势是一种集成的网络保护方法:从一个控制中心,就可以管理公司部门和技术部门中安装的所有模块。此类解决方案非常适合于保护使用ICS的企业和组织。产品已收到俄罗斯为遵守联邦法律187所需的所有证书。

但这并不意味着该系统仅针对工业交通量身定制。最初,该系统被开发用于企业网络中的流量检查-邮件,文件存储,用户流量。所有这些都不是在外围,而是在网络内部,它使您能够检测和预防特别重要的信息安全事件:

- 用户下载了受感染文件的事实;

- 域中用户PC上恶意软件感染的传播;

- 尝试通过网络内部的入侵者利用漏洞;

- 网络中入侵者的水平移动。

如果外围设备已经以某种方式进入网络,则它们极不可能检测到上述事件。但是,与其他地方一样,这完全取决于设置。Group-IB TDS模块必须放在正确的位置并正确配置,因此,下面我们将简要介绍其复杂功能及其功能。

TDS传感器

TDS Sensor是一个模块,用于对网络流量进行深度分析并在网络级别检测威胁,并与各种子系统集成。传感器可让您识别:

- 受感染设备与网络犯罪分子指挥中心的互动;

- ;

- .

签名和ML引擎的内部数据库由Group-IB开发。攻击签名由Group-IB网络情报专家和CERT分析师进行分类和关联,并且与所有主要服务的法医专家和分析师密切合作开发ML分类器,然后将其更新为TDS,以便及时响应现代有针对性的攻击。该工具还可以检测异常情况,以识别高级协议中的隐藏隧道,以及内部基础架构中以及网段之间威胁的可能传播。可以将产品与第三方系统集成:与邮件,ICAP,文件存储,SIEM等。

设备以镜像模式运行,因此该解决方案不能影响合法流量中涉及的进程。

TDS解密器

逻辑上会出现问题:由于TDS传感器以镜像流量运行,因此如何使用https连接,否则无法检查基础结构安全性状态?在这种情况下,有必要将TDS解密器模块集成到基础架构中-一种旨在打开和分析加密会话内容的软件和硬件组合,这可以提高受保护基础架构的可见性和流量控制级别,以及检测目标攻击的质量。TDS解密器不连续工作,替换证书,然后将解密的会话发送到TDS传感器。

TDS传感器工业

为了检测企业技术领域的攻击,Group-IB最近开发了TDS传感器工业模块。 TDS Sensor Industrial通过使用自己的行为规则分析技术协议的数据包,可以检测到APCS层之间非法控制命令的传输,检测APCS的服务命令的用途,以用于刷新PLC,更换控制程序,停止工艺流程以及其他违规行为。

该模块支持两种开放协议-CIP,DNP3,IEC 60870-5-104,IEC 61850-MMS,Modbus TCP,OPC-DA,OPC-UA,MQT,以及某些专有协议-西门子,施耐德电气,罗克韦尔自动化,艾默生。如果所需的协议不在兼容性列表中,Group-IB专家准备在几周内添加它。

TDS Sensor Industrial不会以任何方式影响工艺流程,一切都以镜像模式进行。该系统的一个很好的补充是在操作员和工程师的APM上使用TDS Huntpoint模块,该模块将记录内部关键机器上的动作。

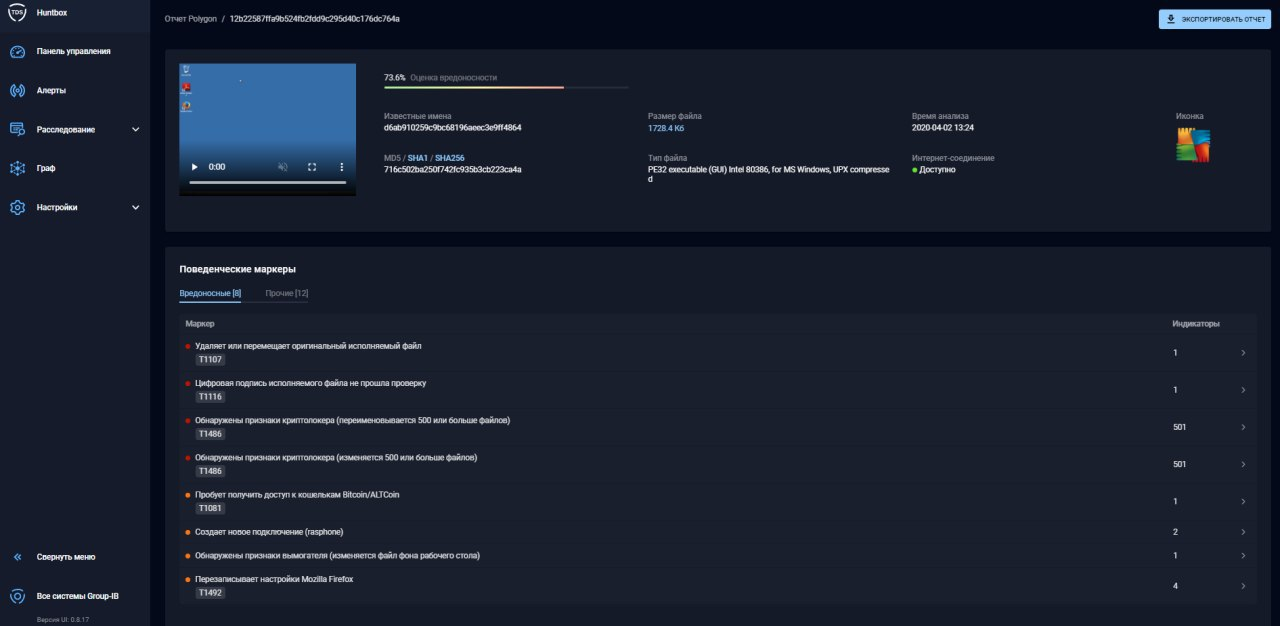

TDS多边形

使用单个TDS传感器模块可能不足以检测攻击,因此您还必须扫描通过网络分发的文件。此功能由TDS Polygon提供。该模块旨在对隔离的虚拟环境中的可疑对象进行行为分析。 TDS Sensor从SPAN端口上的网络流量中提取文件,或从文件存储中提取文件,并将其发送到TDS Polygon进行分析。您还可以配置邮件服务器和TDS Sensor的集成,因此产品将扫描所有带有附件和链接的电子邮件。

在几个虚拟机上扫描文件-Windows XP,Windows 7,Windows 10的两个位版本-x32 / x64,以及使用两种系统语言-俄语/英语。此外,如果对象的恶意功能被低估或未检测到,系统本身会确定是否需要使用一个或另一个位或版本。该系统配备了虚拟化隐藏功能,可以检测绕过恶意文件保护手段的企图。例如,如果恶意软件创建了待处理的任务,则TDS Polygon将“加快”系统时间来引爆该恶意软件。或者,如果攻击者发送的电子邮件带有空白链接,则TDS Polygon会“关注”该文件,直到在该文件中找到为止(这种攻击非常普遍)。也可以使用更复杂的HPO爆炸示例(对操作系统重新启动的反应,关闭辅助软件等)。该模块还积极使用机器学习和前面所述的签名来检测恶意活动。

此外,一项便捷的服务将解决方案连接到Group-IB安全中心-CERT-GIB,其专家可以实时监视和分析TDS Sensor和TDS Polygon检测到的事件。CERT-GIB专家立即通过电子邮件和电话通知组织专家有关严重威胁的信息,并提供消除建议并陪同用户,直到他们完全升级为止。每年365天,每天24 * 7均可提供支持。

TDS航点

恶意软件并不总是散布在整个网络中;有时仅足以感染一个所需的工作站。或者恶意软件已完全绕过网络并使用可移动媒体进入设备。因此,可能存在TDS传感器未检测到任何事件的情况。在这种情况下,Group-IB提供了TDS Huntpoint代理解决方案的使用。

TDS Huntpoint是Group-IB威胁检测系统(TDS)产品的模块,可让您记录用户行为的历史记录,跟踪系统上发生的进程以检测恶意活动,并收集其他上下文信息以检测主机上的恶意行为。

与TDS Sensor一样,TDS Huntpoint会将文件发送到TDS Polygon进行分析。如果恶意软件渗透到PC中,则TDS Huntpoint(应TDS指挥中心的命令)会将主机与网络隔离。作为该模块的一部分,公司实施了计算机取证,对主机的响应和威胁搜寻等领域。

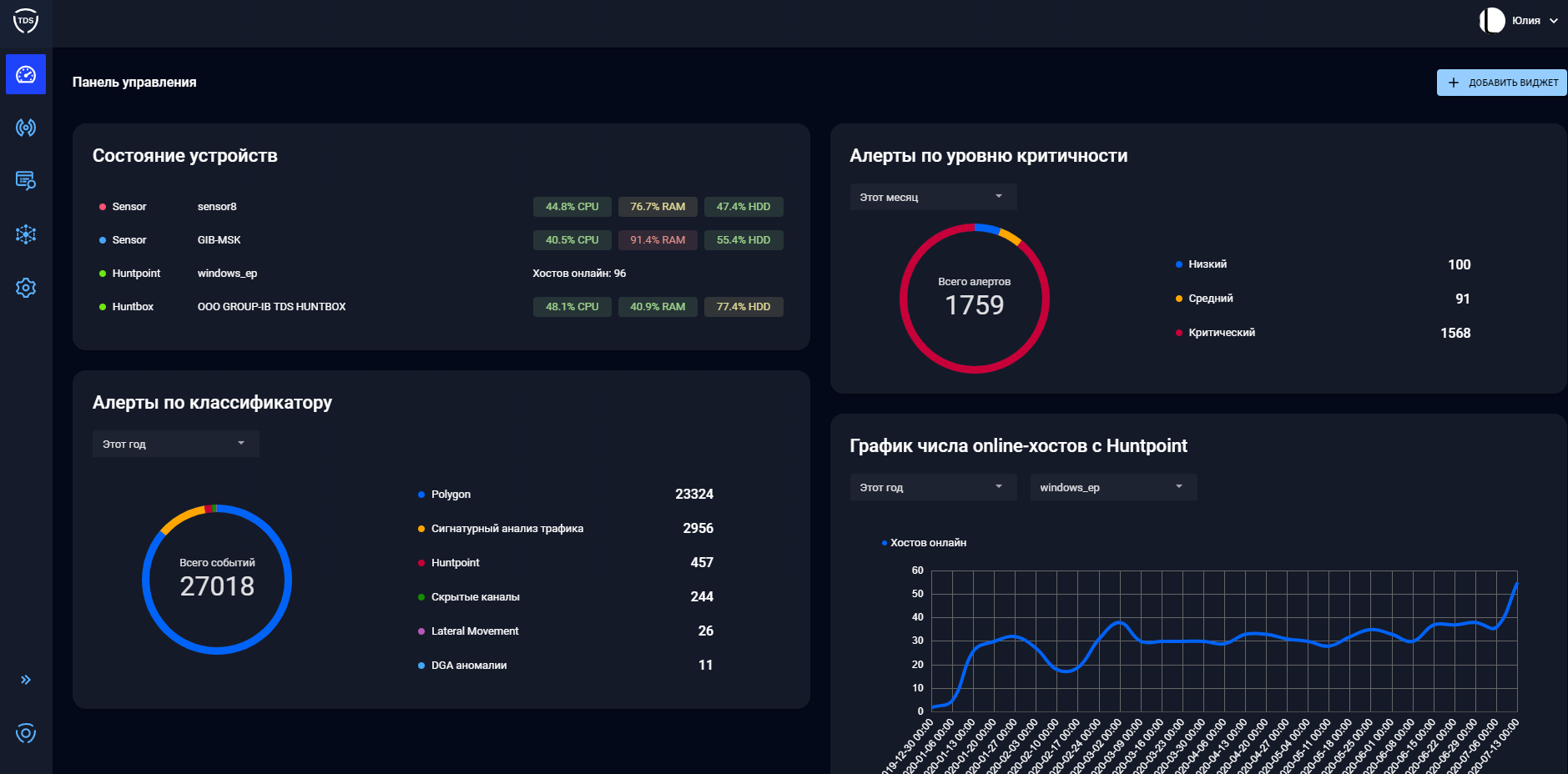

TDS Huntbox

TDS Huntbox是安装在客户基础架构中的控制中心,用于监视,事件和更新的存储。TDS Huntbox与TDS复杂系统的其他组件(传感器,多边形,Huntpoint)集成在一起,并通过新功能大大扩展了解决方案的功能。

系统特点:

- 检测基础架构管理;

- 从单个界面协调所有TDS组件和管理;

- 大数据分析,新工具的识别和攻击者的基础设施;

- 存储事件日志和分析信息;

- 在攻击的早期阶段可视化事件;

- 建立网络图;

- 终端站的远程响应(TDS Huntpoint);

- 寻找威胁。

对于将使用此产品的信息安全专家而言,此平台是主要的平台,因为该平台上将分析所有检测到的信息安全事件。

所有Group-IB模块的典型操作

总而言之,除了与邮件或文件存储的集成之外,整个组合系统都在镜像流量上运行。可以通过将Sensor配置为ICAP服务器或将其放置在邮件通信的间隙中,来主动阻止通信通过。需要TDS Decryptor来解密https流量。建议使用TDS Huntpoint来监视关键用户计算机。根据这些信息,很明显,信息安全专家的主要工作应该是监视事件和警报。,并且这项工作必须不断进行。万一发生事件,从事件中接收信息的专家必须检查端点并采取措施来应对威胁。这意味着必须有一些员工将积极监视当前事件并认真对待使用系统的问题。

就其本身而言,IB集团正在做大量工作以最大程度地减少误报事件,从而为工程师的工作提供便利,而仅留下那些构成威胁并需要响应的事件。

结论

IB组威胁检测系统是一种保护内部公司网络的严肃解决方案,对于那些需要保护工业网络的组织而言,它尤其应引起人们的注意。同样值得一提的是,该解决方案属于anti-APT类,这意味着对于任何需要不断监视内部基础结构状态的大型组织,此功能可以是对现有保护系统的重要补充。

将来,我们计划针对每个TDS模块分别发布详细的评论,并附上各种测试示例。因此,请继续关注(电报,Facebook,VK,TS解决方案博客),Yandex.Den。