就在几天前,Check Point专家在基于Windows的DNS服务器中发现了一个新漏洞。那些。几乎每个公司网络都面临风险。此漏洞的名称为CVE-2020-1350 | Windows DNS服务器远程执行代码漏洞。CVSS得分-10.0。根据Microsoft的说法,所有版本的Windows Server都会受到影响。

该漏洞针对缓冲区溢出,几乎不需要用户交互。在视频片段的下方,您将找到有关实施此攻击的视频,详细说明以及最重要的是如何立即保护自己。

攻击影片

简短的介绍

如何保护自己?

方法1。更新

在充当DNS服务器的Windows Server上 紧急安装更新。

方法2。解决方法

如果当前无法安装更新,则可以减少DNS消息的最大长度,以避免缓冲区溢出。

reg添加“ HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ DNS \ Parameters” / v“ TcpReceivePacketSize” / t REG_DWORD / d 0xFF00 / f && net stop DNS && net start DNS

方法3。

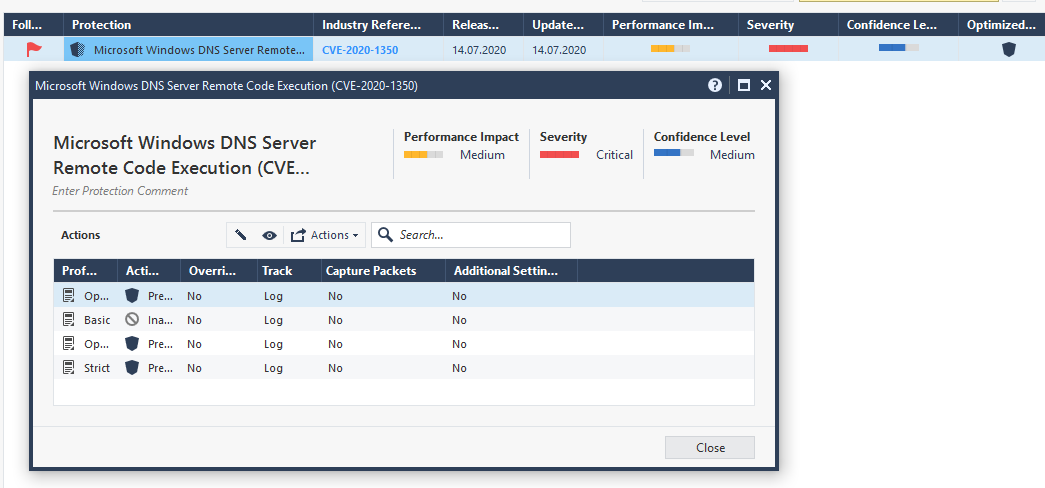

如果要在网络外围使用IPS(例如,作为UTM或NGFW解决方案的一部分),请确保您具有签名(可以在更新后出现)。这就是“检查点:

应该有预防措施”的样子。如果需要帮助,请进行设置-编写。

我们将尝试更新可用的信息。请随时关注我们频道(Telegram,Facebook,VK,TS Solution Blog)中的更新!