Check Point的网络安全研究人员发现了一个新的严重漏洞,其CVSS 10(满分10)评级影响Windows Server 2003-2019版本。

长达17年的软件漏洞导致Check Point“ SigRed”将其称为远程代码执行(CVE-2020-1350),并且可能允许未经身份验证的远程攻击者获得目标服务器的域管理员特权并完全控制IT基础架构组织。

攻击者可以通过向Windows DNS服务器发送特制的恶意DNS查询并执行任意代码来利用SigRed漏洞,从而使黑客能够拦截和处理用户电子邮件和网络流量,收集用户凭据等。

Check Point研究人员Saga Tzadik在该公司博客上发布的一份报告中证实,该漏洞非常严重,攻击者可以发起这种攻击,而无需任何人工干预即可将其从一台易受攻击的计算机传播到另一台计算机。那些。该漏洞具有明显的“可蠕虫”性质。

, Check Point Microsoft, Windows , , , 122 .

Microsoft , , , .

«Windows DNS Server — . , , , Windows ».

, DNS- IP- (, www.google.com ), DNS- (NS).

, SigRed NS («deadbeef.fun») («ns1.41414141.club») DNS- , , .

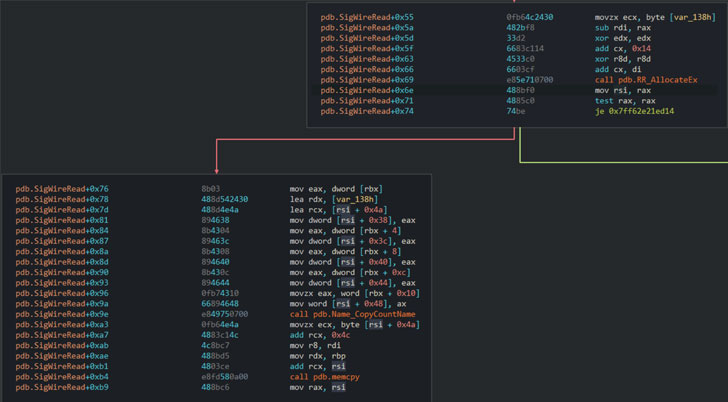

, («dns.exe!SigWireRead»), DNS, SIG 64 , .

, («RR_AllocateEx»), 65 535 , , , .

DNS, 512 UDP ( 4096 , ) 65 535 TCP, , SIG , .

, DNS- DNS, .

SigRed (, Internet Explorer Microsoft Edge Chromium), DNS- Windows , «» DNS- HTTP- DNS- - .

DNS- («dnsapi.dll») , , Microsoft DNS- DNS- .

, DNS- Windows .

作为一种临时解决方法,可以将最大DNS消息长度(通过TCP)设置为“ 0xFF00”,以消除缓冲区溢出的可能性:

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DNS\Parameters" /v "TcpReceivePacketSize" /t REG_DWORD /d 0xFF00 /f && net stop DNS && net start DNS