计算机技术的发展朝着各个方向发展,不仅限于经典物理学,电子学,光学和现在的量子力学现象。

对量子密码学及其相关问题的认识(不仅在出版物中)表明,其描述和表示存在某些缺陷和空白。在描述一种特定物理现象(一种物体)的细节时,作者忽略了其环境,甚至忽略了直接影响该物体的环境(通常是令人不安的影响)。这不是作者的责备,是他们发表演讲的权利。加入一般意识流是我的动机。量子现象的物质物质方面以一种或另一种方式表现出来,而忽略它可能产生重大的负面影响。什么意思量子计算机(QC),寄存器,单个量子位的物质实现-所有这些都是由QC组成的。用户交流通过通信网络获得的结果,最后进行保护,入侵者的此类结果的完整性和可用性也是问题。

量子密码学及相关主题

量子力学,光学,信息论与程序设计,离散数学,激光物理学,光谱学等物理学的新方向出现了,包括量子通信系统,量子计算,量子计算机,量子隐形传态和量子密码学,退相干问题和单分子和杂质中心的光谱。

即使不涉及密码学,量子物理学也依赖并用来描述其概念和现象,例如大量的经典物理现象,在学校物理学中(也许在高中时代),它们已经“飞奔”,甚至几乎被每个概念(例如熟悉)由于近年来的新发现和取得的成就而需要进行解释,而在本文的框架内实际上是不可能做到的。但是这种材料选择是作者而不是读者的问题。

在密码学理论(密码学+密码学分析)中,也可以区分出几个发展阶段(阶段)。古代对称密码(单密钥,通信通道的两侧使用相同的密钥);非对称或两密钥密码(一条消息用公用密钥加密,然后用另一种解密-用专用密钥解密)。最后,

密码学发展的下一阶段涵盖了现在,并从实现构建量子计算机(QC)和量子密码学的可能性开始。

古典密码学的专家理解并认识到,这样的计算机是对密码进行密码分析的强大工具,它可以在几秒钟内打破任何强度的古典密码。但是他们看到了开放可能性的另一面(正面),即用几乎不变的密码构建量子密码的可能性。

量子密码学的思想几乎与使用量子对象进行计算的思想同时诞生,即与使用量子信道以及传统信道一起创建量子计算机和通信系统的思想同时诞生。

通信系统的量子通道及其元素

我们已经生活在延伸数千公里并进入太空的量子网络世界中。商业量子通信系统的全球市场由三家公司主导:中国的Qasky和QuantumCTek,以及瑞士的ID Quantique(自2001年起)。它们实际上提供了从单光子源和检测器到量子随机数发生器再到集成器件的所有解决方案和组件。在俄罗斯,此类网络于2016年连接了两个Gazprombank办事处,彼此之间相距约30公里。同年,中国发射了QUESS卫星-空间规模的量子实验,该卫星在北京和维也纳的天文台之间超过7600 km的距离内提供了密钥的量子分布。

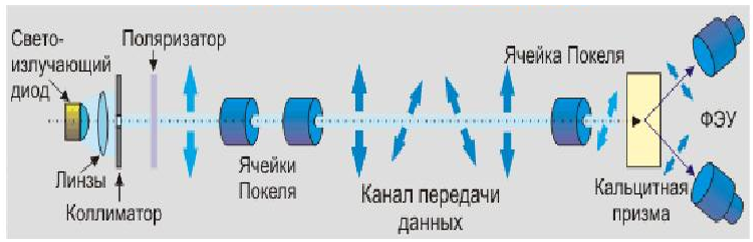

量子通信通道方案

图1.量子通道和量子密钥分配协议

的示意图图1展示了量子密码学的思想和实现。在左侧的图像中-消息的发送侧,在右侧的图像中-接收侧。该系统重要的必要元件是光电倍增管,它可以用作光电探测器,普克尔(Pockel)电池,方解石棱镜(Wollaston)和偏振器。当然,如果没有其余元素:基于量子点(激光),透镜,准直器,光纤和光子通量的发光二极管,则无法构建该系统,但是这些元素众所周知,已经使用了很长时间,并且在许多用途完全不同的系统中使用。带卫星的量子信道是在没有光纤的情况下实现的。

让我们对电路的各个元素进行说明。

光子是基本粒子,是横向电磁波形式的电磁辐射量子,也是电磁相互作用的载体。它是无质量的粒子,只能以光速移动,而只能存在于真空中。光子的电荷也为零。光子只能处于两种自旋状态,并且在运动方向(螺旋度)±1上具有自旋投影。介子是介子场的量子。光子是电磁场的量子。在物理学中,光子用字母γ表示。

发光二极管。 2001年,TREL和剑桥大学的Andrew Shields及其同事创建了一个能够发射单光子的二极管。这使得可以长距离传输偏振光子。实验演示能够以75 Kbps的速率传输加密数据-而一半以上的光子会丢失。

Pockels细胞(有时称为Pockel细胞)是放置在两个交叉的尼古耳之间的晶体。在没有电场的情况下,Nicoli不会透射光,并且在施加电场时会出现透射。外部场(力线)可以垂直于光的传播(横向调制器)或平行于(纵向调制器)。

Pockels效应(该效应以F. Pockels的名字命名,他于1893年研究了此现象)是当晶体在恒定或交变电场中照射时,光在晶体(光学介质)中折射率发生变化的现象。它与Kerr效应的不同之处在于它在场中是线性的,而Kerr效应是二次的。仅在不具有对称中心的晶体中观察到Pockels效应:由于线性,当电场方向改变时,该效应应改变符号,这在中心对称体中是不可能的。

在铌酸锂或砷化镓晶体中可以清楚地看到这种效果。

像Kerr效应一样,Pockels效应几乎没有惯性(速度约为10 -10从)。因此,它在光调制器的创建中得到了积极的应用。该效应的实际实施是通过普克尔斯细胞进行的。

量子点(QD)是直径15纳米,厚5纳米(nm)的微型半导体材料,当向其施加电流时,它只能捕获一对电子和空穴。

创建量子点的主要方法有两种:

- 外延-在衬底表面生长晶体的方法:

- 分子束和束外延;

- 气相外延

- 胶体中的合成,其中物质在溶液中混合。

胶体合成可用于获得涂覆有吸附的表面活性分子层的纳米晶体。因此,它们在改性后可溶于有机溶剂-也可溶于极性溶剂。

主要从周期表的元素III(Ga,Al,In)和V(As,P,Sb)组生长化合物-这些组称为AIII BV(或A 3,B 5)。半导体激光器和微波晶体管是基于这种量子点而创建的。

特别关注的是通过胶体合成获得的荧光量子点,例如,基于硫族镉化物的量子点,根据其大小,以不同的颜色发出荧光。由于这种现象已在手机中得到广泛使用,因此即使在儿童中也很常见。

量子点的物理化学特性,

吸收光谱宽,可以用一个辐射源激发不同颜色的纳米晶体。狭窄且对称的荧光峰(在红色区域没有“尾巴”,就像有机染料一样,荧光峰的半峰宽度为25–40 nm),提供了纯净的颜色:2 nm点-蓝色,3 nm-绿色,6 nm-红色。

荧光亮度高(量子产率> 50%)。高光稳定性。

量子通信通道(系统)的功能。发光二极管的各个光子由透镜聚焦并通过准直仪,然后进入偏振设备,然后使用密码将其偏振为所需的(4(|,-,\,/)中的一种)类型。光子沿着通信系统的通道移动并保持极化,并在接收侧再次穿过普克尔斯盒,然后它们落在方解石棱镜(Wollaston)上,将单个光子通量分成两个,将每个光子通量定向到自己的PMT。后者使用密码密钥读取信息,并将其转换为收件人的消息。

量子计算的先决条件

量子计算的想法是1980年由Yu.I.Manin [1]和1982年由R.Feynman [2]发表的。量子力学的出现是在古典力学无法解释的范围内获得的结果,这不仅推动了物理学的发展,也推动了包括量子通信,计算,密码学在内的许多其他科学领域的发展。

为了方便描述与数字二进制位(二进制数字=位)类似的计算和操纵变量时的量子概念和现象,引入了量子位的概念-量子位。

量子计算的几种物理模型也被命名为:离子阱,光子量子比特,量子比特拓扑等

定义...量子位是存储在量子计算机中的最小信息。根据量子力学定律,一个量子位可以同时处于两个本征态,分别表示为|0⟩和|1⟩。

量子位可以是任何两级量子系统,例如,在恒定磁场(电子,原子核,光子)中具有自旋±½的量子粒子。在这种情况下,可以通过叠加A |0⟩+ B |1⟩来指定qubit的状态,其中A和B是满足条件| A |的复数。2 + | B | 2 = 1,即粒子进入具有过渡概率的本征态之一| A | 2 in 0和| B | 2合1。使用qubit的计算技术已足够详细地给出(此处)

概率的幅度由以下公式描述:A = cos(1 /2θ); B = -e Iφ sin(½θ)。

Qubit构造。可以使用纳米硅平面集成电路技术创建质量控制。在这种情况下,必须满足将量子位与导致解干的任何自由度隔离的要求。如果我们将量子位视为半导体中供体上的自旋,则矩阵中的核自旋表示一个大型储库,供体自旋可以与之相互作用。

基质中的自旋必须处于状态I =0。这一重要要求不包括所有用于基质合成的AIII BV型半导体,因为只有硅具有稳定的同位素28具有自旋I = 0的Si。另一个要求是深度冷却,温度必须低到可以排除供体的电离的程度。在考虑两个或更多量子位的情况下,一个重要的要求是要求量子薛定ding波函数的区域重叠。

自旋I =½的Si(硅)的施主是单个31 P(磷)原子。对于T = 1.5 K和低浓度31 P的28 Si:31 P体系,电子自旋的弛豫时间约为1000秒,核自旋的弛豫时间为31P超过10小时。当核自旋位于半导体基质中带正电荷的供体上时,可以进行量子计算。它们的温度应足够低(3-5毫ikelvin),在该温度下应排除供体的电离。

光子的状态不能被读取(测量)两次。将会尝试“拦截”该消息。在识别(测量)量子位{|0⟩或|1⟩}的当前状态时,这些状态应在物理上是可区分的,并应通过概率进行估计。这样的概率间接地用于估计量子位的初始(测量之前)状态。在具有正交固定基数{|0⟩}和{|1⟩}的二维复矢量空间中,可以将量子位视为单位矢量。量子场论将粒子视为场的振荡(量子)。光子是电磁场的量子。介子是愚蠢的。

状态的叠加就像是一个量子物体(比如说光子)的所有可能状态的列表。在测量之前。它不是一个波,也不是一个粒子,而是其他具有类似属性的东西-“波纹,小波”。

当同时考虑几个量子位(量子位的寄存器)时,其中一个量子位的状态变化会导致其他量子位的状态变化。它们按照第一个变化。

这种连接称为状态纠缠,并且量子位的集合被解释为量子计算机的填充量子寄存器。该寄存器可以处于各种状态,并在qubit之间实现交换和微妙的物理依赖性。

质量控制

的要求还制定了创建固态质量控制的要求和一般条件:

- «» ( );

- (100…1000Å) , , ;

- , (- );

- , () , ;

- , , ∆ = µgB, ∆N = =µNgNB, – , µ, µN – ; gN, g – g – ;

- () ;

- ( ), ;

- - - n- ;

- «» , , , , , CNOT π⁄8. .

量子信息处理及其传输(交换)的要求:

a)系统必须具有将固定(计算)量子位形式存储的数据可靠地转换为网络(传输)量子位(例如光子)的能力,反之亦然。

b)系统必须能够在端点之间正确传输网络qubit。

建立质量控制及其要素

量子计算机发展迅速。 QC是根据几种不同的原理创建的:NMR-核磁共振,ESR-电子自旋共振,硅中的核自旋。产生量子位的粒子可以是电子,原子核,光子,能够改变自旋状态。

量子计算机(QC)是一种固态(半导体)设备,它使用量子物理现象和电子(核)自旋的特性来执行计算以解决问题

有许多平台可用于构建通用量子计算机。但是,每种方法都有其缺点。例如,与其他实现相比,超导量子位具有较短的相干时间,并且难以从冷原子构建大型量子计算机。

量子点是一种很有前途的量子位实现,但是它们也有很多问题。其中之一是对量子位的定性测量,它不会破坏系统的量子态。在本文中,量子点中的单个电子被视为量子位,并且状态0和1通过电子自旋描述。

硅核自旋的量子计算机

质量控制开发人员的活动有一定的基础。纳米级硅平面集成电路技术的工作原理,功能要求已列出,局限性和条件均已定义。大约60年前,在电子核双共振实验中对Si:31 P系统进行了详尽的研究。

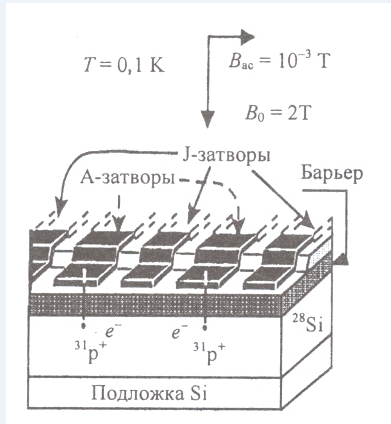

图A-一维寄存器中的两个量子位(两个31 P供体,结合的电子嵌入28 Si中)

在低浓度31 P和T = 1.5 K时,电子自旋的弛豫时间约为1000 s,核自旋的弛豫时间为31 P超过10小时。当温度降至0.1 K时(不包括施主电离),电子波功能集中在施主核上,从而导致原子核的自旋与电子之间发生超精细相互作用,硅板置于恒定磁场Bo≥2T中。

一维寄存器中的两个量子位包含两个31 P供体,其中结合的电子嵌入28硅。它们通过一层SiO 2与表面上的控制金属栅隔开。A-电极控制(设置)核自旋量子比特的共振频率;J-门控制相邻核自旋的电子相互作用。

电子自旋共振量子计算机

使用ESD时,硅基体同位素的纯度并不关键。根据许多指标,ESR优于核自旋,2 T的磁场(特斯拉)提供56 GHz的ESR频率,并且由于高塞曼能,电子自旋允许在高达GHz范围的频率下运行。核自旋仅高达75 kHz。在T = 1 K时,电子的自旋(与核的相反)被完全极化。 Si / Ge异质结构代替了硅,因此可以控制施主电子的有效质量。单元的J门是不必要的。为了进行测量(读取结果),人们不能使用单电子晶体管,而可以使用低温下的普通场效应晶体管。

图B-检测电子自旋状态的方法的说明

一个人不能直接观察量子位和量子寄存器的状态。当电压被施加到与一个且相同的供体(d相关联的电子和栅极反平行(单重态)的背上(左和右)-状态)。它们可以在一个新的状态,它产生一电流,其执行的转换用电容器件(单电子晶体管)测量。这确保了电子和给体核31 P的自旋态的确定。在这种情况下,实现了保利原理。

图C-两个量子位之间的交换相互作用的示意图(两个量子位操作)

随着栅极电压的增加,结合能降低,类氢供体的玻尔半径增大。在xy平面中,电子可以被静电吸引到由组成为Si 0.23 Ge 0.77的B层形成的势垒之一。库仑电势降低V = -q /√(r 2 + d 2),其中r 2 = x 2 + y 2是距施主水平距离的平方,而d是从势垒至施主的垂直距离。

在这种情况下,电子的库仑结合能降低,并且它们的波函数的重叠增加,从而允许进行二量子位运算。

量子位的ESD设计

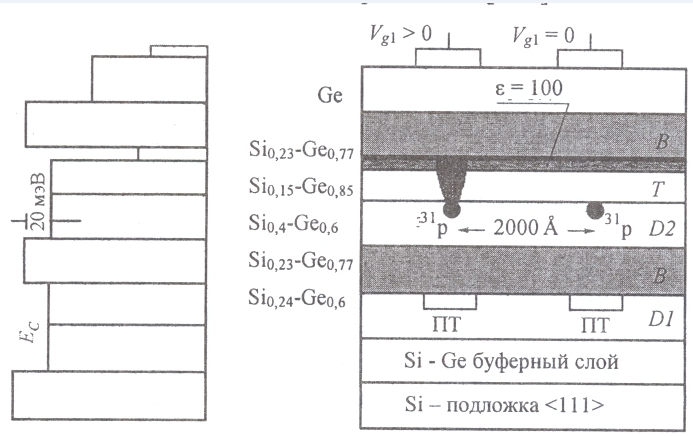

我们将考虑两个量子位的KK寄存器单元的结构。通过在硅基底(晶体)上生长Si / Ge固溶体来创建材料ESD单元,并在其上依次生长5个以上的工作层。

图E-两个量子位的ESR单元的结构

左(a)-Ge 1-x Si x异质结构的能量分布;右边(b)-两比特单元的横截面。PT-场效应晶体管;<111>-基板方向。

主要层是T(调谐)“调谐”和D2-施主,没有导带断裂,在其中进行量子计算(在2000原子之间)。层的厚度和组成由能量图(左)和控制栅的作用要求(层上方)确定。 T和D2层封闭在势垒层(厚度为200Å)之间,阻止电子垂直移动,组成不同并且具有不同的g因子:g(T)= 1.563; g(D2)= 1.995 D2层的电子起量子位的作用。导带断裂等于20 meV,实现了对量子位供体电子,载流子和量子信息的禁止和守恒。

图E-两个量子位的ESD单元结构。保留前一图的名称,

请考虑晶体硅衬底取向的影响。用符号[001](晶体学理论)表示的衬底的取向具有几个优点。导带的能量在该方向上变化更快;可以在约50 meV的势垒高度选择具有较低电压的固体成分,与[111]取向相比,势垒高度的增长幅度是其两倍以上。

因此,势垒层在保持相同的隧穿概率的同时可以更薄(小型化),并且容许应力高得多。较高的介电常数。随着距离的增加,量子位之间的交换频率显着降低。

对于基于NMR的硅中磷原子进行质量控制时,发现了一个解决量子位生成中相当复杂的问题的方法-供体原子的精确排列(最大100Å)

图F-由量子位的NMR细胞构建寄存器的过程

图由于纳米技术的进步,硅中单个磷原子的排列图已变得可实现。在超高真空条件下清洁的硅晶片表面(Si [001] 2×1)用氢单层钝化。然后,根据特殊程序,借助扫描隧道显微镜探针,单个氢原子在指定位置解吸。之后,将膦蒸气以10 -8 mm Hg的压力引入腔室中。艺术。然后,被吸附的膦分子在500°C的温度下解离,从而使磷原子在吸附位点与硅结合。之后,进行所得结构的低温硅过度生长。

有可能创建一种能够在整个计算设备级别进行并行计算的计算机。

让我们列出引起人们对质量控制越来越感兴趣的因素和事实,以及对它们进行实际开发的动机。

已经为量子计算机创建了解决难题的算法:

- 在非结构化数据库1996(LK Grover)中搜索项目(暴力);

- 模拟量子系统的演化,例如核反应;

- 大数分解问题(ZFBCH)1994(PW Shor);

- 计算椭圆曲线上有限域中的离散对数(DLOG);

- 等等。

已经开发了用于控制量子态(校正量子误差)的程序。

在液核磁共振QC上进行了针对Grover算法和其他算法实现量子计算的实验。

在固态元素的基础上,创建了CC结构的变体:

- 基于量子点(D. Loss,G。Burkard,L。Fedichkin,K。Valiev);

- 基于超导约瑟夫森结(DE Averin);

- 在同位素纯的28 Si(BEKane)中的31 P供体磷原子的核自旋上。

- 外延异质结构中相同磷原子的电子自旋

- Ge1-x六(D. DiVincenzo)。

以下是用于估算量子位状态及其概率的公式。

量子状态是量子系统可以处于的任何可能状态。一个纯量子态可以描述为:1)在波力学中-一种波函数; 2)在矩阵力学中-通过矢量。

量子计算机有望改变我们的世界。就其本质而言,它们非常适合于反转单向函数所需的计算。对于对称密码,这还不错。格罗弗(Grover)的算法表明,量子计算机加速了攻击,以至于有效密钥长度减少了一半。也就是说,对于量子计算机而言,256位密钥的复杂性与对于常规计算机而言的128位密钥的复杂性一样:在可预见的将来,两者都是安全的。

对于公钥加密,情况更为严峻。 Shor的算法可以基于分解和离散对数轻松打破所有流行的公钥算法。加倍密钥长度会增加八次破解的难度。对于稳定的功能而言,这还远远不够(量子计算机上的错误校正机制很容易成为他们无法解决的问题)。

公钥加密(主要用于密钥交换)

此处的关键字是“密钥交换”,或通常所说的密钥协议。加密本身(AES,“ Grasshopper”,“ Magma”等)是在对称密钥上进行的(当然,需要定期更改密钥,进行各种密钥捕获-b,甚至每个数据包都可以生成)。它仅与加密密钥有关。

在量子物理学(力学)中,传统古典物理学中缺少许多原理。

海森堡的不确定性原理,不可能同时获得粒子的坐标和动量,不可能测量一个光子的一个参数而不会扭曲另一个参数。

保利的排除原理指出,两个电子(或任何其他两个费米子)在一个原子或一个分子中不能具有相同的量子力学状态。

换句话说,原子中没有电子对具有相同的电子量子数。该原理禁止克隆(复制)量子位。

克隆是对一对或更多个量子位的操作,其结果是创建一个状态,该状态是子系统相同状态的张量积。

禁止克隆(复制)定理是量子理论的一种陈述,即不可能创建粒子的任意未知量子态的理想副本。该定理由Wutters,Zurek和Dieck于1982年提出,在量子计算,量子信息论及相关领域中具有极其重要的意义。

一个量子系统的状态可以链接到另一系统的状态。例如,您可以使用一个1比特的Hadamard变换和一个硬件2比特的量子门C-NOT创建两个量子比特的纠缠态。这样的操作的结果将不会被克隆,因为不能用子系统状态的语言来描述结果状态(该状态不可分解)。

困难的问题是如何解释结果。

量子通信和QC相对于经典通信的优缺点。

使用量子系统的积极方面。

- QC的计算不是用数字,而是用量子态。

- 在传统的(古典)物理学中,粒子的各个状态使用矢量的普通标量乘法进行组合;在这种情况下,n个粒子的可能状态数形成了维度为2 n的向量空间;

- () |0⟩ |1⟩ {|0⟩} {|1⟩}. . n ( n ) 2n. – {|0⟩ |1⟩} ; – {00, 01, 10, 11} . . ;

- m () 2m . .

- .

状态的张量积是EPR悖论的原因,在某种程度上可以解释它。

张量积

考虑2个量子位的情况。

2量子位的情况。它们的联合状态有4个选项,

表格列中的这4个向量在两个量子位的空间中是基本的。正式地,描述如下。如果存在尺寸为d1和d2且正交基数为{ei}和{fj}的空间1和2,那么我们可以定义一个基数为{},其中i的范围是1到d1,j的范围是1到d2。

如果我们依法将标量产品引入新领域

并将其继续到其他向量,则结果是希尔伯特空间,称为H1和H2的张量积,表示为

操作员的张量积

这个问题的答案是否定的,一个经典的反例是两个量子位空间中的状态

很容易看出,该状态不能表示为单粒子状态的张量积:

量子密码学

量子密码术(QCG)是一种基于量子物理学原理的通信安全方法。与使用数学方法来确保信息的机密性的传统密码学不同,KKG专注于物理现象,考虑了使用量子力学对象传输信息的情况。

量子密码分析(QCA)。量子密码术的广泛和发展引起了对重的出现-量子密码分析,根据理论,在某些情况下,它具有比通常的优势。 RSA和其他基于数论的问题的数论密码和密码方法,随着量子QCA的出现,发现离散对数将失去其优势。

根据物理学定律,光量子(光子)的状态不能被读取两次:在对光子的第一次作用后,其状态将改变,而第二次尝试将给出不同的结果。将会尝试“拦截”信息。因此,如今,量子密码术被认为是最有希望的加密方向。

为了解决这些问题,特别是开发了Shor的量子算法(1994),该算法允许在有限且可接受的时间内找到所有大数的质数因子或解决对数问题,从而破坏RSA和ECC密码。因此,对于RSA和其他一些非对称系统而言,构建足够大的量子密码分析系统是个坏消息。只需要创建一个能够执行所需算法的量子计算机。

截至2012年,最先进的量子计算机能够分解15(在15万次尝试中,根据Shor算法,在一半情况下获得了正确答案)和21。

保护信息(消息)免于未授权访问和使用史蒂芬·威斯纳(Steven Wiesner)早在1970年就建议使用量子物体。贝内特S.N.十年后,J。Brassard和J. Brassard提出使用这些对象以量子密钥分发协议的形式传输加密密钥-BB84,后来在1991和1992年提出了一种改进的协议。

量子密码学及其优点和好处,具有某些局限性和负面影响。如同在使用量子密码术的通信系统中的任何通信系统中一样,存在带有用户接收和发送设备,通信信道,能源等

的节点。通常指出的量子通信的负面方面如下。

复杂设备必须安装在量子通信系统通道的两侧(发送和接收):

- 单光子源的不完善(低生成速率);

- 光子偏振控制系统没有受到很好的保护,不会受到干扰;

- 单个光子接收器的缺陷,除了光子和其他粒子外,灵敏的检测器也可以工作。

- , ; ;

- 100 ( 100 ) , ( , , );

- ;

- ( $81000).

要测量光子的偏振角,您需要确切地知道设备在通道两端的方向。这些条件限制了量子密码术向移动设备的传播。

随着时间的推移,找到了可接受的选项。通道的一端只能由一个用户安装复杂的设备。另一个用户接受信号,仅修改光子的状态,将其信息添加到更改后的状态。改变后的光子被发送回去。这样的设备已经能够安装在口袋设备中。

关于确定设备的方向,建议在随机方向上进行测量,并且其清单应公开发布。为了进行合法的工作和解密,请仅使用与订户匹配的指示。该方法称为“独立于参考系的量子密钥分配”。

量子密钥分配

量子密钥分发(QKD)是一种使用量子现象来确保安全通信的密钥传输方法。这种方法允许通过光纤或自由网络的开放式通信通道连接的两方传输光子流,以创建一个只有他们知道的公共随机密钥,并将其用于加密和解密消息。

已知的量子密钥分配(QKD)协议的主要目标是匹配粒子(光子)的随机传输序列。

1935年,爱因斯坦和一群志同道合的人试图挑战哥本哈根对量子力学的解释,提出了一个悖论,后来称为爱因斯坦-波多尔斯基-罗森悖论(EPR悖论张量方法并未描述量子位的所有状态)。

在可能的QKD中,早期的BB84,B92(Bennett),B91(Eckert,EPR的另一个名称),后来的CW(连续变量),瑞士协议COW(相干单向相干单向加密),Lo05(由Lo H.-K创建)。 Ma K. and Chen K.(2005),SARG,诱饵状态,DPS(差分相移),参考状态,相时间。

查尔斯·H·贝内特的算法。下面列出了一些列出的协议。

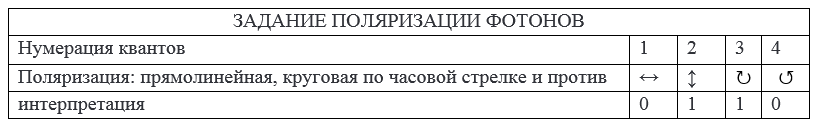

量子协议BB84

例子1。量子密码密钥分发(BB84协议)的实现,它使用量子对象的正交状态。消息的接收者作用于对象(光子)上,随机选择测量类型:它更改了光子的线性极化(|,-)或对角线(\,/)

量子协议BB84的实现

Lo05和E91协议。该协议由Arthur Eckert于1991年开发。它也基于Einstein-Podolsky-Rosen悖论而得名EPR(Einstein-Podolsky-Rosen)。Lo05是由Luo H.-K的科学家创建的量子密码密钥分发协议。Ma K.和Chen K.量子密钥分发(QKD)允许两个用户(发送者和接收者)在存在入侵者的情况下以绝对安全的方式进行通信。

1991年,Bennett建议使用以下算法来记录通过量子变换传输的数据的变化:

- 发送方和接收方就字符串中的位的任意排列达成一致,以使错误位置随机。

- k (k , ).

- . .

- , , .

- , , k.

为了确定是否仍然存在未检测到的错误,接收方和发送方重复伪随机检查,即:接收方和发送方公开宣布其字符串中一半比特位置的随机混合;接收方和发送方公开比较奇偶校验(如果字符串不同,则奇偶校验不得与概率1/2匹配);如果存在差异,则接收方和发送方使用二进制搜索和无效位删除。

如果没有差异,则在m次迭代之后,接收方和发送方接收到的相同行的错误概率为2 -m。

量子协议B92是最早的量子密钥分配协议之一,该协议于1992年提出。C.贝内特。因此,名称B92,此协议如今已广为人知。B92协议基于不确定性原理,与E91等协议不同。信息载体是称为量子位的2级系统。该协议的重要特征是使用两个非正交的量子态。

例子2。密码密钥的量子分布(B92协议)的实现,它使用正交和非正交的量子态(光子极化)。

1.在采用EPR的情况下,发送方从与EPR相关的一对中随机或线性地选择测量一个光子状态的依据。

2.在第二步中,发送者的操作取决于协议版本。

a)为了实现EPR,选择一个随机的碱基序列来测量光子的极化;

b)发送方选择极化光子的随机序列,并将其发送给接收方。

3.接收机使用一系列随机基数来测量到达的光子的极化。

4.接收者的测量结果(不理想的光源,通信通道和检测器会导致光子丢失)。

5.接收器通知发送器测量每个接收到的光子的偏振的基础。

6.发送者通知接收者接收者正确选择了哪些碱基。

7.发送器和接收器存储以正确极化测量的光子数据,并丢弃所有其他数据。

8.其余数据根据代码表进行解释:

9.发送方和接收方检查其密钥是否与所选位子集的奇偶校验匹配。如果哪怕一位相差甚远,那么这样的检查就会表明存在入侵者正在监听该频道。

10.边丢弃所选子集的位之一。

使用B92协议进行通信的结果是,发送方和接收方接收到共享的密钥0101101,并显示出没有入侵者的可能性为1/2。

量子COW协议

例子3。量子密码密钥分发(COW协议)的实现,它使用相干单向加密。

发送方以概率(1-f)/ 2发送“ 0”,以概率(1-f)/ 2发送“ 1”,以概率f发送控制状态(诱饵)。

接收器会在时间轴上宣布已测量的序列的哪些位,并且当DM2检测器点亮时,它将序列返回给发送器。

发送者执行(密钥筛选)-告诉接收者他需要从原始密钥中排除哪些位,因为它们是由于控制状态的检测所致。

发件人。分析DM2中的触发器,它通过可见性V1--0和Vd评估相干性违规,并计算入侵者的信息。

正在进行错误纠正。增强筛选键的保密性Korotkov和Jordan提出了一个

有趣的事实,即“取消崩溃”波动函数。

他们提请他注意,并进行了一项实验,测试并据称证实了这一理论。但是显然,仅凭这一点是不够的,而且还没有人发表过有关使用该事实的任何想法或应用。我简直不能不提及这一点。

纳达夫·卡兹(Nadav Katz)组的实验(2008)消除了坍塌,这证实了Korotkov-Jordan理论(2006)避免了由于量子位状态的多次返回而导致的崩溃的正确性。

通常,任何量子系统都处于所有可能状态的叠加状态,直到发生测量并假定其中一种可能状态为止。测量后,系统将呈现特定状态(崩溃)。

因此,在2006年,科罗特科夫(Korotkov)和约旦(Jordan)发表了一篇题为“通过取消量子测量来使波函数不崩溃”的文章,其俄语粗略翻译为“通过取消量子测量来消除波函数的崩溃”。或arXiv:0708.0365v1 [Quant-Ph:

密码分析漏洞,攻击及其分类

专家认为,量子密钥的分发对黑客来说并非无懈可击,但入侵者却很容易获得。另一件事是,可以检测到入侵者的动作,并且该密钥没有被索取,而是被另一个密钥代替。这种系统的特定实现允许成功攻击并窃取生成的密钥。

相当广泛的攻击清单是可能的。

对量子系统设备的攻击:

- 使用分束器;

- 使用强大的脉冲(雪崩盲光电探测器);

- 使用不同的光子源光谱;

- 违反者对PRNG的使用类似于发件人。

攻击量子状态(光子):

- 使用连贯性;

- 相干攻击考虑中继策略;

- 非相干攻击:中继拦截器;使用光子克隆;

- -联合攻击:

-与单个量子位的交互;

-测量其阵列。

已实施攻击的三个示例(来自网络上的出版物)

分光镜对COW的攻击

假定入侵者的资源是无限的。对密钥分发协议的攻击:用于准备和测量量子状态的通用方案,一种用于在发送方和接收方获得密钥的量子状态的测量结果的过程。攻击量子密码系统的技术实施(量子黑客)。

- 衰减⇒µB = 10 −δl/ 10µ;

- 分束器+理想的通讯通道;

- µ max E = µ-µB =(1-10-δl/ 10)µ。

在《量子电子》杂志的二月号中(在创始人中-俄罗斯科学院的领先物理研究所中),描述了一种方法-如何读取通过量子通信网络传输的,使用瑞士技术实现的消息,同时却未被人注意。如文章所述,``攻击的主要思想是单独测量一些被拦截的状态,并将其余状态保持不变。作者已经针对任意长度的通信信道计算了攻击参数的最优值。

由于通过一种线路传输多个通道的特殊方式,俄罗斯的发展对于创建多用户网络具有更大的保护潜力。开发人员认为,这可以使您显着提高量子通道的速度或带宽。

另一个例子是PNS攻击(光子数分裂攻击)[1],它是由澳大利亚和日本的物理学家进行的,他们首次对量子位进行了量子无损测量,该量子位由量子点中的一个电子组成。科学家表明,这种测量的可靠性超过99.6%。该文章发表在《自然通讯》上。

RIKEN科学中心的Seigo Tarucha教授领导的来自澳大利亚和日本的科学家建议,使用另一个与量子位纠缠的电子来测量量子点中的量子位。这种实施方式允许长时间保留工作量子位的状态,这对于例如实施纠错码是必需的。

为了测试无损读数,物理学家在Si / SiGe量子点中放置了两个电子-其中一个电子用作工作量子位,另一个电子用作测量的辅助物。科学家通过芯片上的微磁铁产生的磁场控制量子位的连接。

两个量子位的物理实现图,代表科学家放置在量子点中的两个电子。 J.Yoneda等。 -Nature Communications 11,1144 (2020)

文学:

科隆伯格(D.A. Kronberg),奥吉戈夫(I.Ozhigov ),尤尔·车尔尼雅夫斯基(Yu。Chernyavsky)。量子密码学。 -第五版-MAKS出版社,2011年。-S. 94-100。 -111羽存档于2016年11月30日,

Bennett CH,Brassard G.量子密码学:公钥分配和硬币投掷//国际计算机,系统和信号处理会议论文集,12月。 1984年9月12日,印度班加罗尔-IEEE,1984年-第175页

Bennett,CH和Brassard,G.,Conf。计算机,系统和信号处理,印度班加罗尔,175-179(1984)。

Bennett CH量子密码术,使用任何两个非正交状态//物理。版本号来吧1992。 68,3121.

Ekert AK,Hutter B.,Palma GM,Peres A.窃听量子密码学系统//物理评论A.-1994。 2,第50期。-P. 1047-1056

Einstein A.,Podolsky B.,Rosen N.是否可以认为物理现实的量子力学描述完整? //物理版本号A-1935年-卷。 47,777.

肖尔PW方案用于减少量子计算机存储器//物理学退相干。版本号1995年。 52,2493.

Shor PW用于量子计算机上素数分解和离散对数的多项式时间算法// SIAM J. Sci。Statist。Comput。 1997年1484年2月26日。

Shor PW,PreskillJ。BB84量子密钥分发协议的简单安全证明//物理。版本号 来吧 2000年 85、44