今天,我们将从一个事实开始,我决定不对易受攻击的机器进行培训,而是对自己的Wi-Fi路由器进行漏洞测试,这是我在2015年收到的。然后,有一个非常受欢迎的Beeline资费,当时,随着Internet连接,Wi-Fi路由器本身的租金为1卢布,我决定测试一下。

Smart Box路由器,最新固件版本为2.0.38(固件版本2017),此后没有任何更新。

开始

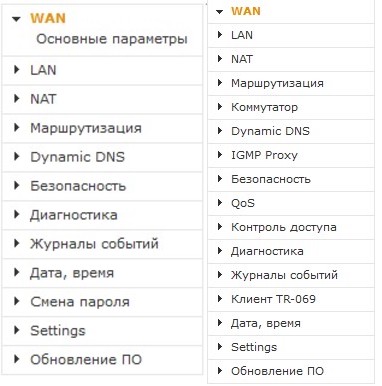

默认情况下,路由器有2个帐户admin和SuperUser,很少有人知道这一点,但是在开源中有关于此的信息。SuperUser的密码是路由器的序列号,可以在“高级设置>信息”选项卡的设置中或路由器下方的标签中找到。因此,超级用户用户具有更多用于配置路由器的选项。

用户admin / SuperUser

路由器分别具有几种类型的帐户“用户,管理员和制造商”,它们在路由器配置方面具有不同的特权,我们将对此加以注意。

操作系统命令注入

是的,路由器具有命令注入漏洞。

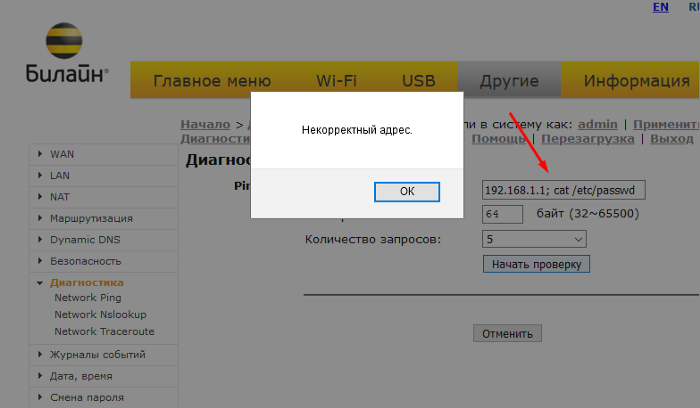

首先,我们登录并转到“高级设置>其他>诊断”,然后可以使用内置路由器功能来Ping,nslookup和traceroute。让我们尝试ping并执行另一个命令。

客户端保护

正如我们所看到的,我们被警告地址不正确,但是该保护仅在客户端有效。如果我们拦截请求并进行更改,那么我们将绕过此保护。我将使用Burp Suite专业版工具进行操作。

我们拦截请求并更改其

我们拦截请求并更改其

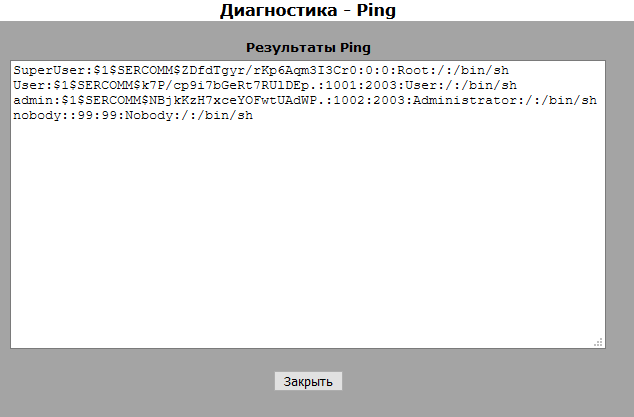

结果

如我们所见,代替了ping操作,执行了一个完全不同的命令,我们在拦截请求时指出了该命令。在这里,我们看到路由器有3个帐户(SuperUser,User,admin),我自己创建了User用户。默认情况下,只有2个用户(SuperUser和admin)。借助此漏洞,我了解了SuperUser用户,这让我感到非常惊讶,并且变得非常感兴趣。

此漏洞存在于nslookup和traceroute中,并且通过拦截请求以相同的方式加以利用。下面我附上一个利用漏洞的PoC视频。

平

Nslookup

跟踪路由

还记得一开始我们注意到3种类型的帐户吗?因此,无论帐户类型如何,都将以SuperUser特权执行命令,这为我们提供了更多选择。是的,该漏洞存在于任何类型的帐户(用户,管理员和制造商)中。

弱势服务

路由器具有3个服务“ OpenSSH 5.2,FTP vsftpd 3.0.2和Samba 3.0.22”。服务是旧版本,并且一直在其中发现许多漏洞。在撰写本文时,您将了解最新版本的服务(OpenSSH 8.2,FTP vsftpd 3.0.3和Samba 4.12.0)。我为这些服务选择了几个漏洞进行测试,我们将按顺序开始。

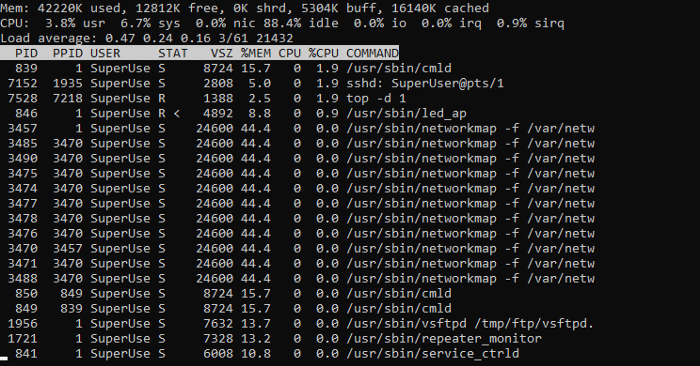

OpenSSH(5.2)

漏洞CVE-2016–6515允许拒绝服务DoS。

我通过SSH登录路由器的系统,并使用top命令监视处理器负载,并查看(CPU)字段并利用此漏洞。

处于正常状态

利用此漏洞后

,网页可能需要很长时间才能加载,甚至在某些时候路由器可能会冻结甚至进入重新启动状态。但是我有一个有趣的情况,在利用此漏洞的过程中,我的计算机进入重启状态并显示蓝屏死机(悲伤的笑脸),这是非常意外和奇怪的:D

在下面,我附加了一个利用此漏洞的PoC视频。

操作CVE-2016–6515

桑巴舞(3.0.22)

smb loris漏洞可能导致拒绝服务DoS。可以使用metasploit来利用此漏洞,该漏洞位于“辅助/ dos / smb / smb_loris”路径中。结果,路由器将重新启动。

以下是利用此漏洞的PoC视频。

SMB_Loris开发

FTP(vsftpd 3.0.2)

漏洞CVE-2015-1419允许您绕过访问限制。不幸的是,我没有找到该漏洞利用,但是它也发生了。

https

是的,路由器可以选择启用安全连接。据我了解,使用的是加密协议SSL 2.0或3.0,并且证书是自签名的,这对于本地路由器来说是很正常的。在安全性方面,SSL早已过时且不安全。现在有更安全的选项,例如TLS 1.3

其他弱点

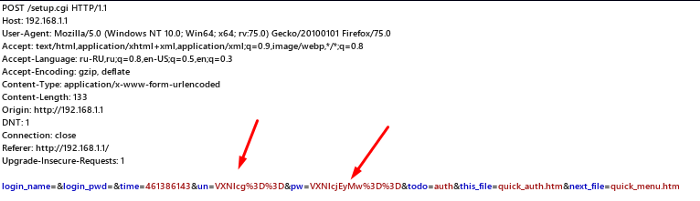

在路由器中进行身份验证时,登录名和密码以base64编码,这使解码它们变得容易。鉴于默认情况下不使用https协议进行加密连接,因此登录名和密码的编码至少是某种保护。

最好让数据以编码状态传输而不是完全打开。坦白说,起初,这一刻使我误入歧途,直到不久之后,我才意识到数据已编码。

登录名和密码以编码状态传输。

解码后,我

将PoC视频附加到下面的解码中。

Base64解码

对于攻击者而言,侦听网络并使用流量分析识别用户名和密码并对其进行解码将不会特别困难。

联系直线

最初,我通过在线聊天与他们联系,他们建议我打电话询问那里的所有问题。

我只问了几个问题,这是最重要的一点:Smart Box路由器不再相关,更新也将不再发布。正如我一开始所写的那样,自2017年以来,它已停止更新,那是它的上一次更新。正如运营商Aleksey提到的(如果您正在阅读此书,对您大打招呼)那样,仍然支持Smart Box One路由器,并且如果有人发现其中存在漏洞,他们可以安全地呼叫并将信息传送到安全服务。据我了解,智能盒子是继智能盒子之后的下一个型号。

结果

路由器本身是好的,但是就安全性而言,它已经过时了。如果确实使用它,建议禁用SSH,FTP和Samba之类的服务,因为它们是旧版本,并且发现了许多漏洞,并且不安全使用它们,尤其是在全球网络上。更好的是,将路由器更改为较新的型号(无论来自哪个供应商),都将在安全更新方面受支持。

最后,让我们去Shodan看看全球网络中有多少个Smart Box路由器可用。

我们可以看到,总共找到了79台设备,这还考虑到我有一个免费版本的帐户,没有订阅。因此,有了订阅,将会有更多的结果和机会。正如我们在右边看到的,还值得考虑的是,全球网络中可以使用不同型号的智能盒式路由器。因此,大多数Smart Box路由器(与路由器模型无关)都使用与我上面介绍的相同版本的易受攻击的服务,并且它们在全球网络中都可用,这构成了安全威胁。

已为OS命令注入漏洞分配了CVE标识符“ CVE-2020-12246”。

在本文的结尾,我想给读者一些提示:

- 更新路由器的固件

- 禁用您不使用的服务

- 跟踪您网络上的活动

路由器的安全性非常重要,因为已连接许多设备,这些设备可能成为攻击者的攻击目标。

这篇文章摘自我的博客。