威胁搜寻或TH是对标准保护手段未检测到的黑客入侵或恶意软件功能的主动搜索。今天,我们将讨论该过程如何工作,可以使用哪些工具来搜索威胁以及在形成和检验假设时应牢记的内容。

什么是威胁搜寻以及为什么需要它

在威胁搜寻过程中,分析人员不会等到保护系统的传感器被触发,而是有目的地寻找破坏的痕迹。为此,它开发并验证了有关攻击者如何渗透网络的假设。此类检查应一致且定期。

流程的正确执行应考虑以下原则:

- 应该假定系统已经受到威胁。主要目标是找到渗透的痕迹。

- 要进行搜索,您需要一个关于系统究竟受到何种危害的假设。

- 搜索应迭代进行,即在检验了下一个假设之后,分析人员提出新的假设并继续搜索。

传统的自动防御通常会错过复杂的针对性攻击。原因是此类攻击通常会随时间散布,因此安全工具无法将攻击的两个阶段关联起来。同时,攻击者会仔细考虑渗透向量,并为基础架构中的操作制定方案。这样一来,他们就可以不执行揭露动作并假冒其合法活动。攻击者正在不断提高他们的知识,购买或开发新工具。

识别目标攻击的问题与以前被黑客入侵的组织特别相关。根据报告FireEye M-Trends,以前受感染的组织中有64%再次受到攻击。事实证明,超过一半的被黑公司仍然处于危险之中。这意味着有必要采取措施尽早发现折衷事实-这可以在TH的帮助下实现。

威胁搜寻可帮助信息安全专家减少检测漏洞的时间,并更新有关受保护基础架构的知识。TH在使用威胁情报(TI)时也很有用-特别是在进行假设时使用TI指标时。

如何形成假设进行测试

由于进行TH时,先验地假设攻击者已经渗透了基础架构,因此要做的第一件事就是定位搜索位置,以查找黑客入侵痕迹。可以通过提出有关渗透如何发生以及在基础架构中可以找到何种确认的假设来确定。提出假设后,分析师将检查其假设的真实性。如果该假设未被证实,则专家将继续开发和测试新的假设。作为检验假设的结果,如果发现了黑客入侵的痕迹或确定存在恶意软件,则将开始调查。

图2.威胁搜寻方案

假设的想法可能源于分析师的个人经验,但其构造还有其他来源,例如:

- threat intelligence (TI-). , : X, MD5- Y.

- , (TTPs). TTPs MITRE ATT&CK. : .

- . . , asset management . .

- , .

threat hunting

提出假设后,有必要确定可能包含测试信息的数据源。通常,此类来源包含太多数据,您需要在其中找到相关数据。因此,TH流程归结为研究,过滤和分析有关基础架构中正在发生的事情的大量数据。请考虑可以在其中找到信息以检验搜索假设

的信息源:图3.用于进行TH的信息源的分类

日志和网络流量中包含大量相关信息。SIEM(安全信息和事件管理)和NTA(网络流量分析)类别的产品可帮助分析来自它们的信息。分析过程中还应包括外部来源(例如TI提要)。

在实践中如何运作

TH的主要目标是检测自动化安全工具未检测到的违规行为。

例如,考虑检验两个假设。在实践中,我们将展示流量分析和日志分析系统在假设检验过程中如何相互补充。

假设1:攻击者通过工作站进入网络,并尝试使用WMI命令执行来获得对网络上其他节点的控制。

攻击者获得了root用户的凭据。在那之后,他们试图控制网络中的其他节点,以获取有价值的数据到主机。在远程系统上启动程序的一种方法是使用Windows Management Instrumentation(WMI)技术。她负责计算机基础结构各个部分的集中管理和监视。但是,创建者已经预见到了将这种方法不仅应用于单个主机,而且还应用于远程计算机的组件和资源的可能性。为此,通过DCERPC协议实现了命令和响应的传输。

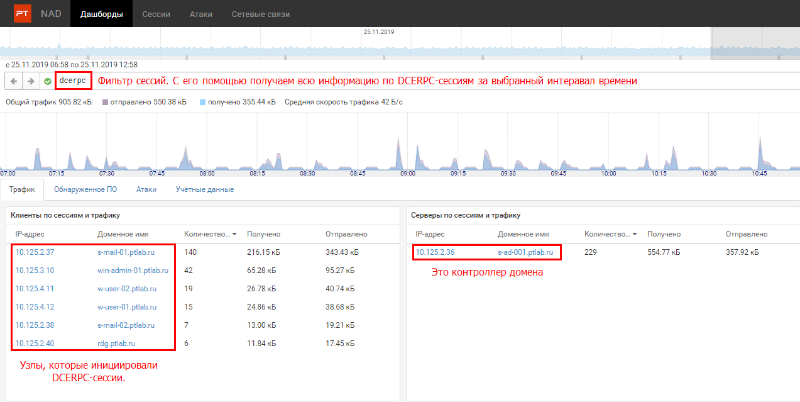

因此,要检验假设,您需要检查DCERPC查询。让我们展示如何使用流量分析和SIEM系统来做到这一点。在图。图4显示了所有过滤的DCERPC网络交互。例如,我们选择了从06:58到12:58的时间间隔。图4.过滤的DCERPC会话 。 4我们看到两个仪表板。左侧是启动DCERPC连接的节点。右侧是客户端连接到的节点。从图中可以看出,网络上的所有客户端仅访问域控制器。这是合法的活动,因为联合在Active Directory域中的主机使用DCERPC协议来联系域控制器以进行同步。如果用户主机之间进行此类通信,则认为可疑。

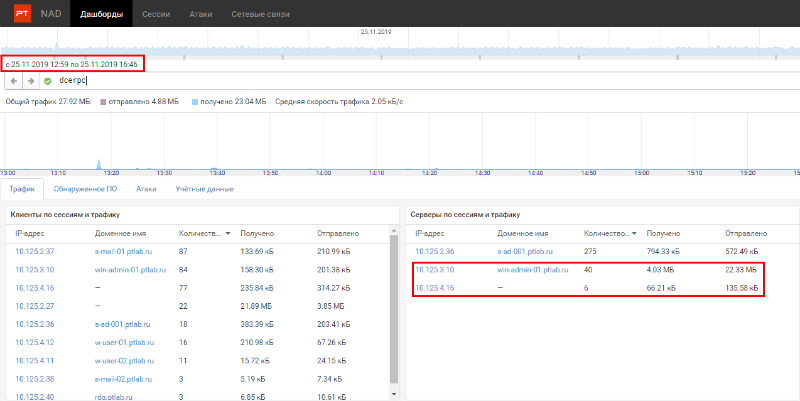

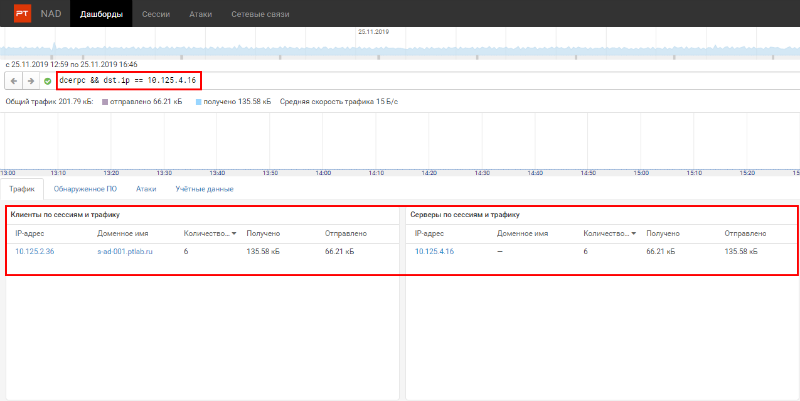

由于在选定的时间段内没有发现可疑的东西,因此沿着时间轴移动,因此我们选择接下来的4个小时。现在是从12:59到16:46的间隔。在其中,我们注意到目标主机列表中发生了一个奇怪的变化(见图5)。图5.更改时间间隔后,服务器 列表中将出现两个新节点,目标主机列表中包含两个新节点。考虑一个没有DNS名称的域名(10.125.4.16)。图6.优化过滤器以找出谁连接了10.125.4.16 如图所示。如图6所示,域控制器10.125.2.36对其进行访问(参见图4),这意味着该交互是合法的。

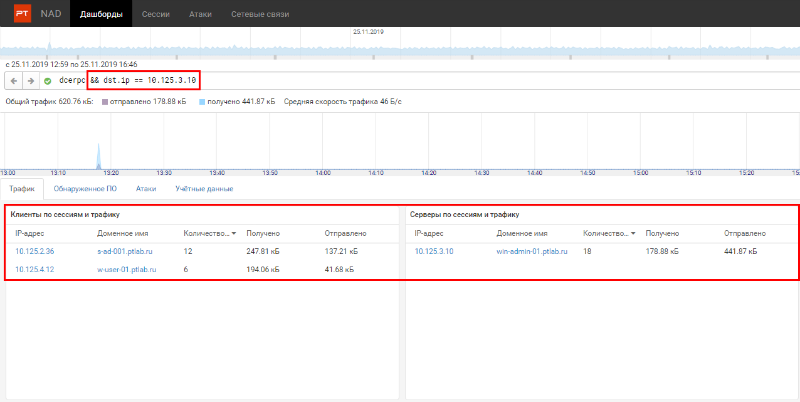

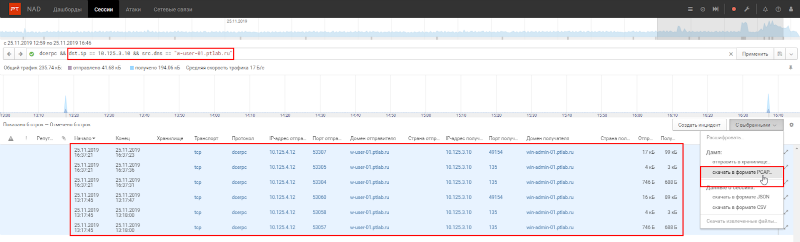

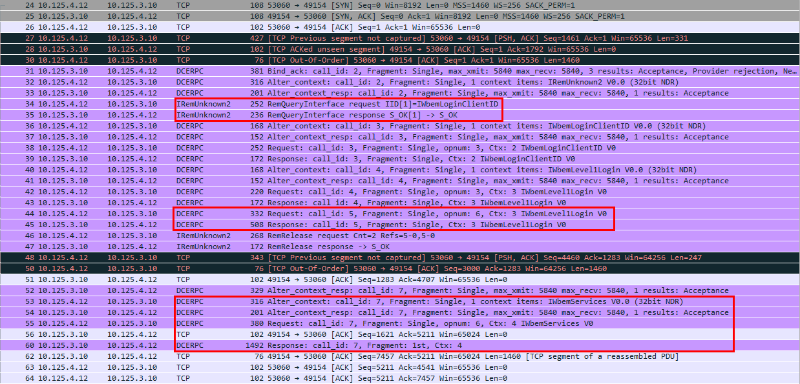

接下来,您需要分析谁连接到第二个新节点,如图。 5是win-admin-01.ptlab.ru(10.125.3.10)。从节点名称可以看出,这是管理员的计算机。优化筛选器后,仅保留两个会话源节点。图7.优化过滤器以找出谁连接到win-admin-01 与前一种情况类似,发起者之一是域控制器。这些会话不是可疑的,因为它们在Active Directory环境中很常见。但是,根据名称判断,第二个节点(w-user-01.ptlab.ru)是用户的计算机-这样的连接是异常的。如果使用此过滤器转到“会话”选项卡,则可以下载流量并在Wireshark中查看详细信息。图8.下载相关会话

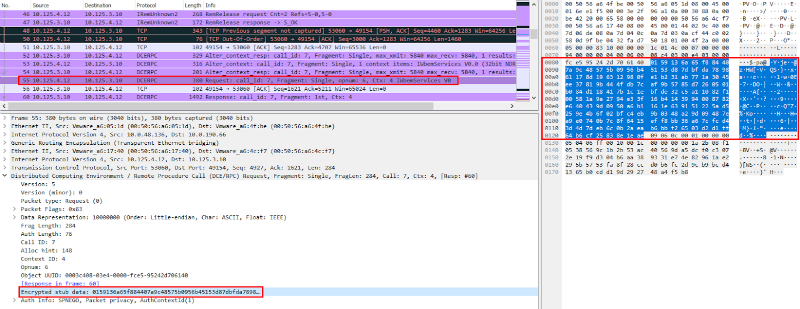

在流量中,您可以看到对IWbemServices接口的调用,该调用指示使用WMI连接。图9.调用IWbemServices(Wireshark)接口 此外,传输的呼叫已加密,因此特定命令未知。图10. DCERPC通信已加密,因此传输的命令不可见(Wireshark) 为了最终确认这种通信不合法的假设,您需要检查主机日志。您可以转到主机并在本地查看系统日志,但是使用SIEM系统更为方便。 在SIEM界面中,我们向过滤器中引入了一个条件,该条件在建立DCERPC连接时仅保留目标节点的日志,并看到下图:

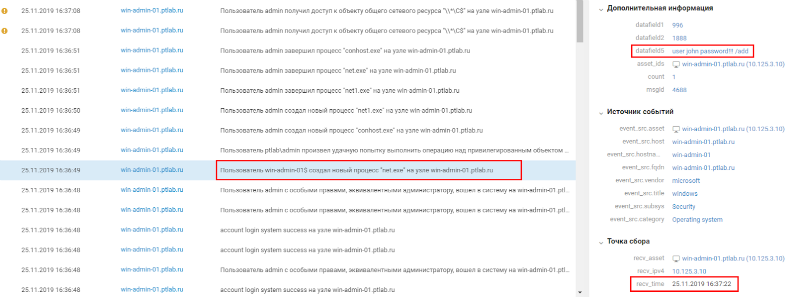

图11.建立DCERPC连接时的系统日志win-admin-01在

日志中,我们看到与第一个会话的开始时间完全匹配(参见图9),连接的发起者是主机w-user-01。对日志的进一步分析显示,它们以PTLAB \ Admin帐户连接,并运行命令(参见图12)以使用密码password !!!创建用户john:net用户john password !!! /添加。图12.连接期间执行的命令

我们发现,从节点10.125.3.10代表PTLAB \ Admin帐户使用WMI的某人向主机win-admin-01.ptlab.ru添加了一个新用户。进行实际TH时,下一步是找出这是否是一项管理活动。为此,您需要联系PTLAB \ Admin帐户的所有者,并确定他是否执行了上述操作。由于所考虑的示例是综合的,因此我们将假定此活动是非法的。此外,进行真实的TN时,如果发现非法使用帐户的事实,则需要创建事件并进行详细调查。

假设2:攻击者已经渗透到网络中,并且处于使用流量隧道输出数据的数据泄露阶段。

隧道通信-以一种网络协议的数据包(可能以修改的形式)在另一种网络协议的字段内传输的方式组织通道。隧道的一个常见示例是构建像SSH这样的加密管道。加密通道可确保传输信息的机密性,在现代公司网络中很常见。但是,有一些特殊的选项,例如ICMP或DNS隧道。网络罪犯使用这种隧道来伪装其活动为合法活动。

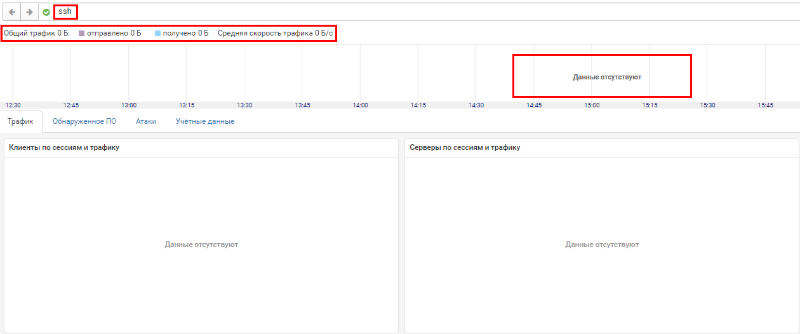

让我们开始寻找通过SSH协议隧道传输流量的最常用方法。为此,我们将使用SSH协议过滤所有会话:图13.在流量中搜索DNS会话

在图中,您可以看到基础结构中没有SSH流量,因此您需要选择以下可用于隧道的协议。由于公司网络中始终允许DNS流量,因此我们将在下面进行考虑。

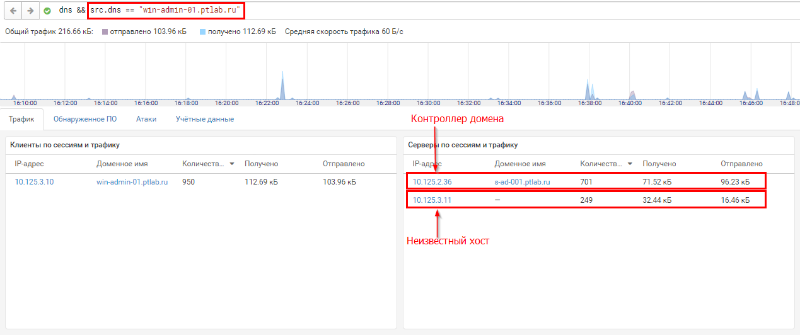

如果按DNS筛选通信,则可以看到其中一个节点具有异常大量的DNS查询。

图14.带有DNS客户端会话统计信息的小部件

在按请求源过滤会话后,我们了解了这种异常流量的发送位置以及在目标节点之间的分配方式。在图。图15显示了部分流量流向充当本地DNS服务器的域控制器。但是,很大一部分请求发送到未知主机。在基于Active Directory的公司网络中,用于DNS名称解析的用户计算机不应使用外部DNS服务器绕过公司的DNS服务器。如果检测到此类活动,则需要找出流量中正在传输的内容以及所有这些请求的发送位置。图15.搜索SSH会话的流量

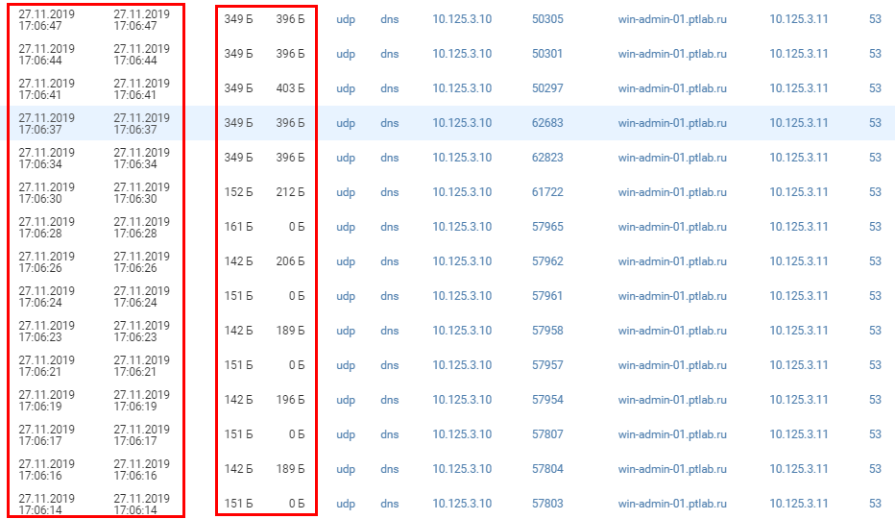

如果转到“会话”选项卡,则可以查看在向可疑服务器的请求中传输了什么。请求之间的时间很短,并且会话很多。此类参数对于合法的DNS流量并不常见。

图16. DNS流量参数

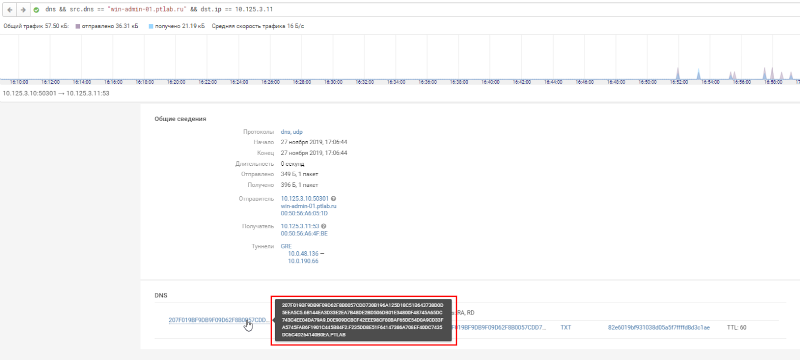

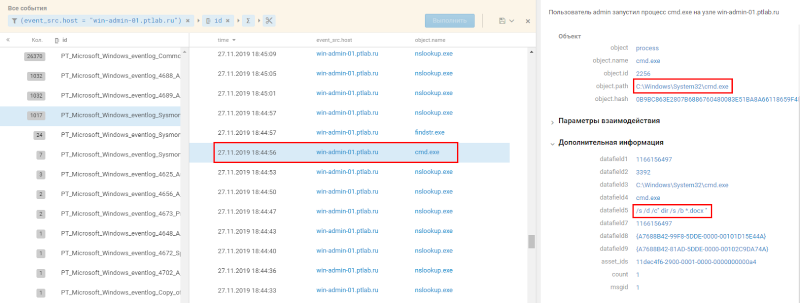

打开任何会话卡后,我们将看到请求和响应的详细描述。来自服务器的答复没有错误,但是请求的记录看起来非常可疑,因为主机通常使用更短,更有意义的DNS名称。图17.可疑DNS记录请求 流量分析表明,在win-admin-01主机上发生了可发送DNS请求的可疑活动。现在该分析网络节点的日志了-该活动的来源。为此,请转到SIEM。

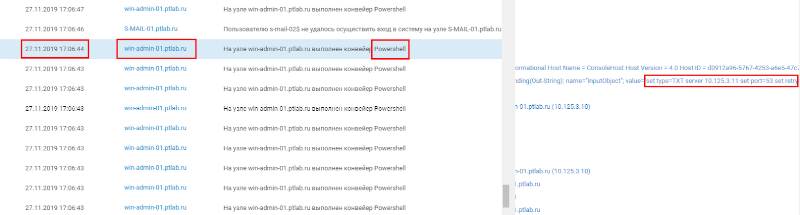

我们需要找到系统日志win-admin-01,并查看17:06左右发生了什么。您可以看到可疑的PowerShell脚本正在同时运行。图18.在发送可疑请求的同时执行PowerShell在 日志中记录了正在执行哪个脚本。图19.在日志中固定正在运行的脚本 的名称执行脚本的名称admin_script.ps1暗示了合法性,但是管理员通常为特定功能命名脚本,这里的名称是通用的。此外,脚本位于临时文件的文件夹中。重要的管理脚本不太可能最终出现在可以随时清空的文件夹中。

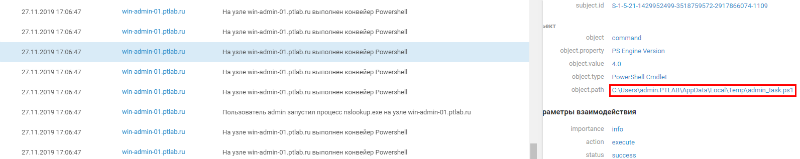

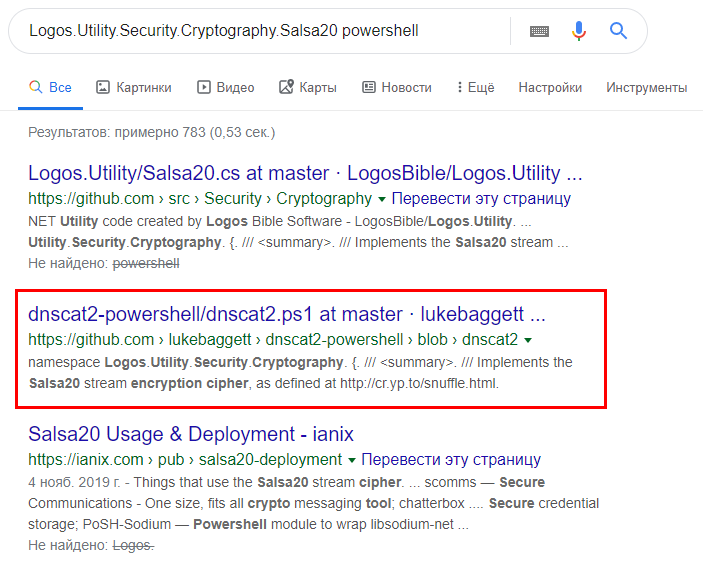

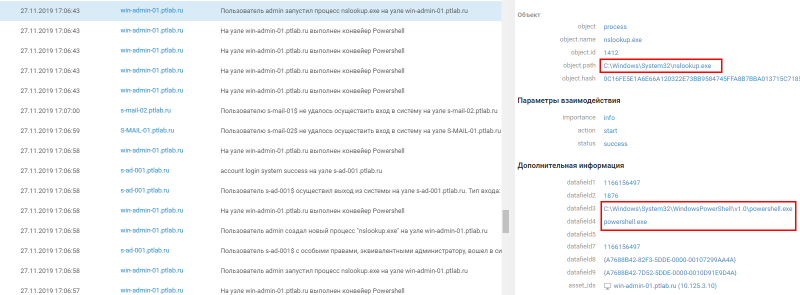

发现的事件中包括从Logos.Utility库创建一个不寻常的加密类。该库很少见,开发人员不再支持,因此创建其类是不寻常的。让我们尝试找到使用它的项目。图20.创建自定义加密类 如果您使用搜索,则可以找到一个实用程序,该实用程序可以组织DNS隧道并通过第二个链接使用该类。图21.通过类名搜索有关脚本的信息 为了最终确保这是我们需要的实用程序,让我们在日志中查找其他符号。因此,证据曝光了。第一种是使用脚本运行nslookup实用程序。图22.通过脚本运行nslookup实用程序

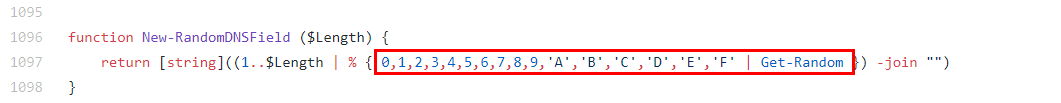

nslookup.exr实用程序在网络诊断期间使用,很少由普通用户运行。在实用程序的源代码中可以看到“开始”。图23.启动nslookup实用程序的代码(GitHub) 第二个证明是用于生成随机值的相当独特的字符串。图24.通过脚本生成随机值 如果您在源代码中使用搜索,则可以看到这一行。图25.生成随机值 的代码证实了隧道假设,但是所执行动作的本质仍不清楚。在随后的日志分析中,我们注意到有两个过程启动。图26.搜索办公文件以进一步渗透

找到的进程的启动行指示搜索要下载的文档。因此,这一假设得到了充分证实,攻击者确实使用流量隧道来下载数据。

结论

最新研究报告显示,攻击者平均停留在基础架构中的时间仍然很长。因此,请勿等待自动防御发出的信号-主动采取行动。研究您的基础架构和现代攻击方法,并使用TI团队(FireEye,Cisco,PT专家安全中心)进行的研究。

我不是在呼吁放弃自动保护。但是,不应以这种系统的安装和正确配置为最终目标。这只是第一步。接下来,您需要监视受控网络环境的发展和功能,并保持同步。

以下提示将帮助您:

- . . , .

- . , .

- . , . . , TH , .

- 使例行任务自动化,因此您有更多的时间来发挥创意并尝试创意解决方案。

- 简化分析大量数据的过程。为此,使用有助于分析人员查看网络和网络节点上发生的情况的工具会非常有用。这些工具包括用于交换TI指标的平台,流量分析系统和SIEM系统。

积极技术PT专家安全中心的 Anton Kutepov 发布。

整个分析是在PT网络攻击发现流量分析系统和MaxPatrol SIEM安全事件管理系统中进行的。