一切如何开始

前一段时间,该公寓通过新的提供商与Internet连接;更早之前,使用ADSL技术向该公寓提供了Internet服务。由于我很少花时间在家里,因此移动互联网的需求比家里更多。随着向远程位置的过渡,我认为用于家庭Internet的50-60 Mb / s的速度非常小,因此决定提高速度。使用ADSL技术,由于技术原因,无法提高60 Mb / s以上的速度。决定切换到另一家宣称工作速度不同并且已经提供非ADSL服务的提供商。

可能有所不同

我联系了互联网提供商的代表。安装人员来了,在公寓里钻了一个洞,并安装了RJ-45跳线。他们提供了一份合同和说明,其中包含需要在路由器上进行设置的网络设置(其DNS的专用ip,网关,子网掩码和ip地址),第一个月的工作付款并离开了。当我将分配给我的网络设置输入我的家庭路由器时,Internet突然进入了公寓。对我来说,新用户最初进入网络的过程似乎太简单了。没有执行任何初始授权,我的标识符是给我的IP地址。 Internet快速稳定地工作,一台wifi路由器在公寓中工作,连接速度通过承重墙略有下降。有一天,有必要下载一个两十千兆字节的文件。我想为什么不将直接连接到公寓的RJ-45连接到PC。

认识你的邻居

下载完整个文件后,我决定更好地了解开关插座的邻居。

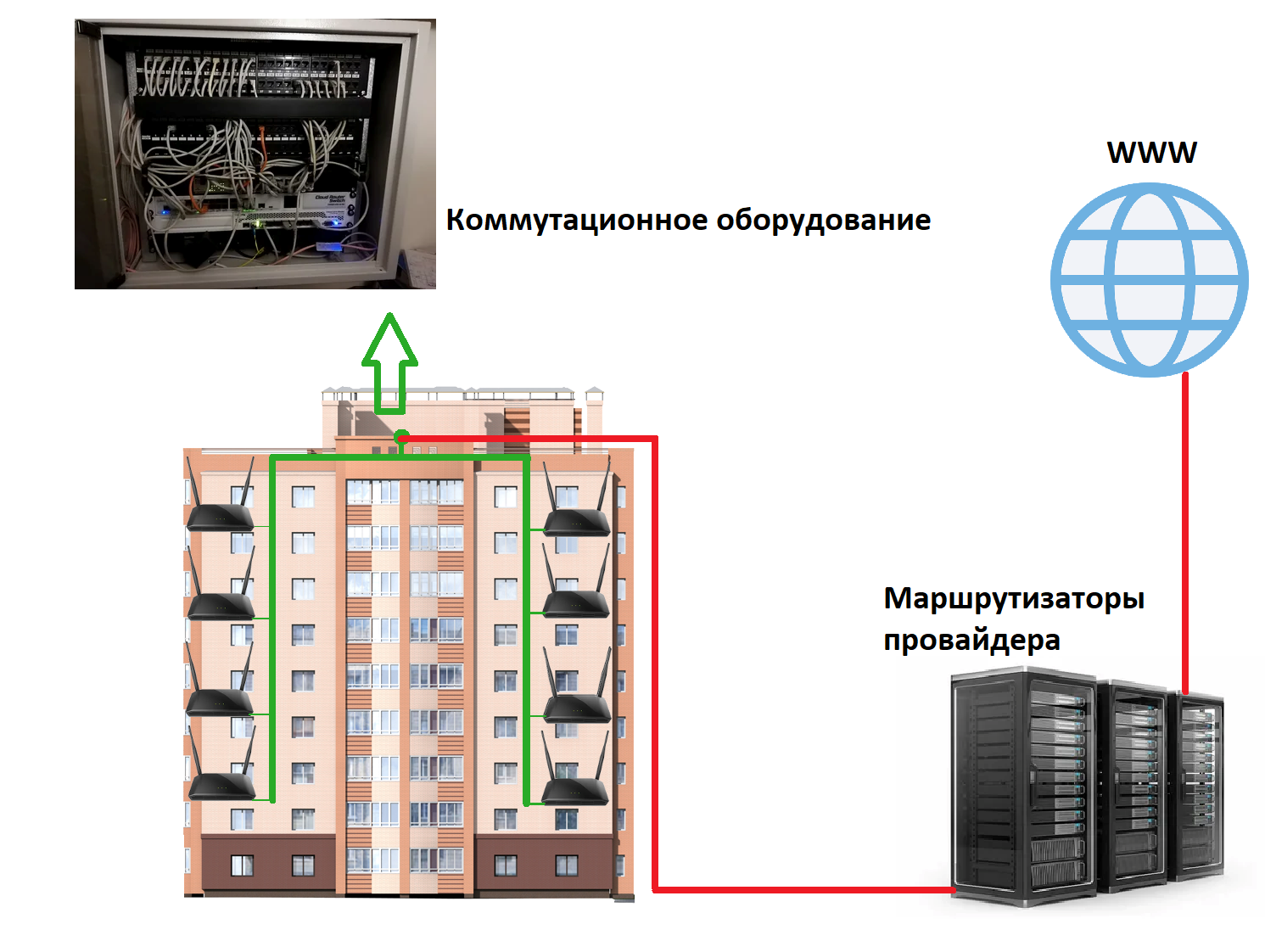

在公寓楼中,如果我们认为是最原始的连接方案,则互联网连接通常是通过光学设备从提供商那里获得的,进入其中一台交换机的配线间,然后通过以太网电缆分布在各公寓的入口之间。是的,已经有一种技术可以使光学系统直接进入公寓(GPON),但是这种技术尚未普及。

如果我们在一个房子的规模上采用非常简化的拓扑结构,则如下所示:

事实证明,此提供商的客户(一些相邻的公寓)在同一本地网络中的同一交换设备上工作。

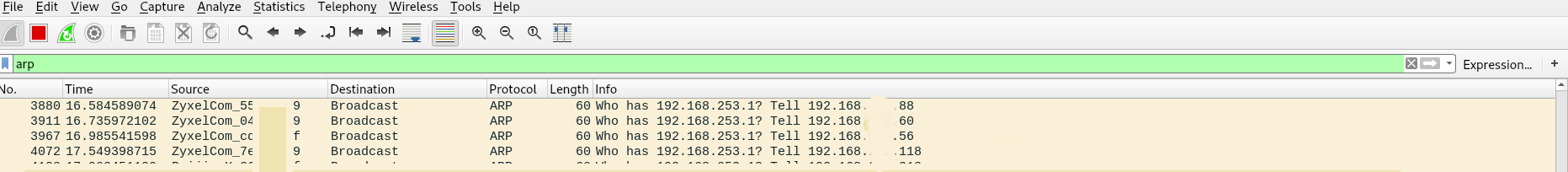

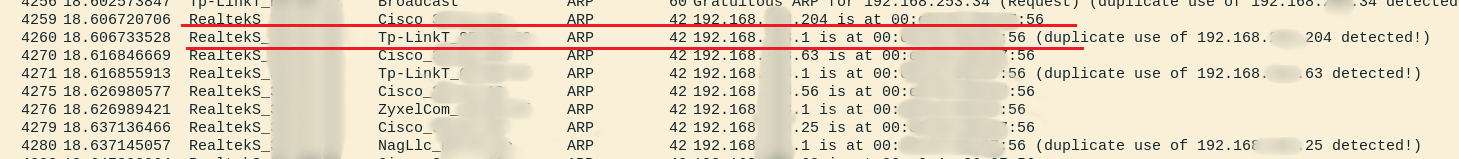

通过在直接连接到提供商网络的接口上启用侦听,您可以看到广播ARP流量从网络上的所有主机飞来。

提供商决定不要将网络划分为小段,因此,来自253台主机的广播流量可以在同一交换机内移动,而不计算已关闭的主机,从而阻塞了信道带宽。

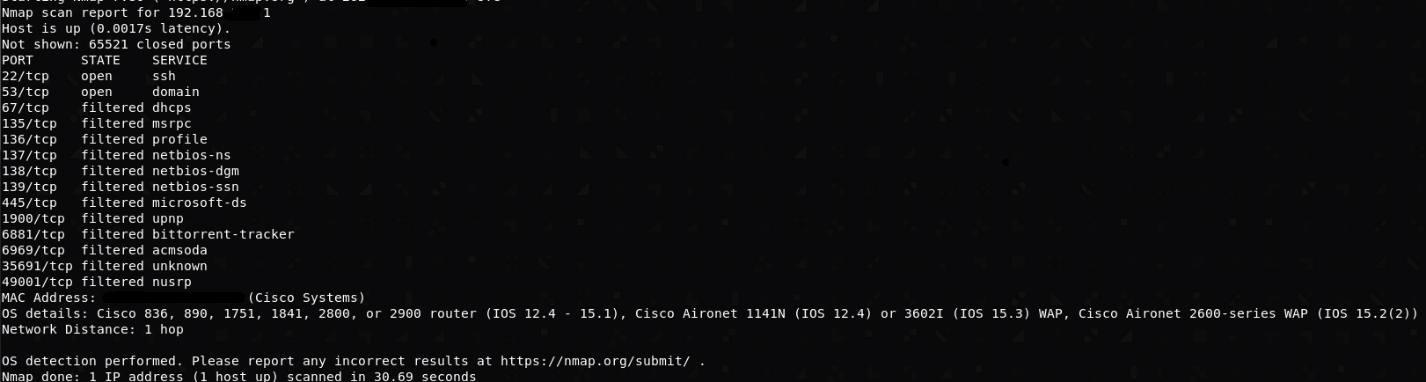

使用nmap扫描网络后,我们从整个地址池,软件版本和主交换机的开放端口中确定了活动主机的数量:

哪里有ARP和ARP欺骗

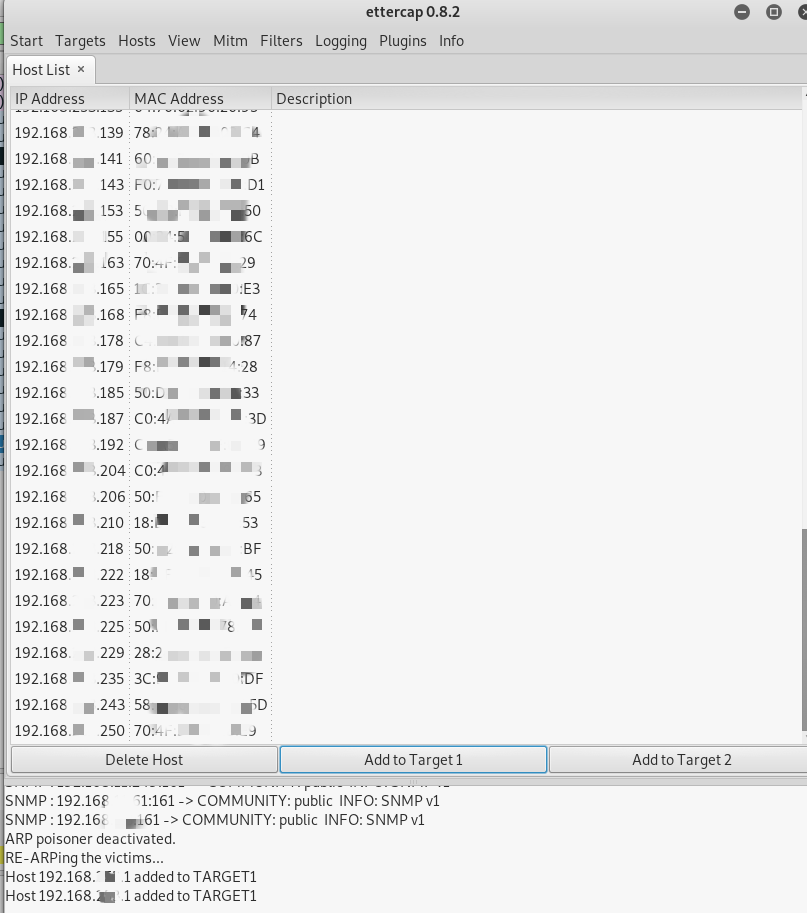

为了执行进一步的动作,使用了ettercap-graphical实用程序,还有更多现代的类似物,但是该软件以其原始的图形界面和易用性吸引了人们。

第一列包含响应ping的所有路由器的IP地址,第二列包含其物理地址。

物理地址是唯一的,可用于收集有关路由器地理位置等的信息,因此将其隐藏在本文的框架内。

目标1添加地址为192.168.xxx.1的主网关,目标2添加其他地址之一。

我们将自己作为主机呈现给网关,其地址为192.168.xxx.204,但具有其自己的MAC地址。然后,我们将自己作为MAC地址的网关呈现给用户路由器,作为网关。其他易于搜索的文章详细介绍了此ARP漏洞的详细信息。

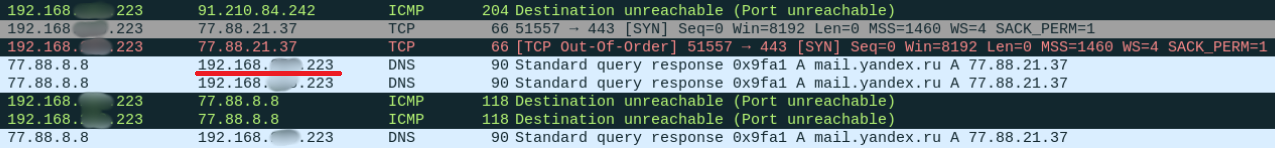

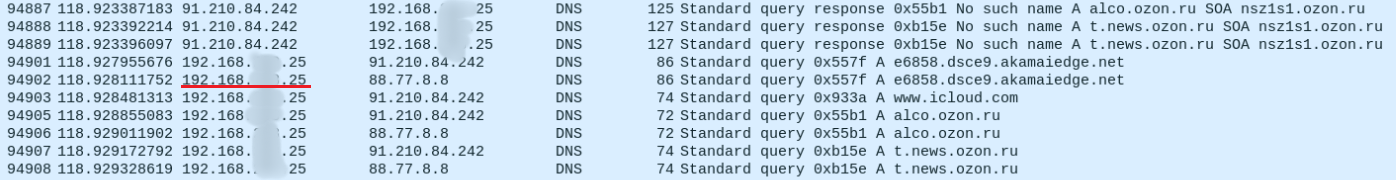

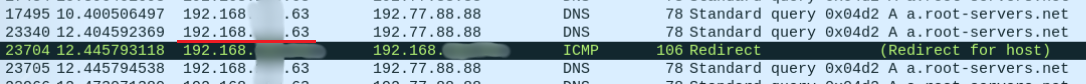

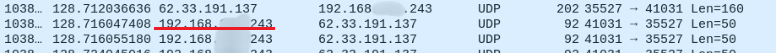

所有这些操作的结果是,我们有来自主机的流量通过了我们,并且之前启用了数据包转发:

是的,https几乎已在所有地方使用,但是网络中仍然充满其他不安全的协议。例如,具有DNS欺骗攻击的同一DNS。可能发生MITM攻击的事实引发了许多其他攻击。当网络上有几十个活动主机可用时,情况会变得更糟。值得考虑的是,这是私有部门,而不是公司网络,并不是每个人都具有检测和抵抗相关攻击的保护手段。

如何避免

提供商应关注此问题,在同一Cisco交换机的情况下,配置针对此类攻击的保护非常简单。

启用动态ARP检查(DAI)将防止主网关欺骗MAC地址。将广播域划分为较小的段至少可以防止ARP流量连续传播到所有主机,并且可以减少可能受到攻击的主机数量。反过来,客户端可以通过直接在家庭路由器上设置VPN来防止此类操作,大多数设备已经支持此功能。

结论

提供商很可能不在乎此,所有努力都是为了增加客户数量。编写此材料并不是为了演示攻击,而是要提醒您,即使您的ISP的网络对于数据传输也可能不是很安全。我可以肯定,有许多小型区域性Internet服务提供商除了网络设备的基本操作外,所做的只是其他事情。