Panorama是Palo Alto Networks的下一代集中式防火墙监视和控制(NGFW)系统,近来越来越流行。特别是,我们在Angara专业协助中心经常使用此产品。在2019年,分析机构Gartner八次将他们视为魔术象限的领导者。借助Panorama,我们可以汇总和存储来自所有防火墙的日志,构建报告,管理设置(使用灵活的访问控制),许可证,更新,甚至监视硬件状态。

但是,让我们从顺序开始。

Panorama是作为PAK或虚拟设备提供的。虚拟小程序具有与PAK相同的功能。虚拟小程序可以部署在VMware ESXi,Google Cloud Platform,Amazon Web Services,Microsoft Azure上。在所有平台上的许可都是相同的。Panorama支持群集工作。

Panorama可以在三种模式下工作(实际上,可以在四种模式下工作,但是后者已经过时了,不建议用于新安装):

- 全景模式是默认的操作模式。在这种模式下,设备可以控制其他防火墙并从中收集日志。

- 日志收集器模式-在此模式下,Panorama仅从相应的防火墙收集日志。

- 仅管理模式-不言而喻。Panorama仅管理设备。

因此,有几种流行的体系结构解决方案可将Panorama集成到网络中。

让我们看一下最受欢迎的架构和全景模式。默认情况下使用此模式,因此不需要其他步骤即可将其激活。

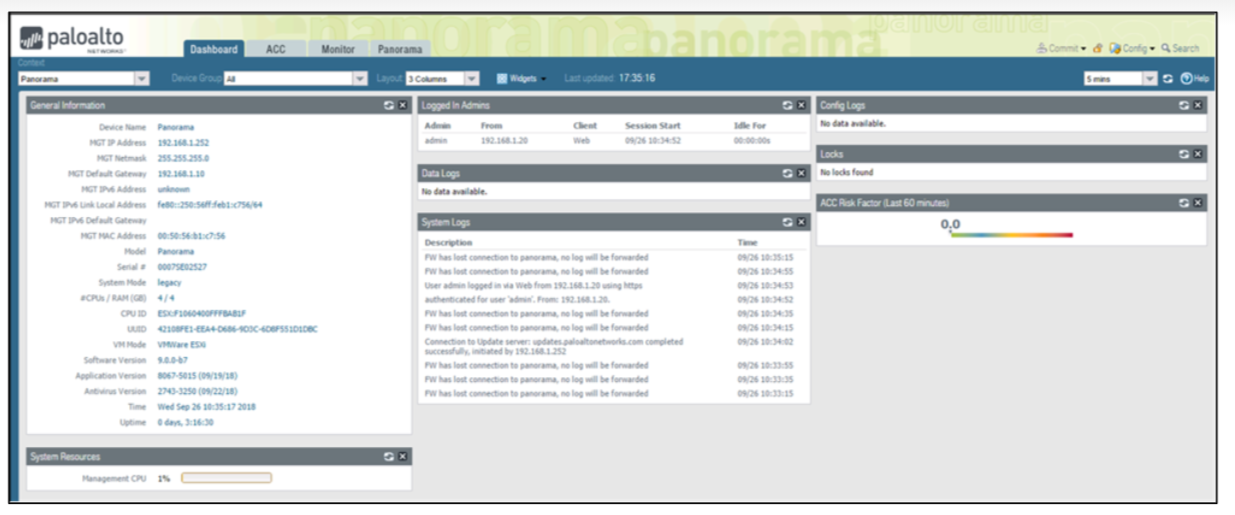

在支持门户网站上注册设备后,通过IP 192.168.1.252上的MGT接口admin / admin连接到Panorama。如果使用虚拟小程序,则需要通过命令行设置初始设置:

# set deviceconfig system ip-address <Panorama-IP> netmask <netmask> default-gateway <gateway-IP> dns-setting servers primary <DNS-IP>

初始界面与您在防火墙上看到的界面非常相似。

完整的界面将在配置“模板”和“设备组”部分后可用,但稍后会介绍更多。

发牌

如果使用虚拟设备,则需要在Palo Alto Network客户支持门户上为其生成序列号,然后在部分中输入

Panorama > Setup > Management > General Settings。然后,您需要在部分中上载许可证Panorama > Licenses > License Management。

训练

在全景图中,建议安装PAN-OS和动态更新的版本不低于安装在防火墙上的版本。这可以在

Panorama > Software和部分中完成Panorama > Dynamic Updates。在同一部分中,希望配置自动签名更新。通常,在主版本的框架内,全景图版本与防火墙之间的差异最多允许5-6个版本。例如,全景版本9.0.6和防火墙版本9.0.2。

设备的初始配置与您在防火墙上所做的配置没有太大不同。在该部分中,

Panorama > Setup > Management Services注册DNS和NTP服务器(如果我们首先没有通过CLI进行注册)。

设置的应用方式相同-通过“提交”菜单,此处分为三个部分:“提交到全景图”,“推送到设备”,“提交”和“推送”。

- 提交到全景图-仅将配置应用于全景图设备。

- 推送到设备-将已应用的(运行配置)全景图发送到防火墙。顺便说一句,可以在执行此操作后在出现的窗口中选择防火墙数据和其他设置的列表。

- 提交并推送-将配置应用到Panorama,然后将其发送到从属设备。

将防火墙添加到Panorama

因此,让我们继续创建此解决方案的功能,即添加防火墙以进行后续管理。

这分为三个步骤:

- 在防火墙上配置Panorama服务器地址。

- 将防火墙的序列号添加到Panorama。

- 通过提交保存所有设置。

在防火墙上,转到部分

Device > Setup > Management。之后,在“全景设置”部分中,指示全景服务器的IP地址。

在Panorama上,转到部分

Panorama > Managed Devices > Summary。

单击添加按钮,然后添加防火墙的序列号。

我们将所有设置应用于防火墙和Panorama。

之后,在同一菜单中,

Panorama > Managed Devices > Summary我们将看到设备的状态已变为“已连接”,以及有关序列号,IP地址,型号,签名库版本的信息以及其他信息。

例如,当您需要添加已使用很长时间的防火墙,在Panorama控制下传输所有现有策略和设置时,会有一些细微差别。或者,当您需要迁移数百个防火墙并自动执行该过程时。在这一阶段,我们不会触及每一个细微差别,只能说这个过程一点都不困难。

范本

模板和设备组是两个关键设置,这对于使用Panorama的任何人来说都是最难理解的。

模板和设备组是两个关键设置,这对于使用Panorama的任何人来说都是最难理解的。

模板是在Panorama上创建的对象,用于存储与防火墙的“网络”和“设备”部分有关的数据。

在部分中创建模板

Panorama > Templates。此部分最初为空。我们需要单击添加按钮并添加第一个模板。之后,两个新部分(网络和设备)将出现在Panorama Web界面中。

可以有多个模板,因此,在Panorama上的“网络”和“设备”部分进行更改时,必须选择适当的模板。

模板选择菜单

模板堆栈是可以由八个模板组成的集合。从层次上看,它看起来像8层。上层的设置将传播到下一层,并具有较高的优先级。它们与常规模板在同一部分中创建。

模板变量

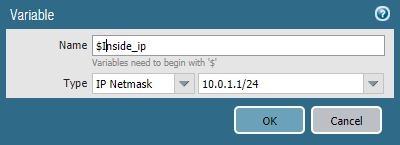

假设我们有许多由Panorama管理的防火墙,其内部IP地址从10.0.1.1/24到10.0.100.1/24。为了不为每个模板创建100个不同的模板,可以使用变量值功能。

让我们用上面的例子来看看如何做到这一点。

让我们

Panorama > Templates转到菜单并创建一个模板,该模板将负责防火墙接口上的IP地址。我们称之为“防火墙接口”。让我们Network > Interfaces转到菜单,确保从上方选择了我们创建的模板后,我们将转到所需接口的设置,例如ethernet1 / 1。转到“ IPv4”部分,单击“添加”按钮添加IP地址值,然后单击“新建X”变量。可以在这里创建一个新变量。让我们给它一个名称和含义。

让我们

Panorama > Managed Devices > Summary转到显示所有连接到Panorama的防火墙的菜单。选择一个防火墙,根据想法,该防火墙的地址应为10.0.2.1/24,然后单击“变量”列中的“创建”按钮,然后将打开“创建设备变量定义”窗口。

选择否,然后单击确定。设备$名称的模板变量窗口打开。

接下来,选择我们创建的$ Inside_IP变量,然后单击Override按钮。输入所需的IP地址10.0.2.1/24。

让我们对所需的所有防火墙重复这些步骤,然后将应用配置

Commit > Commit and Push。

这些动作使我们能够使用Panorama为一个模板内的多个防火墙输入不同的值。通过直接在防火墙上使用“覆盖”功能,我们也可以采取较不方便的方法。如果管理员允许覆盖从Panorama提供的值,则在防火墙本地使用此功能,您可以覆盖从Panorama发送的值(在这种情况下为IP地址)。

最后,我们可能根本没有在Panorama上定义接口的IP地址,而是在每个ITU上本地定义。

变量(模板变量)可以导出到文件,进行编辑然后导入。这可以在本节中完成

Panorama > Templates。为此,选择我们需要的模板,然后在不打开的情况下单击X Variable CSV > Export... 打开此文件后,您需要更改我们使用的每个防火墙的值,然后以相同的方式导入此文件。如果我们管理大量防火墙,则此方法绝对更快,并且可以节省时间。

设备组

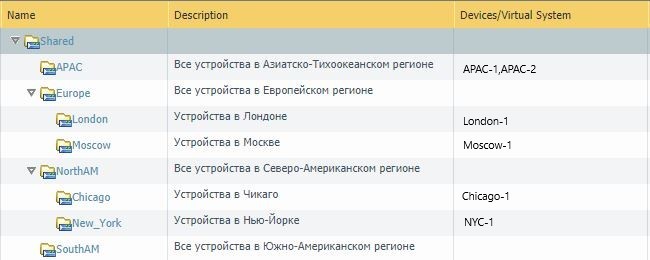

现在让我们讨论一个类似的概念-设备组。

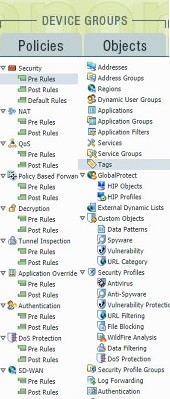

设备组是在Panorama上创建的对象,用于存储与防火墙的Policy and Objects部分有关的数据。

设备组在部分中创建

Panorama > Device Groups。此部分最初为空。我们需要单击添加按钮并添加第一组。之后,Panorama Web界面中将出现两个新部分(“策略”和“对象”)。

与模板一样,设备组也分配给特定的防火墙。防火墙也可以属于组层次结构。原理与模板略有不同。

组层次结构示例

值得注意的是,在创建第一个组之后,将有一个名为“共享”的通用组,其设置将应用于所有其他组。

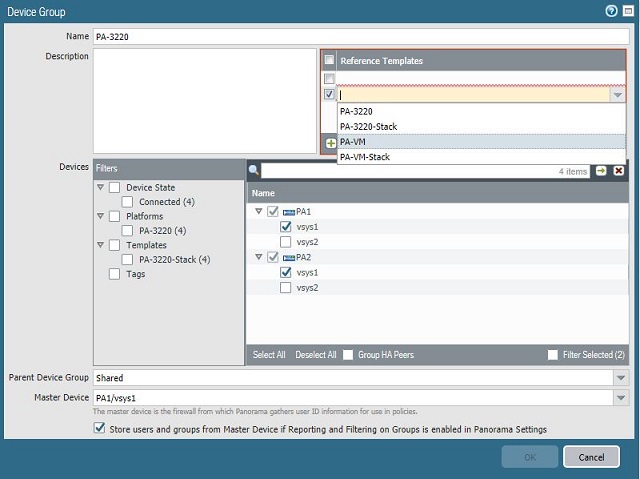

如果将设备组分配给设备但不分配模板会怎样?

例如,在创建新的安全策略时,我们可能会遇到困难:在用于选择区域的部分中,除了“任何”之外,我们将没有其他可用的东西。这是由于没有为设备分配单个模板的事实,这些区域将在其中指定。解决此问题的一种方法是使用参考模板。创建设备组并向其中添加设备时,还可以选择提供指向模板的链接。

参考模板

我们可以创建一个将在其中指定区域的模板,然后只需从菜单中链接到它即可创建或编辑设备组。

政策规定

众所周知,设备组还管理从Panorama发送到防火墙的策略。与通常的策略编辑器不同,这里有新的部分:前置规则,后置规则,默认规则。

从层次结构的角度来看,所有这些工作原理如下(别忘了,除了通常的设备组之外,我们还拥有一个共享的共享组):

乍一看,这似乎有些吓人,但实际上一切都简单得多。创建前几条规则后,策略的层次结构将变得清晰。此外,您始终可以看到最终规则在最终设备上的外观。为此,您可以使用策略编辑部分中的“ 预览规则”按钮。

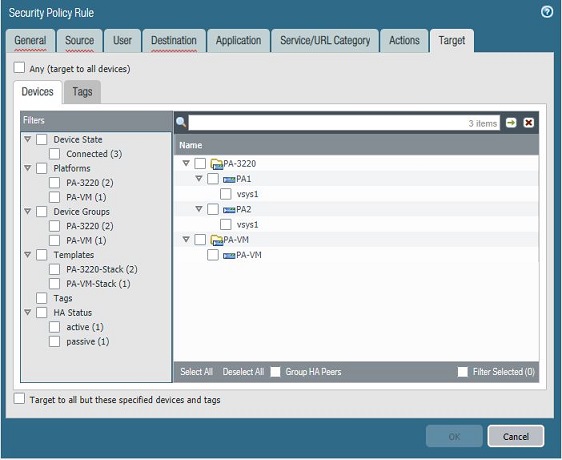

创建规则时,还可以选择目标以将策略分配给特定设备。实际上,本文的作者认为此功能并不是最方便的,因为当它们通常显示在一个窗口中时,它可能导致与不同设备上的策略混淆。但是,这完全取决于人。也许对于某些人来说似乎很方便。

选择该策略涵盖的设备

对于喜欢订购的人来说,还有一个非常有趣的功能。在“全景图”设置中,您可以设置创建规则时必须填写的必填字段,否则将发生“提交失败”。这很方便,例如,可以教管理员始终向其创建或添加标签的规则添加说明。通过描述,我们可以了解该规则的含义;通过标签,我们可以对规则进行分组,过滤掉不必要的规则。

在全局上,这是在菜单中配置的

Panorama > Setup > Management > Policy Rulebase Settings。

在模板级别,这是在菜单中配置的

Devices > Setup > Management > Policy Rulebase Settings。

记录中

现在,让我们浏览一下日志。

Panorama从两个来源接收有关日志的信息:本地和远程。

本地源-防火墙本身发送给Panorama的日志。Panorama从Log Collector和Cortex Data湖请求和接收的日志(在本文中我们将不作赘述)。

远程源-从防火墙请求的日志。

日志也有两种类型:“摘要数据库”和“详细日志”。

- 摘要数据库-防火墙每15分钟聚合一次日志,组装日志(某些字段和信息从日志中删除),然后将它们发送到Panorama,即使未配置日志转发规则也是如此。这些日志包含有关应用程序统计信息,威胁,流量,隧道检查和URL过滤的信息。

- 详细日志-这些日志包含完整的信息和所有字段。Panorama从防火墙本身请求这些日志。另外,要使它们存在于防火墙中,必须配置转发日志的设置。

查看日志的界面本身几乎与您在防火墙上看到的界面相同。有ACC,通常的仪表板和“监视器”部分。甚至生成报告的部分都相同。

寻找问题

现在,让我们在顶层查看调试问题。

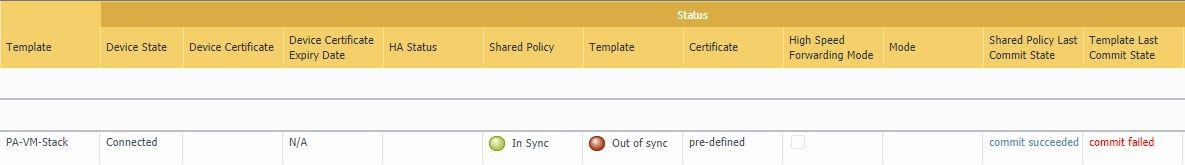

值得经常检查“设备摘要”部分。您可以在此处找到有关连接到Panorama的设备状态的信息。例如,我们可以看到以下情况:

在这种情况下,我们看到由于“提交失败”错误,防火墙配置与Panorama不同步。单击红色提交失败链接,可以查看有关此错误原因的信息。

在菜单上

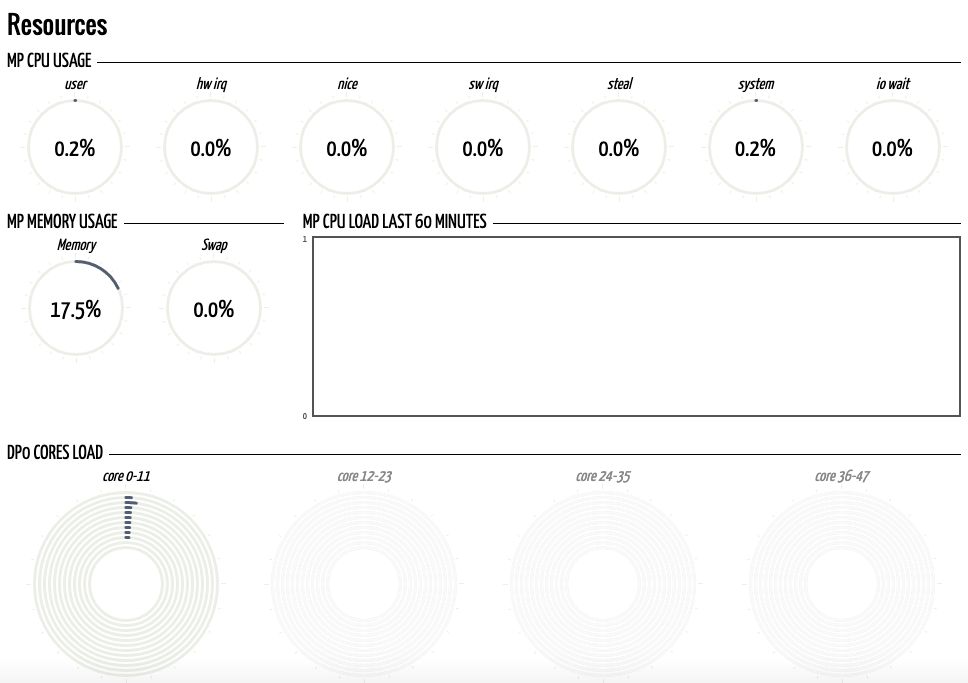

Panorama > Managed Devices > Health您可以获取有关设备状态的信息:吞吐量,每秒新会话数,会话总数,数据平面和管理平面上的处理器负载,内存使用情况,每秒日志数,风扇和电源状态。同样,所有这些信息都可以以图表的形式查看。

由于我们提到了资源和调试,因此在本文的框架内,我们将提到一个很棒的Chrome浏览器插件Pan(w)achrome...在防火墙的Web界面中输入凭据后,它将打开。在该插件中,您可以查看有关设备状态的常规信息,不仅可以获得比我们在Panorama上看到的资源加载更详细的信息,甚至可以查看某些计数器的统计信息(完整列表不适合屏幕截图):

当然,可以通过设备的CLI查找更详细的形式的信息以及有关计数器的描述,但是,这是另一篇有关调试的文章的单独主题。该插件可让您以图形格式直观地评估特定设备的状况。对于70%的新兴问题,这可能已经足够。

好吧,让我们回到“早期”问题。与全景图与防火墙的连接有关的最常见问题之一。为此,我们需要检查以下端口的可用性:

- 3978-与防火墙和日志收集器的全景通信;

- 28443-从Panorama更新到从属设备的软件;

- 28-Panorama HA节点之间的通信(加密);

- 28260、28769-Panorama HA节点之间的通信(未加密)。

另外,不要忘记可以在“监视器”部分的防火墙上查看错误

> Logs > System,并通过过滤器过滤这些错误(“描述包含全景图”)。

更换装置

最后,让我们谈谈一种不太常见的情况,例如更换连接到Panorama的防火墙。让我们忽略将许可证从旧设备转移到新设备的细微差别(您可以在官方手册中阅读有关“如何将许可证转移到备用设备”的信息),然后直接进行设置:

- 我们进行新防火墙的基本配置。我们需要确保已经通过mgmt接口配置了访问权限,并且PAN-OS版本匹配。还值得在动态更新部分中检查签名版本。

- 我们通过Panorama导出旧设备的“设备状态”。我们转到命令行并执行以下命令之一(取决于服务器上支持的协议,我们将在其中导出配置):

> scp export device-state device <old-serial#> to <login>@<serverIP>:<path>

要么:

> tftp export device-state device <old-serial#> to <login>@<serverIP>:<path>

, :

> replace device old <old-serial#> new <new-serial#> - «device state» .

Device > Setup > Operations > Import device state. - Commit.

当然,我们只浏览了“全景”设置的最顶端,没有涉及很多细微差别。但是,了解顶部将使您能够将防火墙连接到Panorama,了解其基本功能,并自己开始进行更精细的自定义。

如果您对本主题感兴趣,那么在以下文章中,我们将尝试更详细地介绍通常提供给技术支持或ASC(授权支持中心)以寻求解决方案的调试(故障排除)问题,这些问题在普通制造商的官方制造商手册中不存在。

我们可以涉及以下主题:

- CLI。细微之处和生活技巧。

- 使用技术支持文件进行故障排除。

- 流逻辑。

- 捕获数据包。

- 数据包诊断。

- 传入流量故障排除。VPN,Ike,IPsec。

- 对交通流量进行故障排除。

- 系统服务(DAEMONS)。

- 对证书和SSL检查进行故障排除。

- 对用户ID进行故障排除。

- GlobalProtect故障排除。

如果您对此主题感兴趣,请发表评论。