该漏洞于2020年6月26日首次发现,作者立即向Dom.ru技术支持报告了此漏洞。作者长期不懈地尝试非公开地解决该问题,但遇到了技术专家的完全缺乏理解的情况。提供者保证提交人的案子是一个孤立的案子,但今天对该问题的确认来自其他来源。作者不公开任何人的个人数据,也不要求采取非法行动。本文的写作是强制性措施。

虽然,如果提供者直接说一切都很好,但是公开提供的有关其服务操作的描述不应承担任何风险。

重点是什么?

大型Internet提供商Dom.ru拦截了用户的http流量,并不时将其重定向到其广告页面,而不是目标页面。在广告页面的主体中,提供者发送一个链接来配置广告订阅或取消订阅广告通知,该链接指向用户的个人帐户。该链接提供了对用户个人帐户的完全访问权限,而无需输入用户名和密码,并使您可以在世界任何地方进行操作。广告页面通过未加密的http协议传输。这意味着在您和负责发布广告页面的服务器(info.ertelecom.ru)之间的任何节点上(甚至通过insert)都可能发生泄漏,并且在单击链接后,个人帐户本身也可以通过https运行。

我的数据泄漏了吗?

提供程序本身不会确切告诉您。如果您最近看到通过http协议打开的类似页面,则很容易发生泄漏。

如何保护自己?

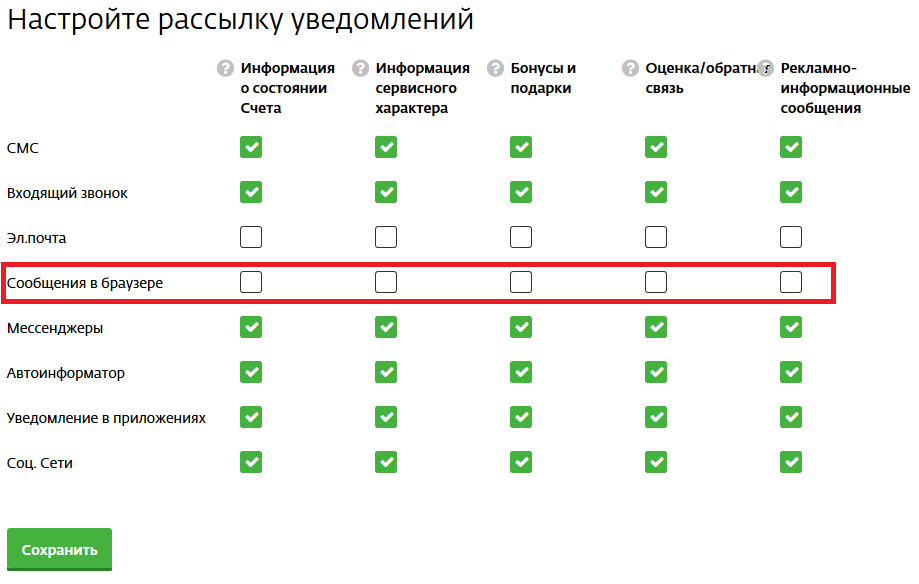

- 转到您的个人帐户的设置,然后在页面底部选择“配置来自Dom.ru的通知”,并至少禁用所有浏览器广告。

- 如果您最近看到了一个广告页面,那么您只希望希望数据没有泄漏,并且提供商将很快拒绝对后门链接的访问。至少对于那些已经“暴露”的人。

- 如果您从未看过这样的广告,那么您只能希望禁用浏览器广告会有所帮助。我没有可靠的数据,但是另一个主题的 habrayusers 提到尽管断开了广告,但仍显示了其他广告。

细节。可能有什么泄漏?

该漏洞于2020年6月26日首次发现。我没有有关此漏洞在2020年6月26日之前处于活动状态的时间的数据。在07/02/2020,我收到了另一个订阅者的屏幕截图,该页面使用https协议打开,但是在07/05/2020,我收到了另一个截图,其中广告页面通过http打开,这表明您的数据可能仍然会泄漏,即使您从未见过广告页面。我长期未能成功地提请提供商的技术专家注意这个问题。在文章末尾的屏幕快照中,提供商最后一次给我的消息是在04/07/2020收到的。

现在有关后门链接本身。广告页面的底部有一个标准链接,用于退订广告通知。看起来是这样的:

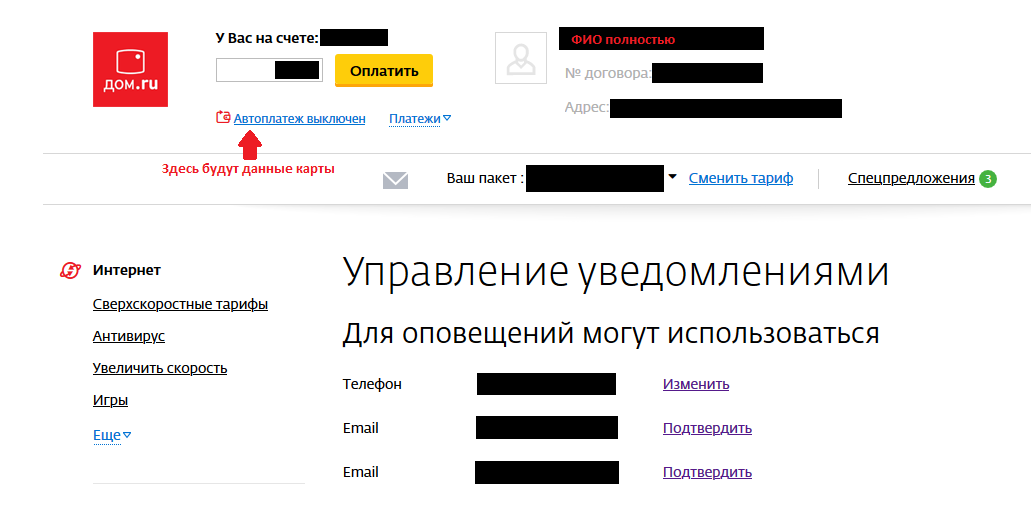

https://lk.domru.ru/settings/ppr?token=&city_id=

city_id是两位数字,token是由31个字符组成的字母数字序列。

单击该链接将打开对您的个人帐户,其管理功能(例如更改费率)和用户个人数据的完整访问权限:

- 全名

- 居住地址准确到公寓

- 完整的银行卡号(如果已将卡添加到帐户中),仅用两个星号掩盖

- 电话号码带有4个星号-易于按城市,名称链接到现有电话数据库

- 客户账户余额

- 您的电视偏好的附加软件包 服务

和其他数据。

从商品上看-提供者不提供任何服务,例如domra钱包或其他任何从余额中提款的方式。如果攻击者打开该服务,您将只能获得金钱。

但是,攻击者可能拥有另一组关于您的数据(有时是非常稀有的数据)这一事实并不是一个好兆头。

- 社会工程学。攻击者可以在与银行或其他组织进行电话交谈时向您介绍自己。现在可以扩展与他聊天的数据集。

- 电话欺诈。来自银行的伪安全人员的讲话将更加个性化。他们会告诉您您的住所以及您的银行卡号码,而以前只知道您的电话号码和姓名。

我不知道提供商是否知道如何从未加密的袜子请求和HTTP代理请求中剥离HTTP页面,并放置广告。

另外,我不知道有多少后门链接可能泄漏,这意味着仍有多少后门链接可以使用。

关于主观

我个人认为,这种联系原则上不应该存在。甚至通过https传输。在这种情况下,该链接应指向未登录的帐户,或指向小的退订表格,但在任何情况下均不应指向完整版本的个人帐户。即使保证了这种链接的传输是安全的,您的家庭Internet用户也不总是很聪明。看到这样的广告的孩子可能会以连接新的高速资费的形式使父母感到惊讶。关税是高速的,实际上是在广告中显示的。

我不会推测,但是即使在安全地传输链接的情况下,在最坏的情况下,提供商的很多员工也可以使用它。我不确定它没有记录在应用程序服务器的访问日志中,就像不应记录密码一样。我不确定令牌是否可以方便地替换为用户ID。支持。如果这样的链接“在侧面”可用并且在任何地方都可用,并且极易受到跟踪,那么使用它的诱惑可能会很大。提供者的此类活动,如果曾经被追踪,那么找到罪魁祸首将非常成问题。最后,显然可以避免这种不必要的诱惑和风险是不值得的。

至于是否这样做是有目的的,而不是错误的,我也不会猜测。

提供程序将此链接称为直通,但我认为并非如此。你觉得怎么样?

蛋糕上的樱桃,我想发布提供商的最新回复。

- 该页面立即神奇地出现在我的路由器中,我想到了跟踪中的中间节点。

- 我不知道令牌的有效期是多少,但是我仍然可以使用日期为06/26/2020的令牌登录(也不是没有被劫持的事实)。在07/05/2020,我从我的帐户收到了另一个令牌。两者都同时有效。

- 通常,应该归咎于用户的浏览器。

顺便说一句,我在另一个浏览器中获得了第二个令牌。

在07/05/2020,我什至很幸运在路由器接口上捕获了下一个数据包。

浏览器是罪魁祸首

17:04:27.910885 IP (tos 0x28, ttl 126, id 54321, offset 0, flags [none], proto TCP (6), length 415)

___ > __: Flags [P.], cksum 0xad30 (correct), seq 1:376, ack 731, win 65534, length 375: HTTP, length: 375

HTTP/1.1 303 See Other

Cache-Control: no-cache,no-store,max-age=1

Pragma: no-cache

Expires: Thu, 01 Jan 1970 00:00:00 GMT

Connection: close

Content-Length: 13

Location: http://info.ertelecom.ru/?campId=&machine=perm&ourl=__

2020年6月6日,我收到了另一个来源的报告,内容涉及通过http打开广告页面。

UPD 07/14/2020。旧令牌无效,但是广告仍然通过http传输,因此,一个打开对您的个人帐户的完全访问权限的链接。

新鲜的截图

而不是结论

我仍然对提供者没有任何不满,尽管我认为很多人会感到非常愤怒。我了解人为因素有时可能非常强大。我从未追求过要使某人成为坏人的目标-这与我无关。我的目标是最终联系提供商并警告您。您会警告您的朋友和亲人。

与许多公司一样,Dom.ru没有漏洞赏金计划。我敦促所有读者不要再为瞬间的“黑钱”赚钱。首先,您要对付像您这样的人,而不是对“系统”。

我想问哈勃罗夫派几个问题。