Cisco StealthWatch是一种信息安全分析解决方案,可在分布式网络中提供全面的威胁监控。 StealthWatch基于从路由器,交换机和其他网络设备收集NetFlow和IPFIX的基础。结果,网络成为敏感传感器,并允许管理员查看传统网络安全方法(如下一代防火墙)无法到达的地方。

在之前的文章中,我已经写过有关StealthWatch的文章:初步见解和功能,以及部署和配置... 现在,我建议继续并讨论如何处理警报以及调查解决方案生成的安全事件。我希望有6个示例,希望对产品的实用性有一个很好的了解。

首先,应该说StealthWatch有一些用于算法和提要的触发器分配。首先是各种各样的警报(通知),一旦触发,您就可以检测到网络上的可疑事物。第二是安全事件。本文将研究4个算法触发器示例和2个提要示例。

1.分析网络中最大量的交互

配置StealthWatch的第一步是按组定义主机和网络。在Web界面中的Configure> Host Group Management选项卡中,将网络,主机,服务器分为适当的组。您也可以创建自己的组。顺便说一句,在Cisco StealthWatch中分析主机之间的交互非常方便,因为您不仅可以按流保存搜索过滤器,还可以保存结果本身。

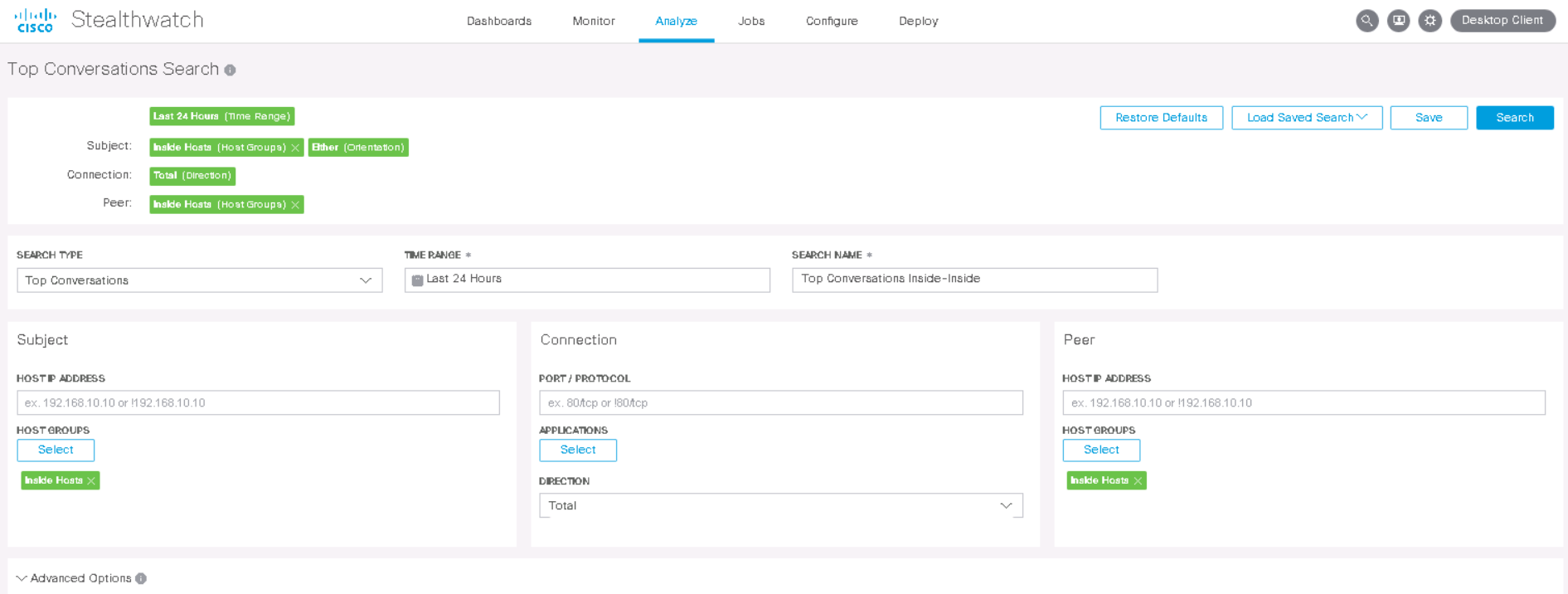

首先,在Web界面中,转到Analyze> Flow Search标签。然后应设置以下参数:

- 搜索类型-热门会话(最受欢迎的互动)

- 时间范围-24小时(一段时间内,您可以使用其他时间)

- 搜索名称-内部内部热门对话(任何友好的名称)

- Subject — Host Groups → Inside Hosts ( — )

- Connection ( , )

- Peer — Host Groups → Inside Hosts ( — )

- Advanced Options , , ( , ). .

单击“ 搜索”按钮后,将显示一个交互列表,该列表已按传输的数据量进行了排序。

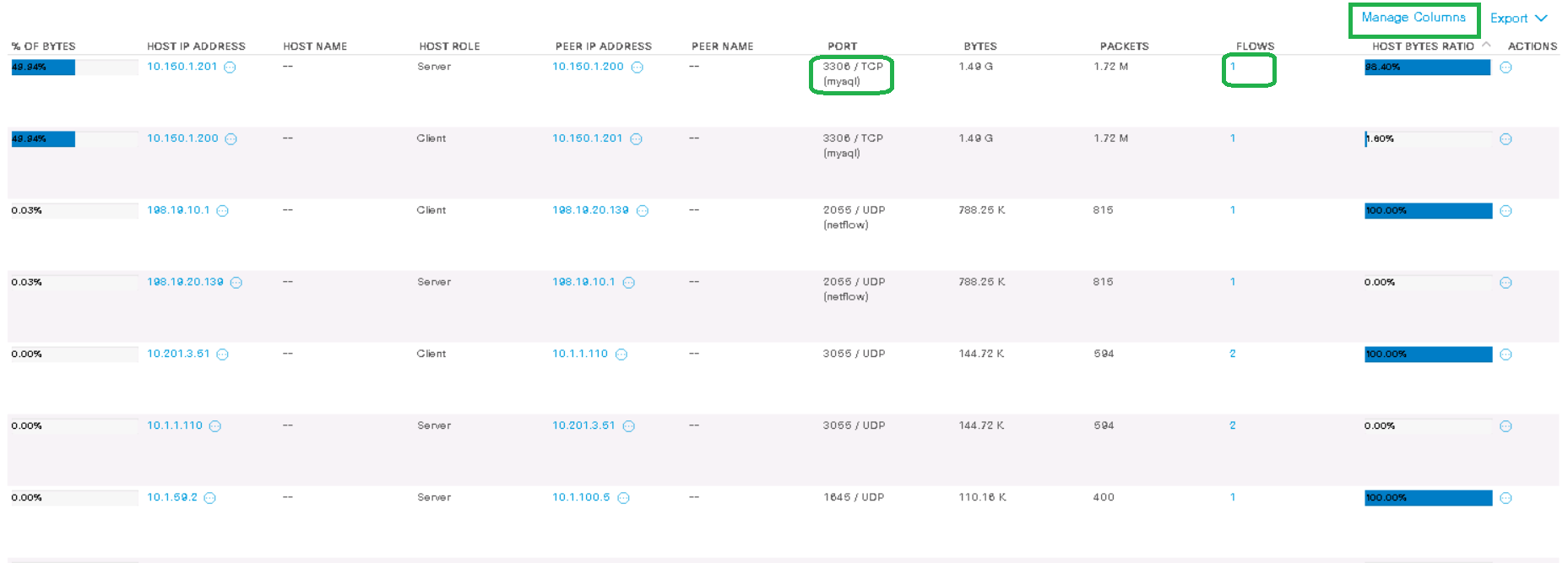

在我的示例中,主机10.150.1.201(服务器)仅使用一个流,就使用mysql协议将1.5 GB的流量传输到主机10.150.1.200(客户端)。使用“ 管理列”按钮可以将更多列添加到输出中。 此外,管理员可以自行决定创建一个自定义规则,该规则将为此类交互不断触发,并通过SNMP,电子邮件或Syslog进行通知。

2.分析网络中最慢的客户端-服务器交互延迟

SRT(服务器响应时间),RTT(往返时间) 标签可让您找出服务器延迟和整体网络延迟。当您需要快速找到用户抱怨应用程序缓慢的原因时,此工具特别有用。

注意:几乎所有Netflow导出器都无法发送SRT,RTT标签,因此,为了在FlowSensor上查看此类数据,您需要配置从网络设备发送流量的副本。 FlowSensor依次将扩展的IPFIX提供给FlowCollector。

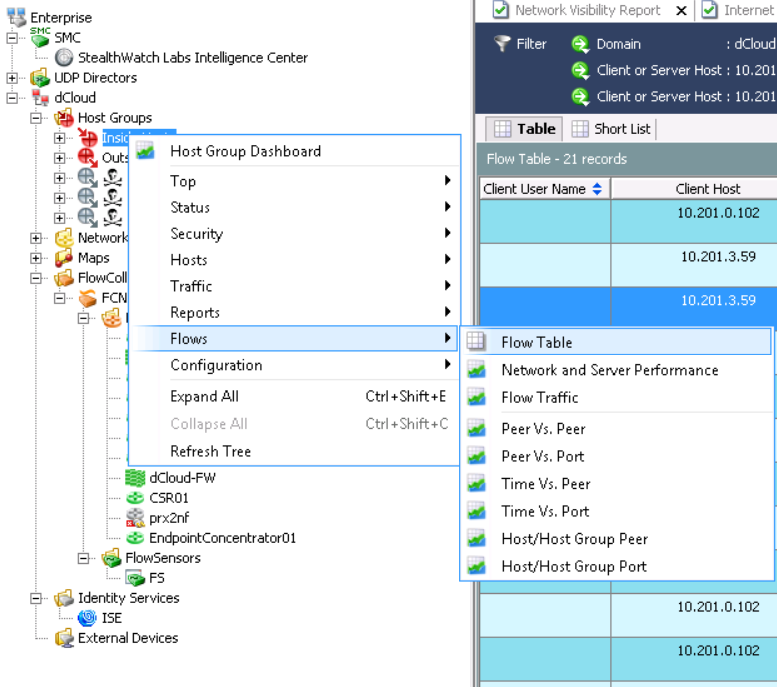

在管理员计算机上安装的Java应用程序StealtWatch中进行此分析更为方便。

右键单击内部主机,然后转到选项卡流表。

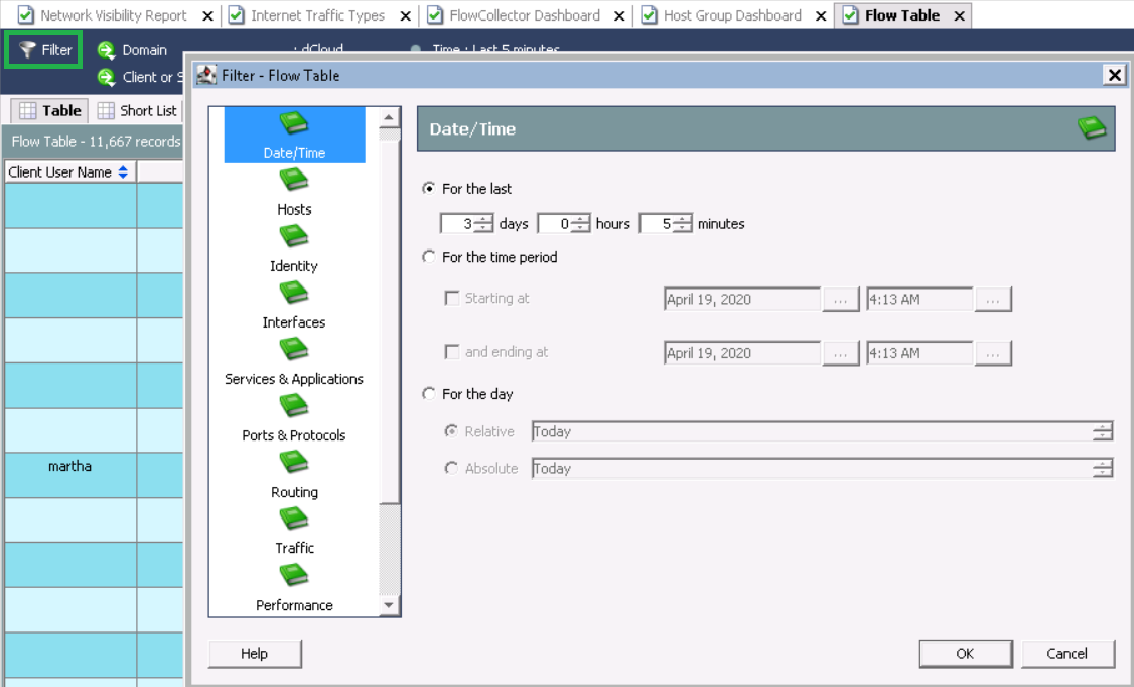

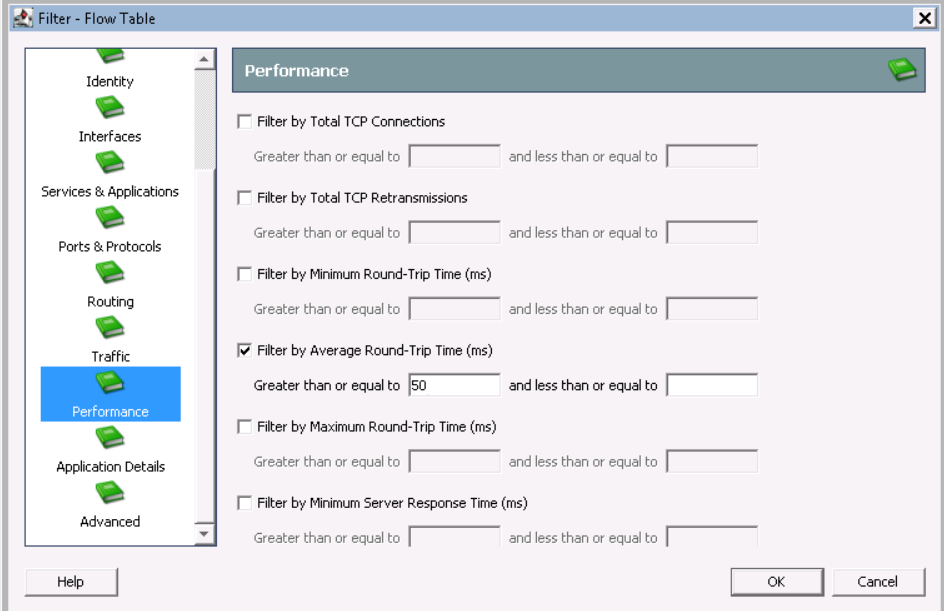

单击过滤器并设置所需的参数。举个例子:

- 日期/时间-最近3天

- 性能-平均往返时间> = 50ms

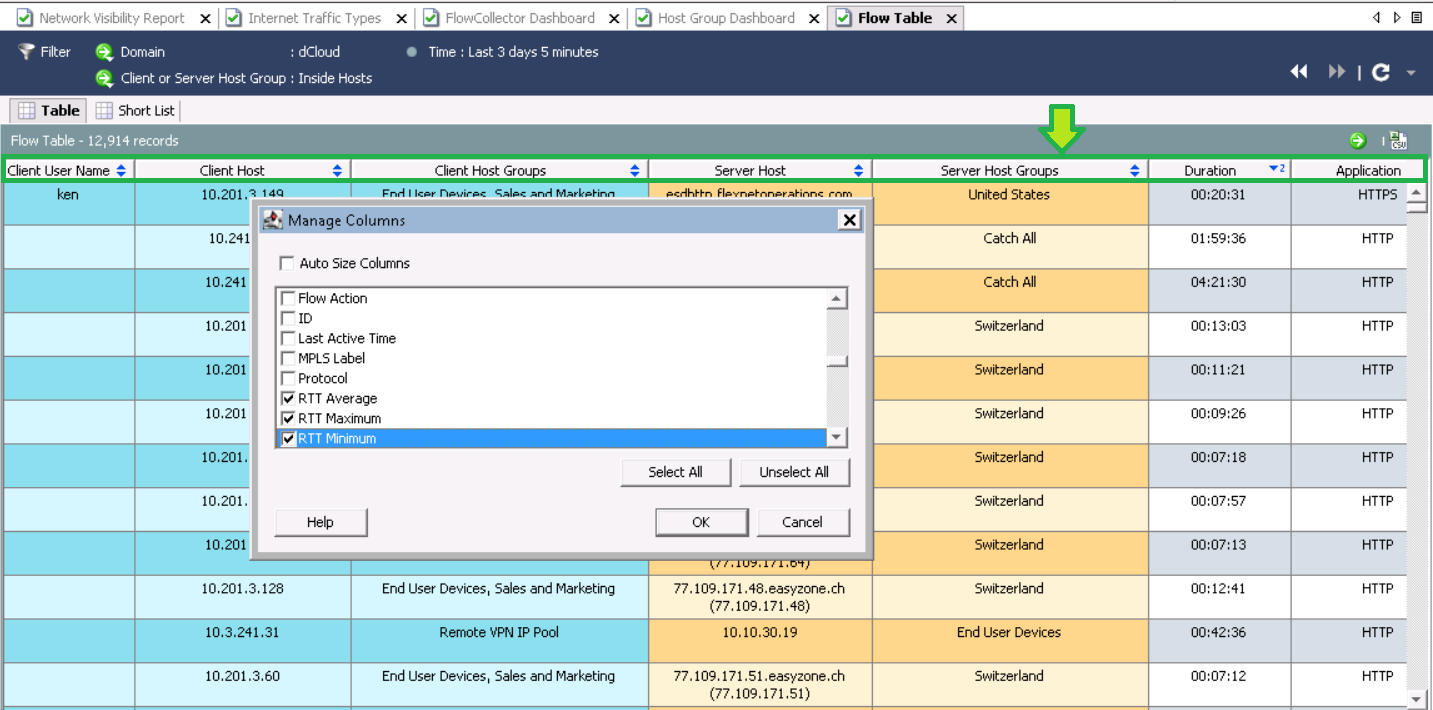

显示数据后,将感兴趣的字段添加到我们的RTT,SRT。为此,请单击屏幕快照中的列,然后右键单击Manage Columns。然后单击RTT,SRT参数。

处理完请求后,我按RTT平均值排序,看到了最慢的交互。

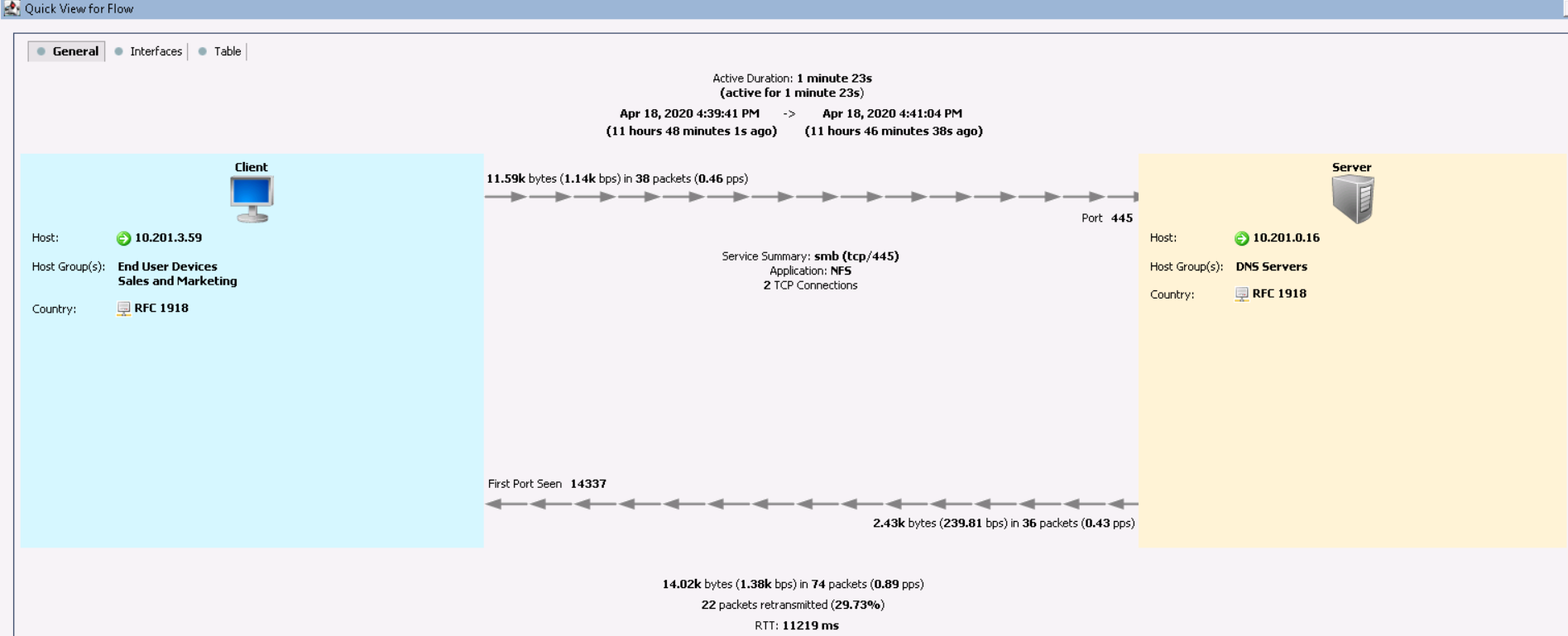

要获得详细信息,请右键单击流程并选择Quick View for Flow。

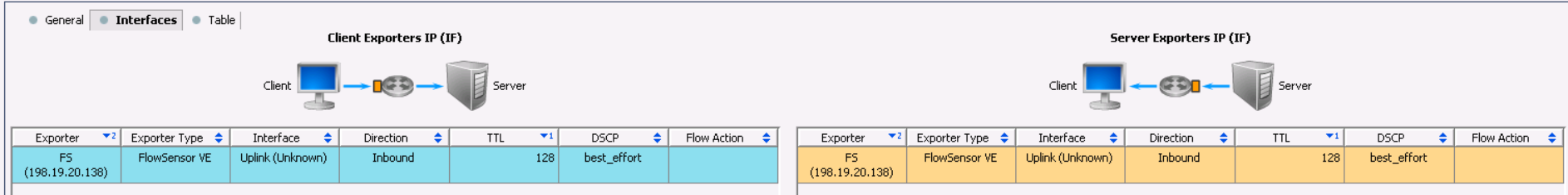

此信息表明,来自销售和营销协议NFS组的主机10.201.3.59引用DNS服务器的时间为1分23秒,并且延迟严重。在“ 接口”选项卡中您可以找出从哪个Netflow数据导出器接收信息。表格选项卡显示有关交互的更多详细信息。

接下来,您需要找出哪些设备正在向FlowSensor发送流量,问题很可能就在那儿。

此外,StealthWatch的独特之处在于它可以执行重复数据删除(合并相同的流)。因此,您可以从几乎所有的Netflow设备中收集数据,而不必担心会有很多重复的数据。相反,在这种方案中,它将帮助您了解哪一跳具有最大的延迟。

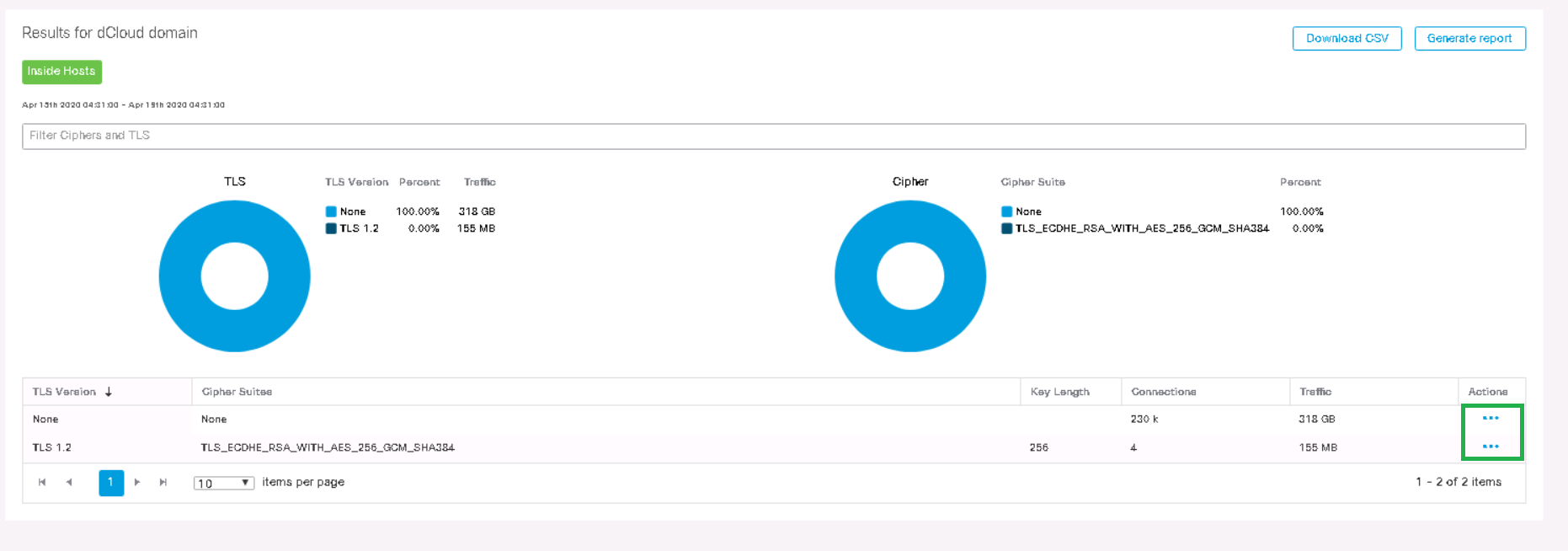

3.加密协议HTTPS的审核

ETA(加密流量分析)是思科开发的一项技术,可以检测加密流量中的恶意连接而无需对其进行解密。此外,该技术使您可以将HTTPS“解析”为用于连接的TLS版本和加密协议。当您需要检测使用弱加密标准的网络节点时,此功能特别有用。

注意:您必须首先在StealthWatch- ETA Cryptographic Audit上安装网络应用程序。

转到“ 仪表板”选项卡→“ ETA加密审核”,然后选择要分析的主机组。对于大图,让我们选择Inside Hosts。

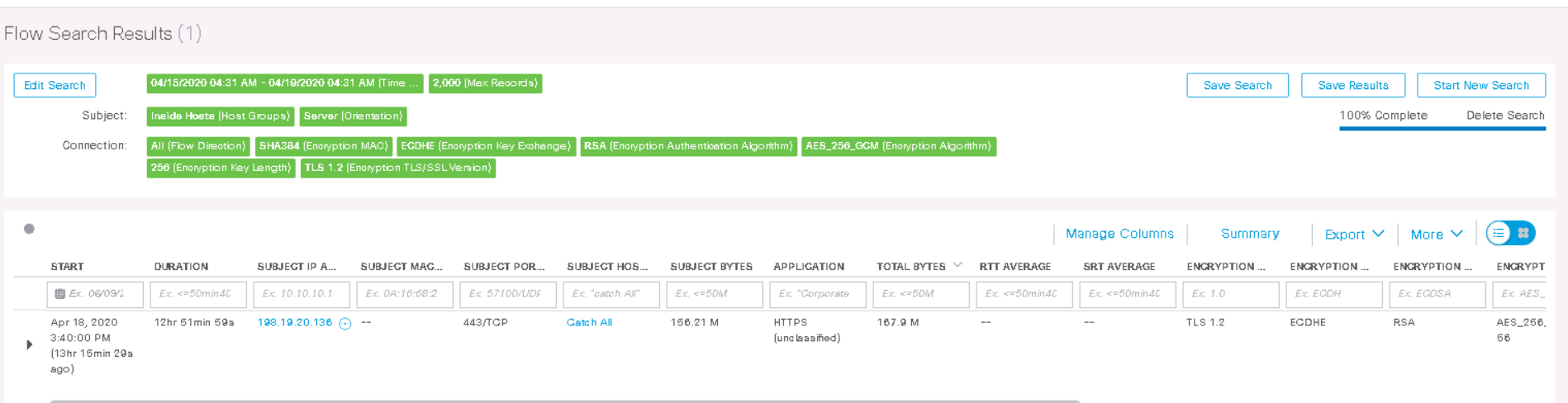

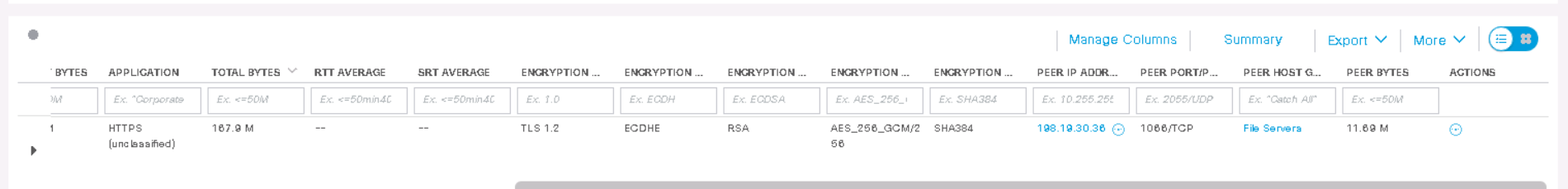

您可以观察到显示了TLS版本和相应的加密标准。按照“ 操作”列中的常用方案,转到“ 查看流”并在新选项卡中开始搜索。

输出显示主机198.19.20.136已使用TLS 1.2的HTTPS进行了12个小时的访问,其中加密算法为AES-256,哈希函数为SHA-384。因此,ETA允许您在网络中找到较弱的算法。

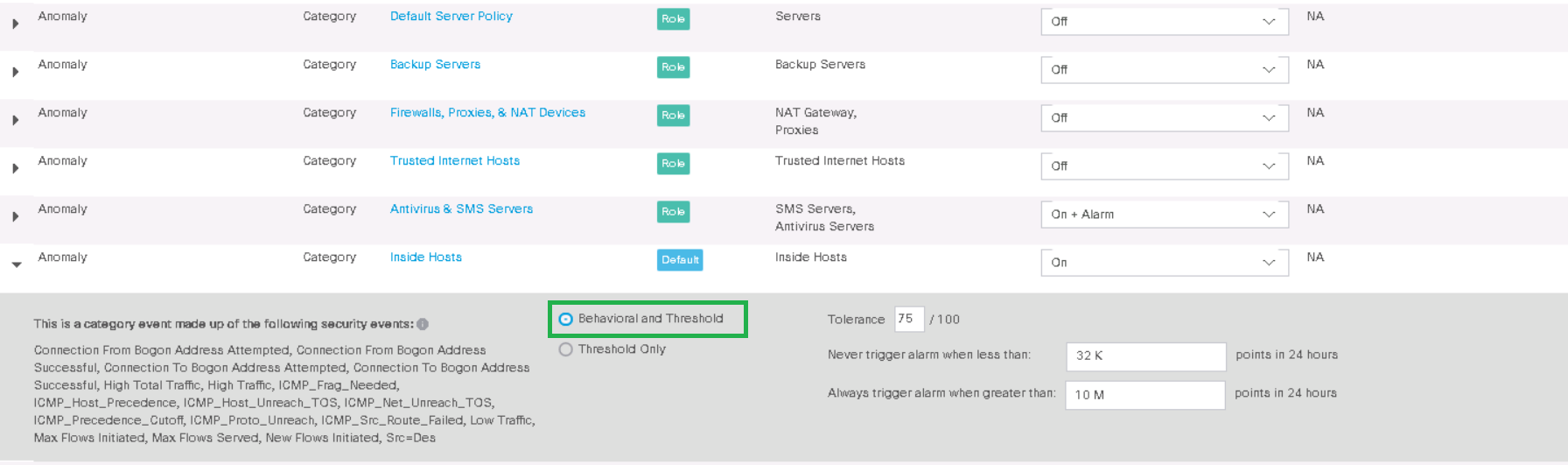

4.网络异常分析

Cisco StealthWatch能够使用三种工具识别网络中的流量异常:核心事件(安全事件),关系事件(网段,网络节点之间的交互事件)和行为分析。

反过来,行为分析使您可以建立特定主机或主机组随时间变化的行为模型。通过StealthWatch进行的流量越多,由于此分析,触发器将越准确。首先,系统会触发很多不正确的触发,因此应手动“扭曲”规则。我建议在开始的几周内不要关注此类事件,因为系统会自行调整或将其添加到异常中。

以下是预设规则的示例异常表示,如果“内部主机”组中的主机与“内部主机”组进行交互并且24小时内流量超过10兆字节,则事件将在不发出警报的情况下触发。

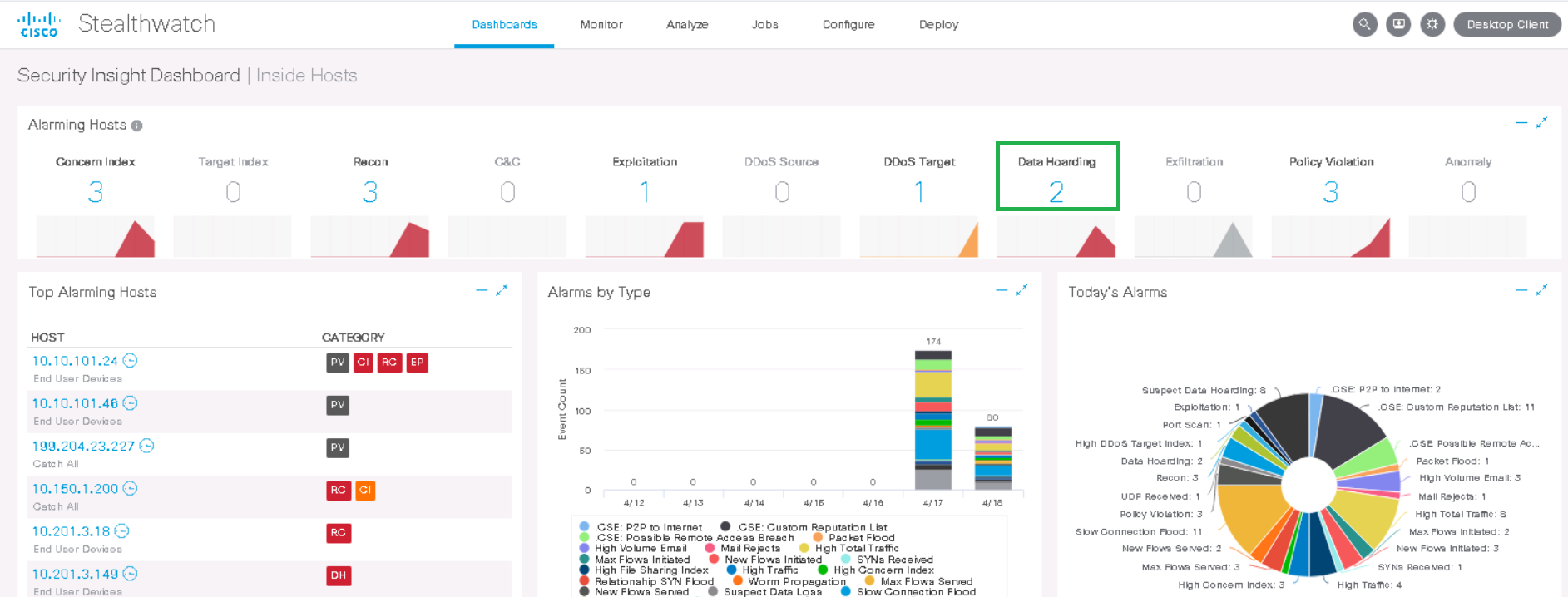

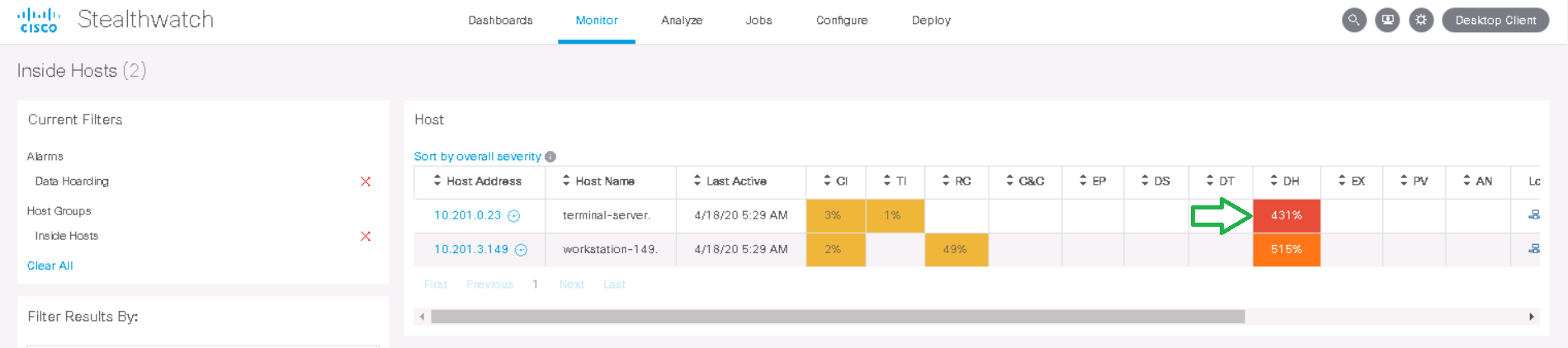

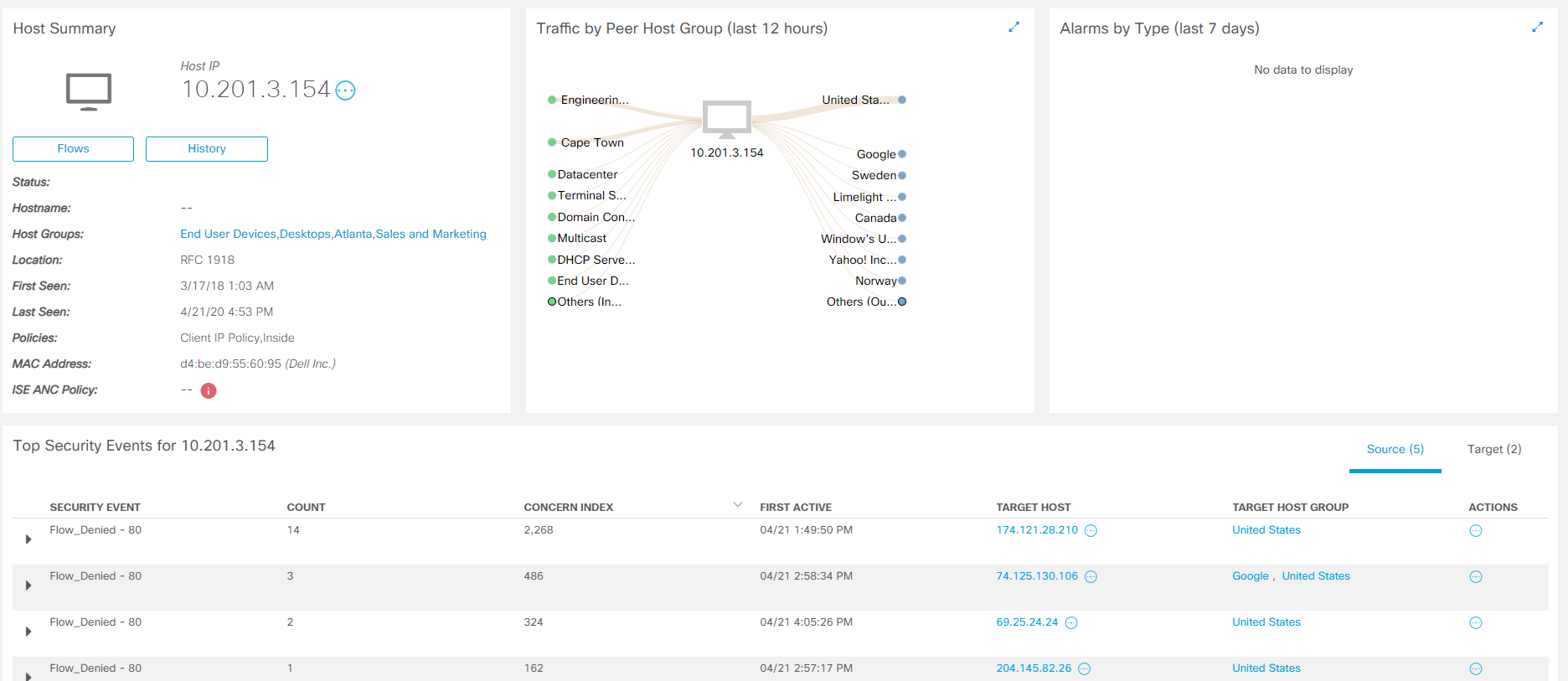

例如,采取“ 数据Ho积”警报,这意味着某些源/目标主机已从主机组或主机下载/下载了异常大量的数据。我们单击事件并进入指示触发主机的表。接下来,在Data Hoarding列中选择我们感兴趣的主机。

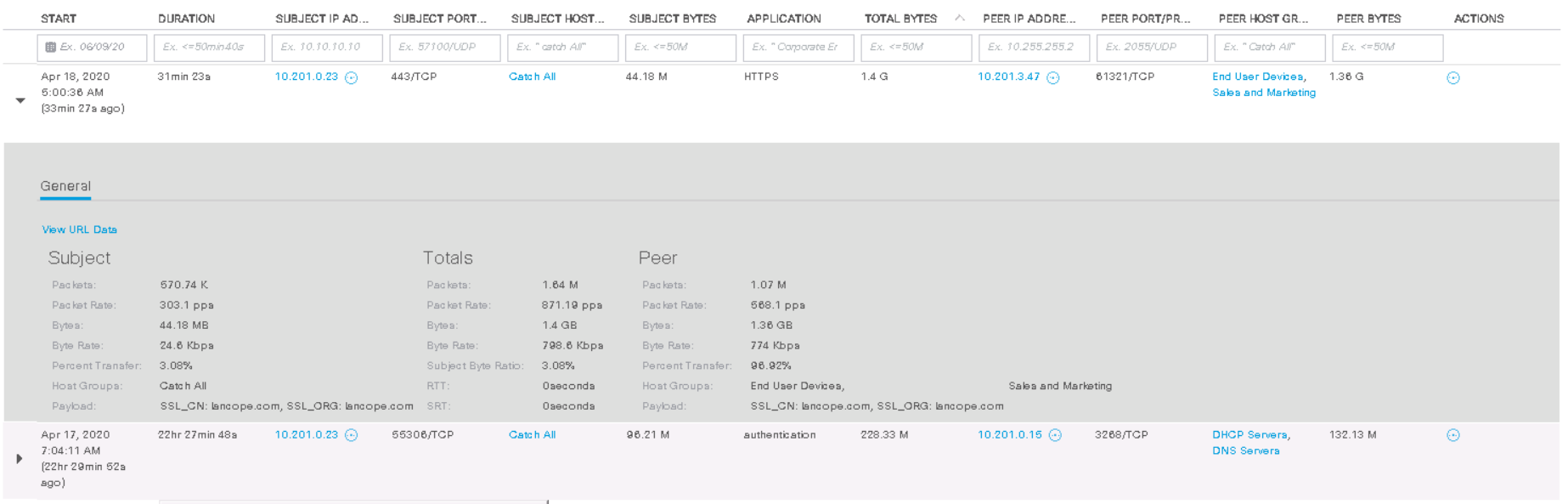

显示一个事件,指示找到162k个“点”,该策略允许100k个“点”,这些是内部StealthWatch指标。在“ 操作”列中,单击“ 查看流”。

我们可以观察到该主机在晚上通过HTTPS协议与销售和市场部门的主机10.201.3.47进行了交互,并下载了1.4 GB的主机。也许这个例子并不完全成功,但是以完全相同的方式来检测数百GB的交互。因此,对异常的进一步调查可能会得出有趣的结果。注意:在SMC Web界面中,“ 仪表板”选项卡中的数据仅显示上周以及“ 监视器”选项卡中的数据

在过去2周内。要分析较旧的事件并生成报告,您需要使用管理员计算机上的java控制台。

5.查找内部网络扫描

现在,让我们看一下提要的一些示例-信息安全事件。对于安全专业人员来说,此功能更有趣。

StealthWatch中有几种预设的扫描事件类型:

- 端口扫描-源扫描目标主机的多个端口。

- Addr tcp scan-源通过同一TCP端口扫描整个网络,更改目标IP地址。在这种情况下,源将接收TCP重置数据包或根本不接收任何响应。

- Addr udp scan-源在相同的UDP端口上扫描整个网络,同时更改目标IP地址。同时,源接收“ ICMP端口不可达”数据包或根本不接收任何响应。

- Ping扫描-源将ICMP请求发送到整个网络以查找答案。

- Stealth Scan tp/udp — .

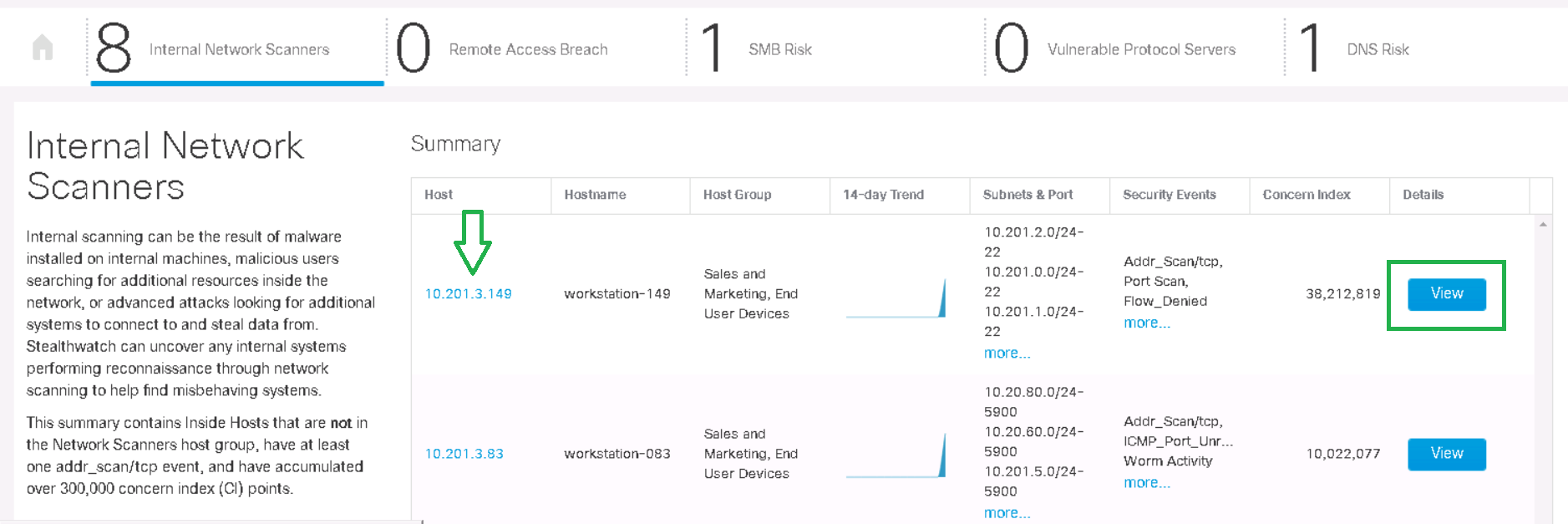

为了一次更方便地定位所有内部扫描仪,有一个用于StealthWatch-Visibility Assessment的网络应用程序。转到仪表板→可见性评估→内部网络扫描仪选项卡,您将看到最近2周与扫描相关的安全事件。

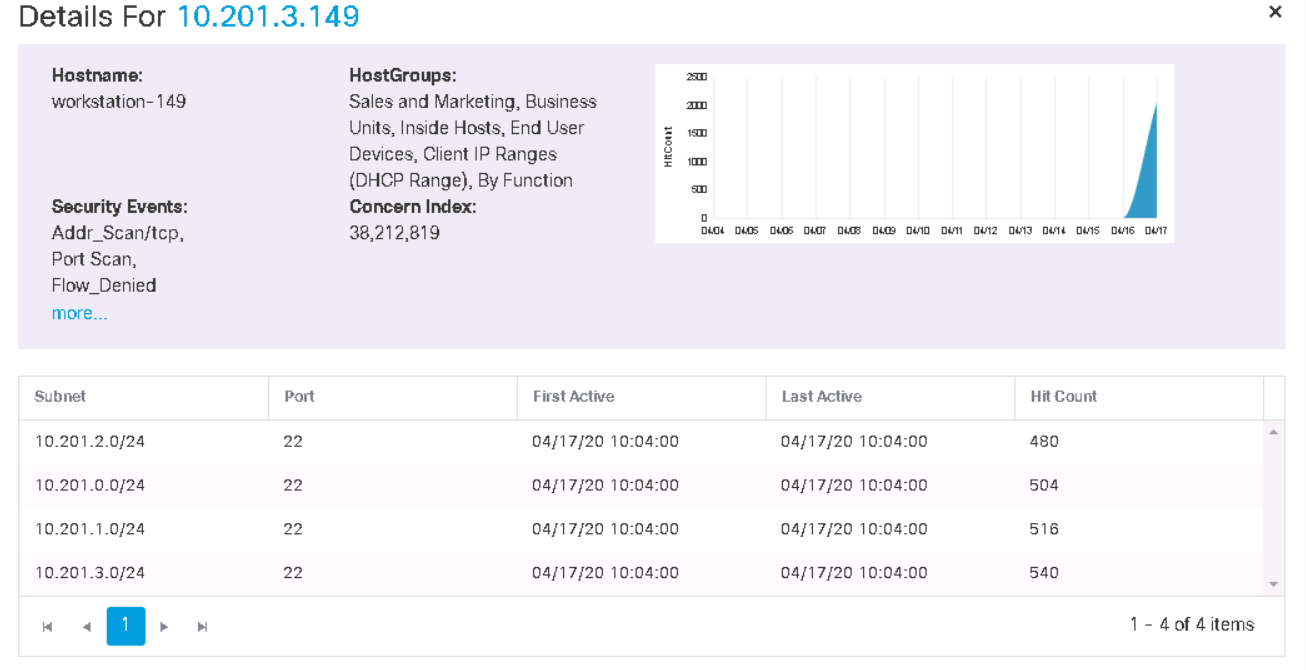

通过单击“ 详细信息”按钮,您将看到每个网络的扫描开始,流量趋势和相应的警报。

然后,您可以从上一个屏幕快照的选项卡中“失败”进入主机,并查看安全事件以及该主机上周的活动。

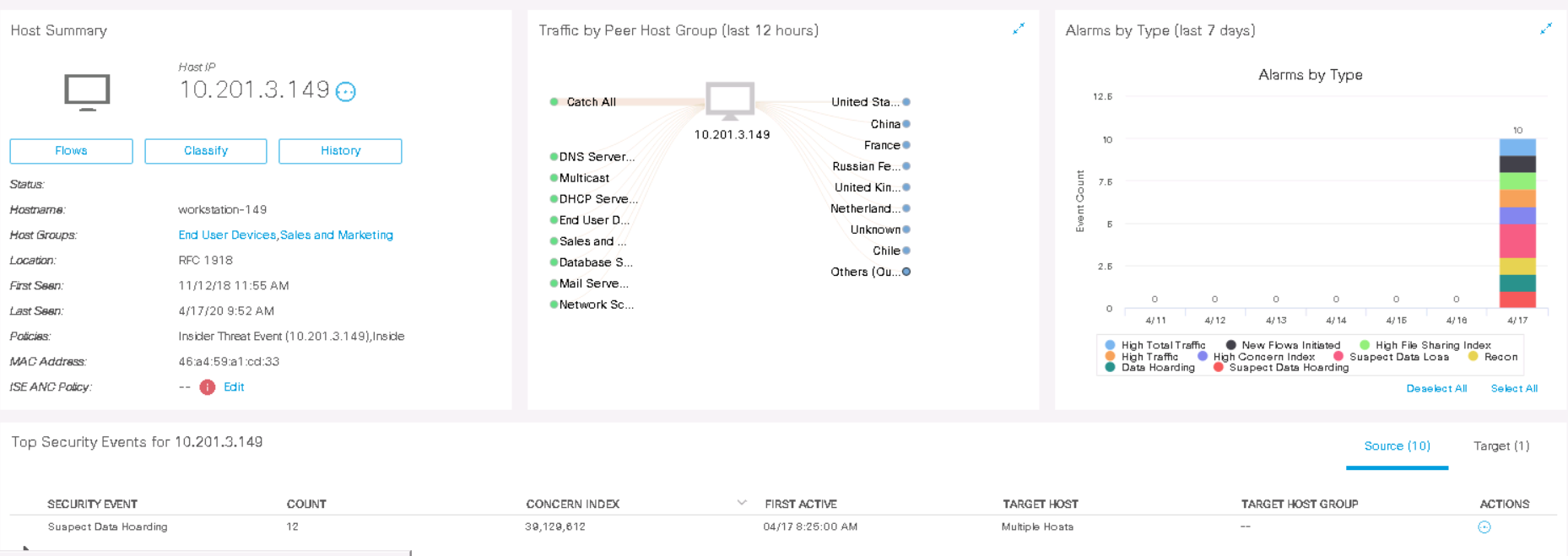

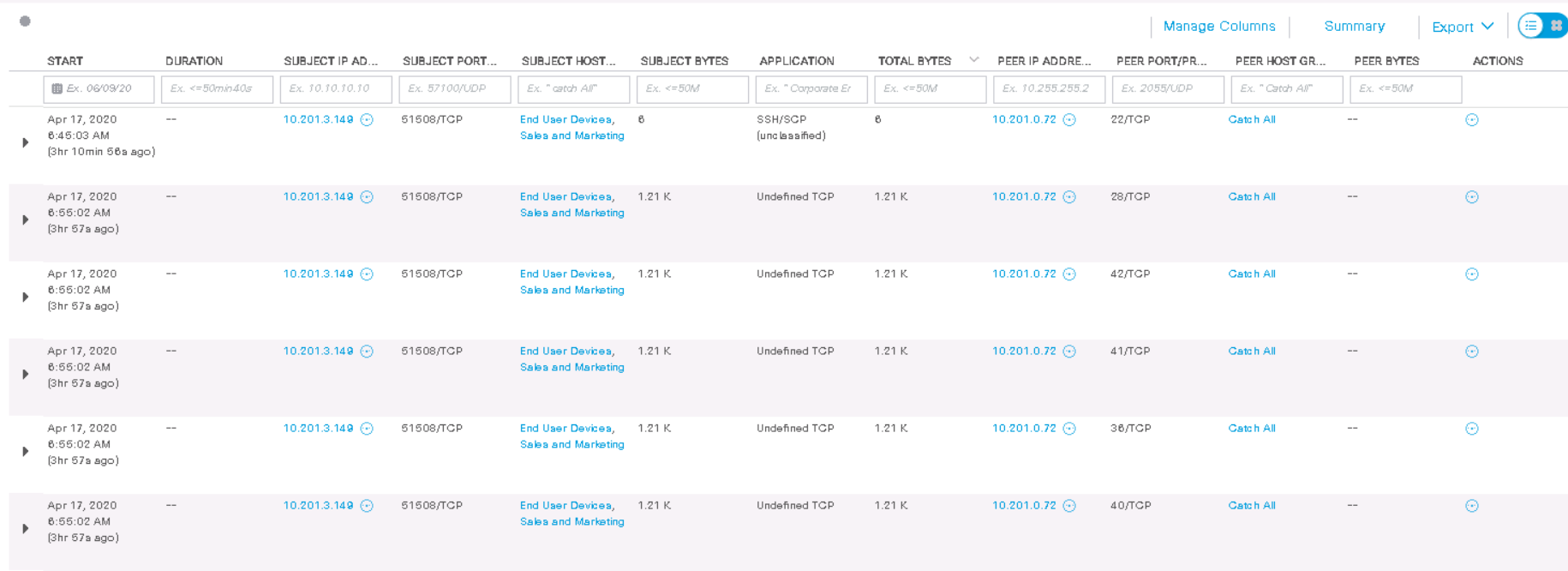

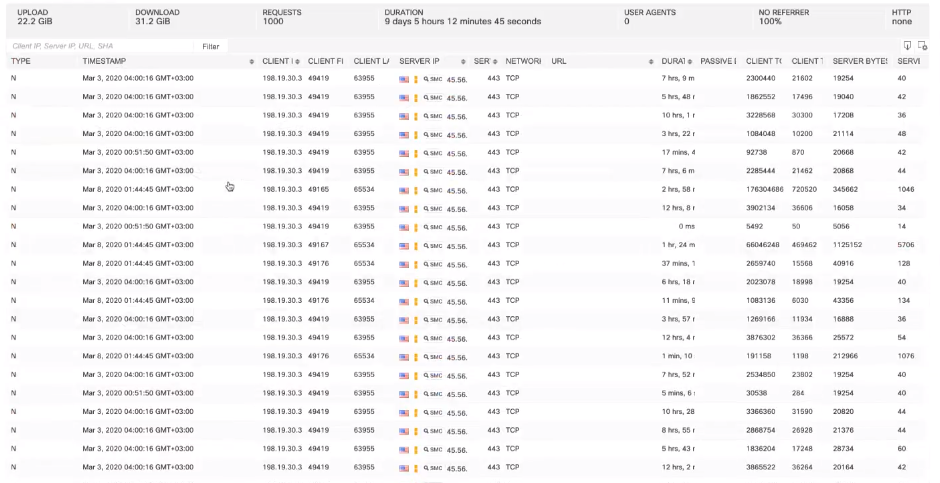

例如,让我们分析从主机10.201.3.149到10.201.0.72的端口扫描事件通过点击操作>关联流。流搜索开始,并显示相关信息。

正如我们所看到的,此主机从它的端口之一51508 / TCP扫描的目的地主机3小时前上端口22,28,42,41,36,40(TCP) 。某些字段也不显示信息,因为Netflow导出程序不支持所有Netflow字段。

6.使用CTA分析下载的恶意软件

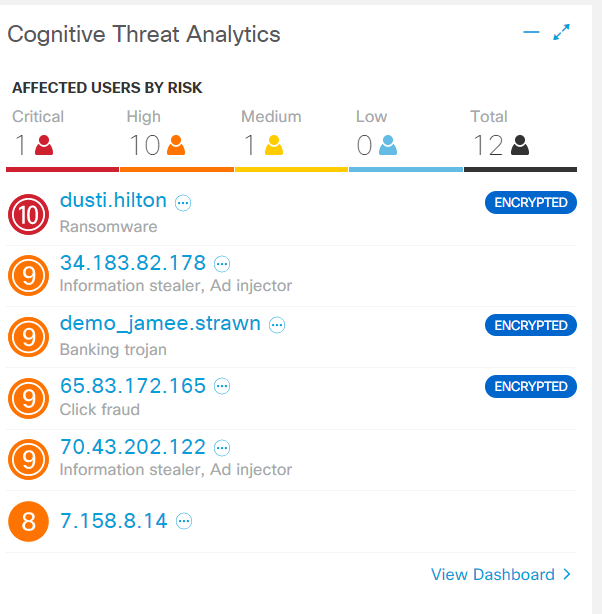

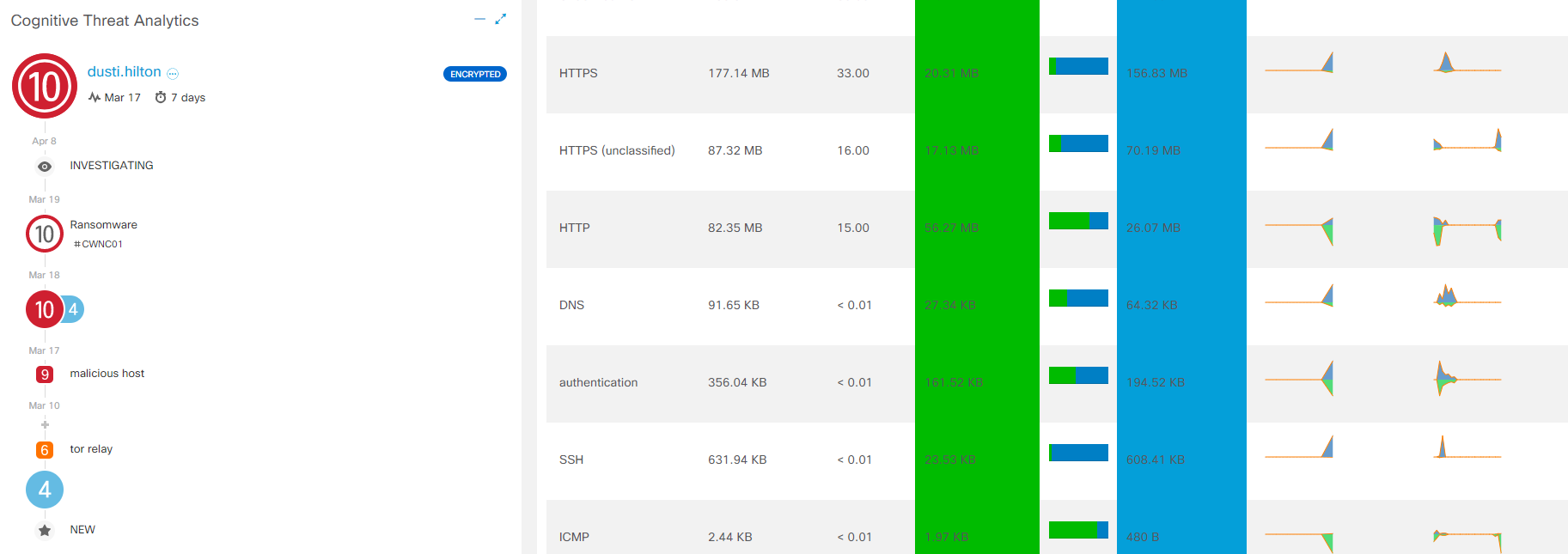

CTA(认知威胁分析)是一种思科云分析,可与Cisco StealthWatch完美集成,可让您用签名分析来补充无签名分析。这使得检测木马,网络蠕虫,零时差恶意软件和其他恶意软件并将其传播到网络中成为可能。而且,前面提到的ETA技术允许分析加密流量中的此类恶意通信。

从字面上看,Web界面的第一个选项卡上有一个特殊的Cognitive Threat Analytics小部件。简短摘要介绍了在用户主机上检测到的威胁:特洛伊木马,流氓软件,烦人的广告软件。 “加密”一词恰恰是ETA工作的证据。通过单击主机,所有信息,安全事件(包括CTA日志)都将丢失在其上。

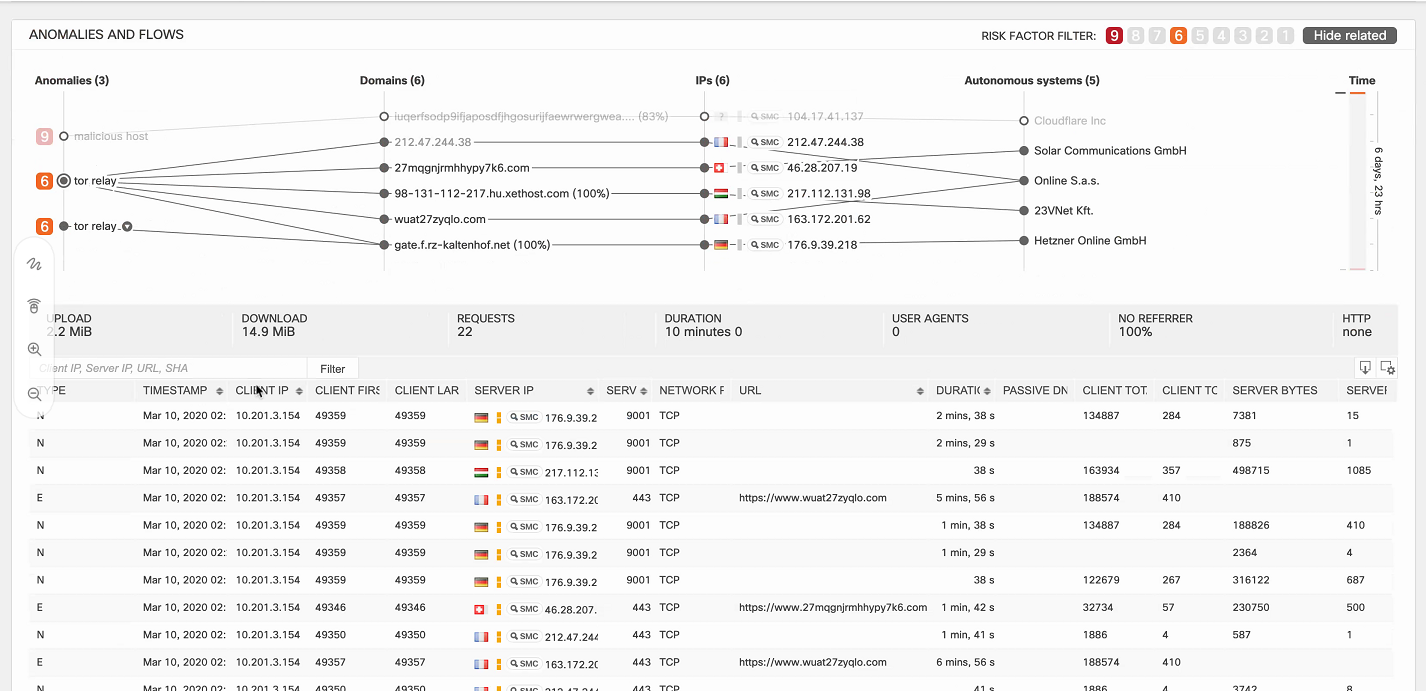

针对CTA的每个阶段,将显示有关交互的详细信息。要进行完整的分析,请单击“ 查看事件详细信息”,您将被带到单独的Cognitive Threat Analytics控制台。

在右上角,过滤器允许您按严重性级别显示事件。指向特定异常,日志显示在屏幕底部,右侧显示相应的时间轴。因此,信息安全部门的专家清楚地了解了哪个受感染的主机,在执行了哪些操作之后,才开始执行哪些操作。

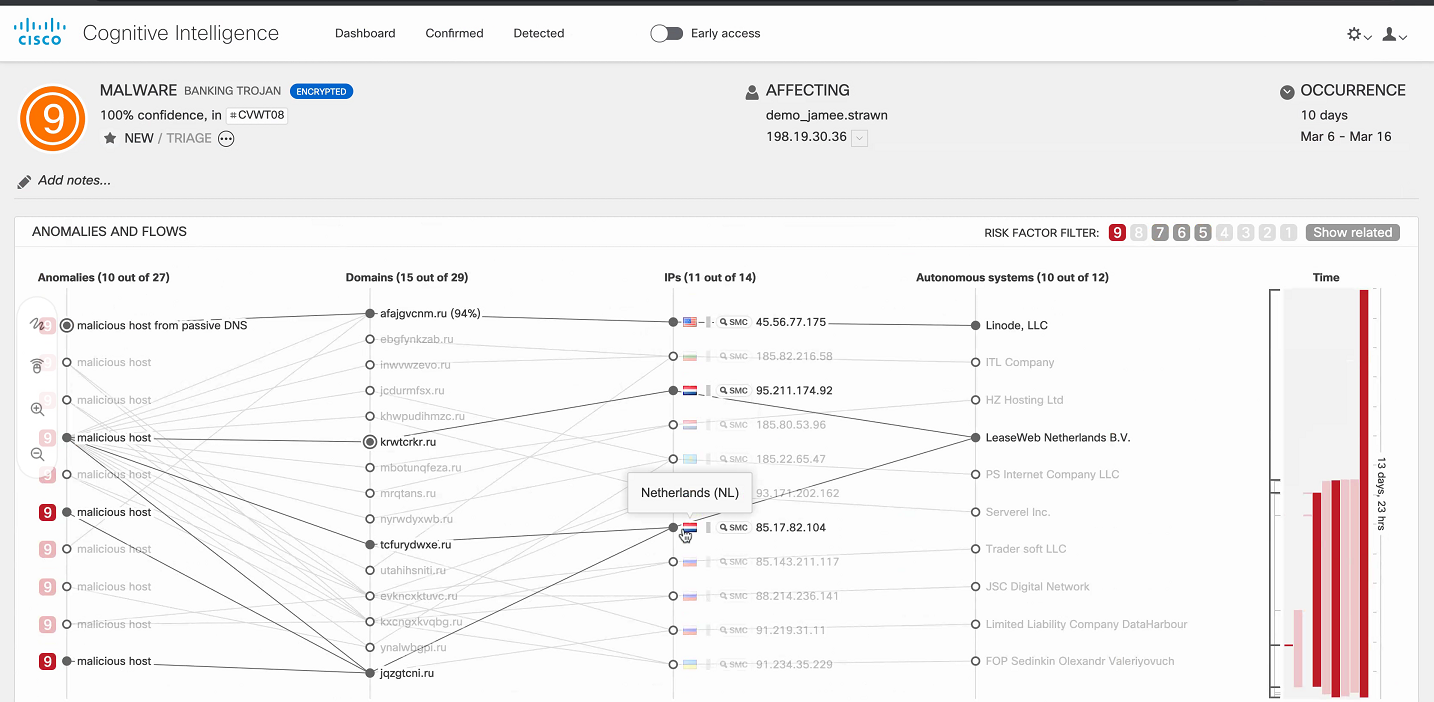

下面是另一个示例-感染主机198.19.30.36的银行木马。该主机开始与恶意域进行交互,并且日志显示有关这些交互流的信息。

接下来,最好的解决方案之一就是隔离主机,这要归功于与Cisco ISE的本机集成,以进行进一步的处理和分析。

结论

就网络分析和信息安全而言,Cisco StealthWatch解决方案是领先的网络监控产品之一。借助它,您可以检测到网络内的非法交互,应用程序延迟,最活跃的用户,异常,恶意软件和APT。此外,您可以找到扫描,渗透测试仪,并对HTTPS流量进行加密审核。您可以在这里找到更多用例。

如果您希望检查网络中所有组件的运行情况是否高效,请发送请求。

在不久的将来,我们正在计划更多有关各种信息安全产品的技术出版物。如果您对此主题感兴趣,请继续关注我们的频道(Telegram,Facebook,VK,TS解决方案博客)!