一种新型的攻击

最近成为非常流行的“延迟攻击”(来自英语。“延迟中毒攻击”)。底线是这样的:攻击者发送带有正常链接的电子邮件,该电子邮件在检查电子邮件时不是恶意的,但很快,攻击者便更改了该用户链接重定向的站点。结果,用户在所谓的“正常”链接上单击,进入了网络钓鱼资源,或者进入了在后台下载了恶意软件并被感染的恶意站点。魔术之处在于,当NGFW模块检查该字母时,该字母是合法的,并且绕过了所有保护级别,没有任何问题。在本文中,我们将看看Check Point如何 应对这种威胁以及需要进行哪些设置。

来自“检查点”的电子邮件保护

该NGFW“Check Point安全网关”功能,包括沙盒感谢邮件传输代理(MTA)在邮件防护和邮件附件的仿真功能。

下图对此进行了示意性显示:

MTA功能被简化为以下选项:

- 将用于仿真的附件发送到沙箱(威胁仿真刀片);

- 解密使用SSL / TLS加密的邮件(标准的MitM仅具有SMTPS的证书);

- 检查信件中的链接是否存在网络钓鱼或重定向到恶意资源;

- 删除恶意电子邮件附件并传递安全的电子邮件。

用“延迟攻击”解决问题

应对此类攻击的方法称为“ 点击时URL保护”。在这种情况下,Check Point安全网关每次都会通过其云URL信誉检查服务重定向对所有链接的请求,并在向用户打开网站之前检查网站是否存在网络钓鱼,恶意软件和其他可疑元素。

如果可通过链接访问的网站或文件是恶意的,则将阻止对该资源的访问。否则,用户将成功打开网站。

点击时URL保护的优点:

不断更新的URL数据库-“ Check Point威胁情报 ”(云分析服务)每秒都会更新,包括新的危害指标,模式和其他指标,可快速检测到新的恶意资源。

防止“延迟攻击”-绕过MTA的相对较新的方案不再有效,因为每次单击链接时都会对其进行检查。

MTA不会检查所有链接-通常,未明确指出的链接(例如,密码重置按钮或“取消订阅新闻”按钮)。单击时URL保护功能会“单击”邮件和附件中的所有链接。

该功能尚未在MTA中内置,而是在EA(早期可用性)中提供。但是,可以在命令行上启用此选项。

启用点击时URL保护:

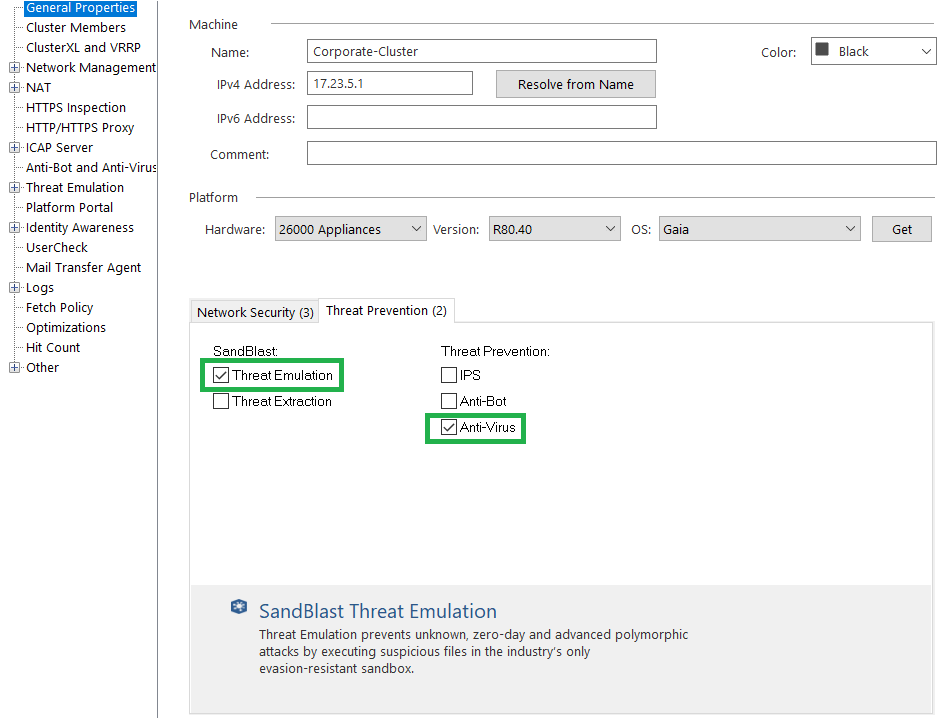

1.确保在MTA网关上启用了防病毒和威胁仿真刀片。

2.在网关上安装最新的“ MTA引擎”(MTA更新)。 MTA的最新版本当前为R80.30-Take37。有关安装MTA更新的信息和说明,请参见此处。

3.打开对网关的SSH访问并切换到专家模式。

4.输入命令vi $ FWDIR / conf / mail_security_config

5.在文件的最底部,添加一个新部分[click_time_url]

6.在该部分的下面,添加以下行(请参见下面的屏幕截图):enabled = 1

7.保存更改并退出编辑器:wq

注意:如果您有群集,请在两个节点上都遵循上述步骤。

8.在SmartConsole中,将“威胁防御策略”设置为“安全网关/群集”。

注意:要在$ FWDIR / conf / mail_security_config文件中禁用此选项,请编辑“启用= 1”到“启用= 0”行。然后在安全网关/群集上安装威胁防护策略。

可以自定义启用“点击时URL保护”选项:

- 通过电子邮件排除特定收件人

- 仅通过电子邮件包含特定收件人

- 通过电子邮件排除特定域

- 更改邮件正文中的显式链接

- 将原始网址插入修改后的MTA链接中

- 自定义被阻止的页面

- 将原始网址粘贴到被阻止的页面上

通过电子邮件排除特定收件人

1.连接到MTA安全网关。

2.创建以下文件:触摸$ FWDIR / conf / mta_click_time_exclude_recipient_list

3.在此文件中,输入要从此设置中排除的员工的电子邮件。每个新邮件条目均以不带空格的新行开头。例如:

recipient1@mydomain.com

recipient2@mydomain.com

4.打开VI $ FWDIR / CONF / mail_security_config文件在编辑器

5在[click_time_url]部分添加以下行:模式=排除

6.如果有一个群集,按照上的步骤两个节点。

7.在网关或群集上安装威胁防护策略。

仅对特定收件人启用“单击时URL保护”选项

1.连接到MTA安全网关。

2.创建以下文件:触摸$ FWDIR / conf / mta_click_time_allowed_recipient_list

3.在此文件中,输入要为其启用MTA选项的员工的电子邮件。每个新邮件条目均以不带空格的新行开头。例如:

recipient1@mydomain.com

recipient2@mydomain.com

4.打开VI $ FWDIR / CONF / mail_security_config

5 文件中的编辑器添加下列行下的[click_time_url]部分:模式=允许

6.如果有一个集群,则执行在步骤两个节点。

7.在网关或群集上安装威胁防护策略。

从“单击时URL保护”功能中排除特定域

1.连接到MTA安全网关。

2.创建以下文件:触摸$ FWDIR / conf / mta_click_time_url_white_list

3.在此文件中,输入要从此设置中排除的域。每个新域都以没有空格的新行开始。从R80.20开始支持正则表达式。例如:。

* Domain1.com。*

。* Domain2.com。*

4.如果您有群集,请在两个节点上都按照步骤进行。

5.在网关或群集上安装威胁防护策略。

更改(重写)电子邮件正文中的显式链接

以超链接形式显示的链接(例如,精美的文档)由MTA中继,其中重定向将转到其资源,并且链接是安全的。但是,有些链接如www.mydocument.com/download,默认情况下不会更改。要使配置更安全,请执行以下操作:

1.连接到MTA安全网关。

2.在编辑器中打开vi $ FWDIR / conf / mail_security_config文件

。3.在[click_time_url]部分下,添加以下行:force_text_links = 1

4.如果您有集群,请在两个节点上都按照步骤进行。

5.在网关或群集上安装威胁防护策略。sk162618

还可以选择配置其他选项。

最近,来自Check Point莫斯科办事处的同事发布了精彩的网络研讨会,内容涉及威胁仿真(沙盒)和MTA的新功能。

而不是结论

在不久的将来,我们正在计划更多有关各种信息安全产品的技术出版物。如果您对此主题感兴趣,请随时关注我们的频道(Telegram,Facebook,VK和TS Solution Blog)中的更新!