如您所知,Acronis今天的活动重点在于全面的网络防御领域。因此,我们不仅提供直接的数据保护,而且还研究可能的威胁和漏洞。 Acronis CPOC自己的安全中心分析全球流量,我们的专家研究各种产品-软件和硬件。

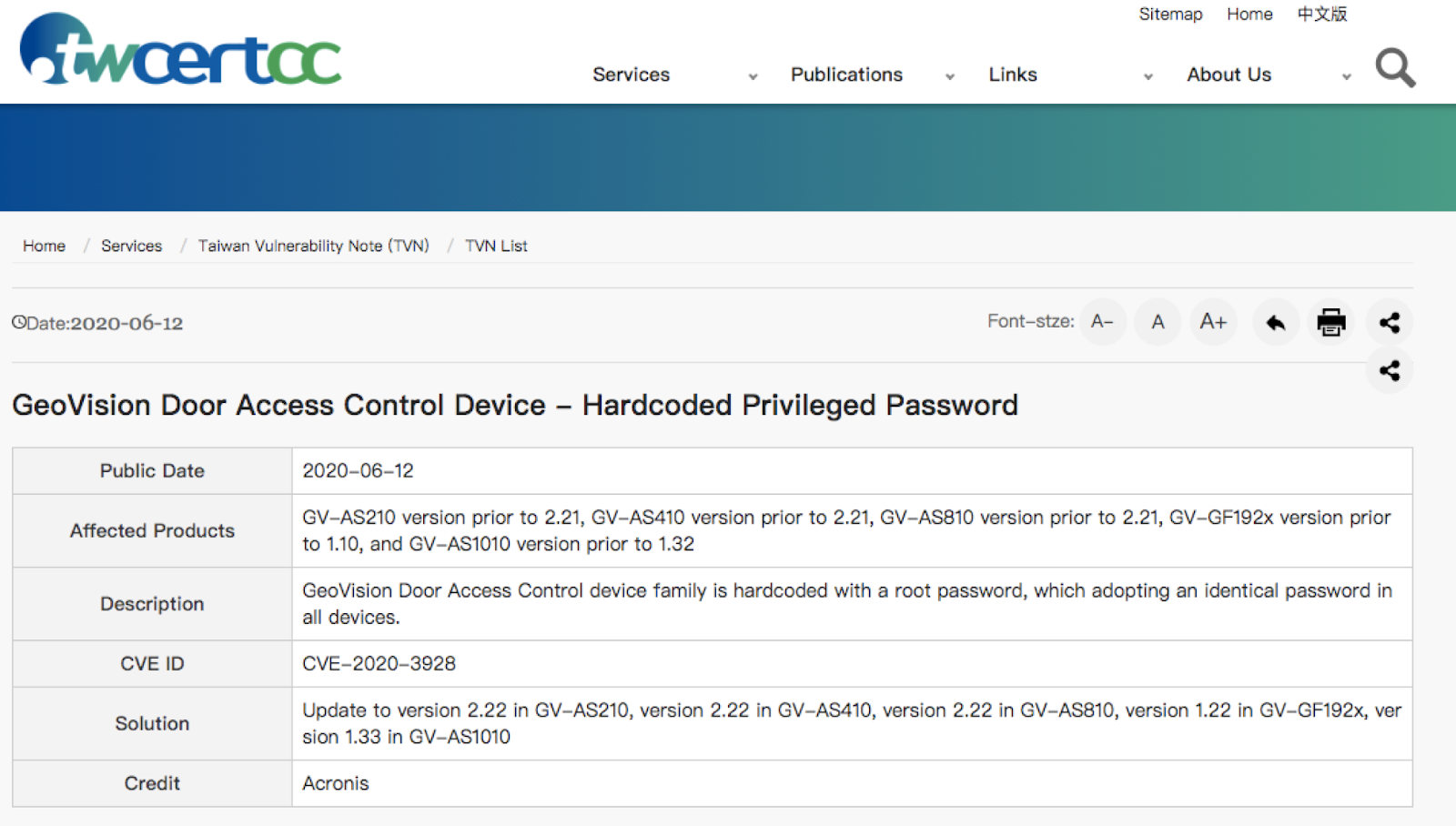

其中一项研究涉及CISO Acronis Kevin Reed,安全系统研究员Alex Koshelev和高级安全系统研究员Ravikant Tiwari。我们的家伙发现了GeoVision产品中的4个漏洞,这些漏洞允许访问安全设备-IP摄像机和指纹扫描仪。

在例行安全审核中,发现具有管理员权限的后门可以管理设备,并且还发现相同的加密密钥已通过SSH协议重新用于身份验证。此外,攻击者有机会完全不用身份验证即可访问设备上的系统日志。最危险的漏洞是缺乏针对缓冲区溢出的保护,因此攻击者可能会完全控制设备。

最糟糕的是,这些漏洞早在2019年8月就被发现,并且根据道德标准,我们通知制造商并开始等待补丁发布以解决这些问题。但是,由于某种原因,制造商决定不急于修复它。

- 2019 GeoVision

- 2019 90-

- 2019, , Singapore Computer Emergency Response Team (SingCERT). , SingCERT TWCERT

- 2020 4 , … . GeoVision

- TWCERT , GeoVision - .

30.06.2020

哪些设备受到影响

检测到的漏洞至少影响六个设备型号,包括指纹扫描仪,门禁卡扫描仪和用于门禁系统的控制设备。这些是成千上万已安装和使用的安全系统,很容易受到欺诈者和网络犯罪分子的破坏。

Acronis研究人员研究了新加坡公司提供的设备(我们的CPOC位于新加坡)。但是,Shodan的列表中已经包括了可能被黑客入侵的设备,您可以查看Shodan追踪器,了解世界各地不同区域中危险设备的分布。

技术细节

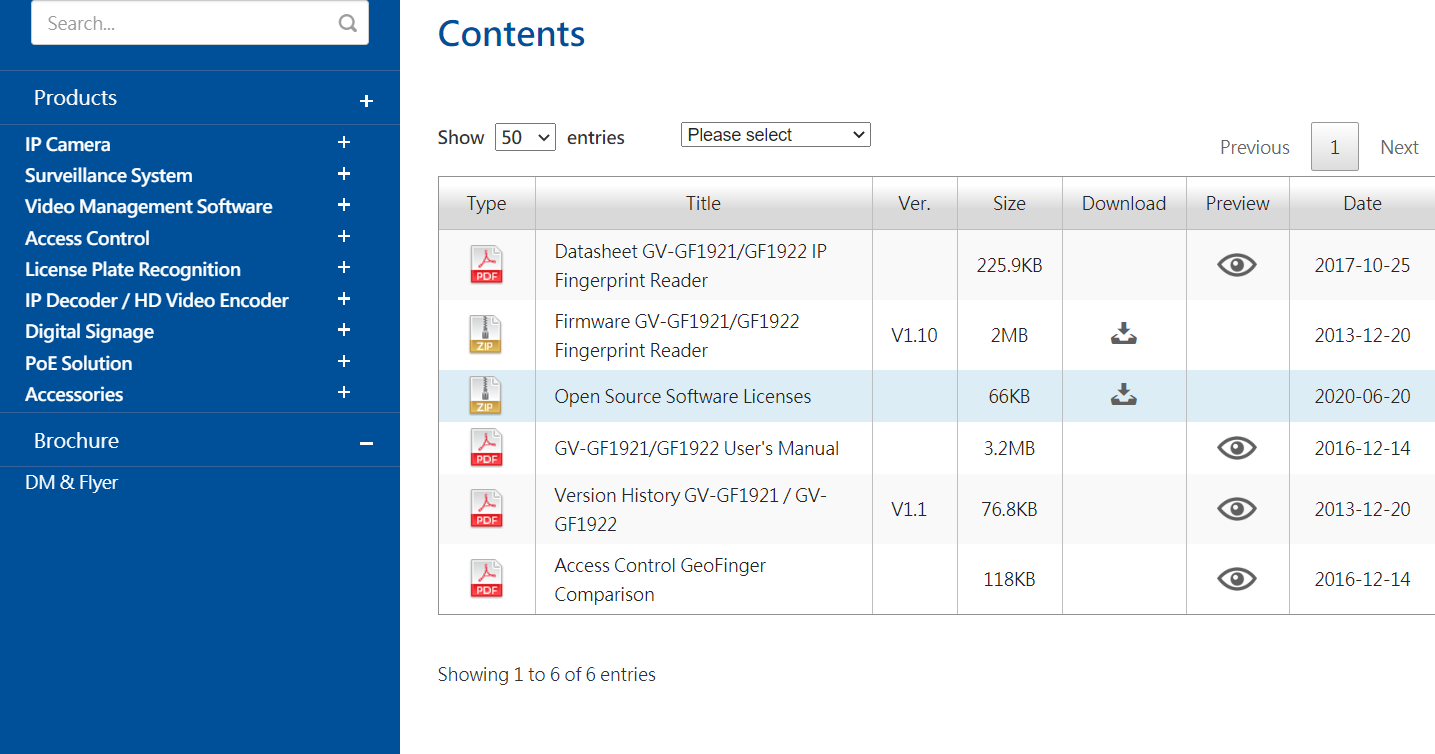

如果您在工作中使用GeoVision设备,则应注意以下固件版本,该版本已确认存在漏洞:

1. GeoVision产品的未记录标准登录名和密码(CVE ID CVE-2020-3928)的可用性

您可以使用以下固件通过标准用户名和密码远程登录GeoVision设备:

- GV-AS210(http://classic.geovision.com.tw/english/Prod_GVAS210.asp)版本2.20、2.21

- GV-AS410(http://classic.geovision.com.tw/english/Prod_GVAS410.asp)版本2.20、2.21

- GV-AS810(http://classic.geovision.com.tw/english/Prod_GVAS810.asp)版本2.20、2.21

- GV-GF192x(http://www.geovision.com.tw/product/GV-GF1921%20GV-GF1922)版本1.10

- GV-AS1010(http://www.geovision.com.tw/product/GV-AS1010)版本1.32

默认情况下,SSH服务器未在这些设备上运行。但是,设备管理控制台中存在一个隐藏的URL [https://设备设备3%3e / isshd.htm)。如果您单击此链接,则将在端口8009上启动Dropbear SSH服务。

是,您需要知道设备管理控制台的密码才能请求URL。但是,由于通常不会更改用于GeoVision设备的标准对(admin:admin),因此不难获得控制设备的根权限。

2.标准加密密钥(CVE ID CVE-2020-3929)

GeoVision产品的许多固件使用有线标准加密密钥来通过SSH和HTTP连接:

- GV-AS210(http://classic.geovision.com.tw/english/Prod_GVAS210.asp)版本2.20、2.21

- GV-AS410(http://classic.geovision.com.tw/english/Prod_GVAS410.asp)版本2.20、2.21

- GV-AS810(http://classic.geovision.com.tw/english/Prod_GVAS810.asp)版本2.20、2.21

- GV-GF192x(http://www.geovision.com.tw/product/GV-GF1921%20GV-GF1922)版本1.10

- GV-AS1010(http://www.geovision.com.tw/product/GV-AS1010)版本1.32

由于任何人都可以获取加密密钥,因此存在中间人攻击的风险。

3.信息泄漏的危险(CVE ID CVE-2020-3930)

固件GV-GF192x GF192x(http://www.geovision.com.tw/product/GV-GF1921%20GV-GF1922)版本1.10允许您通过Web界面访问协议,而没有任何复杂性。没有查看日志的授权。为此,只需点击以下链接:

[http://%3cip.of.the.device%3e/messages.txt] [http://%3cip.of.the.device%3e/messages.old.txt]

其他设备也很可能存在类似的安全漏洞。当然,您可以假设阅读协议不会构成很大的威胁。但是,在存在多个漏洞的情况下,研究设备的操作有助于最有效地计划攻击。

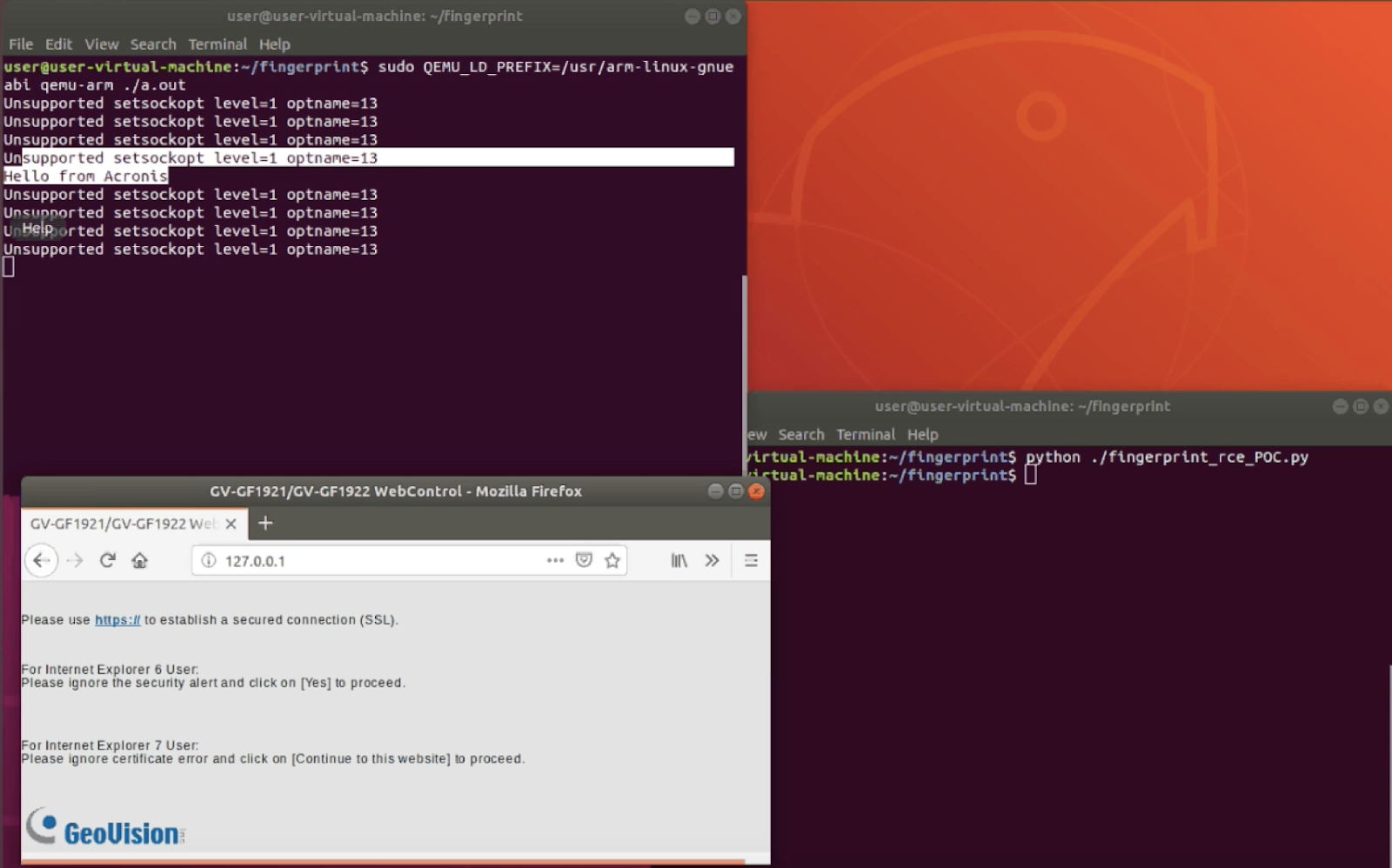

4.缓冲区溢出,允许完全访问设备

固件GV-GF192x(http://www.geovision.com.tw/product/GV-GF1921%20GV-GF1922)版本1.10提供了在设备上运行任意代码的可能性。同时,怀疑制造商的其他固件中可能存在相同的漏洞。

当转到地址/ usr / bin / port80(SHA256:5B531E50CFA347BBE3B9C667F8D802CDECC6B1CD270719DAC5ECE4CE33696D3A)时,可以安装自己的固件来破坏安全系统或安装间谍软件。这不需要任何身份验证。

该漏洞由CVSS评为10/10,因为它使您可以完全控制设备,重新编程协议并运行自定义命令。

利用该漏洞,用户可以溢出为主机标头提供的内存缓冲区。这样,您可以覆盖负责内存分配的结构。而且,如果攻击者更改此结构中的指针,则他可以传输自己的代码以执行。例如,此操作可能如下所示。

“Host: “ + free_space + pointer_to_new_heap(only first free bytes!) + “\r\n” + our_list_of_chunks + free_space.代替“可用空间”,您可以放置自己的代码(我们的研究人员在内存中使用了第二部分的可用空间。因此,部分命令

(“Host: “ + free_space + pointer_to_new_heap(only first free bytes!)进入g_Host缓冲区,并且覆盖下一个命令的指针。

真的很危险吗?

考虑到我们正在谈论应该负责人员安全的物联网设备,发现的漏洞确实使用户面临风险。如果利用了这些漏洞,可以使用GeoVision设备做什么?

- 在不使用门禁卡的情况下远程关闭房间

- 安装木马并监视各种网络流量

- 跟踪用户并窃取他们的生物识别数据,同时完全不引起注意

- 使用被盗的指纹进入其他门

- 使用生物识别技术代表受害者进行交易并采取行动

缺乏尽快发布更新的愿望导致信息安全专家之间的误解。这再次证明,即使是为安全性而设计的物联网设备也不能保证真正的保护。而且,在我们的环境中出现越智能的设备(和潜在的后门),对集成网络防御的需求就越高,其中包括对付所有五个威胁媒介。